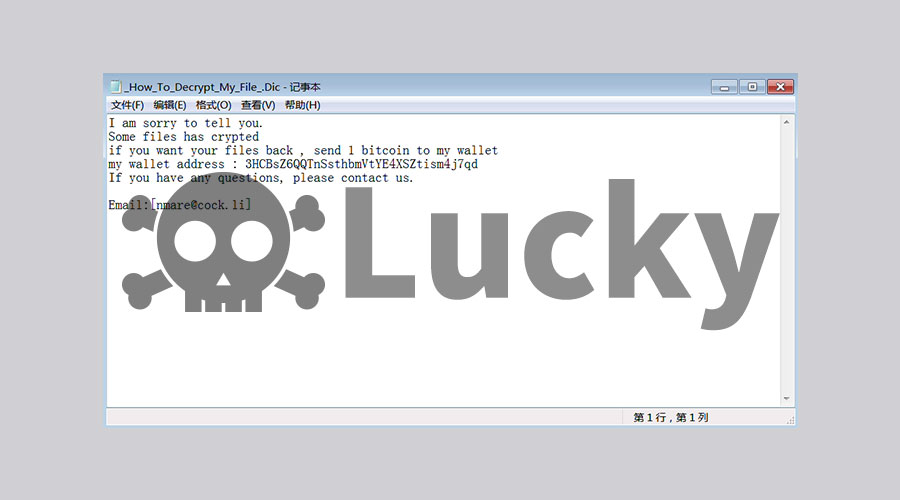

双平台勒索病毒——Lucky

2018-12-05

威胁等级:★★★★★

Lucky勒索病毒为双平台勒索病毒,该病毒会使用多种漏洞和弱口令攻击Windows和Linux系统,并植入勒索病毒和挖矿病毒,由于网络中依然有很多用户未打补丁或使用弱口令账密,因此该病毒造成的危害较大。

使用.net编写的勒索病毒——Satyr勒索病毒

2018-11-28

威胁等级:★★★★

Satyr勒索病毒运行后使用AES算法加密受害者文件,使用RSA算法加密密钥,被加密文件被追加上.Satyr后缀,如果没有攻击者的私钥无法解密文件。由于该病毒使用成熟的.net 加密算法库,因此也无法找到算法的漏洞。此类病毒开发门槛低,但是中毒后文件无法被恢复,因此危害较大。

2018勒索病毒全面分析报告

2018-11-23

本报告由瑞星公司安全研究院总结,综合瑞星“云安全”系统、瑞星威胁情报平台、研究数据、分析资料以及权威媒体公开报道,针对中国2018年1至10月勒索病毒感染现状与趋势进行统计、研究和分析。

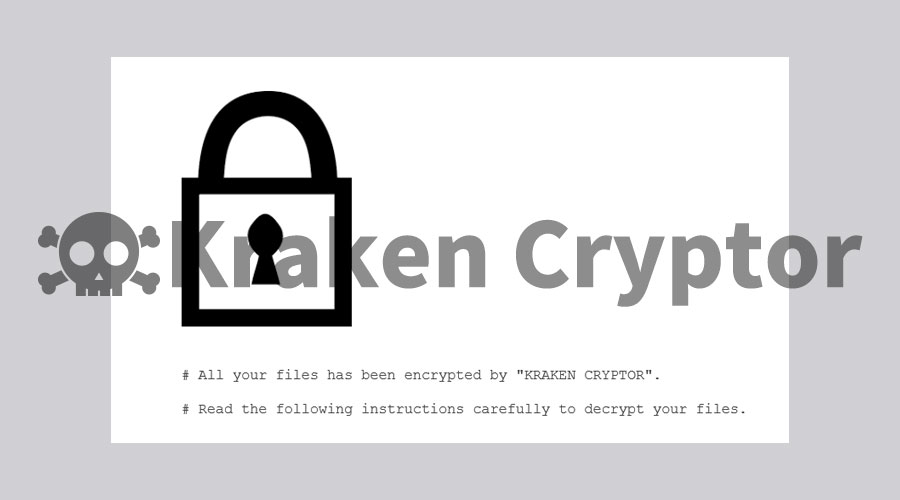

使用勒索软件即服务(RaaS)模式的勒索病毒——Kraken Cryptor

2018-11-19

威胁等级:★★★★

Kraken Cryptor使用了勒索软件即服务(RaaS)模式,即不懂技术的犯罪分子在购买黑客写好的勒索软件后稍加设置即可使用。该病毒在暗网中受到欢迎,最初通过伪装成SuperAntiSpyware安全软件进行传播,并且还通过Fallout漏洞利用工具包进行了分发。

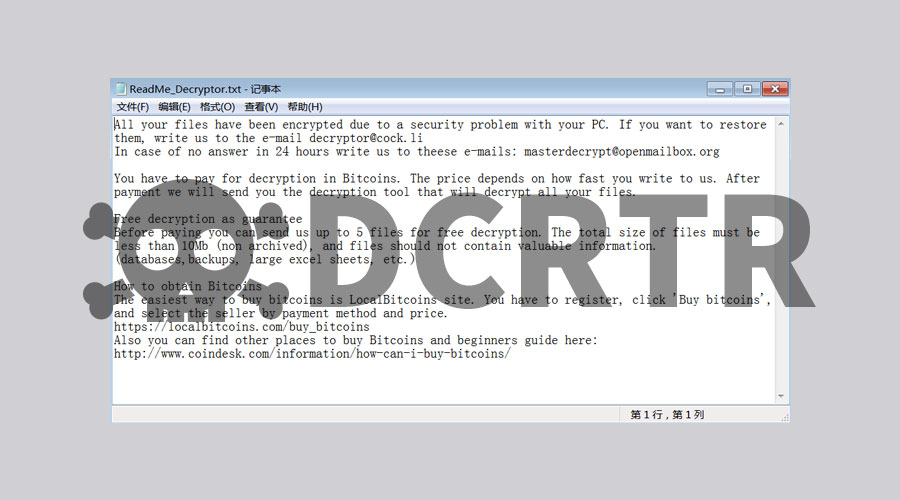

使用开源加密库Crypto++加密文件的勒索病毒——DCRTR勒索病毒

2018-11-18

威胁等级:★★★★

DCRTR勒索病毒,使用开源加密库Crypto++加密受害者文件,使用非对称的RSA算法进行 加密,因此在没有攻击者私钥的情况下无法解密受害者文件,病毒运行后加密受害者文 件,留下勒索信要求受害者联系指定邮箱,支付比特币之后才可以解密文件,并且留下 比特币的使用方法的网址。

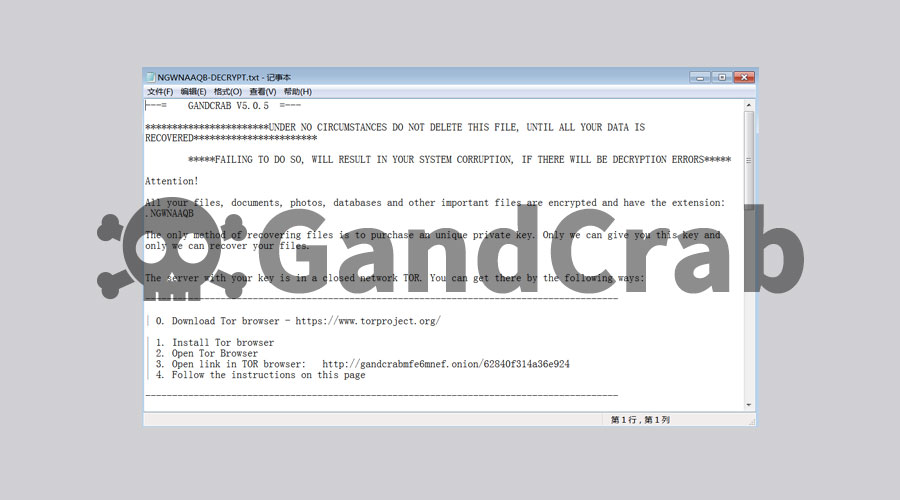

GandCrab勒索病毒再次变种 仍然使用Salsa20算法

2018-11-17

威胁等级:★★★★

GandCrab勒索病毒再次更新,最新版本V5.0.5和以往的版本并没有特别大的区别,主要的变化是更换了密钥,使之前公布的密钥失效,无法解密此版本加密的文件。该病毒仍然使用Salsa20算法加密文件,使用RSA算法加密Salsa20密钥,没有攻击者的RSA私钥的情况下无法解密文件。

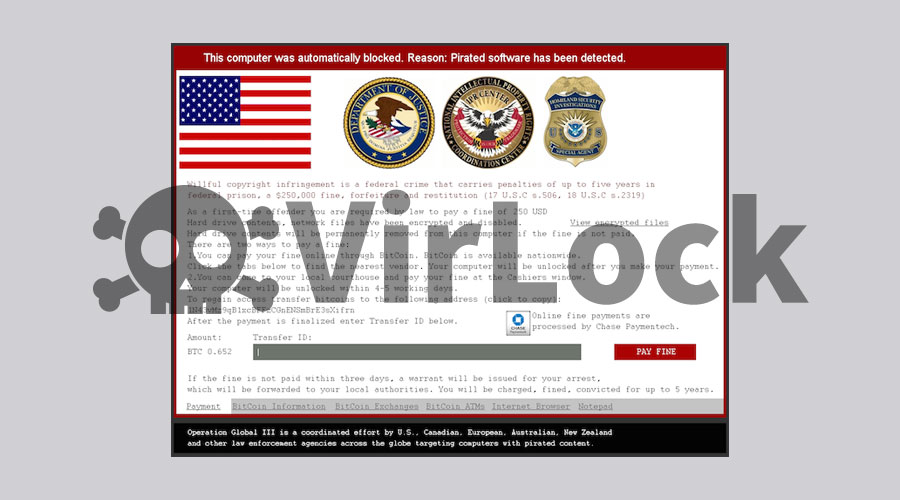

VirLock勒索病毒集感染、勒索、锁屏功能于一身

2018-11-16

威胁等级:★★★★

VirLock勒索病毒与其他大多数勒索软件不同,集感染、勒索、锁屏功能于一身,不仅加密电脑里的文档、图片等重要资料,还会在加密文件中植入病毒,一旦复制到其他电脑上,也会被其感染,从而进行更大范围勒索。

常伪装成office的勒索病毒——Locky

2018-11-13

威胁等级:★★★★

Locky勒索病毒主要通过钓鱼邮件传播,常伪装成office办公软件,一旦受害者点击邮件并下载打开邮件附件中的文件,病毒就会运行,该病毒运行后会加密受害者的文件内容和文件名,威胁受害者支付赎金才可以解密。

一个国内黑客开发的勒索病毒——FilesLocker

2018-11-07

威胁等级:★★★★

FilesLocker勒索病毒为国内的犯罪分子开发,在地下黑客论坛广泛招募合作伙伴,意图分发传播勒索病毒。黑客会通过各种方法传播勒索病毒,未来可能会有很多精心编造的钓鱼邮件,各种吸引眼球的标题,诱导受害者下载运行该勒索病毒。

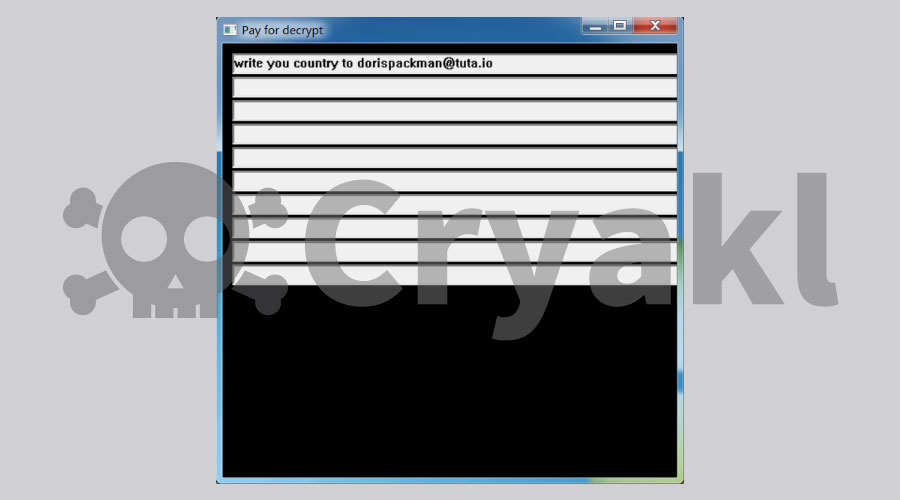

中毒之后自行关机的Cryakl勒索病毒

2018-11-06

威胁等级:★★★★

Cryakl勒索病毒主要通过垃圾邮件传播,起初针对俄罗斯的用户,但近年来正在逐步扩大攻击范围。病毒运行后遍历所有文件,加密文件并更改文件名称,然后立即关闭中毒电脑,直到受害用户打开电脑后才会发觉。