Satan勒索病毒再次变种 V4.2来袭

2018-10-25

威胁等级:★★★★★

Satan勒索病毒最新变种,与之前版本最大的区别在于加密函数,旧版本使用windows api RC4算法加密,新版本使用开源的AES加密算法实现加密。病毒运行后先向服务器发送加密指令,并以最快速度加密所有重要文件,继而勒索受害者。

背景介绍

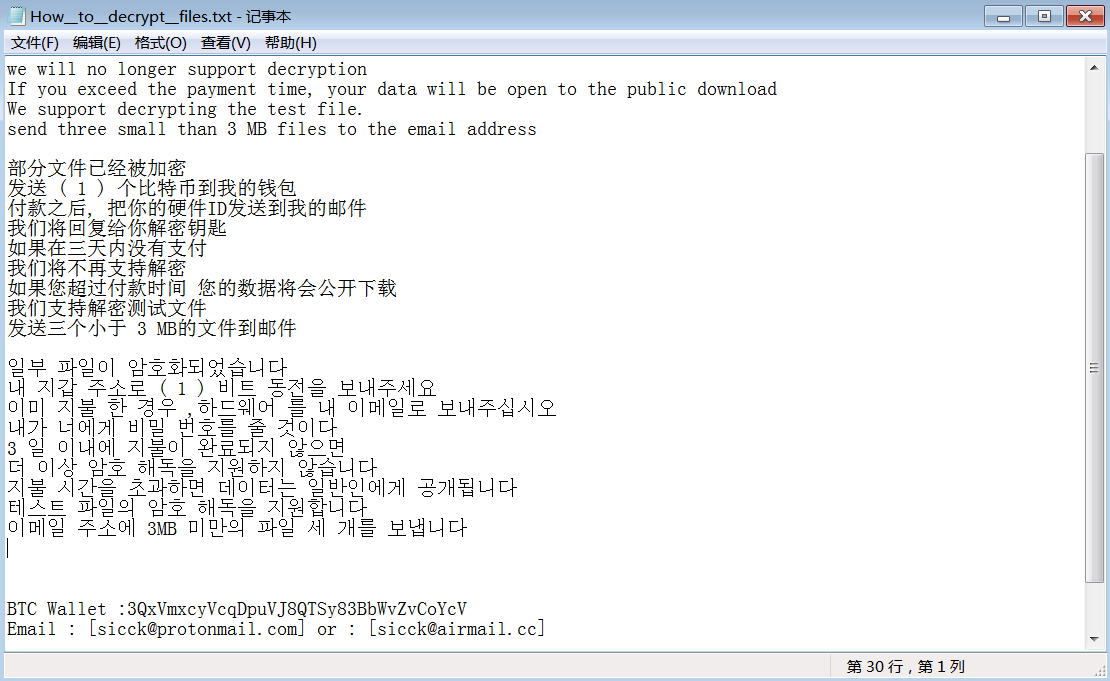

2018年7月Satan勒索V3版本出现后,瑞星在第一时间研究出了此病毒的解密方法,病毒后续又更新了两个小版本也都被解密。此后Satan勒索病毒沉寂了一段时间,近日此病毒又出现了新版本,和之前的版本主要区别是加密部分发生了一些变化。此外此版本加密后缀变为了 . sicck

图:勒索界面

病毒攻击视频:

查杀病毒视频:

拦截病毒视频:

技术分析

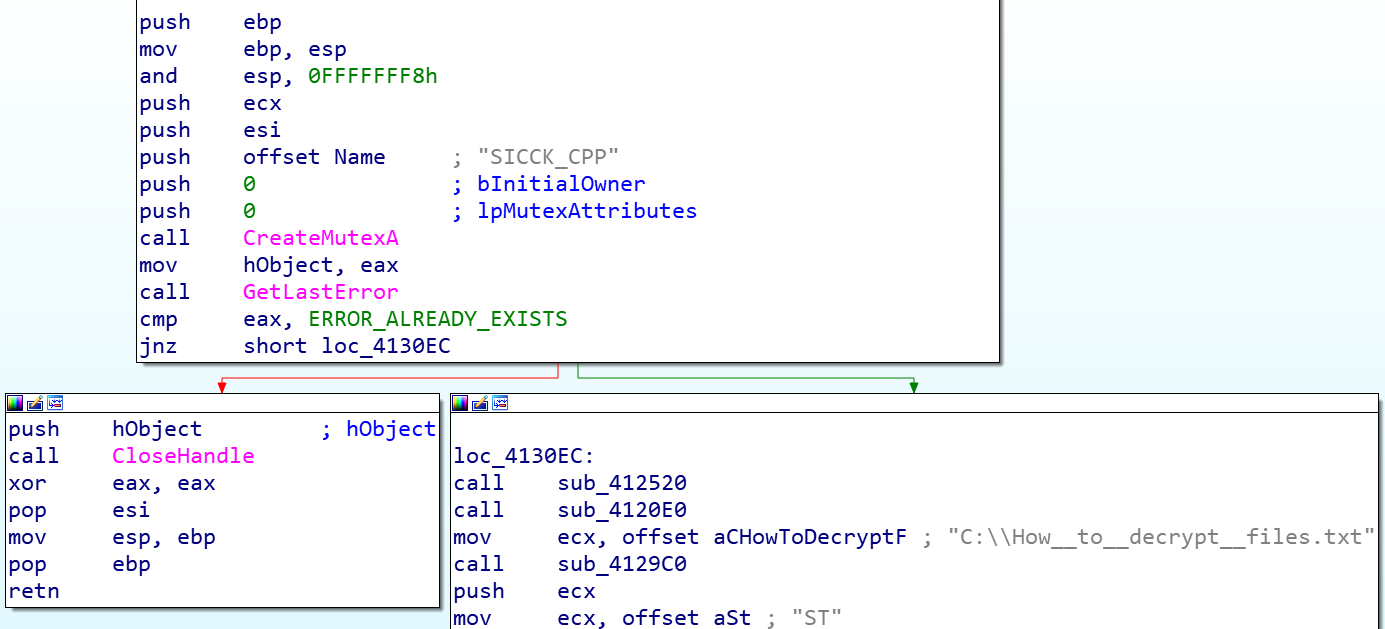

加密器运行后 创建互斥体,如果存在则退出,防止运行多个实例相互干扰。

图:创建互斥体

否则开始执行恶意行为

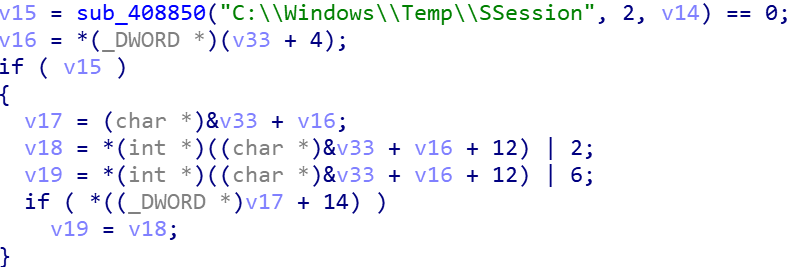

首先算出一个本机的 HardWareID ,并写入到temp\SSession文件中

图:释放SSession文件

图:释放的的HardWareID

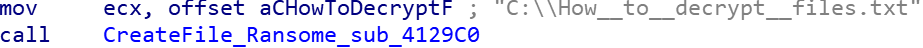

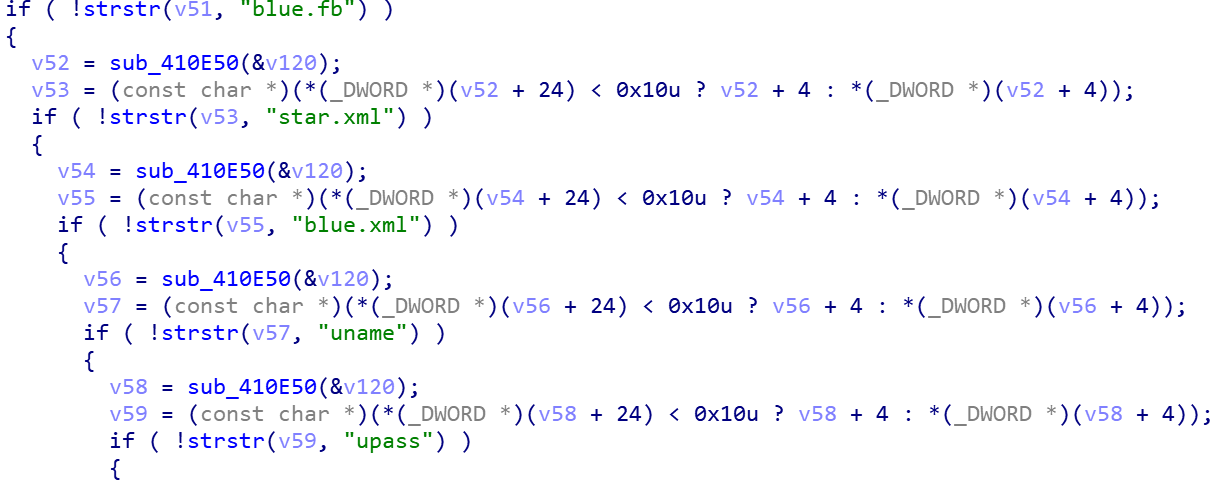

在C盘根目录 释放勒索文件

图:释放勒索信息

图:勒索信息

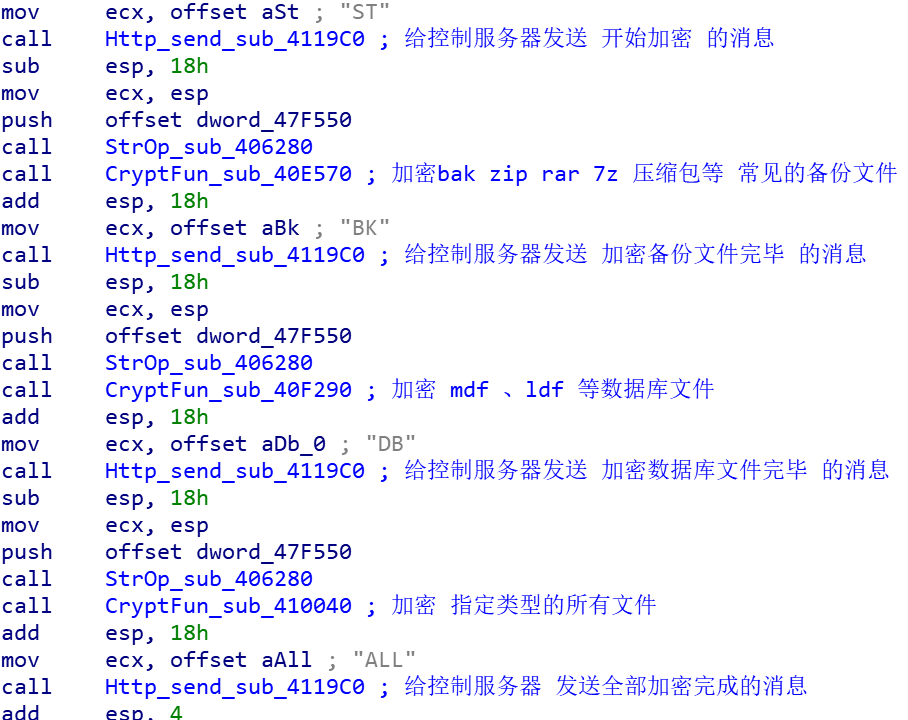

病毒作者用心险恶,为了以最快速度加密完成受害者最重要的文件,把加密过程分成了几步。

首先给服务器发送ST消息,应该是Start的简写,意思是开始加密.

然后 加密BK类型 从作者的命名和加密的文件类型可以猜测,BK应该是Backup的简写,意思是加密bak 、zip、 rar、 7z等常见的备份文件和压缩包,此类型对于工作最重要。

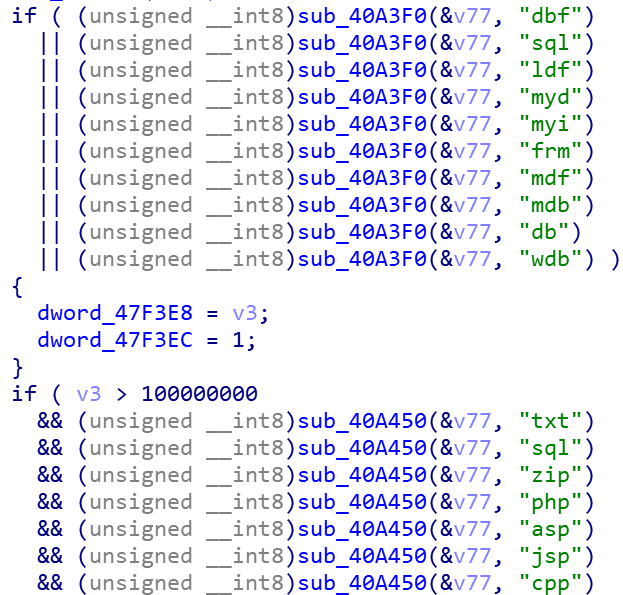

然后加密DB类型 ,DB一般是数据库的简称 包括 mdf 、ldf、 myd 、myi、frm、dbf等格式的文件。

最后加密ALL,也就是加密所有文件,只要不在排除类型列表中的文件,就会被加密。

图:分步加密受害者文件

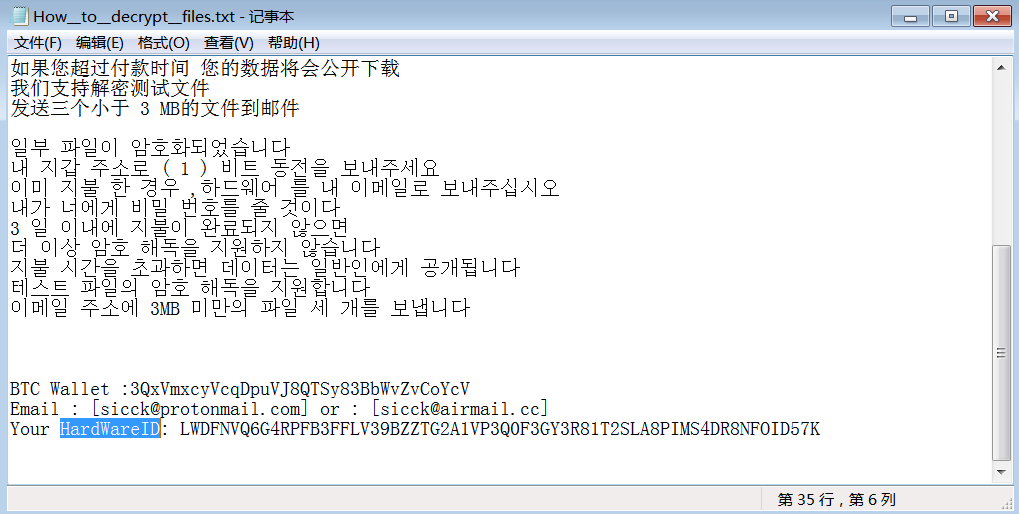

加密函数中判断磁盘驱动器类型,如果是硬盘则开始进入加密流程。

图:获取磁盘信息

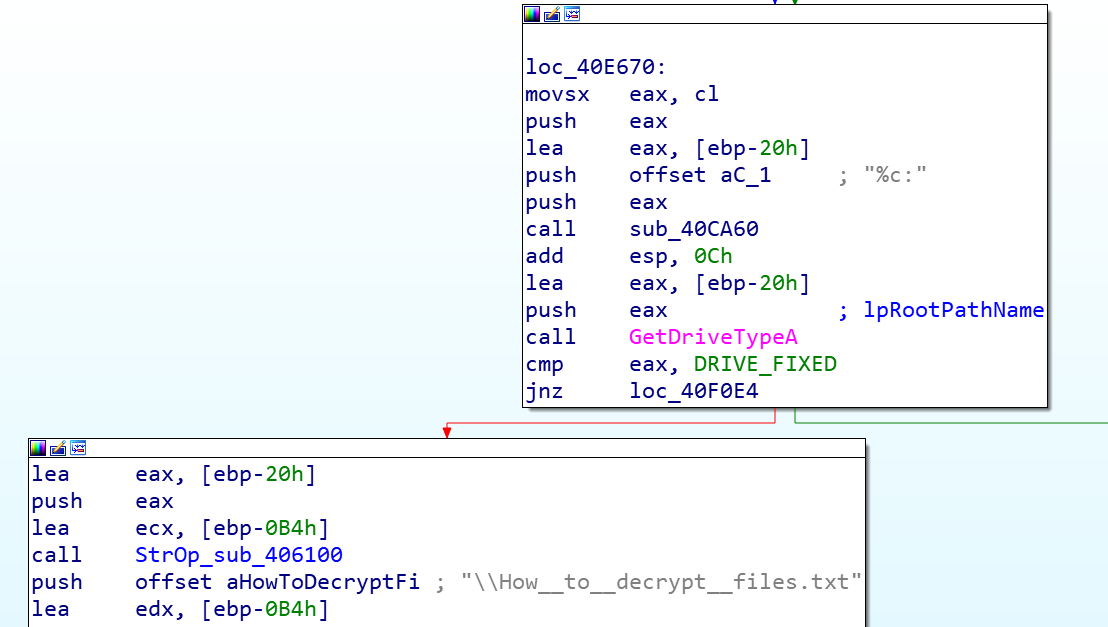

首先判断是否为系统文件和病毒文件,如果不是再加密,防止加密系统文件导致系统无法正常运行。

图:排除指定文件

防止加密病毒释放的文件,无法继续加密和攻击

图:排除指定文件

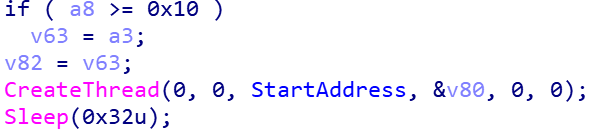

满足条件,则创建线程开始加密

图:创建线程开始加密

进入加密线程之后,首先修改文件名,追加上勒索邮箱和病毒后缀 sicck

图:修改文件名,追加勒索后缀

之后根据文件大小不同 设置不同的标志位,决定了加密文件的大小。对于常见的比较重要的办公文档、源代码文件等全部加密,对于其它文件则根据文件大小决定 加密二分之一 五分之一不等,从而提高加密速度。

图:分类型加密

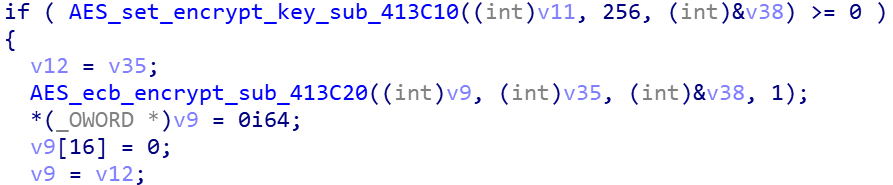

此版本和旧版本最大的区别在于加密函数,旧版本使用windows api RC4算法加密,新版本使用开源的AES加密算法实现加密。

图:加密算法

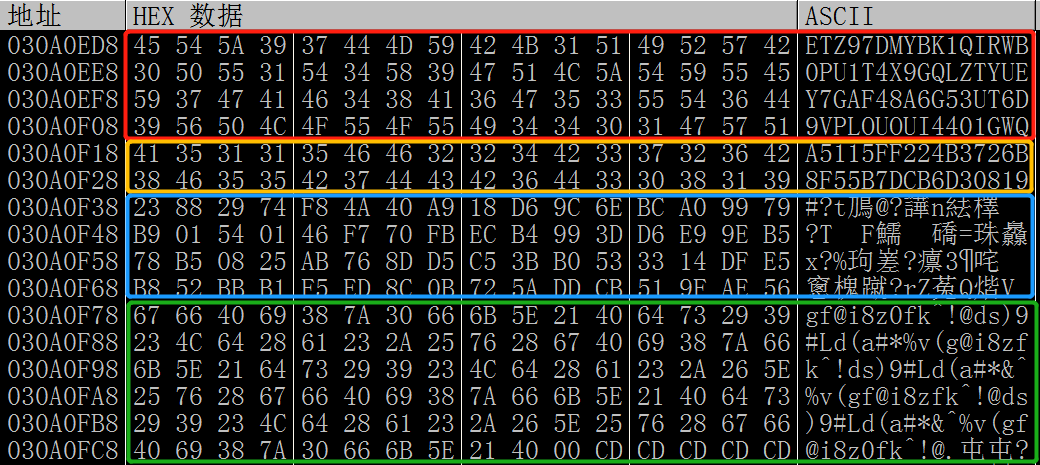

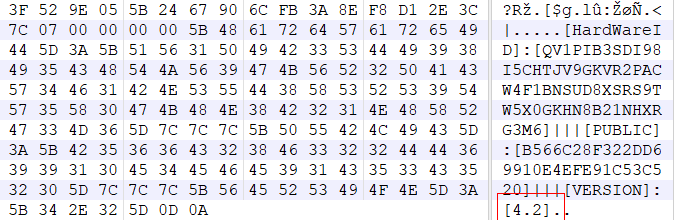

密钥由四部分组成,依次分别如下:

(1)随机生成的HardWareID (同一批被加密的文件相同,追加到被加密文件末尾)

(2)随机生成的 PUBLIC(每个文件不同,追加到被加密文件末尾)

(3)病毒硬编码的二进制数据(同一个样本加密的文件都相同,硬编码在样本中)

(4)病毒硬编码的字符串(同一个样本加密的文件都相同,硬编码在样本中)

图:密钥构成

加密完成之后,最后弹出勒索信息

图:弹出勒索界面

被加密文件后缀变为了.sicck

图:被加密文件后缀示例

从被加密文件中可以看到 此病毒为satan勒索4.2版本

图:被加密文件末尾追加的信息

防范措施

1、更新永恒之蓝漏洞补丁

2、及时更新web漏洞补丁,升级web组件

3、开启防火墙关闭445端口

4、安装杀毒软件保持监控开启

5、安装瑞星之剑勒索防御软件