常伪装成office的勒索病毒——Locky

2018-11-13

威胁等级:★★★★

Locky勒索病毒主要通过钓鱼邮件传播,常伪装成office办公软件,一旦受害者点击邮件并下载打开邮件附件中的文件,病毒就会运行,该病毒运行后会加密受害者的文件内容和文件名,威胁受害者支付赎金才可以解密。

背景介绍

Locky勒索病毒是一种较为知名的勒索病毒,从2016年开始广泛流行,属于最早一批进入人们的视线的勒索病毒。此病毒主要通过钓鱼邮件传播,攻击者通过垃圾邮件广撒网。邮件附件通常为,伪装office办公软件图标的exe程序、含有宏的office文档、内嵌OLE对象的office文档等。

一旦受害者点击了邮件,并下载打开了邮件附件中携带的文件,Locky勒索病毒就会运行起来。Locky勒索病毒运行后会加密受害者的文件内容和文件名,威胁受害者支付赎金才可以解密。病毒使用对称算法加密文件,使用非对称算法加密密钥。 早期的Locky勒索病毒会将被加密文件后缀修改为 .Locky 。后续变种持续变化,曾使用过.aesir、.zzzzz、.zepto等后缀。此版本加密后缀为 .asasin 。

病毒MD5:46E9060E801A58E9E67430BEDDA5EECE

病毒攻击视频:

查杀病毒视频:

拦截病毒视频:

技术分析

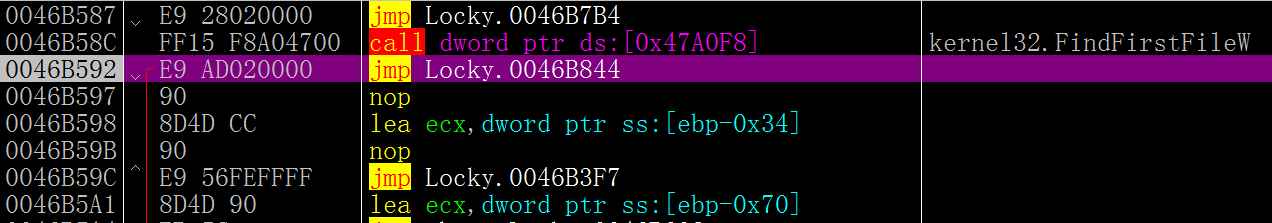

病毒运行后,遍历磁盘中的所有文件

图:开始遍历文件

图:遍历D盘中的所有文件

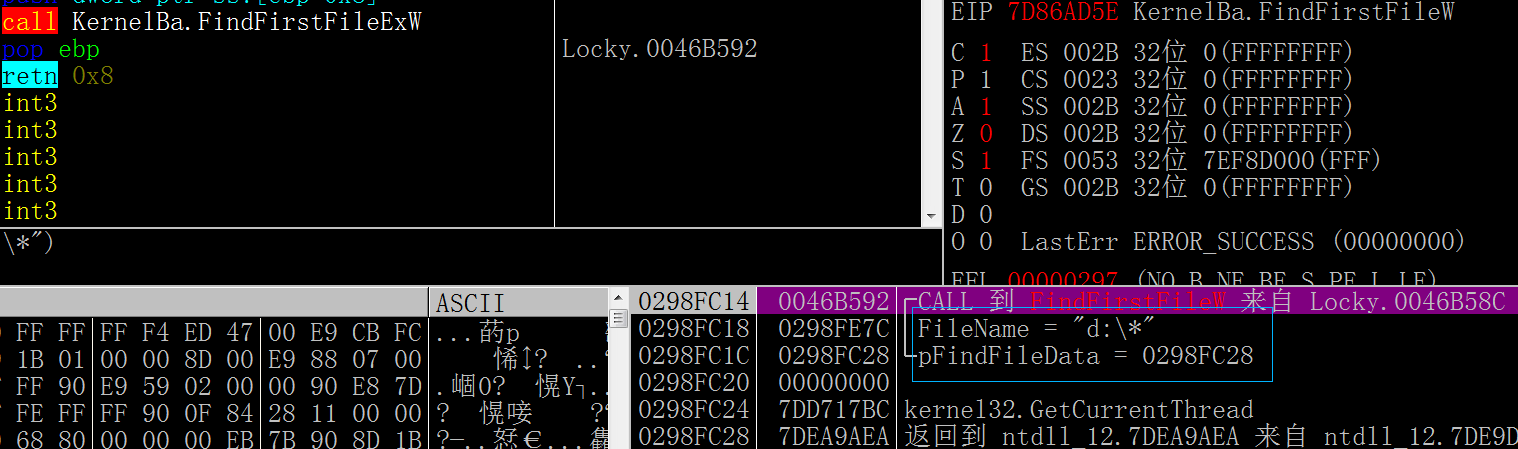

然后读文件 使用 对称算法将文件加密

图:读文件

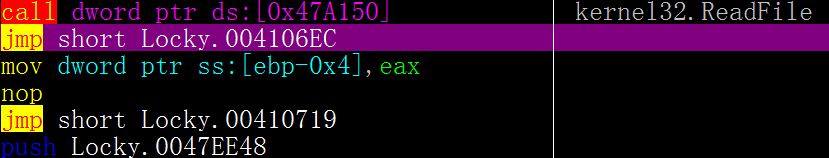

将密文写入到被加密文件

图:写文件

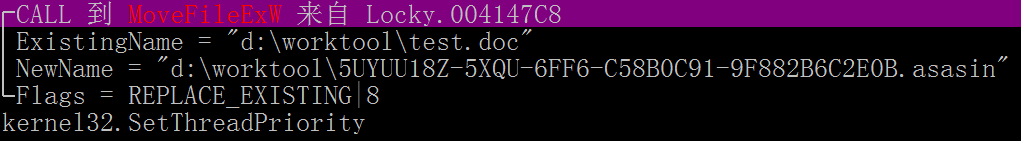

之后将被加密文件重命名

图:重命名文件

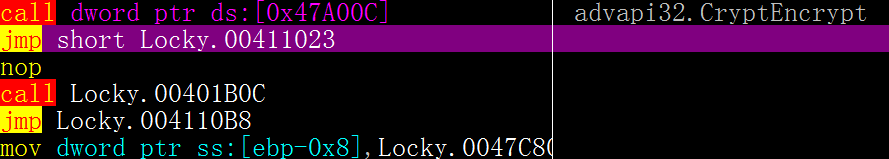

使用Windows api RSA算法将加密文件的密钥加密

图:RSA加密

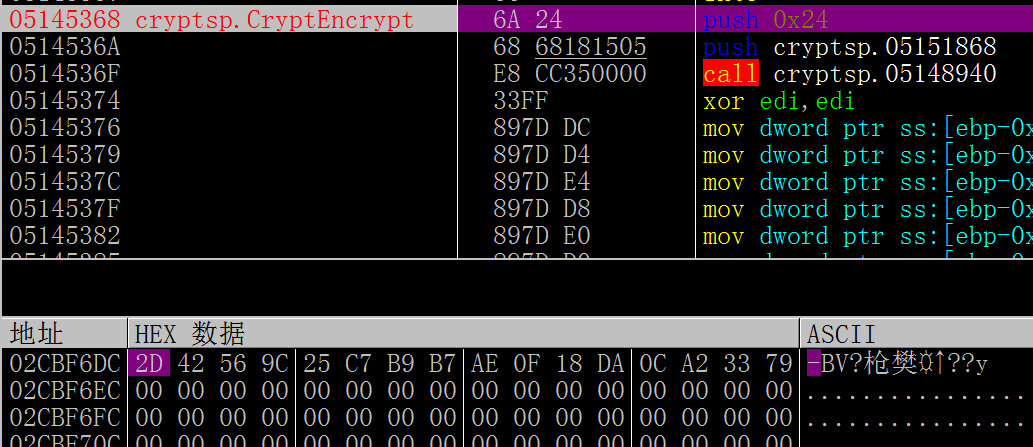

加密前

图:密钥加密前

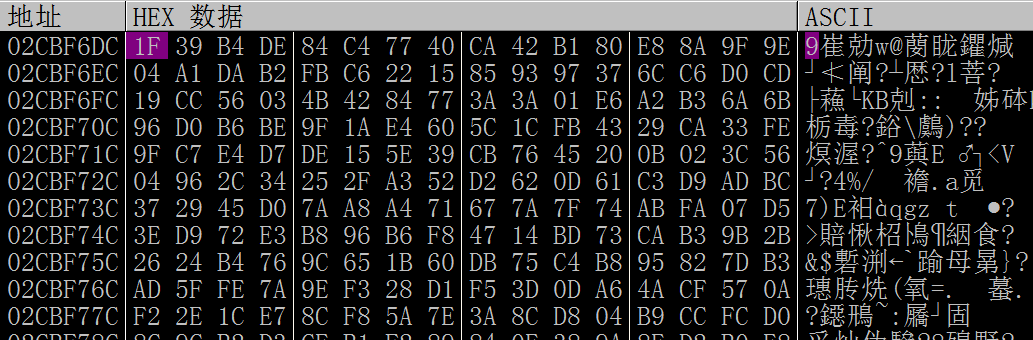

加密后

图:密钥被加密后

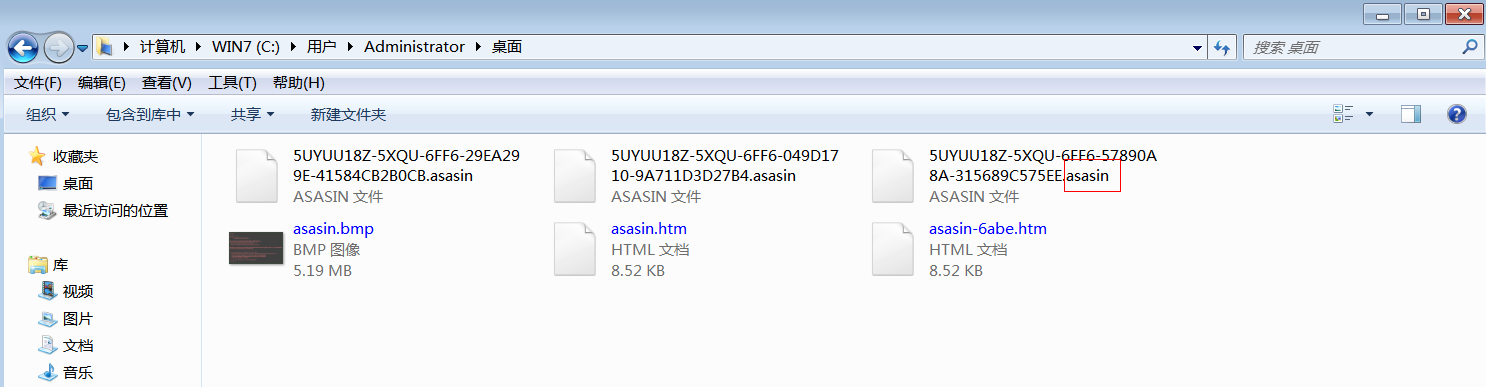

可以看到,被加密文件被修改为 .asasin 后缀 并且文件名也被修改

图:被加密文件的文件名被修改

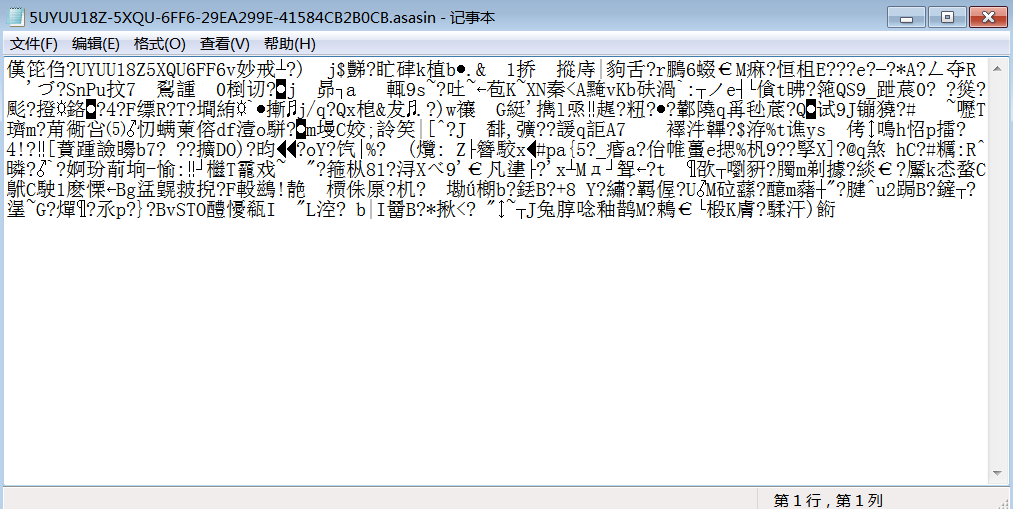

被加密的文件内容

图:被加密后的文件

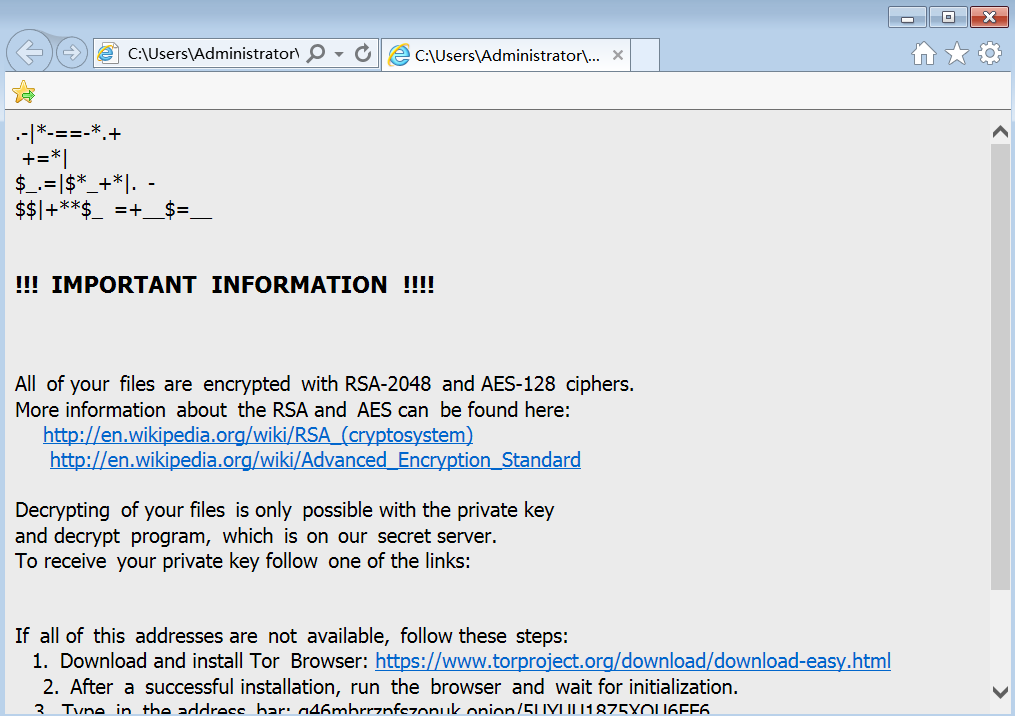

弹出勒索信

图:勒索信

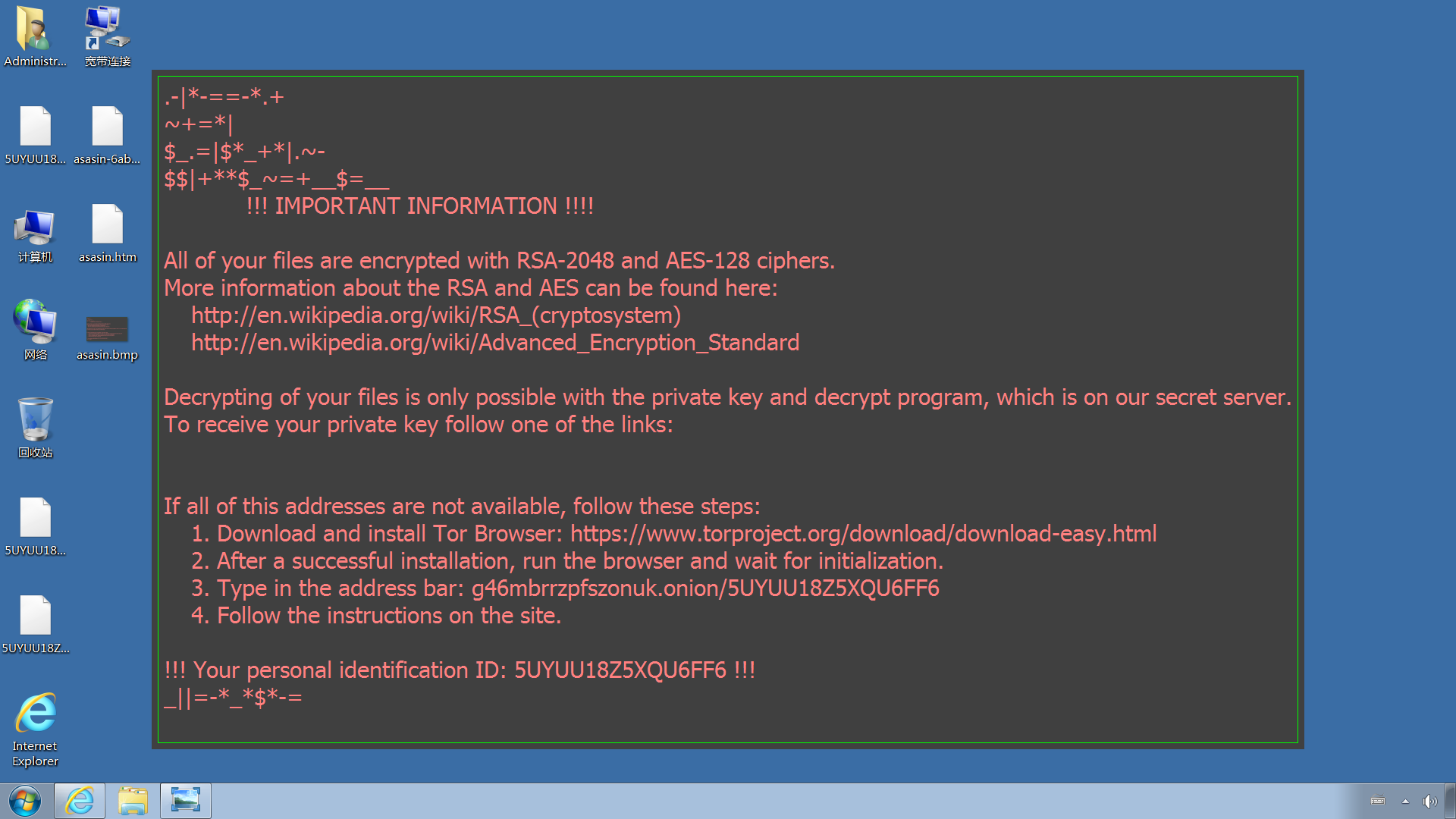

桌面背景被修改为勒索信息

图:桌面背景被修改

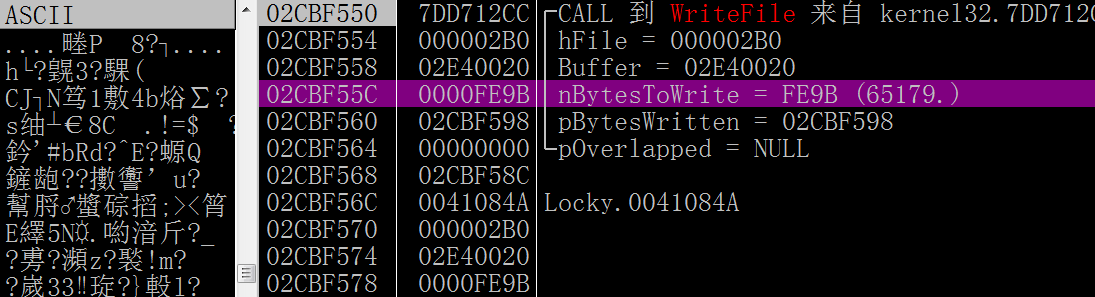

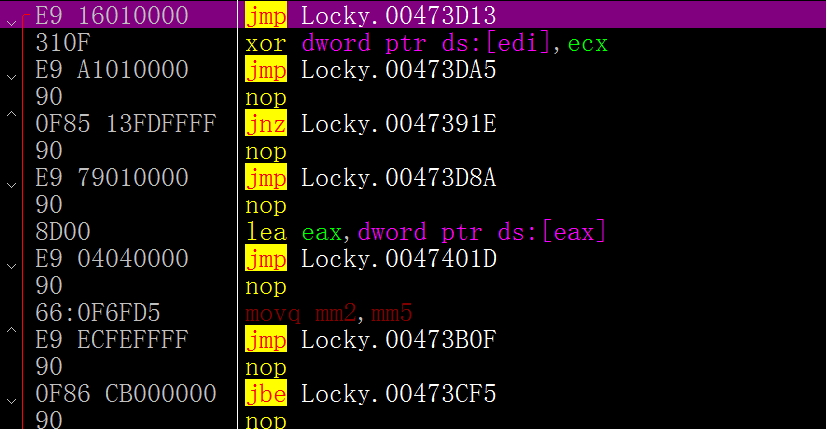

此外病毒将代码用打乱,用jmp连接,对抗分析

图:桌面背景被修改

防范措施

- 此病毒主要通过钓鱼邮件传播,因此防范钓鱼邮件非常重要,病毒通常会伪装为 账单、工资单、公司通知等具有迷惑性质的内容,诱导受害者下载运行附件。

- 安装杀毒软件,保持防护开启,可以有效拦截已知勒索病毒。

- 安装勒索防御软件,可以防御已知和未知勒索病毒。

编辑:瑞瑞 阅读: