中毒之后自行关机的Cryakl勒索病毒

2018-11-06

威胁等级:★★★★

Cryakl勒索病毒主要通过垃圾邮件传播,起初针对俄罗斯的用户,但近年来正在逐步扩大攻击范围。病毒运行后遍历所有文件,加密文件并更改文件名称,然后立即关闭中毒电脑,直到受害用户打开电脑后才会发觉。

病毒介绍

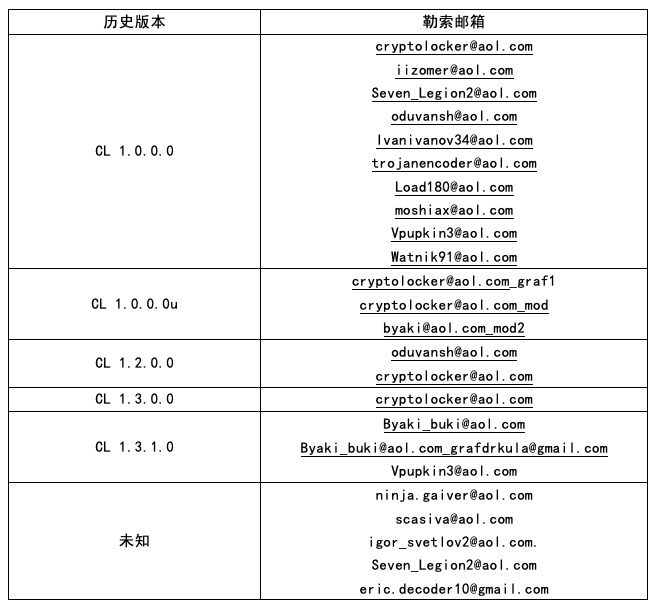

Cryakl勒索病毒在2014年被发现,起初通过垃圾邮件传播,主要是针对俄罗斯的用户,大部分赎金要求都是用俄语写的。然而研究表明,Cryakl不局限与俄罗斯市场,在2016年Cryakl的作者确立了勒索即服务(Raas)的商业模式,购买到此服务的人以此构建攻击其他地区的用户,正在逐步扩大攻击范围,从发现活跃至今,俄罗斯、意大利、德国和日本都受到了Cryakl的攻击。

传播方式:垃圾邮件、恶意链接

静态检测:V17 ESM 网络版 安全云终端 防毒墙 预警系统 TSA

积极防御:瑞星之剑

视频测试MD5:acb81bccaa336b0344942c76171f4f63

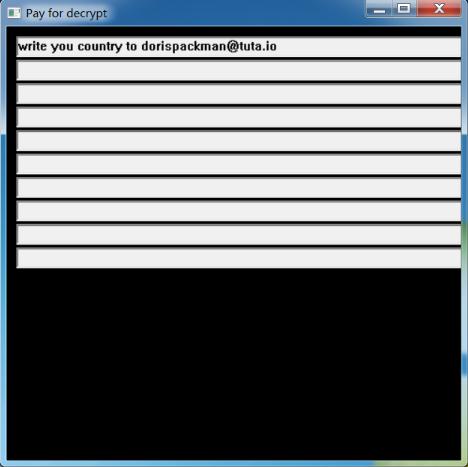

测试版本CL 1.5.1.0 勒索邮箱 dorispackman@tuta.io

病毒攻击视频:

查杀病毒视频:

拦截病毒视频:

病毒分析

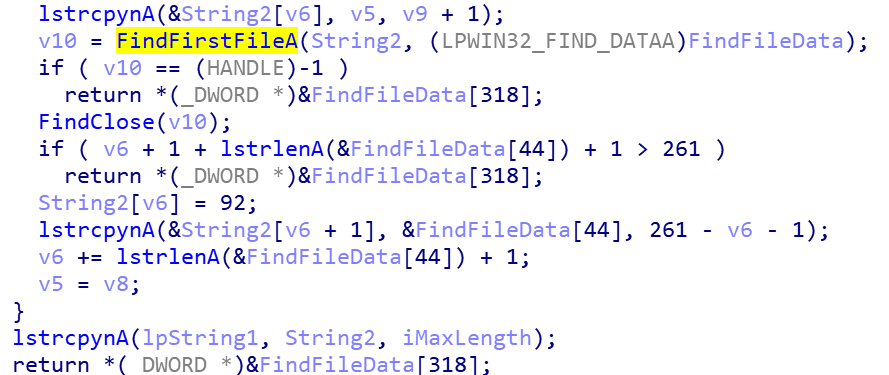

病毒运行后遍历文件

图:遍历文件

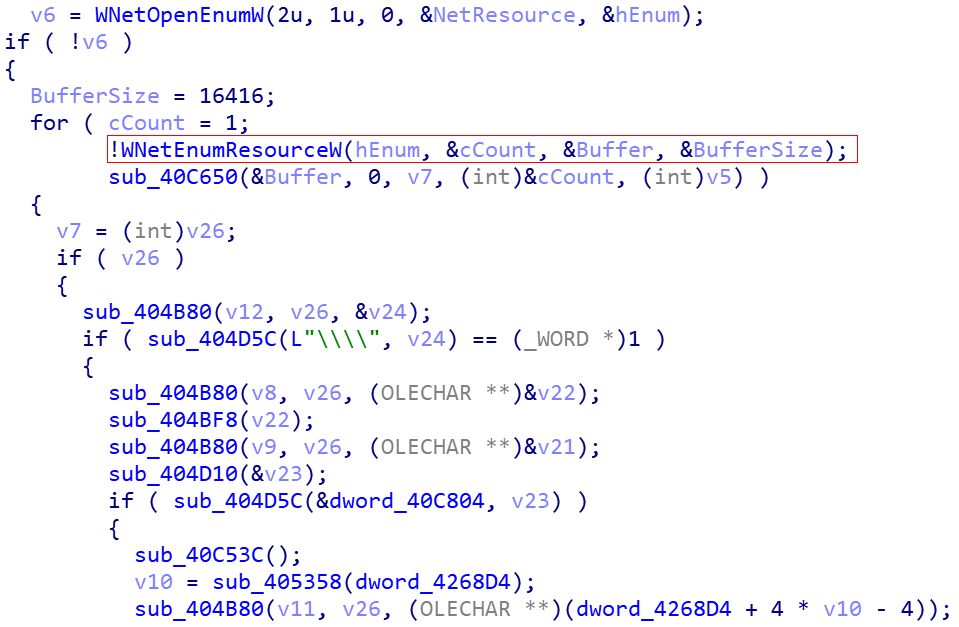

病毒还会枚举加密局域网共享磁盘的文件

图:遍历局域网共享文件夹

病毒会加密以下后缀文件:

.1cd .3gp .7z .a3d .abf .accdb .arj .asm .avi .cdr .cdx .cer .cpt .csv .db3 .dbf .doc .docx .fbf .fbk .fbw .fbx .fdb .gbk .gho .gzip .iv2i .jpeg .jpg .keystore .ldf .m2v .m3d .max .mdb .mkv .mov .mp3 .mpeg .nbd .nrw .nx1 .odb .odc .odp .ods .odt .old .orf .p12 .pdf .pef .ppt .pptm .pst .ptx .pz3 .qic .r3d .rar .raw .rtf .rwl .rx2 .sbs .sldasm .sldprt .sn1 .sna .spf .sr2 .srf .srw .tbl .tis .txt .wps .x3f .xls .xlsx .zip

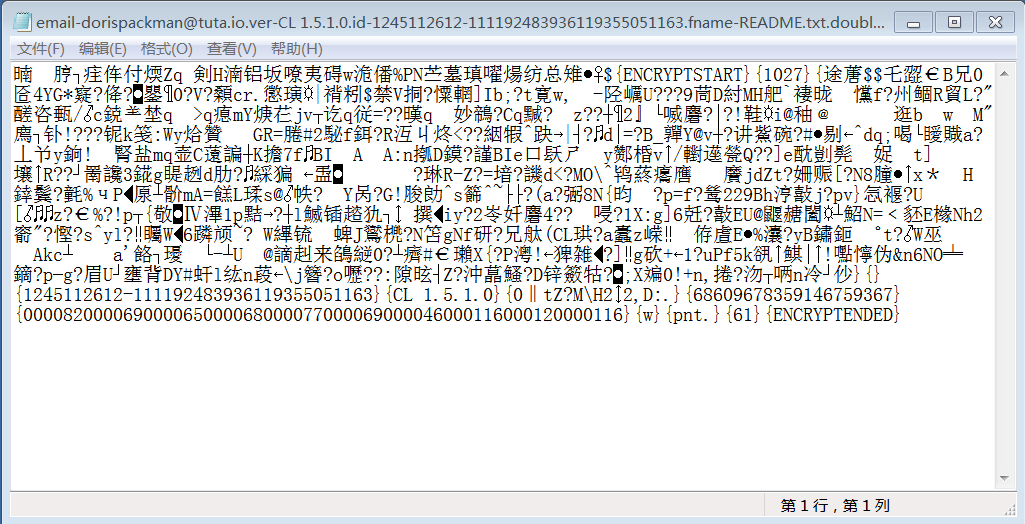

被加密文件内容

图:被加密文件内容

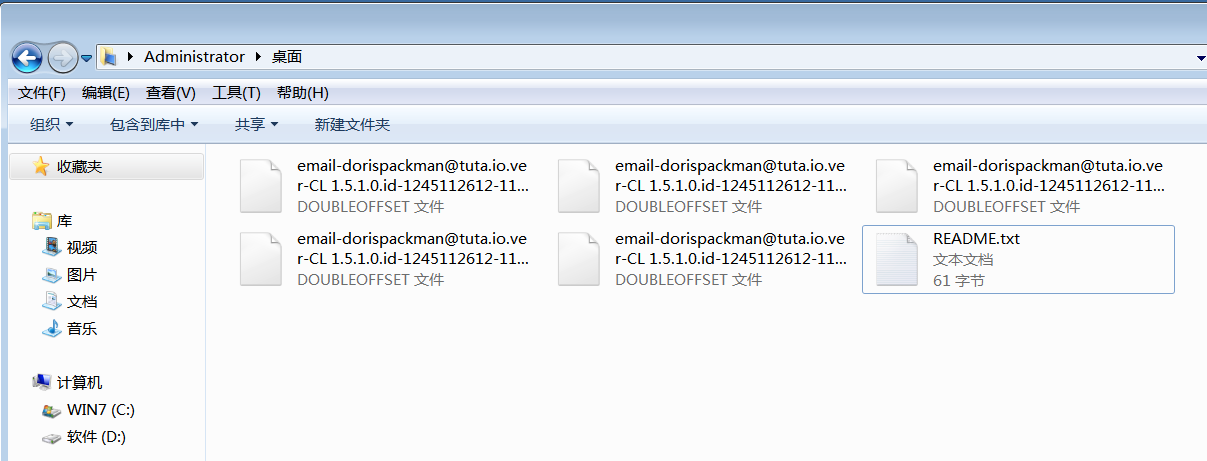

被加密文件的文件名被修改

图:文件名被修改

修改文件名

图:修改文件名

原文件名为: test.txt

被加密后文件名被修改为:

email-dorispackman@tuta.io.ver-CL1.5.1.0.id-1245112612-111192483936119355051163.fname-test.txt.doubleoffset

命名格式如下:

email-dorispackman@tuta.io.ver-CL 1.5.1.0.id-1245112612-111192483936119355051163.fname-原文件名.doubleoffset

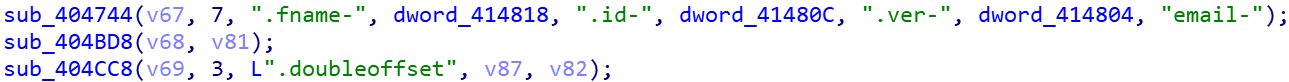

此外病毒会删除备份文件

图:删除备份文件

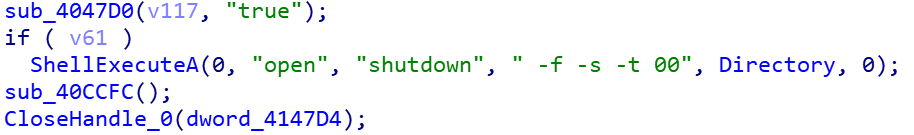

病毒加密完成后 会立刻关闭计算机,等到受害者打开计算机后 会发现文件被加密,并且弹出勒索窗口 要求受害者发送邮件给病毒作者,支付赎金后才可以解密。

图:关机界面

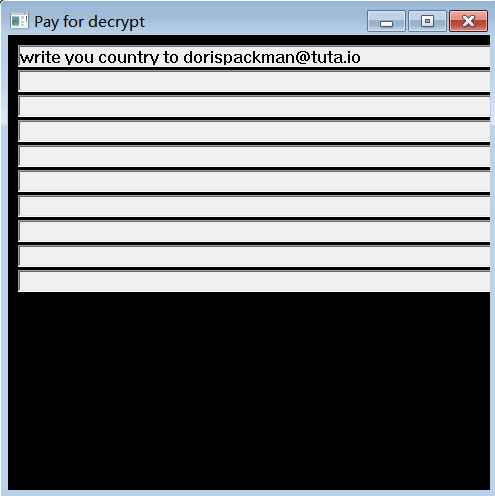

开机后就会弹出勒索窗口

图:勒索窗口

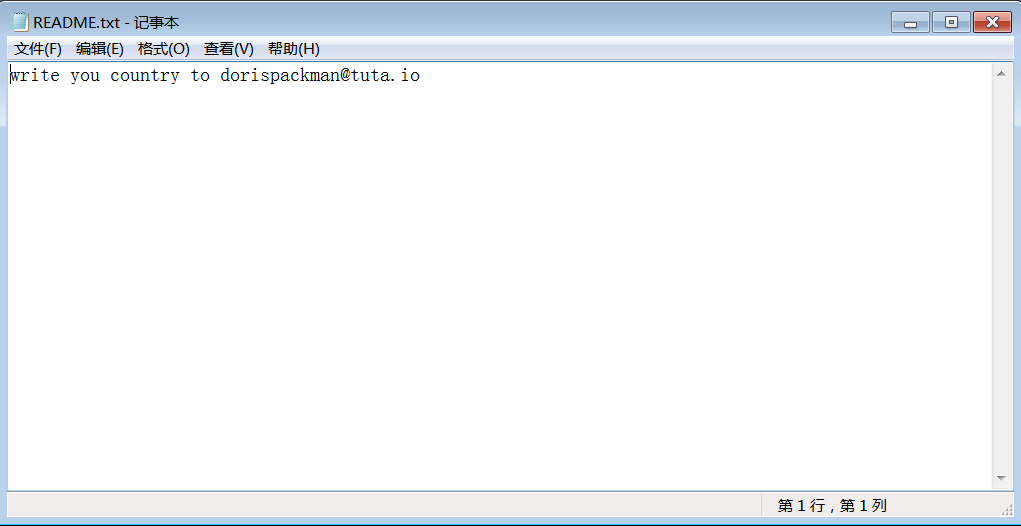

被加密文件目录下也会出现勒索信,勒索信如下

图:勒索信

防御措施:

- 此病毒主要通过垃圾邮件传播,用户要提高警惕,不打开可以邮件

- 安装杀毒软件开启防护

- 使用勒索防御软件