使用勒索软件即服务(RaaS)模式的勒索病毒——Kraken Cryptor

2018-11-19

威胁等级:★★★★

Kraken Cryptor使用了勒索软件即服务(RaaS)模式,即不懂技术的犯罪分子在购买黑客写好的勒索软件后稍加设置即可使用。该病毒在暗网中受到欢迎,最初通过伪装成SuperAntiSpyware安全软件进行传播,并且还通过Fallout漏洞利用工具包进行了分发。

病毒简介:

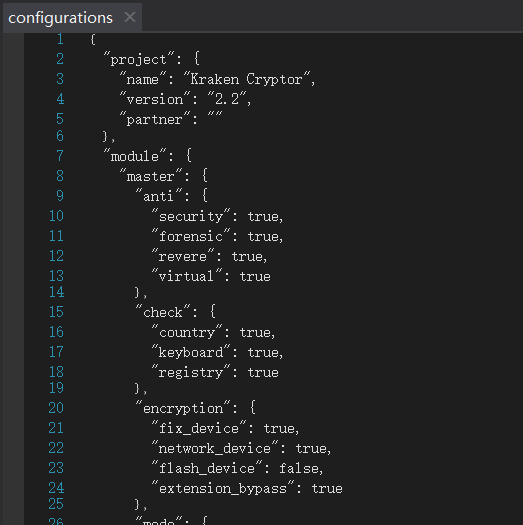

Kraken Cryptor是一款C#编写的勒索软件,代码进行了混淆,通过配置文件配置了详细的信息,包括电子邮箱、加密后缀、勒索金额、加密公钥、停止的进程、跳过的文件及目录、不加密的国家等。

图-Kraken Cryptor配置文件

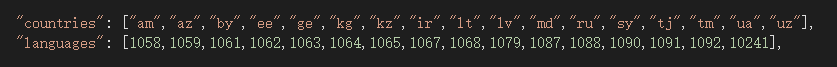

Kraken Cryptor会首先检查受害者的语言和位置,如果是以下前苏联国家将不会被加密

亚美尼亚 阿塞拜疆 白俄罗斯 爱沙尼亚 格鲁吉亚 吉尔吉斯坦 哈萨克斯坦 伊朗 立陶宛 拉脱维亚 摩尔多瓦 俄罗斯 叙利亚 塔吉克斯坦 土库曼斯坦 乌克兰 乌兹别克斯坦

结束数据库和其它与文件有关的进程,确保加密可以顺利进行:

"agntsvcagntsvc", "agntsvcencsvc", "agntsvcisqlplussvc", "dbeng50", "dbsnmp", "firefoxconfig", "msftesql", "mydesktopqos", "mydesktopservice", "mysqld", "mysqld-nt", "mysqld-opt", "ocomm", "ocssd", "oracle", "sqbcoreservice", "sqlagent", "sqlbrowser", "sqlservr", "sqlwriter", "sqlwb", "synctime", "tbirdconfig", "xfssvccon"

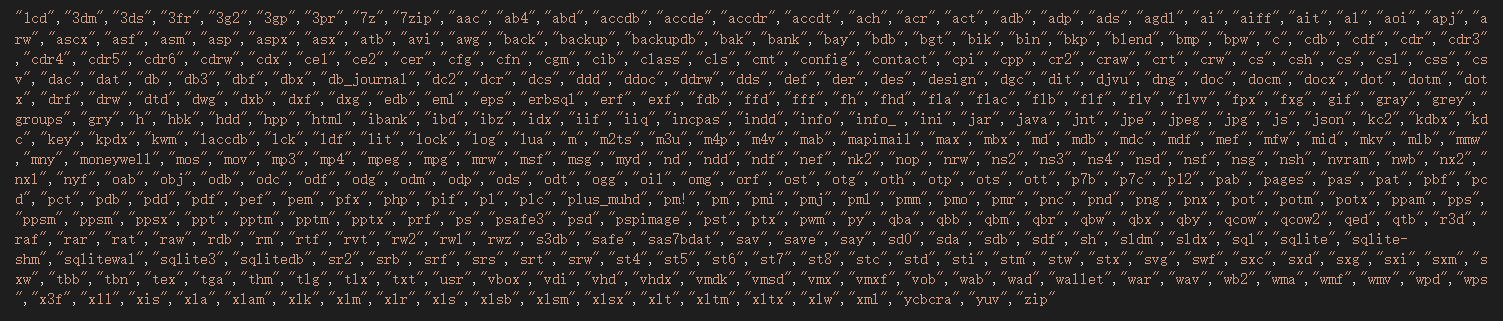

勒索软件进入加密阶段,会针对422个文件后缀进行加密,如下图所示:

为了可以快速的加密,Kraken 排除了以下系统的文件及目录:

文件:

"bootsect.bak", "desktop.ini", "iconcache.db", "ntuser.dat", "thumbs.db"

目录:

"$recycle.bin", "$windows.~bt", "Adobe", "Program Files (x86)", "Program Files", "all users", "appdata", "boot", "drivers", "my music", "my pictures", "my videos", "programdata", "sample music", "sample pictures", "sample videos", "steam", "system volume information", "windows", "windows.old"

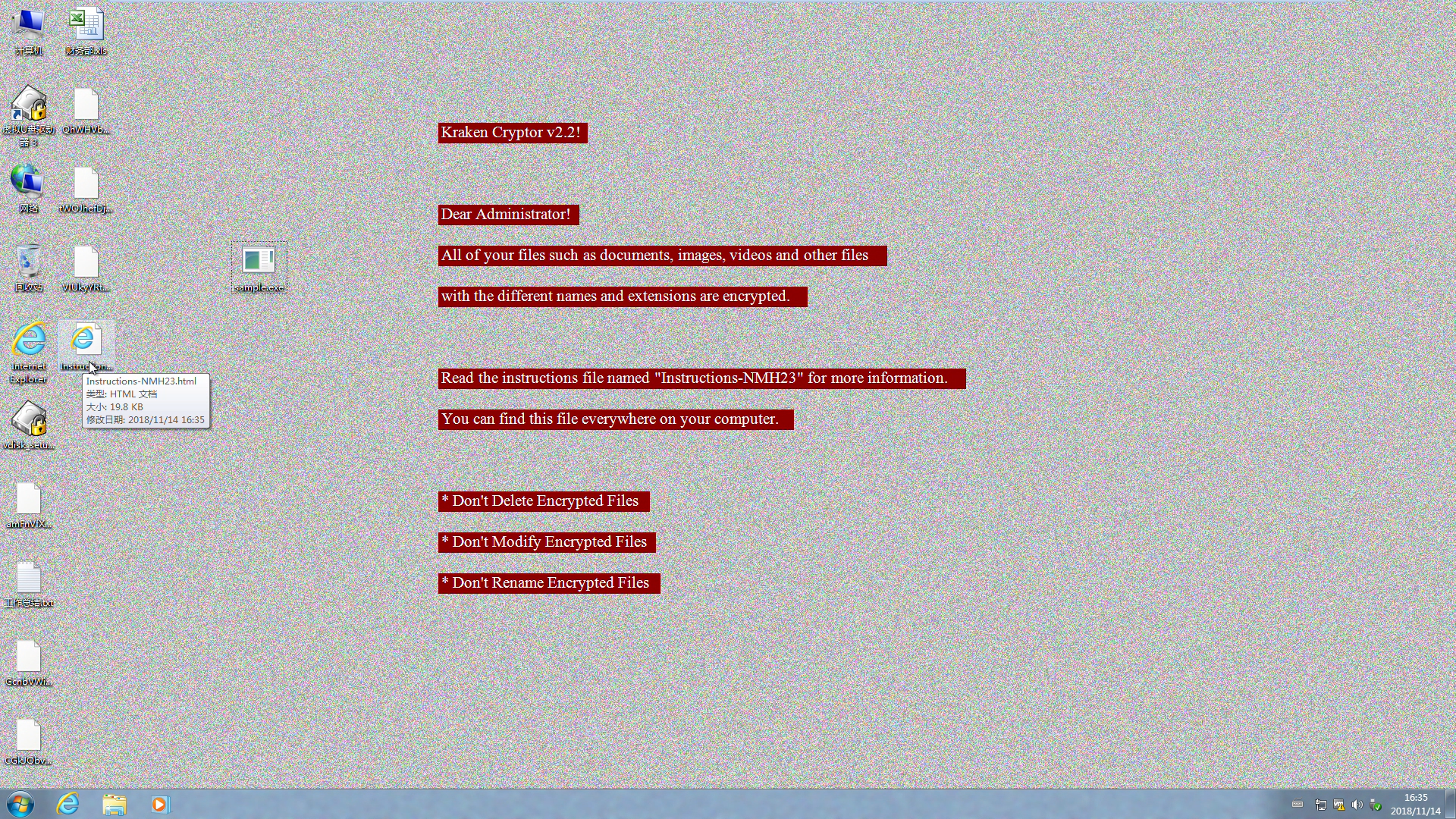

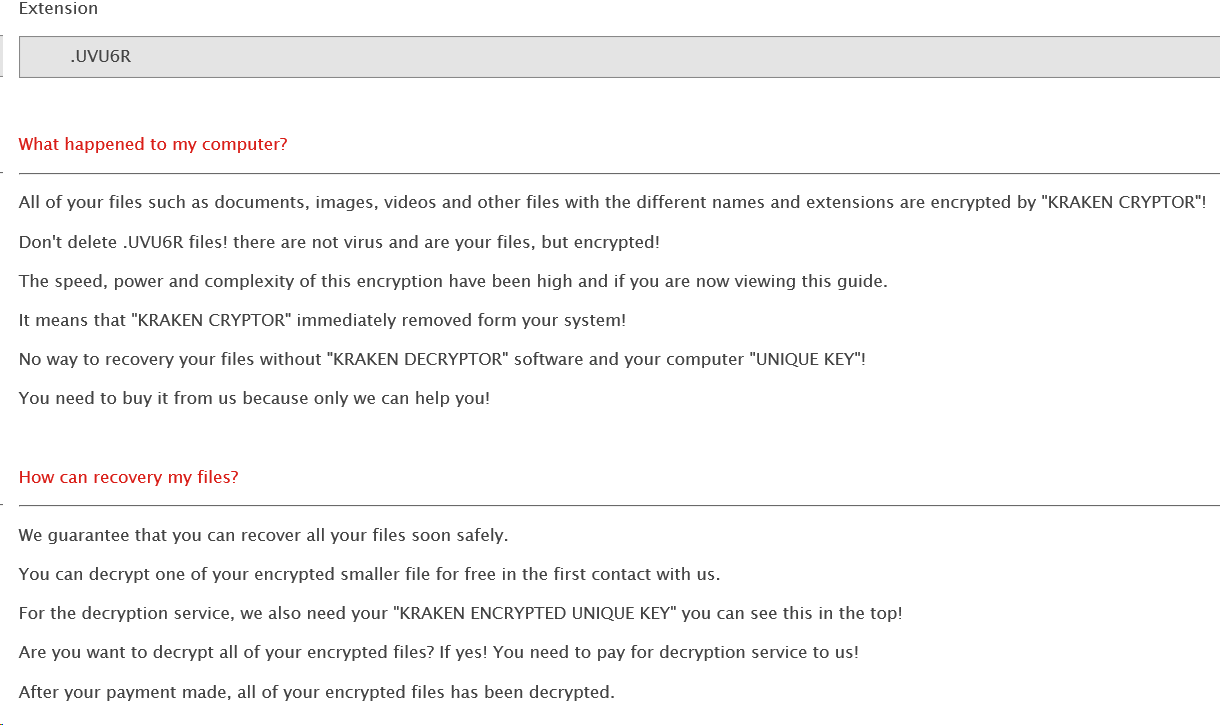

勒索程序执行完毕后,文件都被加密,桌面背景被替换,并释放一个网页文档勒索受害者支付赎金:

加密后缀:.UVU6R

勒索金额:80美元(仅支持比特币支付)

勒索邮箱:onionhelp@memeware.net BM-2cWdhn4f5UyMvruDBGs5bK77NsCFALMJkR@bitmessage.ch

病毒MD5:e1aee9ef64d71e0c9bb8eee9742efdef

病毒攻击视频:

查杀病毒视频:

拦截病毒视频:

图-勒索程序执行完后

图-勒索网页

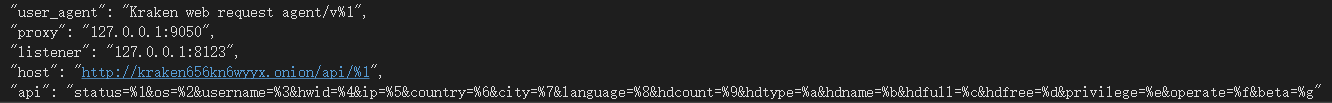

Kraken Cryptor在配置文件中硬编码了终端和浏览器信息,并将受害者的信息上传到http://kraken656kn6wyyx.onion/api/

- 状态

- 操作系统

- 用户名

- 硬件ID

- IP地址

- 国家

- 市

- 语言

- HDCount

- HDType

- HDName

- HDFull

- HDFree

- 特权

- 操作

- Beta

防御措施:

- 此病毒不断发展创新,通过勒索即服务(RaaS)模式进行传播,存在多种渠道传播方式

- 安装杀毒软件,保持防护开启,及时更新病毒库,可以有效拦截已知勒索病毒

- 安装勒索防御软件,可以防御已知和未知勒索病毒

- 及时更新电脑补丁及软件,确保病毒不会利用已知的漏洞进行攻击

- 谨慎点击陌生邮件及文件,从官网下载常用软件

- 不使用弱密码,关闭不必要的文件共享

编辑:瑞瑞 阅读: