可被破解的勒索软件——Yanluowang

2022-04-29

威胁等级:★★★

Yanluowang勒索最早发现于2021年8月,最初使用有效的数字签名进行代码签名。加密方式采用RSA+RC4的模式进行文件加密。近日被发现其文件加密流程存在缺陷,可通过算法中的一个漏洞开发解密工具,使已存在的受害者能够通过解密工具恢复重要数据。

样本概述

Yanluowang勒索最早发现于2021年8月,最初使用有效的数字签名进行代码签名。加密方式采用RSA+RC4的模式进行文件加密。近日被发现其文件加密流程存在缺陷,可通过算法中的一个漏洞开发解密工具,使已存在的受害者能够通过解密工具恢复重要数据。 目前可通过瑞星公司提供的Yanluowang勒索病毒解密工具对受损机器进行解密恢复文件的操作。

目前,瑞星公司已开发出解密工具,如果用户电脑中的文件已被该病毒加密,可尝试下载解密。

解密工具下载地址

http://download.rising.com.cn/for_down/rsdecrypt/yanluowangDecrypt.exe

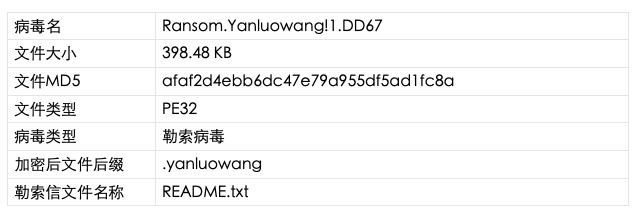

样本信息

样本分析

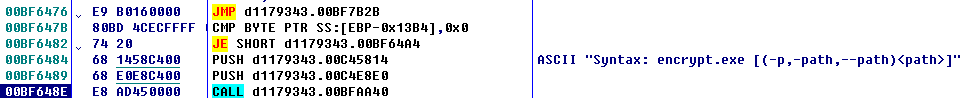

勒索软件执行时的参数处理,可以指定加密的路径

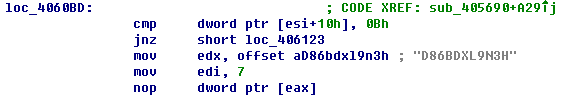

启动勒索软件执行加密需要参数中填入执行密码:

--pass D86BDXL9N3H

执行如下命令停止特定的服务:

powershell –command ”Get-VM | Stop-“ net stop MSSQLServerADHelper100 net stop MSSQL$ISARS net stop MSSQL$MSFW net stop SQLAgent$ISARS net stop SQLAgent$MSFW net stop SQLBrowser net stop ReportServer$ISARS net stop SQLWriter net stop WinDefend net stop mr2kserv net stop MSExchangeADTopology net stop MSExchangeFBA net stop MSExchangeIS net stop MSExchangeSA net stop ShadowProtectSvc net stop SPAdminV4 net stop SPTimerV4 net stop SPTraceV4 net stop SPUserCodeV4 net stop SPWriterV4 net stop SPSearch4 net stop MSSQLServerADHelper100 net stop IISADMIN net stop firebirdguardiandefaultinstanc net stop ibmiasrw net stop QBCFMonitorService net stop QBVSS net stop QBPOSDBServiceV12 net stop "IBM Domino Server (CProgramFilesIBMDominodata) " net stop "IBM Domino Diagnostics (CProgramFilesIBMDomino) " net stop IISADMIN net stop "Simply Accounting Database Connection Manager " net stop QuickBooksDB1 net stop QuickBooksDB2 net stop QuickBooksDB3 net stop QuickBooksDB4 net stop QuickBooksDB5 net stop QuickBooksDB6 net stop QuickBooksDB7 net stop QuickBooksDB8 net stop QuickBooksDB9 net stop QuickBooksDB10 net stop QuickBooksDB11 net stop QuickBooksDB12 net stop QuickBooksDB13 net stop QuickBooksDB14 net stop QuickBooksDB15 net stop QuickBooksDB16 net stop QuickBooksDB17 net stop QuickBooksDB18 net stop QuickBooksDB19 net stop QuickBooksDB20 net stop QuickBooksDB21 net stop QuickBooksDB22 net stop QuickBooksDB23 net stop QuickBooksDB24 net stop QuickBooksDB25

通过taskkill杀死指定进程:

taskkill /f /im mysql* taskkill /f /im dsa* taskkill /f /im veeam* taskkill /f /im chrome* taskkill /f /im iexplore* taskkill /f /im firefox* taskkill /f /im outlook* taskkill /f /im excel* taskkill /f /im taskmgr* taskkill /f /im tasklist* taskkill /f /im Ntrtscan* taskkill /f /im ds_monitor* taskkill /f /im Notifier* taskkill /f /im putty* taskkill /f /im ssh* taskkill /f /im TmListen* taskkill /f /im iVPAgent* taskkill /f /im CNTAoSMgr* taskkill /f /im IBM* taskkill /f /im bes10* taskkill /f /im black* taskkill /f /im robo* taskkill /f /im copy* taskkill /f /im sql taskkill /f /im store.exe taskkill /f /im vee* taskkill /f /im wrsa* taskkill /f /im wrsa.exe taskkill /f /im postg* taskkill /f /im sage*

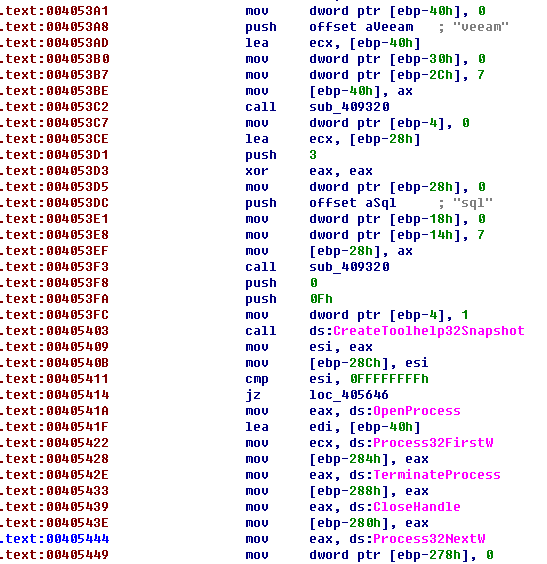

通过创建进程快照来遍历进程,终止包含特定名称的进程,防止部分文件加密失败:

veeam, sql

加密时跳过下列指定文件夹:

PROGRA~1 PROGRA~2 PROGRA~3 SYSTEM~1 Windows WINDOWS

跳过下列指定扩展名:

exe dll conf a lib bat ps msi cfg reg sys lnk obj ini yanluowang

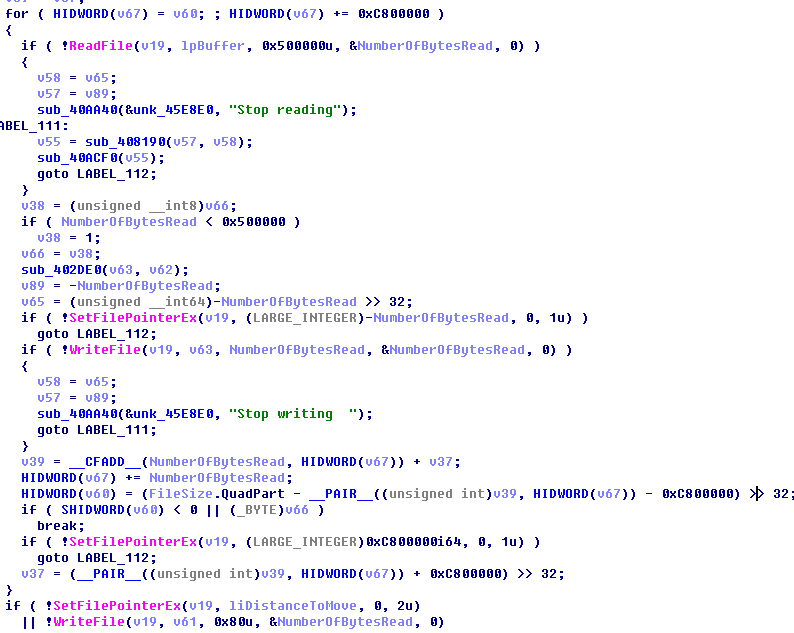

加密文件时依据文件大小,对大于3GB的文件每隔200M加密5M,小于3GB全部加密。

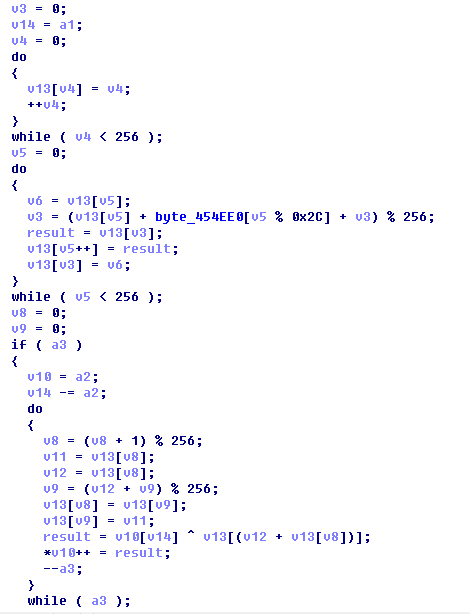

使用RC4算法解密RSA密钥

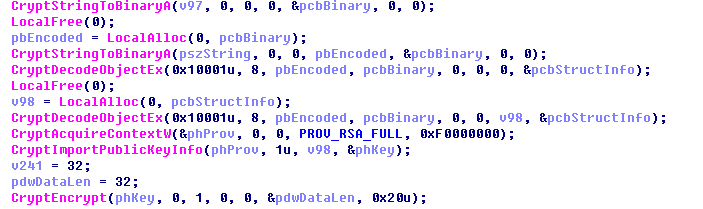

通过CPS加密服务导入RSA公钥加密Sosemanuk的IV

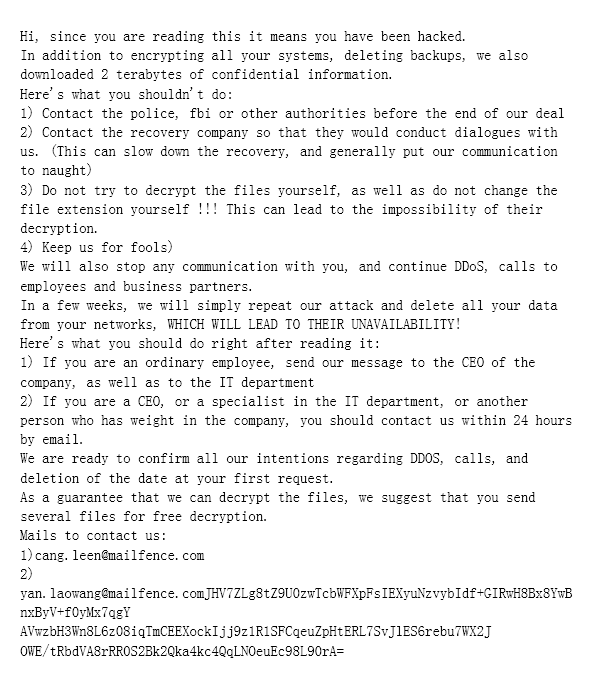

加密完成后释放勒索信README.txt,内容如下:

处置与防范建议

目前,瑞星ESM防病毒终端安全防护系统等产品可拦截并查杀相关勒索病毒,广大用户可安装瑞星的安全产品来规避相应风险。

针对RDP弱口令攻击的防范建议:

1. 限制可使用RDP的用户,仅将远程访问授权给那些必须用它来执行工作的人。

- 建立双重验证,如Windows平台下的Duo Security MFA或Linux平台google-authenticator等认证程序。

- 设置访问锁定策略,通过配置账户锁定策略,调整账户锁定阀值与锁定持续时间等配置可以有效抵御一定时间下高频的暴力破解。

- 审视RDP的使用需求,如果业务不需要使用它,那么可以将所有RDP端口关闭,也可以仅在特定时间之间打开端口。

- 重新分配RDP端口,可考虑将默认RDP端口更改为非标准的端口号,可避免一部分恶意软件对特定RDP端口的直接攻击,仍需另外部署端口扫描攻击防范措施。

- 定期检查、修补已知的RDP相关漏洞。

- 创建防火墙规则限制远程桌面的访问,以仅允许特定的IP地址。

- RDP的登陆,应使用高强度的复杂密码以降低弱口令爆破的机会。

2. 针对系统安全性的防范建议:

- 及时更新软件及系统补丁。

- 定期备份重要数据。

- 开启并保持杀毒软件及勒索防护软件功能的正常。

- 定期修改管理员密码并使用复杂度较高的密码。

- 开启显示文件扩展名,防范病毒程序伪装应用程序图标。

3. 针对局域网安全性的防范建议:

- 非必要时可关闭局域网共享文件或磁盘,防止病毒横向传播。

- 对局域网共享文件夹设置指定用户的访问权限,防止不必要的权限遭到病毒滥用。

- 通过防火墙规则限制如445、3389端口/关闭445、3389端口或是修改端口号,防止病毒通过扫描端口等方式查询区域资产信息。

解密工具使用方法

1. 解密工具需要用户提供一个已加密的文件和一个与之对应的未被加密的原始文件。可以选择一些应用程序或系统相关文件(便于从系统还原或者其他电脑中找到其原始版本)

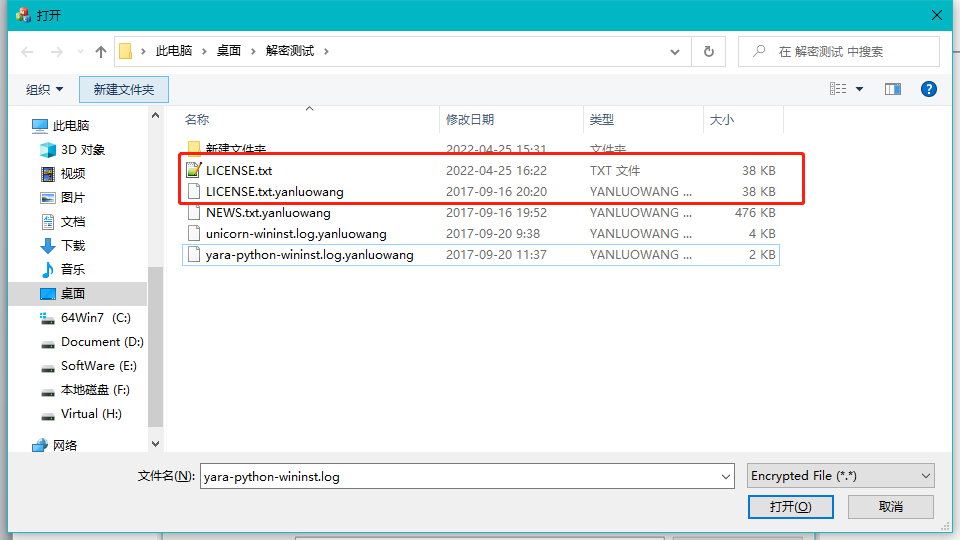

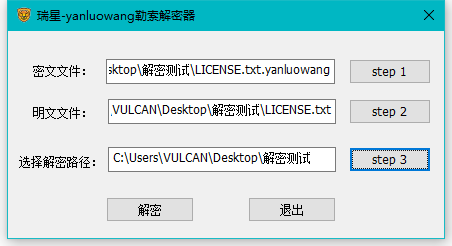

如下图所示,提供一个已加密的文件LICENSE.txt.yanluowang与一个该文件未被加密的版本LICENSE.txt

2. 点击step 1按钮浏览磁盘选择一个后缀为.yanluowang的已加密文件

3. 点击step 2按钮浏览磁盘选择那个文件此前未被加密时的原始文件

4. 点击step 3来指定待解密的文件所在的文件夹路径

5. 最后点击解密按钮开始解密文件。(解密成功后会在目标文件夹内创建解密完成的同名新文件)