CryptON勒索病毒再次更新 瑞星快速发布解密工具

2019-09-23

威胁等级:★★

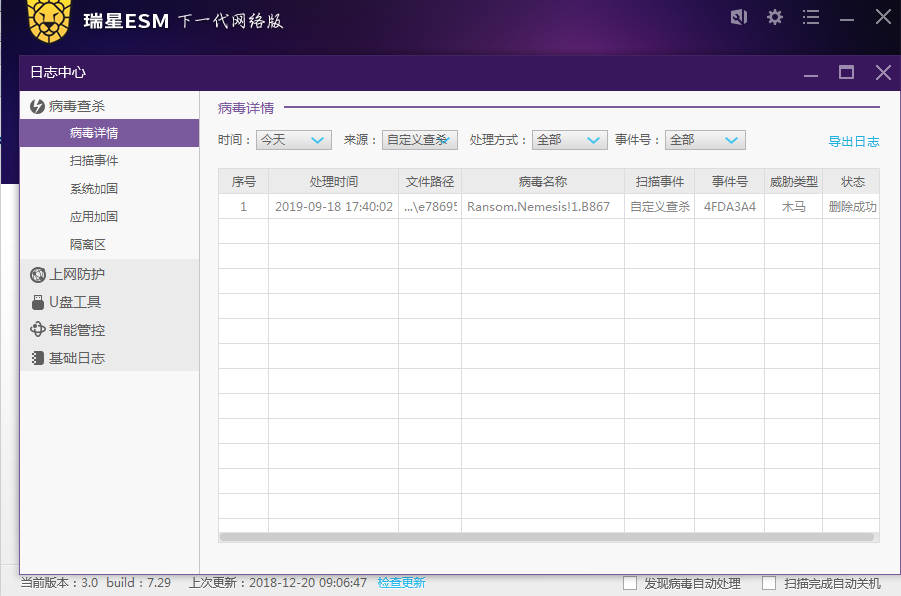

近日,瑞星安全专家捕获到CryptON勒索病毒的最新变种,该病毒通过弱口令进行攻击,导致用户电脑除系统文件外所有类型文件均被加密,同时该最新变种可加密更多的电脑数据。由于CryptON勒索病毒最新变种使用对称算法加密文件,并且密钥存储在本地,因此可以解密。

近日,瑞星安全专家捕获到CryptON勒索病毒的最新变种,该病毒通过弱口令进行攻击,导致用户电脑除系统文件外所有类型文件均被加密,同时该最新变种可加密更多的电脑数据。由于CryptON勒索病毒最新变种使用对称算法加密文件,并且密钥存储在本地,因此可以解密。瑞星现发布该病毒变种解密工具(下载地址:http://download.rising.com.cn/for_down/rscrypto/CryptON0920.exe),中招用户可以下载使用。

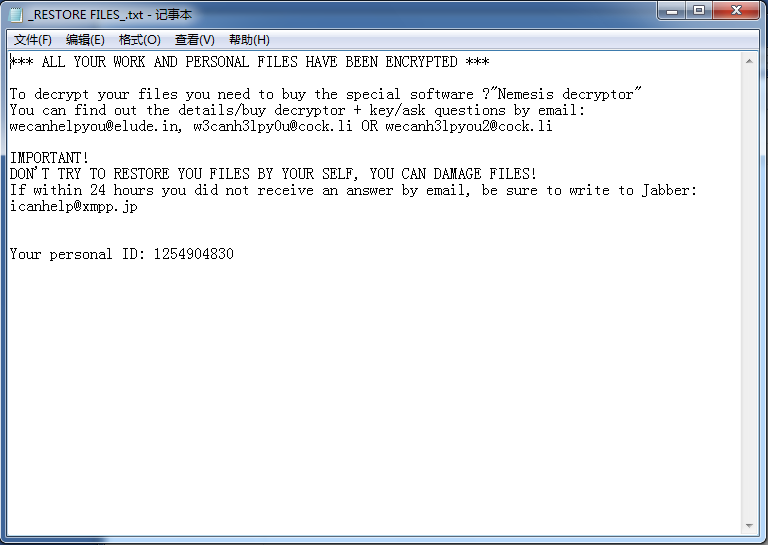

CryptON勒索病毒, 常常也被称为X3M, Nemesis, Cry3勒索, 最早于2017年出现,最新版本会将被加密的文件修改为. WECANHELP后缀,该病毒作者通过远程方式利用弱口令将勒索病毒植入到被害者电脑内,进而控制该电脑,加密所有文件后,在桌面与所有被加密的文件目录下留有勒索文本,要求受害者通过邮件方式联系并索要赎金。

不仅如此,病毒作者还可以利用最初攻击的电脑抓取更多其他设备信息,以便扩大攻击范围。在CryptON勒索病毒最新版本中,病毒作者还扩大了单个文件数据块的加密范围,目的是为了防止部分文件数据由于加密范围太小,导致该文件没有被造成实质性的影响,因此一旦中招,将造成大面积电脑瘫痪,广大用户应提高警惕,加强防范措施。

目前,瑞星公司已经发布了该病毒最新版本的解密工具(下载地址:http://download.rising.com.cn/for_down/rscrypto/CryptON0920.exe),中招用户可下载使用。同时,广大用户可下载瑞星之剑(下载地址:http://www.rising.com.cn/j/)便于有效拦截该勒索病毒。

防御措施:

1.不适用弱口令账号密码;

2.提高上网安全意识,做好重要数据备份;

3.安装杀毒软件保存防御开启;

4.安装勒索病毒防御软件。

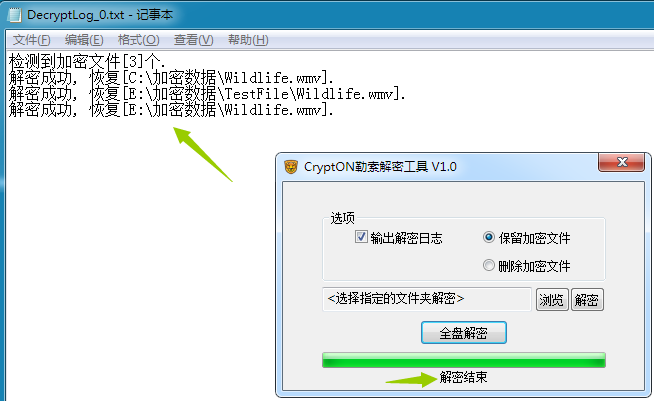

解密工具使用说明:

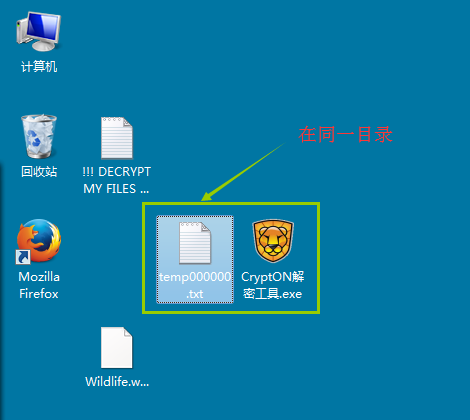

1.勒索病毒在工作环境释放了藏有密钥的文件temp000000.txt。解密工具需要与该密钥文件放置在同一目录下才可以解密。

2.保证解密工具与病毒产生的密钥文件在同一目录下。

3.打开瑞星解密工具

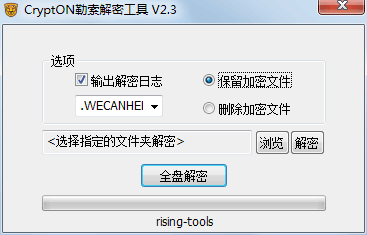

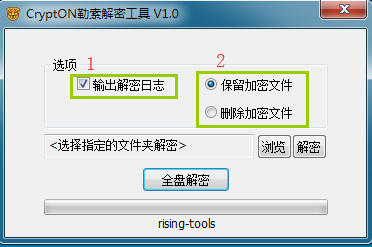

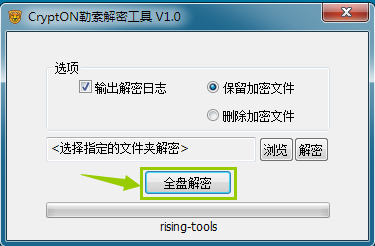

4.解密选项配置

(1)输出解密日志, 勾选该项可以在解密完成后列出解密日志以供参考;

(2)保留/删除解密文件, 用户选择是否在解密完成后保留原始的加密文件。

5.开始解密

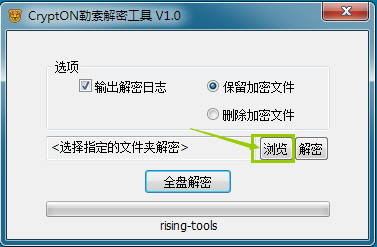

(1)选择指定目录进行解密

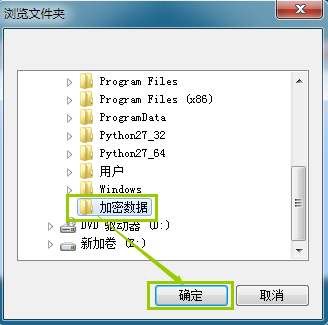

点击“浏览”按钮

选择一个需要解密的文件夹, 点击“确定”按钮。

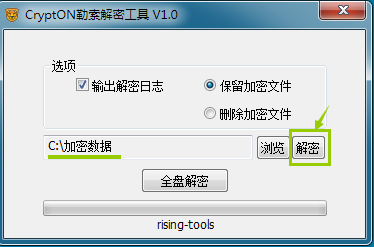

此时点击“解密”按钮即刻开始解密。

在解密完成后弹出日志文本, 并且提示解密结束。

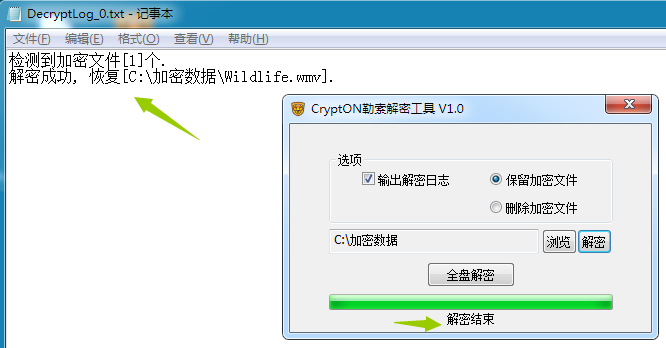

(2)全盘解密

直接点击“全盘解密”按钮 , 即可开始解密. (全盘解密将会检索所有磁盘, 时间较长)。

恢复磁盘中的所有加密文件并输出日志。

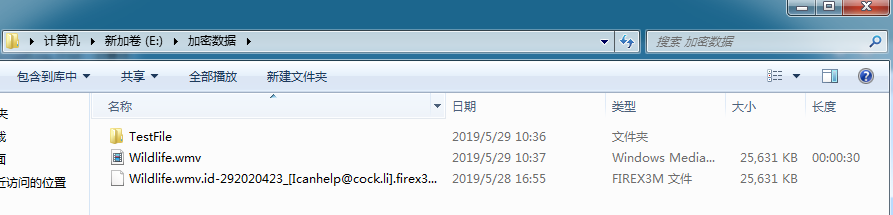

6.生成解密文件后,可同时保留加密文件。

注意事项:

1.未完全解密前,请不要关闭解密工具或删除解密文件。

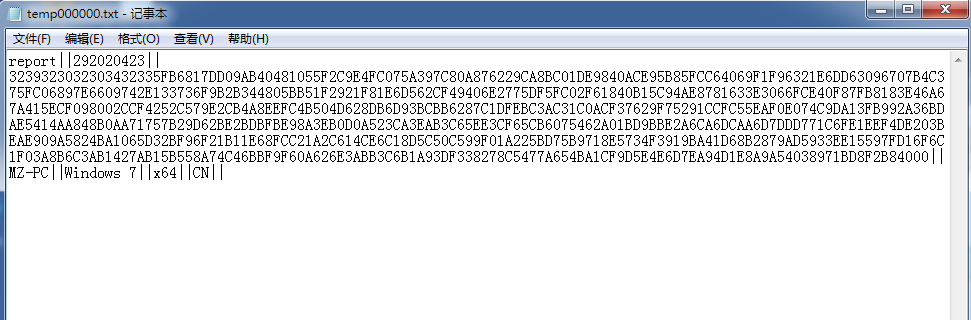

2.每台机器的解密文本(temp000000.txt)密钥数据是不相同的,因此不能将同一份密钥文本作用于其他机器,每台机器必须使用各自的解密文本。

关于如何找到temp000000.txt:

通常情况下,勒索病毒产生的temp000000.txt文件与病毒程序在同一目录下。 由于多数情况下可能并非由用户操作导致勒索病毒执行, 在不知道temp000000.txt所在位置时, 建议通过文件名搜索磁盘, 在找到文件后,将文件与解密工具放置于同一目录中。

技术分析:

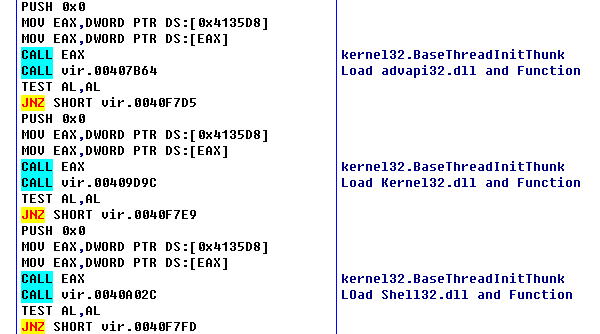

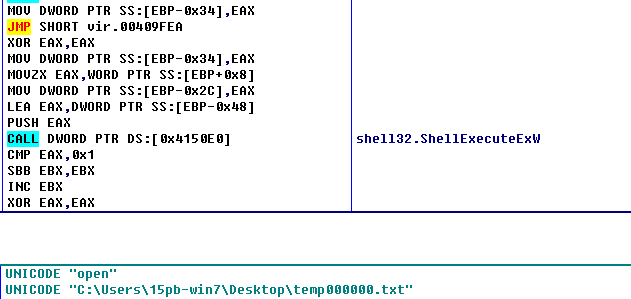

在运行时动态加载所有需要使用的API,运行时解密字符常量,防止自身被静态分析, 降低投放时查杀的可能性。

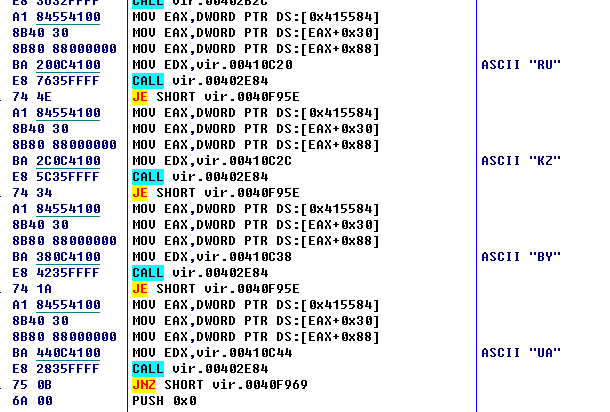

获取计算机系统语言,排除下列指定语言的操作系统,当在运行下列语言的操作环境下,病毒会直接退出删除。

| RU | KZ | BY | UA |

| 俄罗斯 | 哈萨克斯坦 | 白俄罗斯 | 乌克兰 |

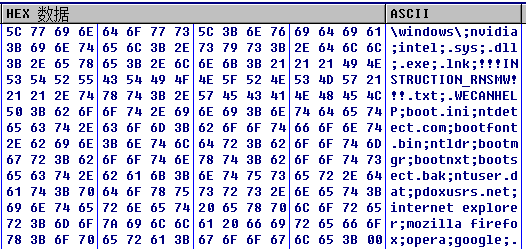

加密时排除以下文件目录和部分后缀名, 防止加密时破坏操作系统导致加密失败。

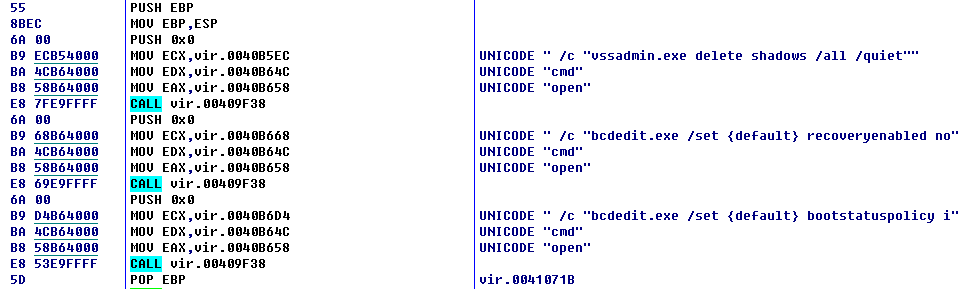

删除系统的卷影拷贝,防止通过系统工具恢复文件。

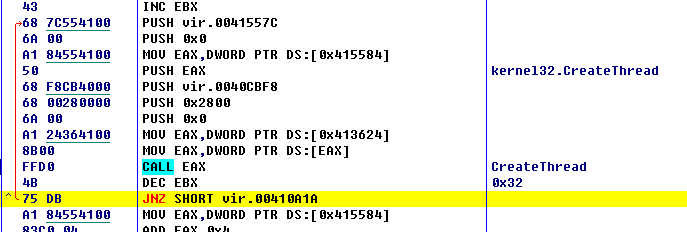

创建50个加密线程,分别指派文件路径,同时进行加密。

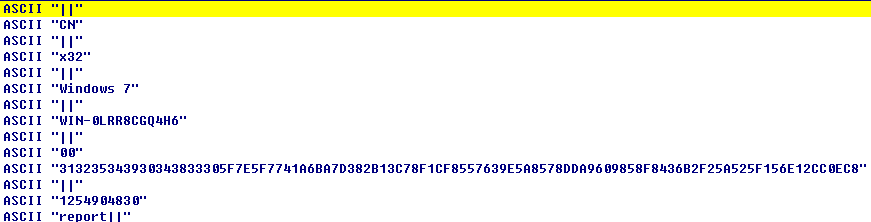

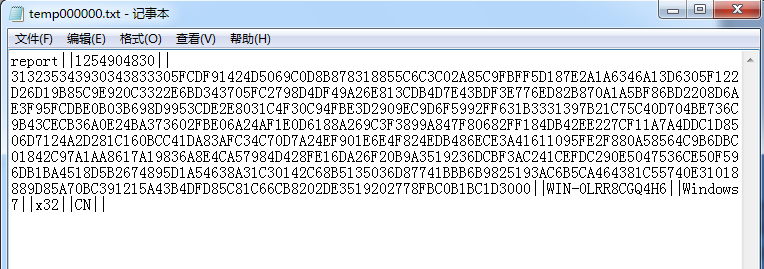

在病毒的当前运行目录下,创建秘钥文件temp000000.txt。

通过本机默认文本工具打开temp000000.txt

Temp000000.txt秘钥文件展示如下:

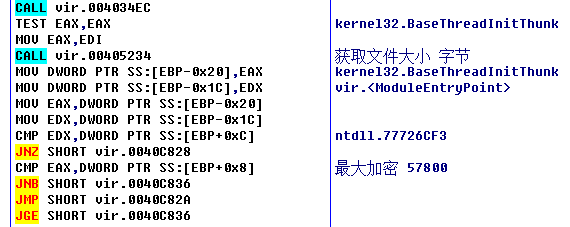

该版本加密时判断文件大小,对于大于0x57800字节的文件, 仅加密0x57800大小, 小于该大小则完全加密。

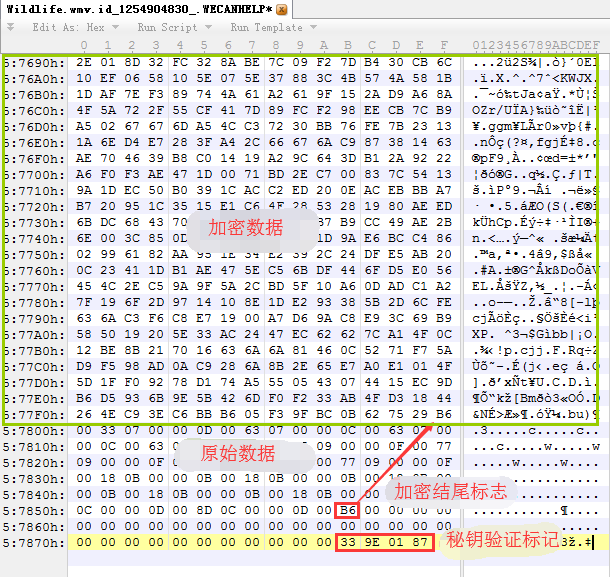

加密数据结构展示如下: