一个极具破坏性的勒索病毒——LockerGoga

2019-04-11

威胁等级:★★★★

LockerGoga勒索病毒是一个极具破坏性的勒索病毒,该病毒影响恶劣,不仅会设置开机密码,同时还会加密电脑中的文件,由于加密的文件中包括重要的系统文件,因此会导致计算机关机或重启后无法进入系统,即使用户重装系统,重要文件也无法恢复。

背景介绍

LockerGoga勒索病毒持续活跃,至今为止此病毒已经感染了,全球最大的铝供应商--挪威海德鲁公司(Norsk Hydro),美国瀚森化工公司(Hexion Specialty Chemicals)和美国有机硅巨头--迈图集团(Momentive),Altran Technologies公司 ,造成了极其恶劣的影响。病毒主要通过进程间通信来执行恶意操作,由父进程创建多个子进程执行加密等恶意行为,又因为加密的文件中包含了重要的系统文件,所以致使系统受到了严重破坏。该病毒不只是勒索病毒那么简单,通过分析发现,此病毒主要是为了进行破坏,它会设置开机密码加密系统文件,使得计算机关机或重启后无法进入系统。即使重装系统,重要文件也已经被加密。正常的勒索软件,一般都会防止系统受到损坏,因为这会导致受害者无法支付赎金。而此病毒主动加密系统文件,设置开机密码的行为已经很明显是破坏行为了。

威胁等级:★★★★

MD5: BA3F9530DADAC4133F07568FDE4F0411

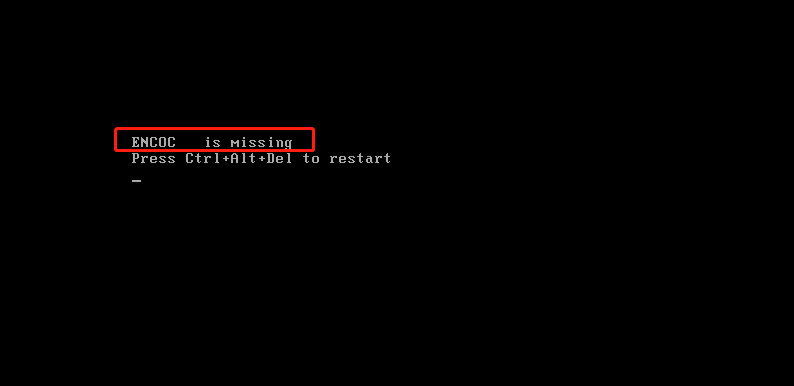

电脑被LockerGoga勒索病毒攻击后无法重启

病毒分析

(一)不带参数的进程

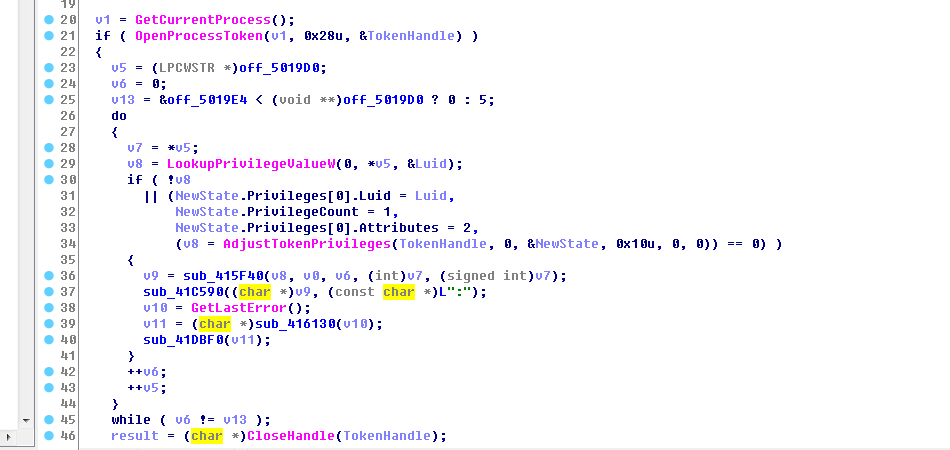

1、Windows进程提权

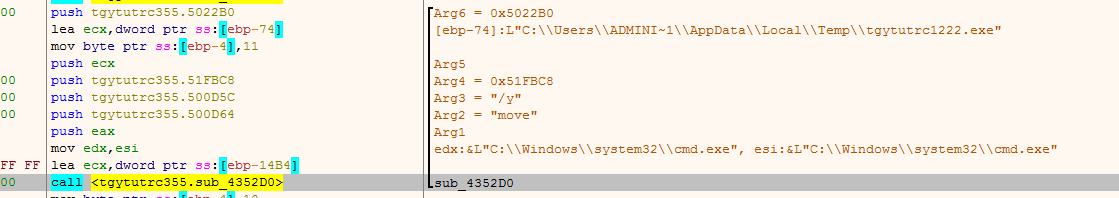

2、将病毒程序移动到 C:\Users\Administrator\AppData\Local\Temp目录下,重命名后的名称是tgyturcXXXX.exe(XXXX为四个随机数字)

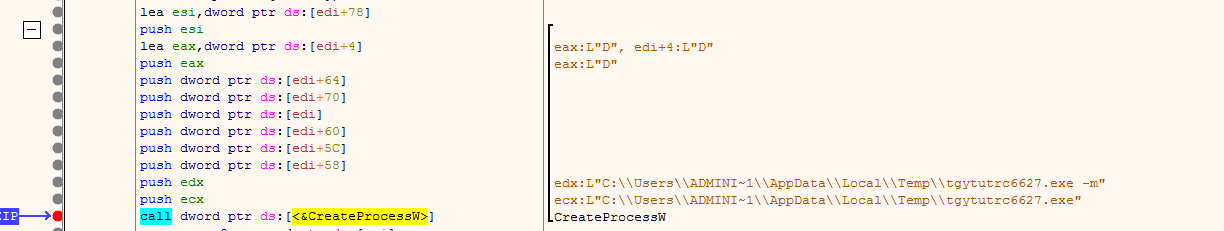

3、将tgyturcXXXX.exe以命令行-m的方式启动。该进程会创建命令行为i SM-tgytutrc -s的多个子进程

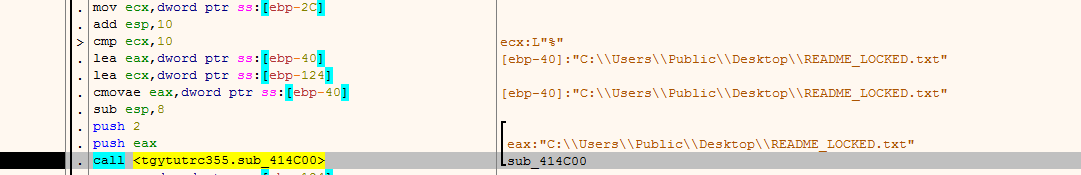

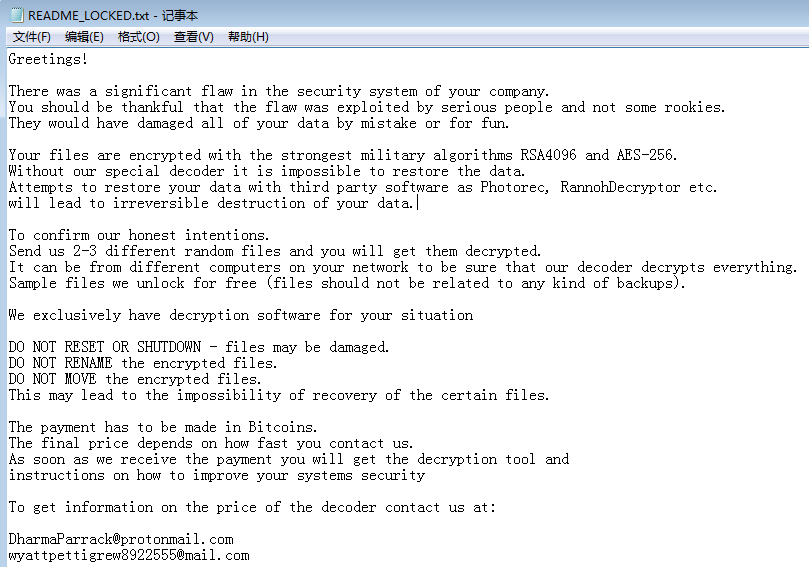

4、在桌面创建勒索信"README_LOCKED.txt"

勒索信的内容是:

(二) 带参数- m的父进程

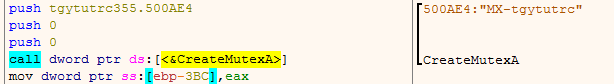

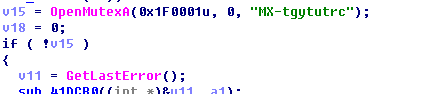

1、创建互斥体"MX-tgytutrc"

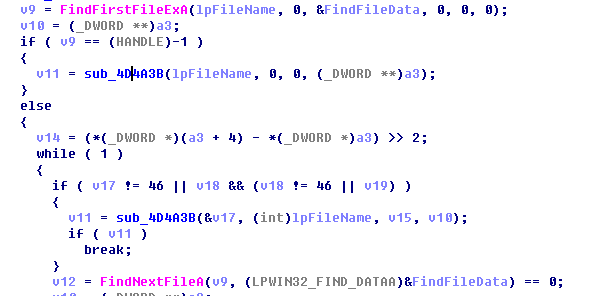

2、遍历磁盘文件

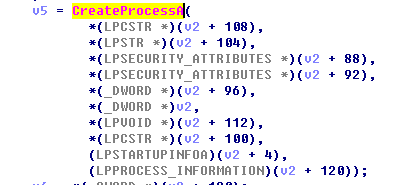

3、创建命令行参数是 i SM-tgytutrc -s的子进程,并一直监控子进程的状态,如果子进程意外关闭则重新创建带此参数的子进程

(三) 带参数 i SM-tgytutrc -s 的子进程

1、打开父进程创的互斥体"MX-tgytutrc",如果互斥体不存在,子进程会退出

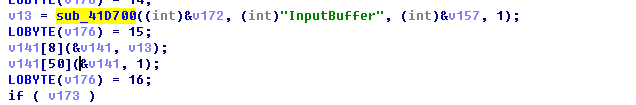

2、子进程获取父进程传过来的用base64加密的文件路径,用base64解密后,得到要加密的文件路径

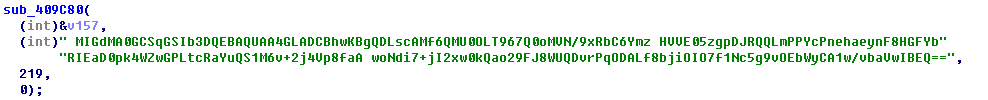

3、base64解码获得RSA公钥

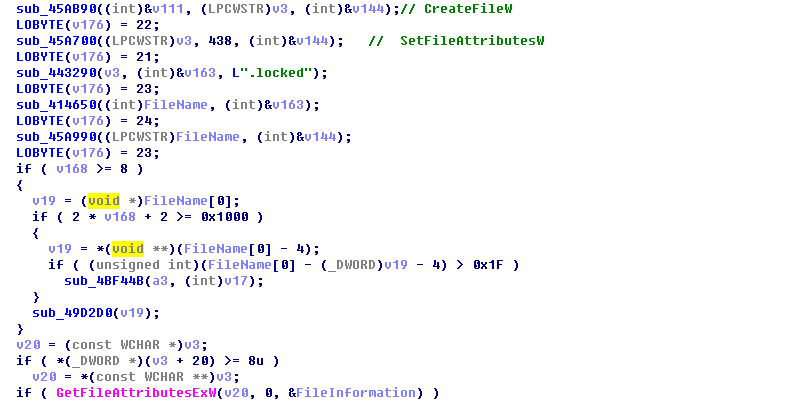

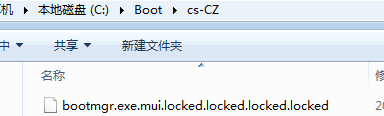

4、加密文件,在文件名称后追加“.locked",加密算法采用的是AES算法加密,AES的密钥是随机生成的,并且被RSA公钥加密后追加到了被加密的文件末尾处

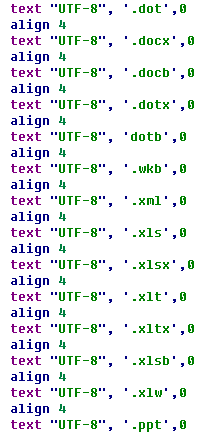

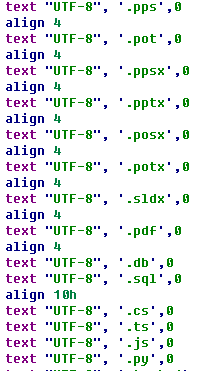

5、加密的文件类型除了以下之外还加密了大量其他文件,并且C:\Boot文件夹里面的文件全部被加密而且还可以被多次加密

(四)其他阶段

勒索病毒破坏了系统文件,致使重新启动电脑失败

预防措施

- 不下载运行来历不明的软件

- 提高上网安全意识,做好重要数据备份

- 及时安装系统补丁,设置复杂密码

- 安装杀毒软件,查杀勒索病毒

- 安装勒索防御软件,拦截勒索病毒加密文件