伊朗黑客组织APT34攻击工具泄露 惊现中国企业网站Webshell

2019-04-19

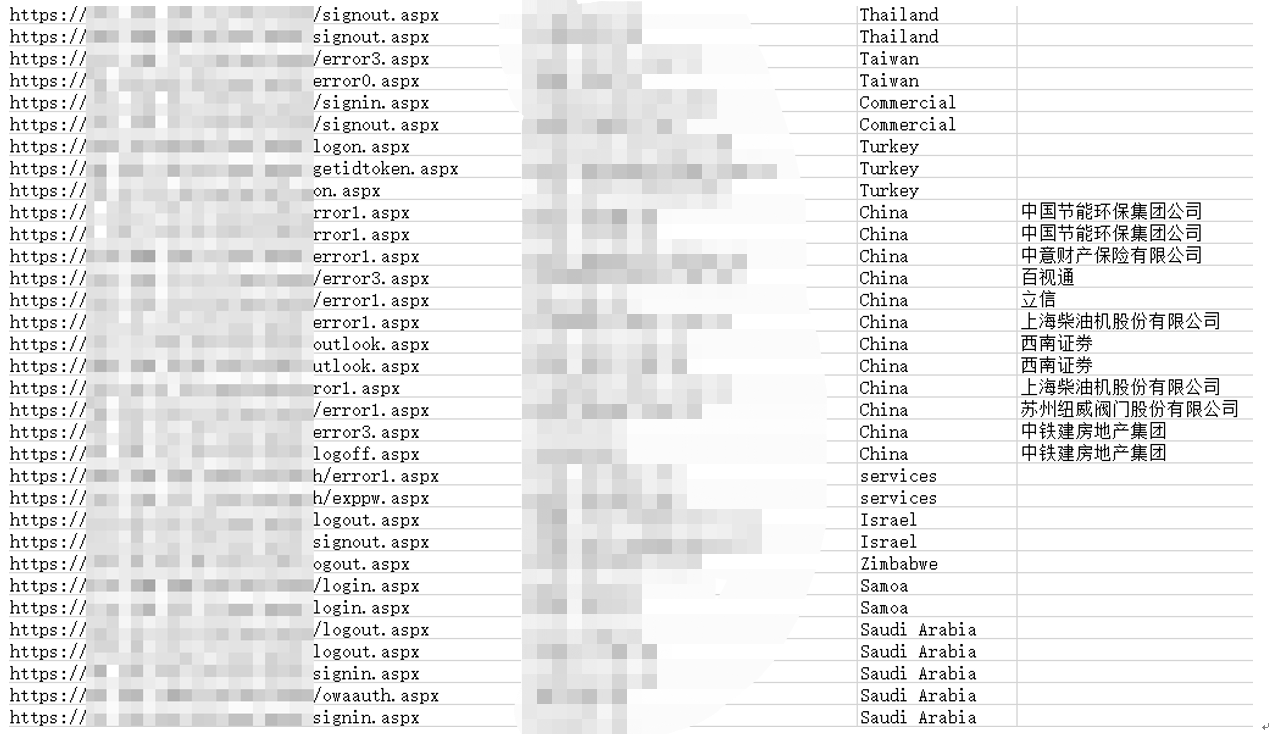

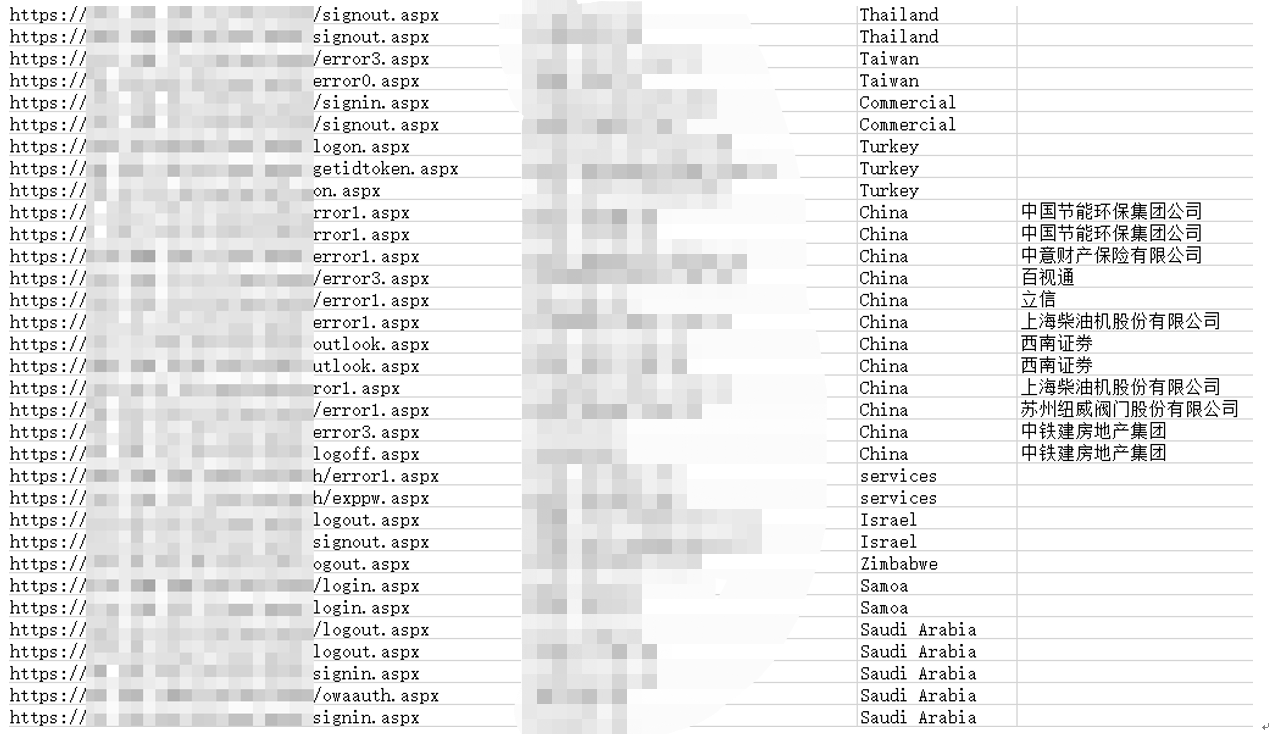

近日,一位名为Lab Dookhtegan的用户在国外聊天软件Telegram公布了伊朗黑客组织APT34的相关信息,其中记录了118条不同国家网站的Webshell信息,12个国内网站的Webshell,包括中国节能环保集团、中铁建、上海柴油机等国内公司都曾遭受过APT34组织的攻击。

近日,一位名为Lab Dookhtegan的用户在国外聊天软件Telegram公布了伊朗黑客组织APT34的相关信息,其中记录了118条不同国家网站的Webshell信息,12个国内网站的Webshell,包括中国节能环保集团、中铁建、上海柴油机等国内公司都曾遭受过APT34组织的攻击。

Lab Dookhtegan疑似来自伊朗的敌对国家,他还公布了APT34组织使用的攻击工具,尽管本次发布的黑客工具并没有2017年NSA泄露的黑客工具那么复杂,但它们依然非常危险。不法分子可以改进并使用这些工具,攻击网络中的服务器,导致受害服务器被攻击者控制,远程执行命令。

“人面马”组织(APT34),又称T-APT-05、Oilrig、Cobalt Gypsy,是一个来自于伊朗的APT组织。该组织自2014年开始活动,主要攻击目标在中东地区,对政府、金融、能源、电信等各行业都进行过攻击。

瑞星安全专家建议企业应做好以下防御措施:

1、不打开可疑邮件,防止被攻击。

境外APT攻击组织常用的攻击手法就是投递钓鱼邮件,被攻击公司的员工打开了钓鱼邮件后,会下载运行病毒,从而导致计算机被控制,重要信息被窃取。攻击者以此作为入口,入侵内网,从而窃取更多信息。

2、及时修复系统漏洞和各类web漏洞。

如果系统或各类web服务存在漏洞,攻击者便可以轻易的利用漏洞植入病毒、各种木马后门、webshell,从而控制被攻击服务器,窃取重要信息。

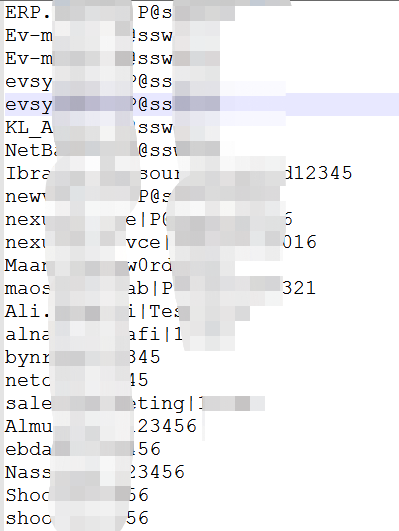

3、不使用弱口令密码。

弱口令攻击也是攻击者常用的攻击手法,从这次泄露的部分弱口令列表中,我们看到了不少企业使用了非常简单的密码,从而使攻击者轻而易举的攻击成功。

4、部署防毒墙、态势感知、预警系统等各类硬件产品。

防毒墙、态势感知、预警系统等硬件产品除了可以拦截病毒之外,还可以追踪溯源攻击过程,第一时间感知威胁的存在,由于APT攻击更多的是专业的团队在定向攻击,只有第一时间感知到办公网络被攻击情况,才能为修复漏洞、修复弱口令、防止重要信息被窃取争取宝贵的时间。

5、安装杀毒软件。

终端是最后一道防线,安装杀毒软件对于拦截攻击者使用的病毒木马有很大的作用。

Lab Dookhtegan泄露的文件主要包含以下几点:

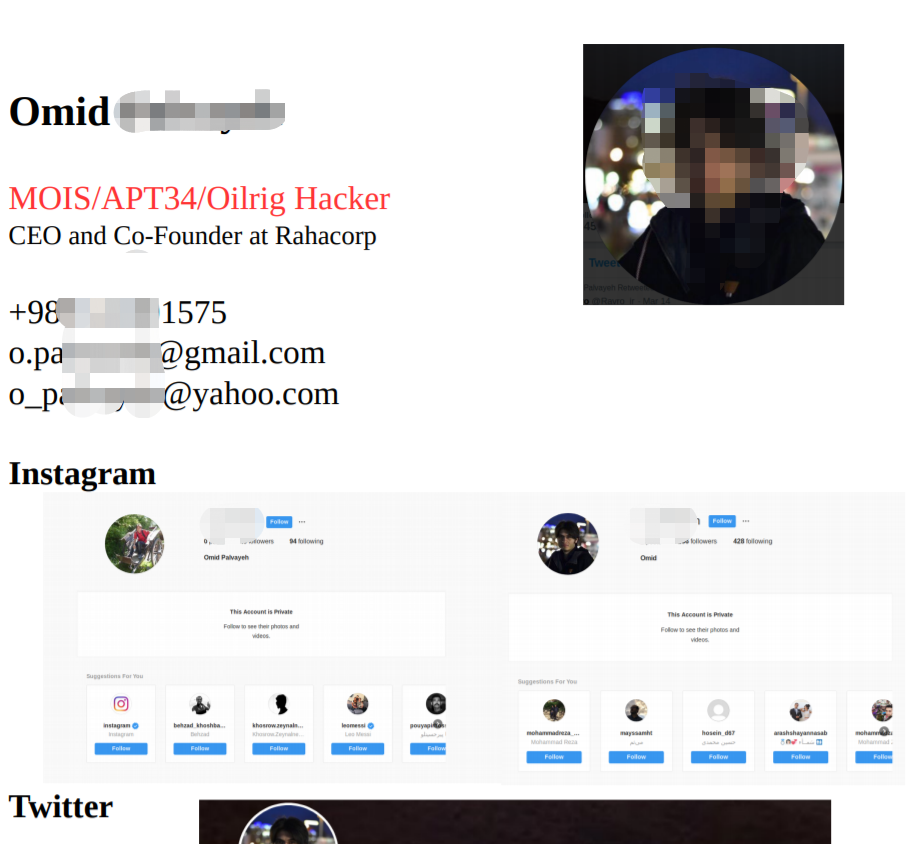

1、APT34攻击团队成员信息

黑客公布了APT34团队成员的详细信息,包括照片、电话号码、邮箱以及社交网络信息。

2、APT34使用的部分攻击工具

在Telegram频道中,黑客共泄露了6个黑客工具的源代码,但这些工具似乎不完整。

泄露的6个黑客工具分别为:

- Glimpse(基于Powershell的的新版木马)

- PoisonFrog(旧版木马)

- HyperShell(Webshell)

- HighShell(另一个Webshell)

- Fox Panel(钓鱼工具包)

- Webmask(DNS隧道)

3、被攻击者信息

黑客列出了被植入Webshell的网站,里面记录了118条不同国家网站的Webshell信息,在这些Webshell中发现了12个国内网站的Webshell,涉及中国节能环保集团、中铁建、上海柴油机等国内公司。经过测试,部分Webshell仍然存在。从这些Webshell可以看出APT34组织曾经对这些公司发动过攻击。

APT34窃取的部分受害者账号密码。

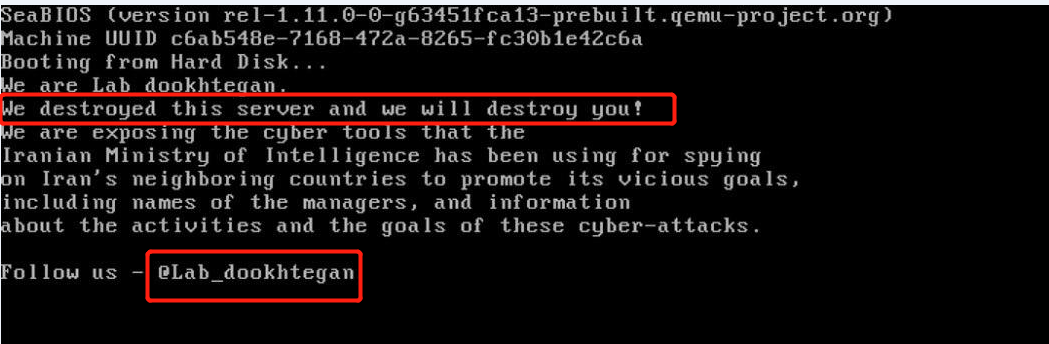

泄露者还展示了删除APT34组织服务器数据并留下威胁信息的图片。

从泄露的信息来看,泄露者主要有两个目的:

1)通过炒作销售窃取的信息,从泄露的资料来看,泄露者故意隐去了部分关键信息,账号密码并不完整,同时技术工具残缺组件。

2)打击伊朗APT攻击行为。攻击者声称接下来会持续更新APT34团队成员的个人信息,并且删除了APT34控制服务器中的账号密码。