通过挂马网站传播的Maze(迷宫)勒索病毒

2019-06-20

威胁等级:★★★★

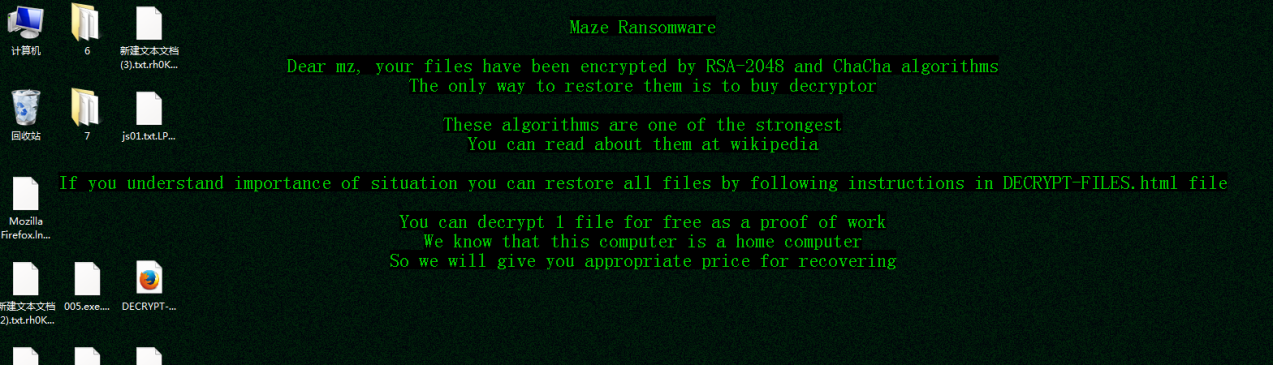

Maze(迷宫)勒索病毒与GandCrab勒索病毒一样,采用RSA+Salsa20结合方式加密, 并且加密后针对每个文件随机生成不同的后缀名。目前该病毒通过在挂马网站上使用fallout EK漏洞利用工具包传播。

背景介绍

Maze(迷宫)勒索病毒。自从近年来知名度最大的勒索病毒GandCrab在宣布退休拉下序幕后, 越来越多的勒索病毒效仿者模仿GandCrab。猜测该勒索也从其中获得了一些思路, 其加密模式同样采用RSA+Salsa20结合方式加密, 并且加密后缀名更是针对每个文件随机生成不同的后缀名。目前该病毒通过在挂马网站上使用fallout EK漏洞利用工具包传播。

值得注意的是该病毒会检查受感染电脑的使用途径是家用还是服务器, 来确定具体的勒索金额。

病毒MD5:9823800F063A1D4EE7A749961DB7540F

威胁等级:★★★★

病毒演示视频

技术分析

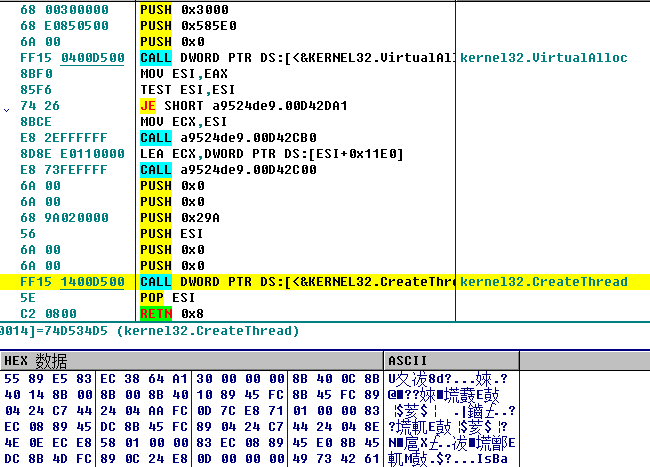

病毒通过一个C/C++外壳在内存中释放并执行ShellCode

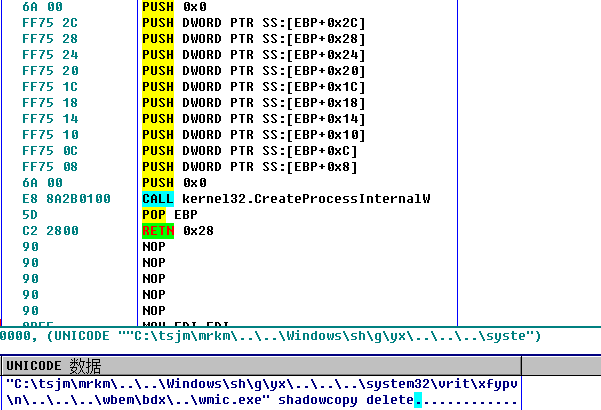

删除卷影拷贝, 防止用户利用系统工具恢复文件。

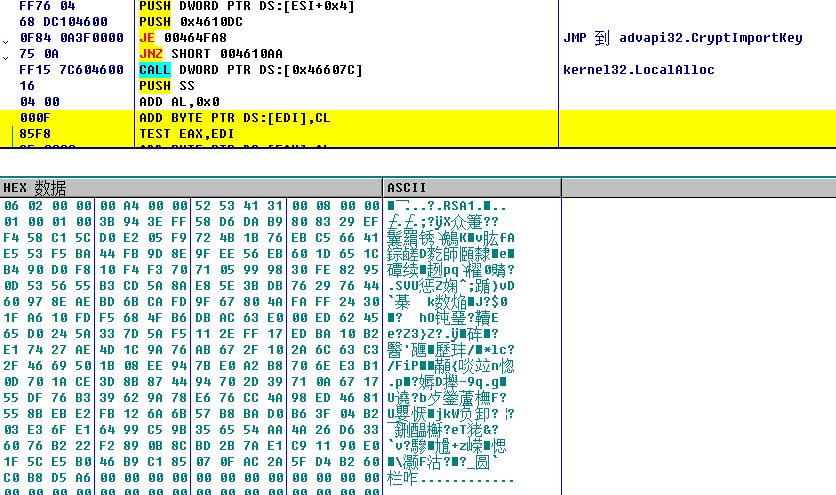

导入作者RSA公钥, 准备加密数据

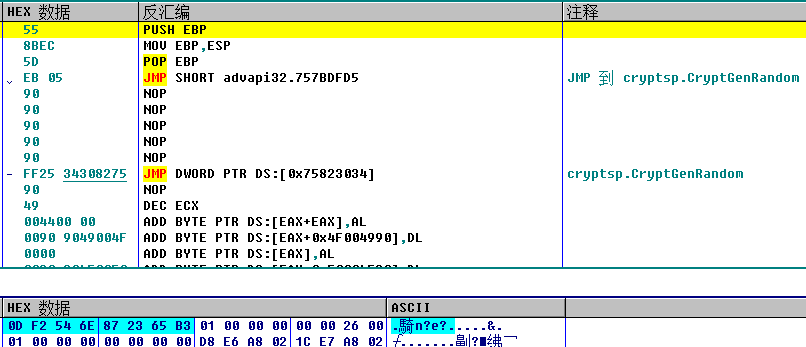

为每个文件单独产生32位Salsa20密钥

为每个文件单独产生8位Salsa20初始向量

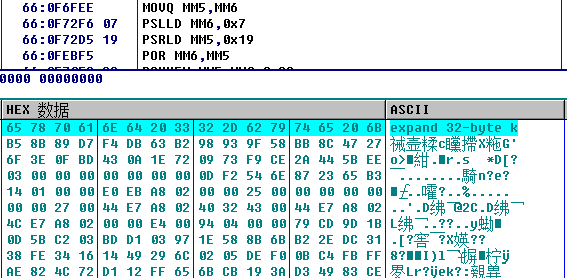

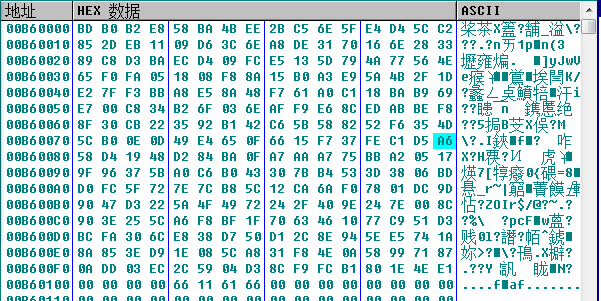

通过文件映射访问文件, 使用salsa20算法加密文件数据

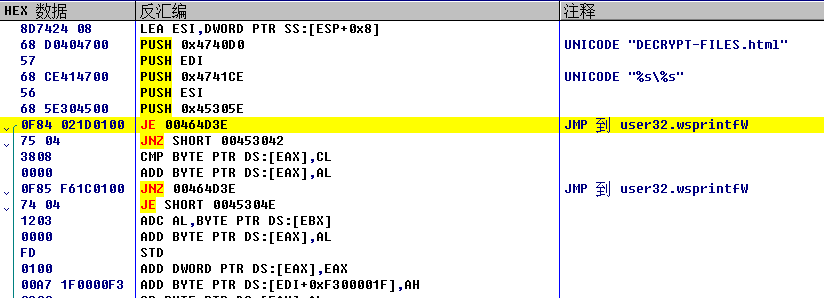

在内存中解密生成勒索信数据

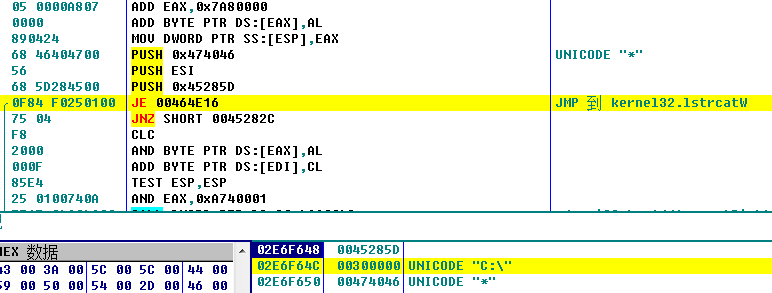

遍历磁盘目录, 开始加密文件

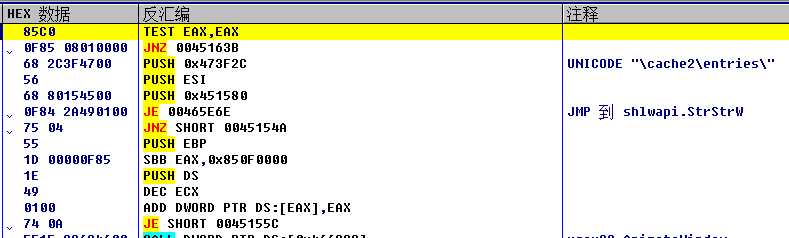

加密白名单目录, 加密过程中排除以下目录:

Program Files、Games、Tor Browser、ProgramData、cache2\entries、Low\Content.IE5、User Data\Default\Cache、All Users

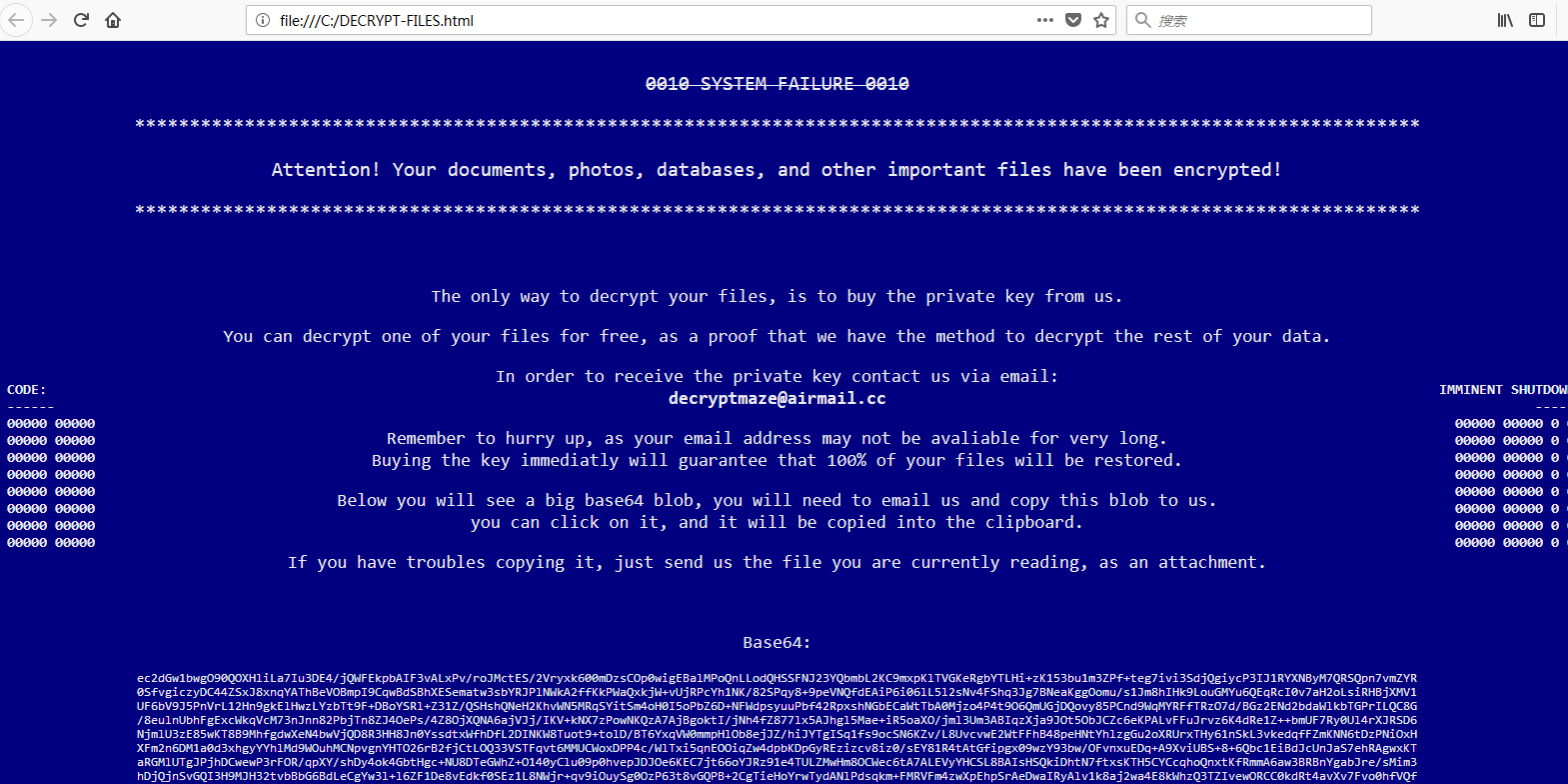

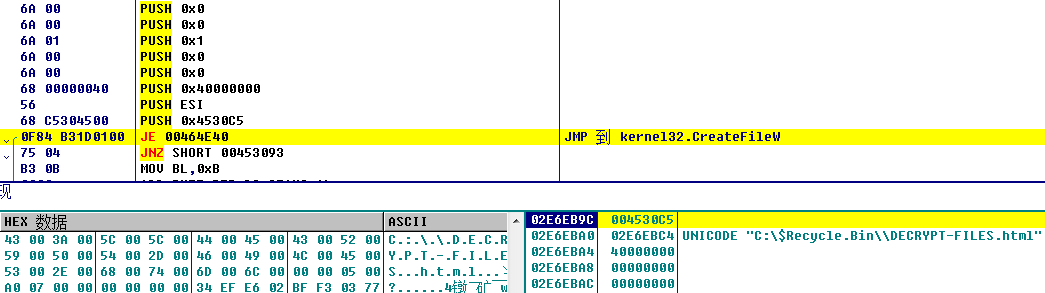

为每个目录创建勒索信

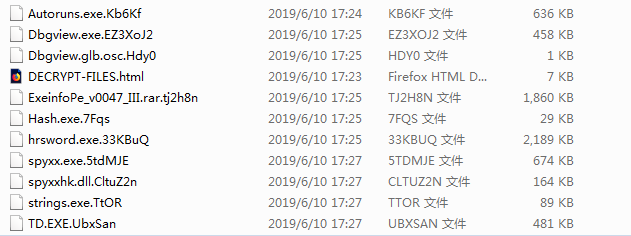

加密白名单文件

DECRYPT-FILES.html、autorun.inf、boot.ini、desktop.ini、ntuser.dat、iconcache.db、bootsect.bak、ntuser.dat.log、thumbs.db、Bootfont.bin

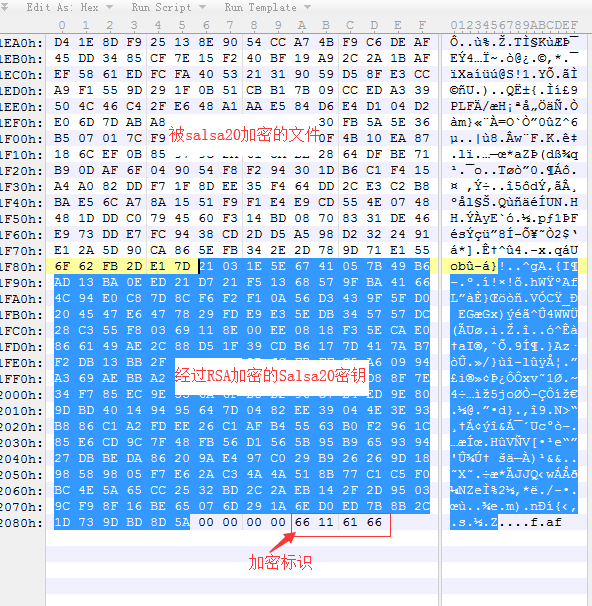

使用作者的RSA公钥加密 Salse20Key、Iv得到以下加密后的密钥

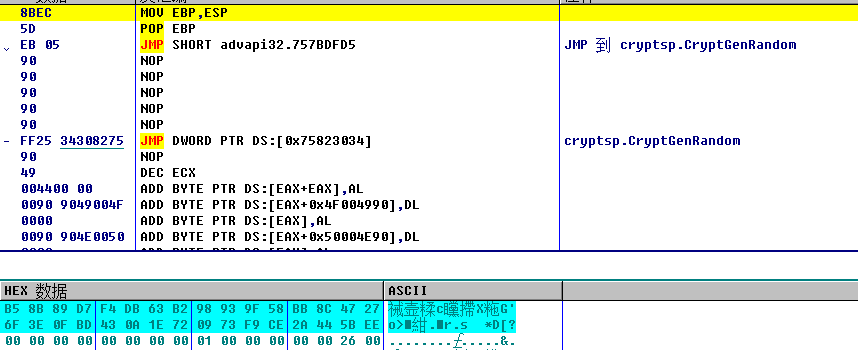

使用CryptGenRandom为每个文件单独生成salsa20Key、Iv, 加密文件内容。再使用RSA公钥加密salsa20Key、Iv. 在文件末尾追加密钥数据与加密标识。

加密后文件扩展名完全随机, 每个文件都是不同的扩展名称。

预防措施

- 提高上网安全意识, 做好重要数据定期备份。

- 及更新系统, 修补漏洞补丁。

- 不使用弱口令密码。

- 安装杀毒软件计时更新病毒库。

- 安装防勒索软件, 防御未知病毒加密文件。