CryptON勒索病毒出现最新变种 瑞星提供独家解密工具

2019-05-29

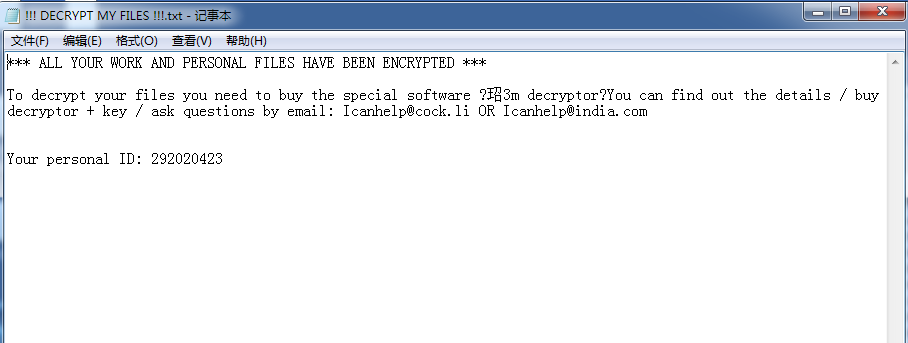

近日,瑞星安全专家捕获到CryptON勒索病毒最新变种,该病毒会加密除电脑系统文件外的其他所有类型文件,加密文件后会在桌面与所有文件目录中留下勒索文本,要求用户邮箱联系病毒作者提供赎金解密。CryptON勒索病毒最新变种使用对称算法加密文件,并且密钥存储在本地,因此可以解密。

近日,瑞星安全专家捕获到CryptON勒索病毒最新变种,该病毒会加密除电脑系统文件外的其他所有类型文件,加密文件后会在桌面与所有文件目录中留下勒索文本,要求用户邮箱联系病毒作者提供赎金解密。CryptON勒索病毒最新变种使用对称算法加密文件,并且密钥存储在本地,因此可以解密。目前国内已有用户感染该病毒,瑞星第一时间发布该病毒变种解密工具(下载地址:http://download.rising.com.cn/for_down/rscrypto/CryptON0529.exe),中招用户可以下载使用。

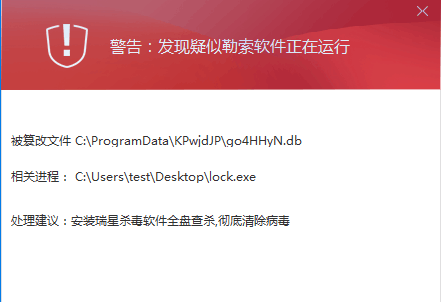

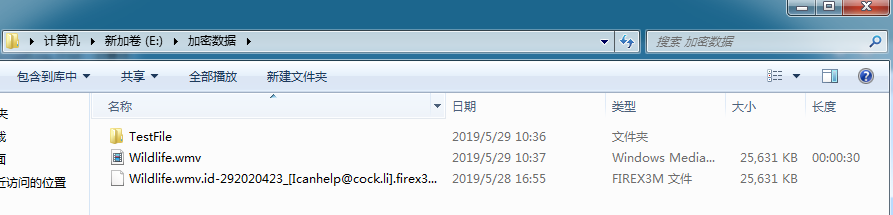

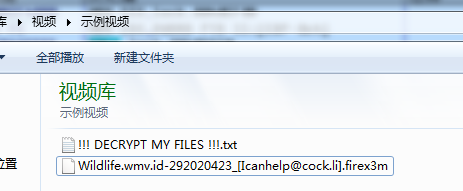

CryptON勒索病毒又称为X3M、Nemesis、Cry3,最早于2017年出现。最新出现的CryptON勒索病毒新变种通过RDP弱口令植入,会将被加密文件名追加上.firex3m后缀。 攻击者会远程控制受害者计算机,使用进程结束工具结束本机的安全软件,继而使用密码抓取工具抓取更多密码,尝试攻击其他机器。因此一旦有计算机中招,就可能引起大面积瘫痪。

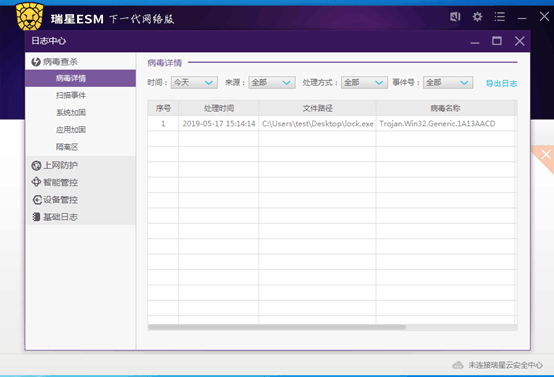

目前,瑞星公司已经发布了解密工具(下载地址:http://download.rising.com.cn/for_down/rscrypto/CryptON0529.exe)。同时,瑞星所有个人及企业级产品均可对CryptON勒索病毒进行查杀,瑞星之剑(下载地址:http://www.rising.com.cn/j/)可以有效拦截该勒索病毒。

防御措施

1.不适用弱口令账号密码;

2.提高上网安全意识,做好重要数据备份;

3.安装杀毒软件保存防御开启;

4.安装勒索病毒防御软件。

解密工具使用说明

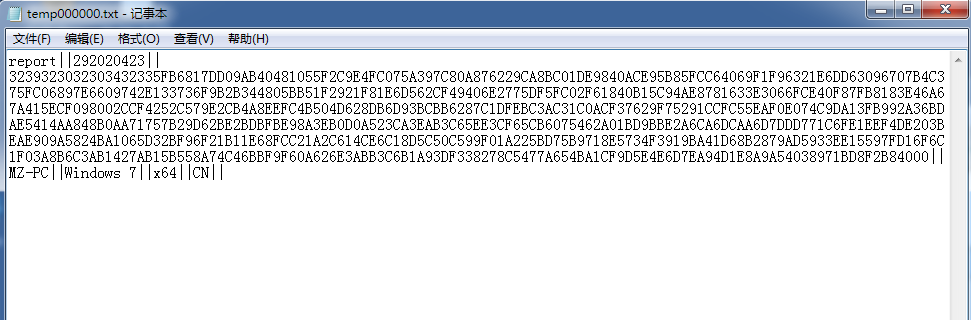

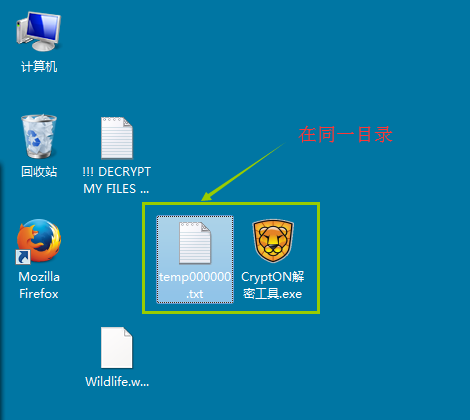

1.由于勒索病毒在桌面释放了藏有密钥的文件temp000000.txt, 因此解密工具需要与该密钥文件放置在同一目录下才可以解密。

2.保证解密工具与病毒产生的密钥文件在同一目录下。 (由于密钥文件默认在桌面产生,推荐将解密工具直接放置于桌面使用)

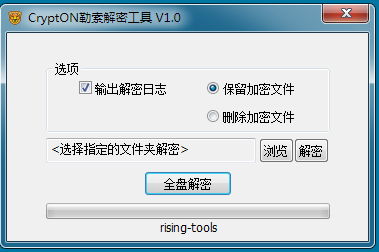

3.打开瑞星解密工具

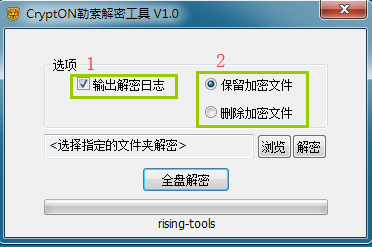

4.解密选项配置

(1)输出解密日志, 勾选该项可以在解密完成后列出解密日志以供参考。

(2)保留/删除解密文件, 用户选择是否在解密完成后保留原始的加密文件。

5.开始解密

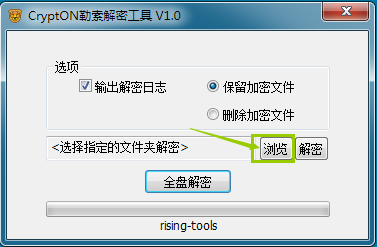

(1)选择指定目录进行解密

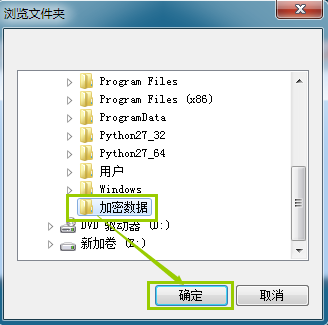

点击“浏览”按钮。

选择一个需要解密的文件夹, 点击“确定”按钮。

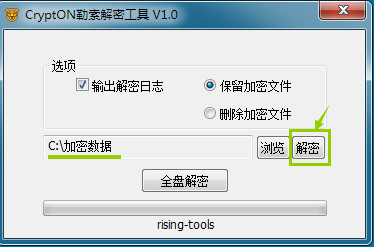

此时点击“解密”按钮即刻开始解密。

在解密完成后弹出日志文本, 并且提示解密结束。

(2)全盘解密

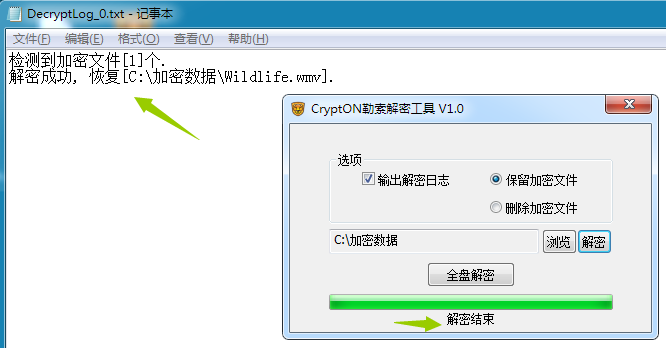

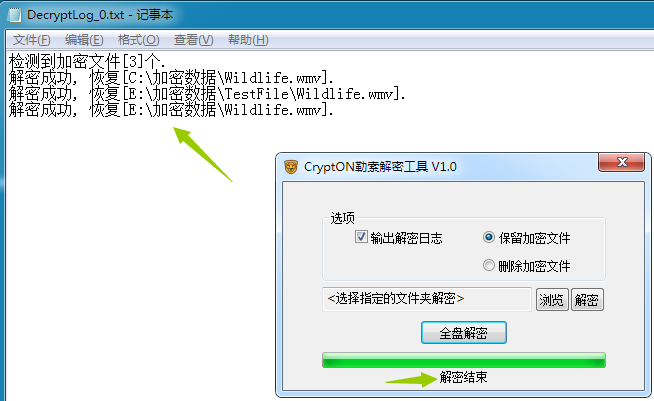

直接点击“全盘解密”按钮 , 即可开始解密。(全盘解密将会检索所有磁盘, 时间较长)

恢复磁盘中的所有加密文件并输出日志。

6.生成解密文件后,可同时保留加密文件

注意事项

1.未完全解密前,请不要关闭解密工具或删除解密文件。

2.每台机器的解密文本(temp000000.txt)密钥数据是不相同的,因此不能将同一份密钥文本作用于其他机器,每台机器必须使用各自的解密文本。

技术分析

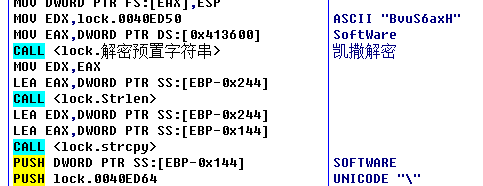

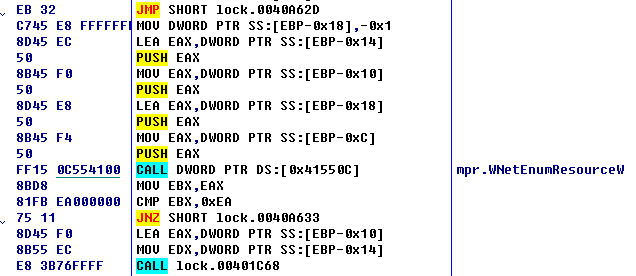

病毒为了防止自身被静态分析,将所有要使用到的API都在运行时动态加载,并且在需要时才调用其解密函数解密字符串,该解密函数使用凯撒轮盘的方式解密字符串信息。

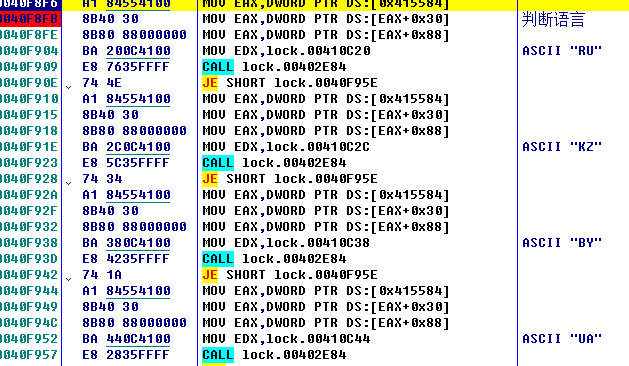

获取系统语言,与列表中的进行对比,如果是以下指定语言的操作系统,将不会受到加密攻击。推测病毒作者通过该种方式避免所在国家的法律。

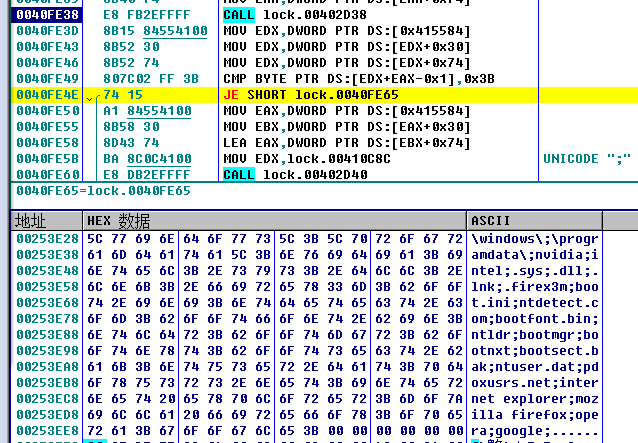

解密时排除指定文件目录与部分后缀名,防止加密时操作系统被破坏导致无法继续加密。

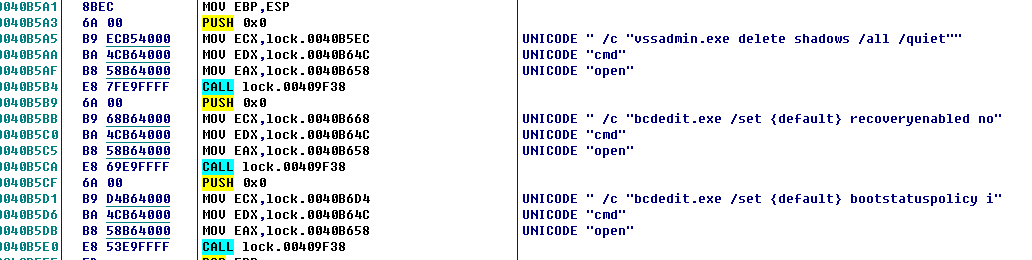

删除系统的卷影拷贝,防止通过系统工具恢复文件。

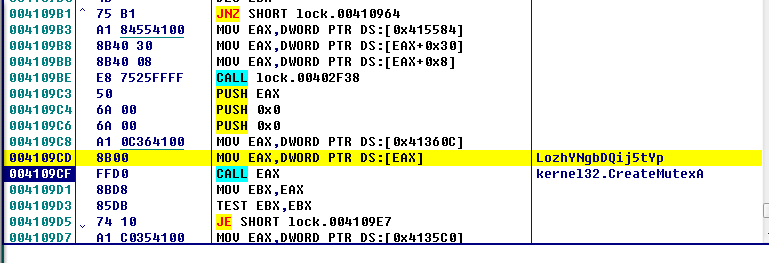

创建互斥体防止多个实例影响加密流程。

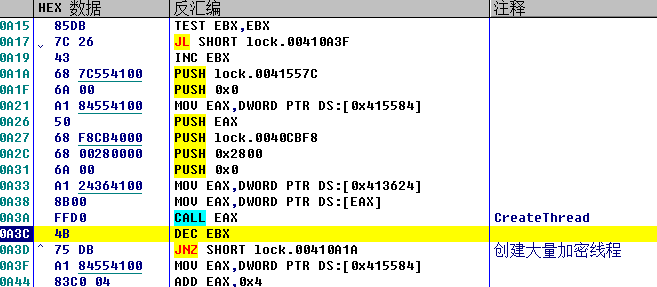

创建多达50个的加密线程,为其指定不同的文件路径,同时工作以便快速加密所有文件路径。

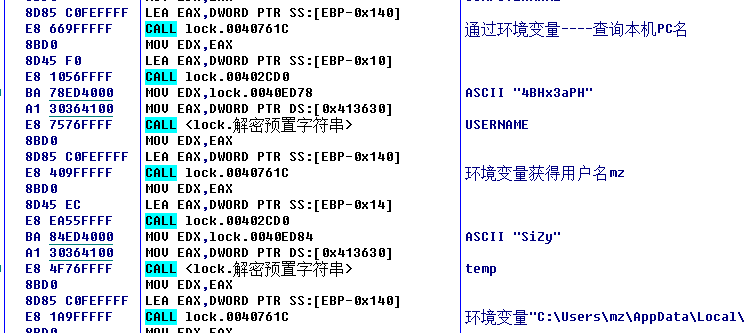

获取本机部分信息(主机名、用户名、磁盘卷信息), 并且通过这些信息计算生成一个唯一的用户ID。

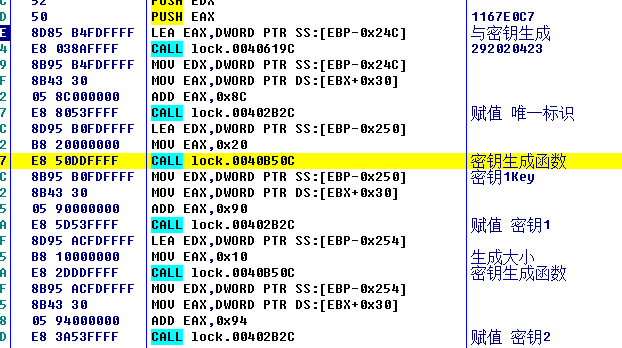

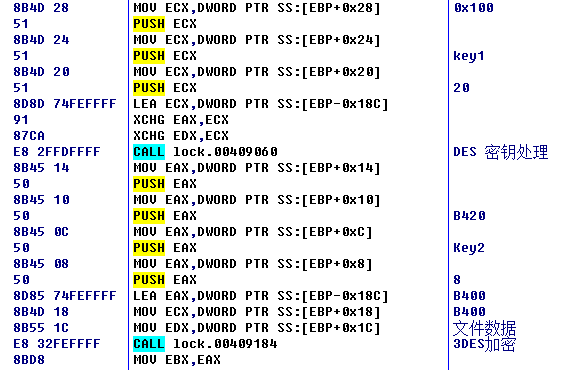

生成随机密钥,使用Random函数生成4组伪随机数,作为后续加密算法的提供密钥。

四组密钥信息如下图:

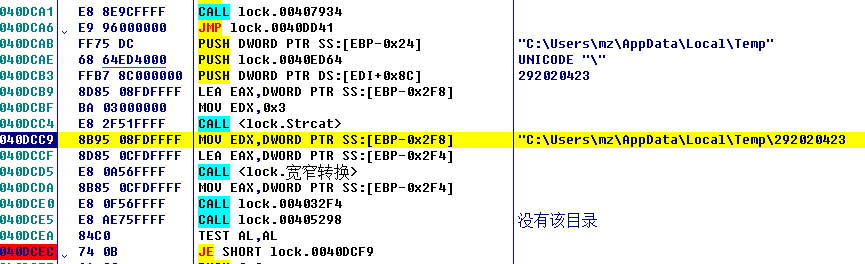

在用户临时目录下创建一个以用户ID为名称的空文件,作为病毒对计算机感染的一个检查标记。以此防止被加密过的主机,重复运行数据被二次加密。

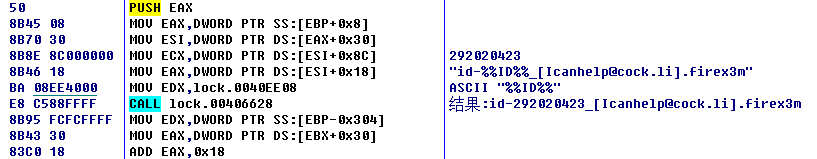

根据病毒程序计算的唯一ID来填充被病毒加密后文件的后缀格式,目的也是便于病毒作者清晰区分不同的被加密用户。

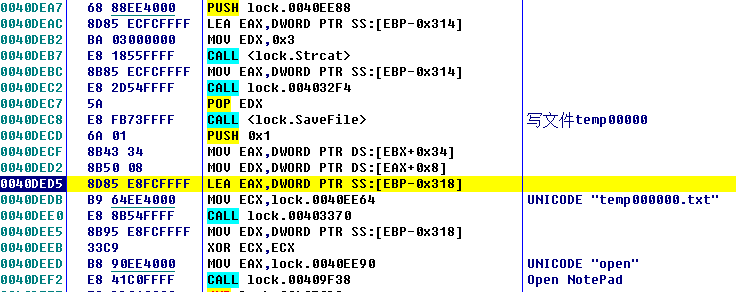

获取操作系统版本、系统类型、并将密钥等信息一并组合写入到桌面的temp000000.txt文件中。并立即通过NotePad记事本程序打开密temp000000.txt文件。

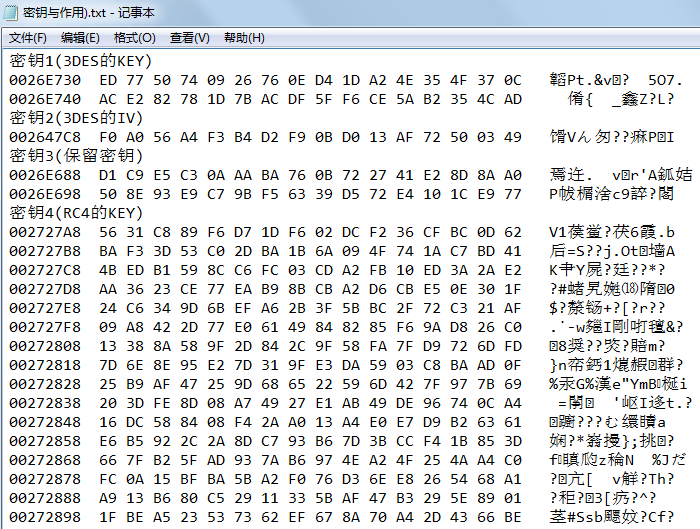

密钥文件的格式如下:

report||用户ID||用户ID + 密钥||主机名||操作系统||系统类型||系统语言||

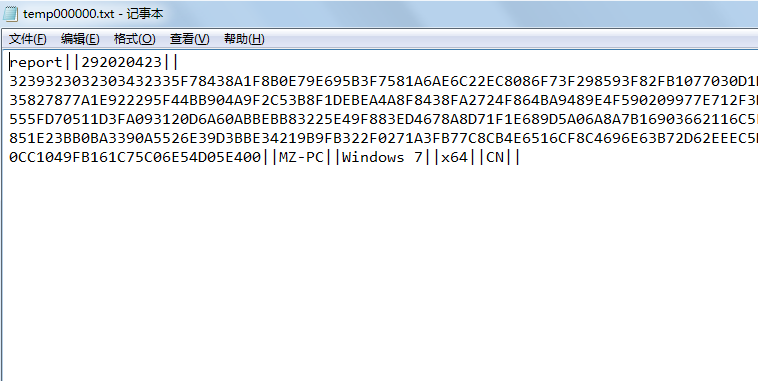

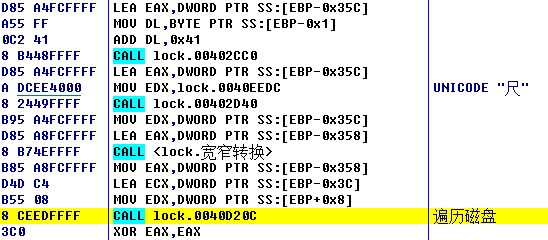

遍历所有网络资源以及本地磁盘目录,在所有目录下创建勒索文本。并记录所有的文件目录以便于后续50个加密线程能够同时进行加密。

加密文件时,修改文件的扩展名。

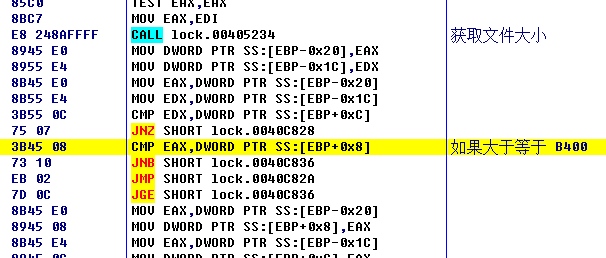

该版本加密时会判断文件大小,对于大于0xB400字节的文件, 仅加密0xB400字节。 小于0xB400则全部加密。

使用3DES算法进行首次数据加密,先前通过Random随机数生成的KEY1前16字节做为3DES的密钥key,KEY2的前8字节做为3DES的初始向量IV。

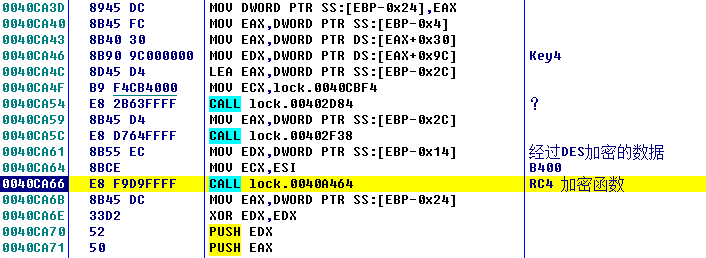

进过3DES加密后的数据再次使用RC4进行二次加密。RC4所使用的密钥是由Random随机数生成的KEY4,密钥大小为0x100字节。

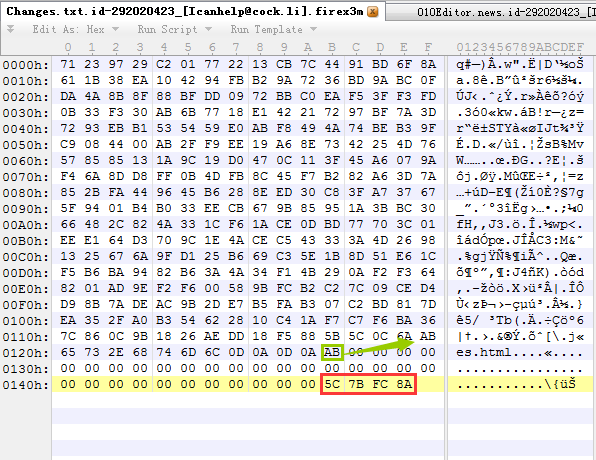

加密后的数据写回文件,并向文件末尾追加0x20 + 0x4字节数据。

其中前0x20字节只使用了首个字节保存被加密数据的结尾。

最后0x4字节则是根据用户PC信息计算所得的唯一ID与key进行异或所得标识。

目的应该是病毒作者为了效验文件密钥与数据完整性。

加密后的文件展示如下:

病毒程序在完成全盘加密的操作,也就是所有的线程全部结束加密工作后。调用命令行执行自删除操作。