利用游戏外挂进行传播的勒索病毒——SafeSound

2022-07-19

威胁等级:★★

近日,一款以微信支付作为赎金方式的SafeSound勒索病毒在国内出现,该勒索经过代码识别由易语言编写,目前藏匿于主流游戏外挂中,加密后文件的后缀被修改为.SafeSound。勒索采用RC4加密文件,同时密钥也使用其他对称算法加密。

病毒家族介绍

近日,一款以微信支付作为赎金方式的SafeSound勒索病毒在国内出现,该勒索经过代码识别由易语言编写,目前藏匿于主流游戏外挂中,加密后文件的后缀被修改为.SafeSound。勒索采用RC4加密文件,同时密钥也使用其他对称算法加密。

由于密钥未通过网络传递且本地留存因此可以通过瑞星提供的SafeSound解密器解密。

解密工具下载地址

http://download.rising.com.cn/for_down/rsdecrypt/SafeSound_Decryptor_x86.exe

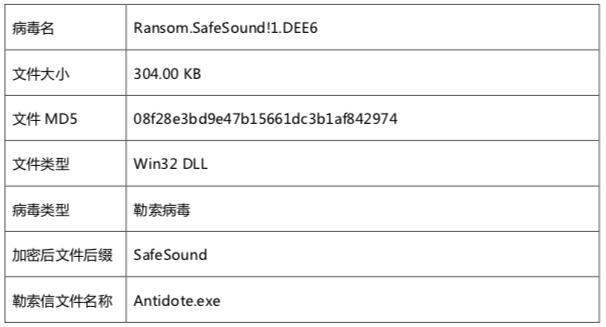

样本信息

病毒传播方式

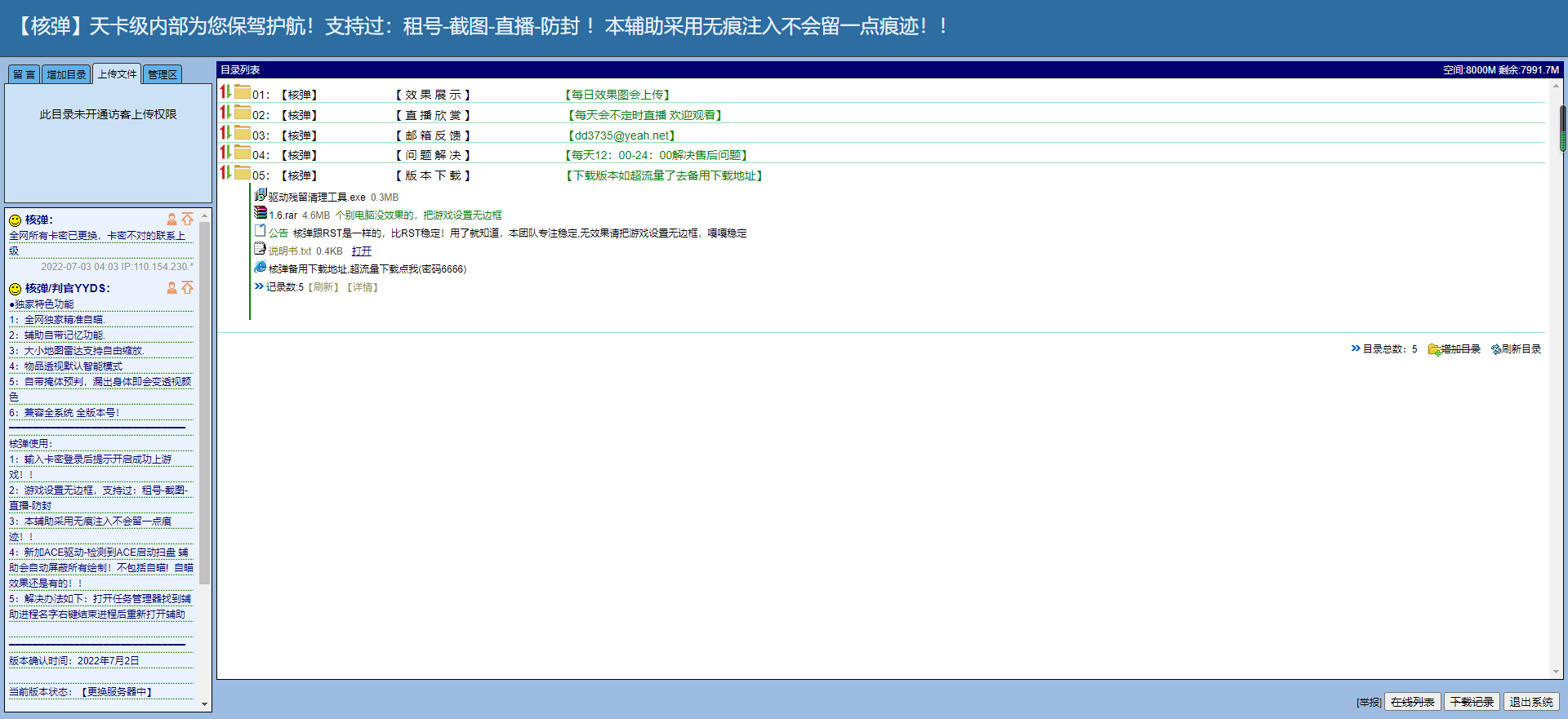

该病毒通过“穿越火线”、“绝地求生”等游戏外挂进行传播,当用户下载并使用游戏外挂后将释放勒索病毒在预定的时间以服务方式启动。

病毒危害概述

对系统磁盘中除特定格式外的其他文件进行加密,重要文件或资料可能因此遭受损失。

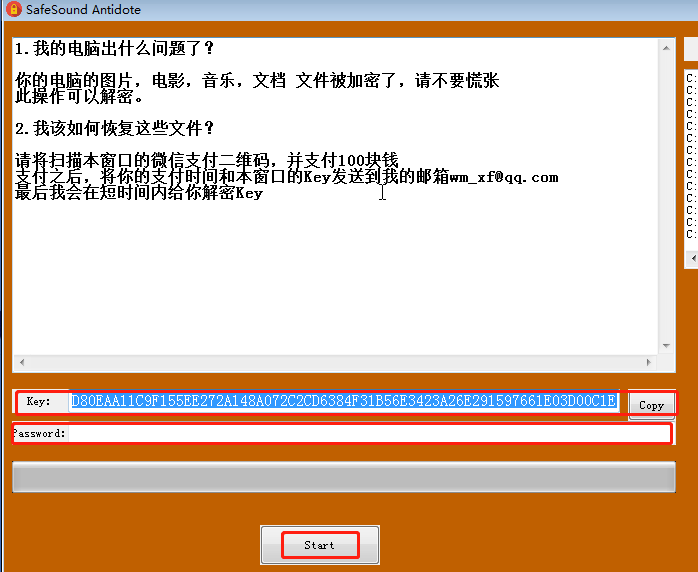

解密工具的使用

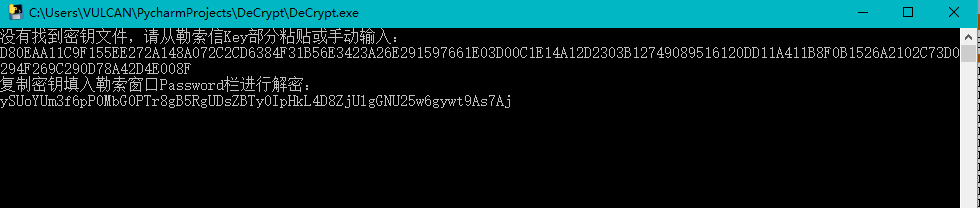

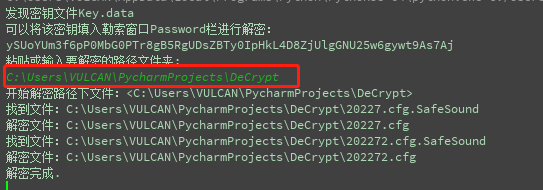

解密工具由python3编写,提供代码与EXE可执行程序。用户在染毒后因保持现场环境切勿删除或恢复系统可能导致本地密钥文件丢失。

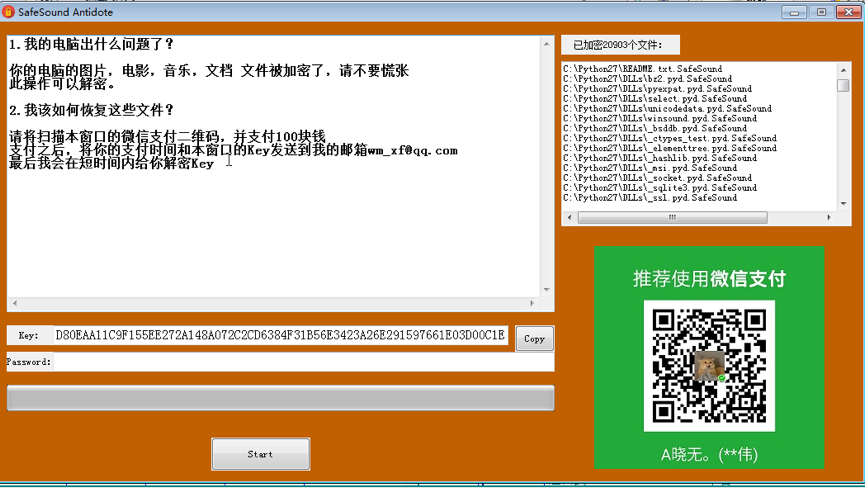

解密工具启动后会自动寻找C:\Windows\Temp目录下的密钥文件如果找到将直接解密出文件密钥。如果未能找到可从勒索信Key中复密钥部分粘贴或手动输入进行解密。

向解密器粘贴文件路径将对路径下感染文件进行解密恢复工作,创建新的解密文件(不删除病毒加密的文件)。

此外还可以拷贝密钥至勒索信Password栏,点击Start即可解密并恢复文件。

详细分析

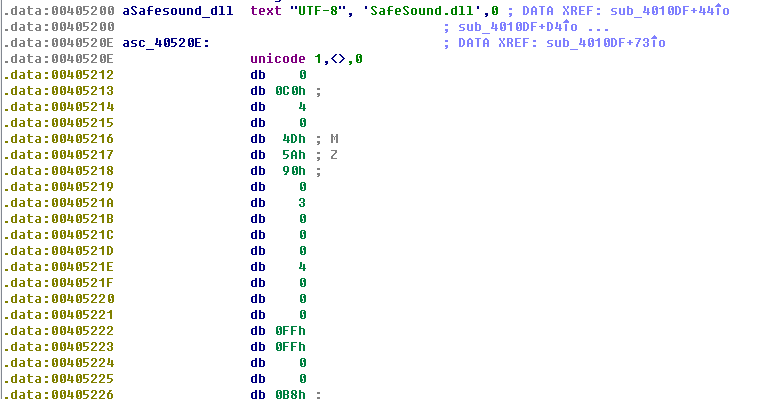

SafeSound_son.exe执行后将.data段硬编码的PE文件释放到C:\Users\username\Documents\目录下并设置隐藏属性

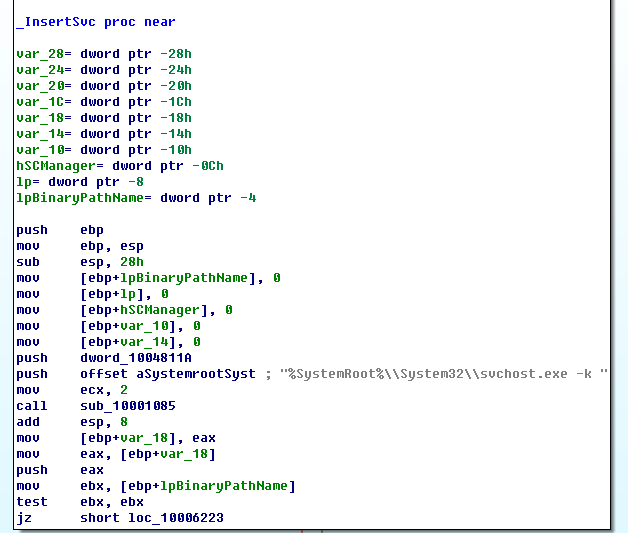

SafeSound.dll模块提供导出函数InsertSvc,在SafeSound_son.exe加载SafeSound.dll模块之后调用。

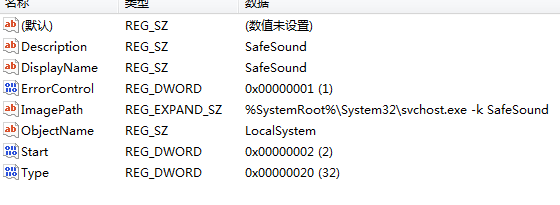

创建一个名为”SafeSound”的服务:ServiceDll: C:\Users\User-win7\Documents\SafeSound.dll

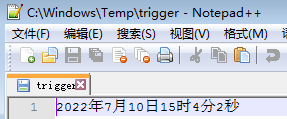

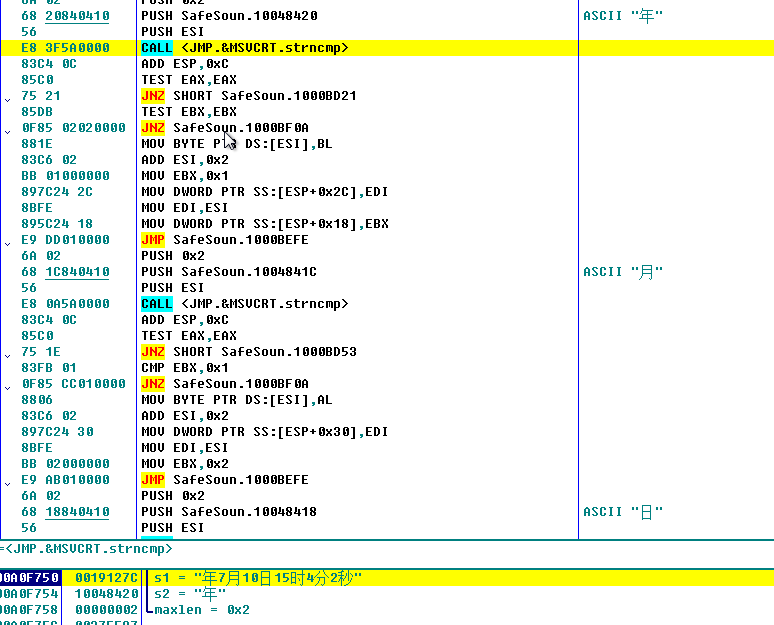

程序首次启动时在C:\Windows\Temp下存放trigger文件, 储存当前系统的三天后时间

当程序运行或者系统重启导致程序随服务启动时,进行时间验证。如果已经是trigger中所标记三天之后则开始进入加密流程。

文件加密时判断文件后缀格式对下列格式进行排除

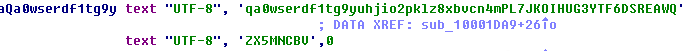

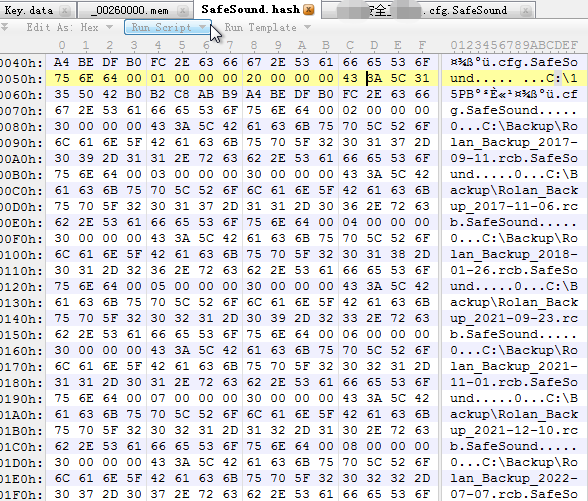

生成0x40随机数通过下图预置字符表进行字符转换

转换后字符密钥如下所示:

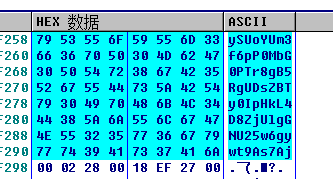

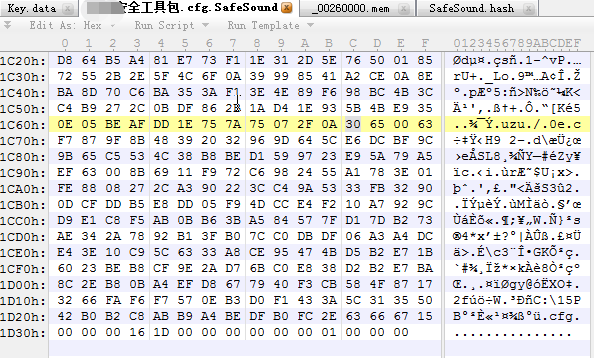

释放临时文件%windir%\TEMP\Key.data来暂存密钥,Key文件共有0x48字节,前4字节用于校验解码密钥,4-8字节为异或加密的密钥,最后0x40字节为解密文件的长密钥。

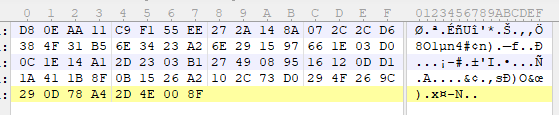

使用RC4进行文件加密,密钥长度0x40字节

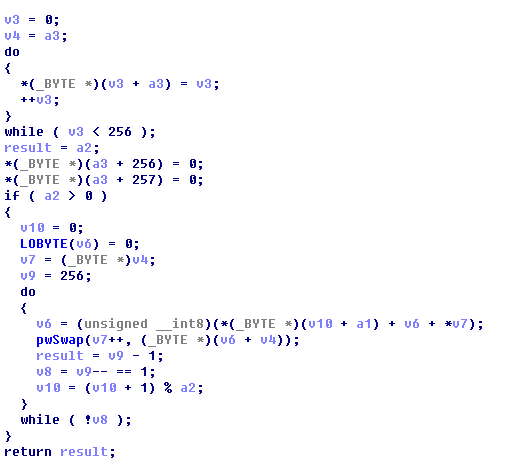

SafeSound.hash文件,用于为勒索病毒提供文件加密的清单信息

在加密后的文件头写入[4字节文件原始大小]又在末尾进行追加写入,[原文件名]–[4字节原文件名长度]–[8字节原文件大小]-[4字节标识位0x1]

在加密磁盘文件后,释放可执行程序Antidote.exe。该程序是SafeSound勒索提供的勒索信+解密器一体的可执行程序,作者企图通过微信向受害者索要赎金。

防范建议

避免染毒

- 在高风险网站下载文件时提高警惕

- 提高上网安全意识,不运行可疑程序

- 安装安全产品,开启监控,更新病毒库和程序模块

- 使用瑞星之剑等勒索防御产品阻拦

减轻影响

- 使用SafeSound解密器解密重要文件

- 定期备份重要数据