宣称全世界加密最快的勒索软件——LockBit 2.0

2021-08-23

威胁等级:★★★★

Lockbit勒索软件早在2019年9月就被发现,当时称之为“ABCD病毒”,利用此勒索软件进行攻击的黑客团伙以针对企业及政府组织而出名,主要目标为中国,印度,印度尼西亚,乌克兰、英国,法国,德国等国家。2021年6月,LockBit勒索团伙将原有勒索软件升级为LockBit 2.0版本,并对外宣称这是全世界加密最快的勒索软件,可以在不到20分钟的时间内从受感染的系统下载100 GB 的数据。

袭击了近百个受害企业的勒索软件——Darkside

2021-05-11

威胁等级:★★★★★

Darkside勒索软件于2020年8月出现,源于俄罗斯的犯罪团伙“Darkside”,该勒索团伙已经袭击了近百个受害者,该团伙在2021年5月,袭击了美国最大成品油管道运营商Colonial Pipeline公司的工业控制系统。

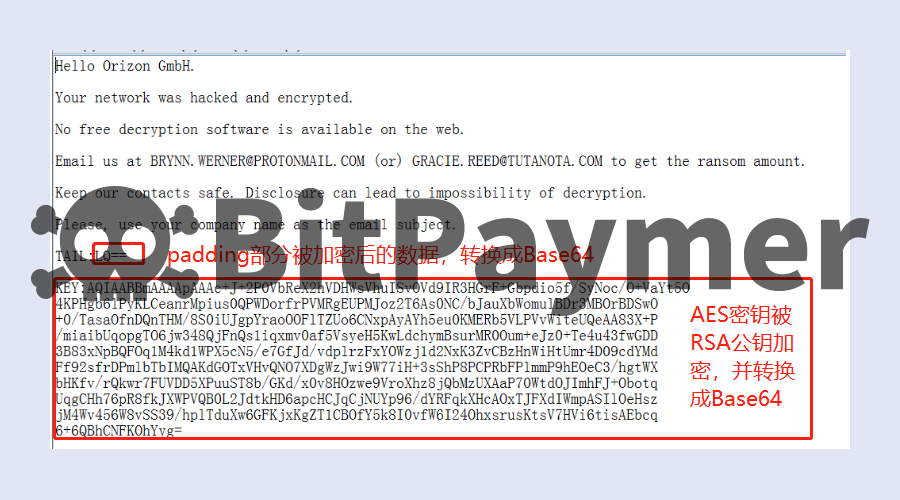

以僵尸网络进行投递的BitPaymer勒索病毒

2019-11-20

威胁等级:★★★★

BitPaymer勒索病毒针对企业用户,以Dridex僵尸网络进行投递,利用系统system32目录下的服务进程执行加密勒索,被加密文件后缀名为“.0riz0n”,同时该病毒采用AES_256加密算法加密文件(.exe和.dll后缀名文件除外),RSA公钥加密密钥,在没有私钥的情况下,暂时不能解密文件。

Paradise勒索病毒最新变种利用.net开发

2019-11-07

威胁等级:★★★★

Paradise勒索病毒最早出现在2018年7月,最新发现的变种以.NET框架开发,运行后使用对称加密算法或非对称加密算法RSA对受害者文件进行加密,再使用RSA算法加密密钥,被加密文件后缀为‘.safe’,没有作者私钥的情况下暂时无法解密文件。

攻击目标主要为企业网络的勒索病毒——TFlower

2019-11-06

威胁等级:★★★★

TFlower勒索病毒主要锁定企业环境,通过未得到安全保护的远程桌面服务(RDP)传播。一旦攻击者获得对目标机器的访问权限,就会使用PowerShell Empire、PSExec等工具遍历企业网络。

通过创建傀儡进程进行加密的Medusa勒索病毒

2019-11-05

威胁等级:★★★★

Medusa勒索病毒通过一个外壳程序创建傀儡进程执行加密。使用RSA+AES加密模式,加密后文件后缀添加“.encrypted”,目前该病毒在东南亚诸多国家以及国内部分企业均有感染案例。

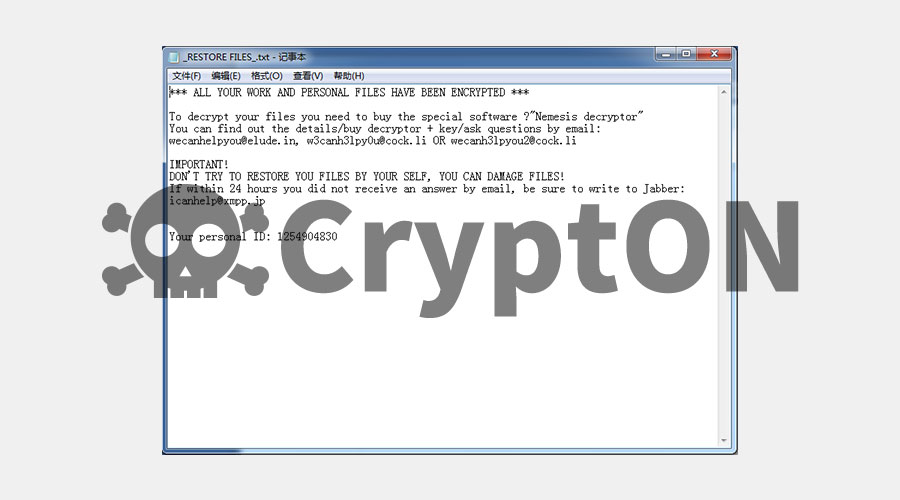

CryptON勒索病毒再次更新 瑞星快速发布解密工具

2019-09-23

威胁等级:★★

近日,瑞星安全专家捕获到CryptON勒索病毒的最新变种,该病毒通过弱口令进行攻击,导致用户电脑除系统文件外所有类型文件均被加密,同时该最新变种可加密更多的电脑数据。由于CryptON勒索病毒最新变种使用对称算法加密文件,并且密钥存储在本地,因此可以解密。

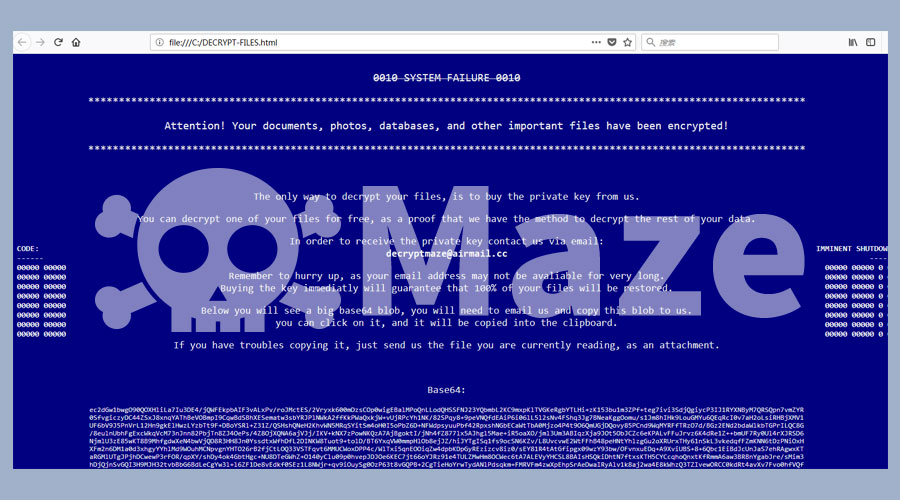

通过挂马网站传播的Maze(迷宫)勒索病毒

2019-06-20

威胁等级:★★★★

Maze(迷宫)勒索病毒与GandCrab勒索病毒一样,采用RSA+Salsa20结合方式加密, 并且加密后针对每个文件随机生成不同的后缀名。目前该病毒通过在挂马网站上使用fallout EK漏洞利用工具包传播。

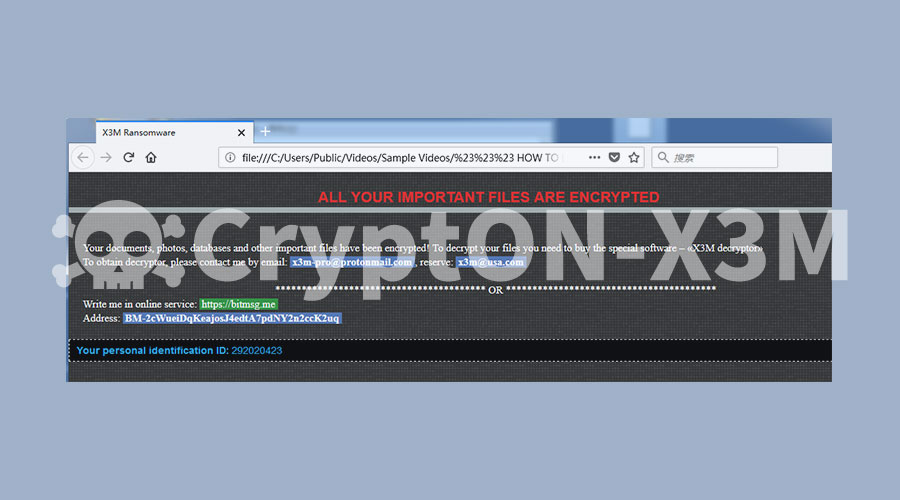

CryptON勒索病毒最新变种 瑞星发布最新解密工具

2019-06-05

威胁等级:★★

CryptON勒索病毒的最新变种,后缀格式为.firex3m。该病毒使用对称算法且本机留有密钥,因此可以被解密,瑞星第一时间开发了该病毒变种的解密工具。同时该病毒早期的活跃版本.nem3end后缀和 .x3m后缀都能够被解密。

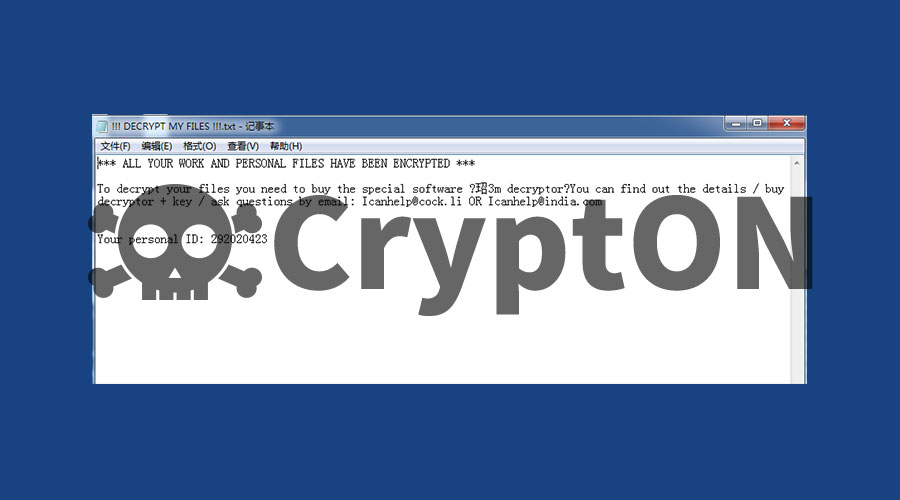

可以被解密的CryptON勒索病毒

2019-05-28

威胁等级:★★

CryptON勒索病毒最新变种使用3DES算法和RC4算法加密文件,密钥存储在本地,因此可以解密。该病毒在桌面与所有文件目录中留下勒索文本,要求用户邮箱联系病毒作者提供赎金解密。