瑞星:国外软件厂商IObit被黑,免费激活码暗藏勒索病毒

2021-01-19

1月17日下午,瑞星安全研究院捕获到一封钓鱼邮件,邮件以软件厂商IObit“向所有论坛用户免费赠送1年软件授权许可”为由,诱使用户点击进入IObit官方论坛域名下的某一页面,诱导用户下载仿冒激活码却实为DeroHE勒索病毒的压缩包。一旦用户中招,电脑内文件将被加密,同时被要求以Dero币作为赎金,获取解密密钥。

1月17日下午,瑞星安全研究院捕获到一封钓鱼邮件,邮件以软件厂商IObit“向所有论坛用户免费赠送1年软件授权许可”为由,诱使用户点击进入IObit官方论坛域名下的某一页面,诱导用户下载仿冒激活码却实为DeroHE勒索病毒的压缩包。一旦用户中招,电脑内文件将被加密,同时被要求以Dero币作为赎金,获取解密密钥。

据瑞星安全专家介绍,IObit是国外一家知名的Windows工具类软件开发商,通过分析发现,IObit的论坛服务器遭到了入侵,而攻击者入侵成功后上传了恶意页面及包含DeroHE勒索病毒的压缩包,并向所有IObit官方论坛的注册用户群发钓鱼邮件。邮件主题为“FREE 1 YEAR LICENSE – MEMBERS ONLY”,正文大意为:IObit向所有论坛用户赠送了免费的1年软件授权许可,进而引导用户访问一个链接以获取“激活码”。

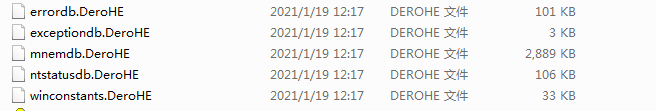

而用户访问链接后所下载的压缩包并非“激活码”,实际上是DeroHE勒索病毒,病毒一旦运行会遍历受害者电脑并加密文件,将加密后的文件后缀名被修改为DeroHE,同时还会在桌面上释放两个网页文件,一个存放被加密的文件列表,另一个则是勒索信,攻击者要求受害者用Dero币作为赎金,以换取解密密钥。

虽然目前该论坛下的恶意链接已无法打开,但瑞星公司还是要提醒广大用户,切勿点击陌生邮件或链接,安装有效的杀毒软件,以防被勒索病毒攻击。目前,瑞星所有个人及企业级产品均可对DeroHE勒索病毒进行查杀,瑞星之剑(下载地址:http://www.rising.com.cn/j/)可以有效拦截该勒索病毒。

事件详细分析

邮件主题为“FREE 1 YEAR LICENSE – MEMBERS ONLY”,邮件正文大意为IObit向所有论坛用户赠送了免费的1年软件授权许可,并引导用户访问一个链接以获取激活码。

访问链接后可看到如下页面:

在页面内,点击“DOWNLOAD LICENSE KEY”可以下载到一个压缩包,但压缩包内的东西却并非是激活码,而是一个勒索病毒。

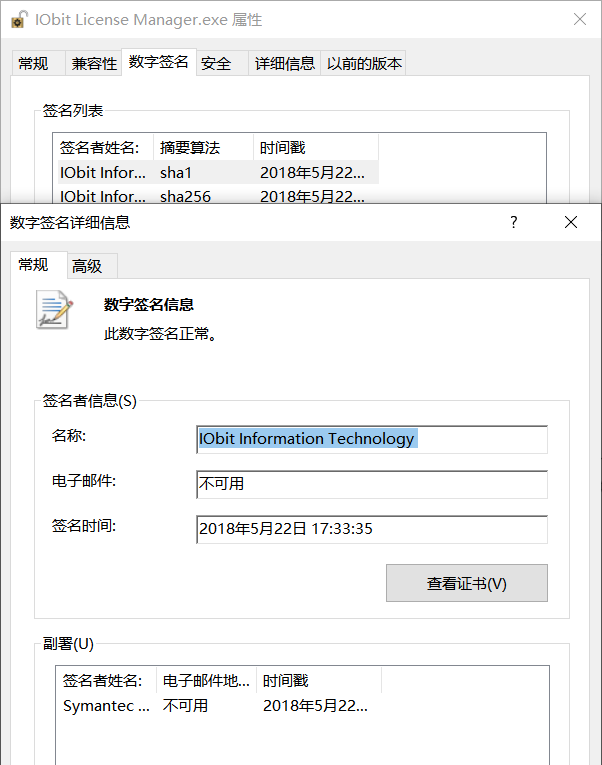

如上图,此处是一个经典的“白加黑”手法,内部包含的几个文本文件均引导用户运行“IObit License Manager.exe”程序,该程序实际上为IObit Unlocker(一款文件强力删除工具)的主程序,拥有有效的数字签名。

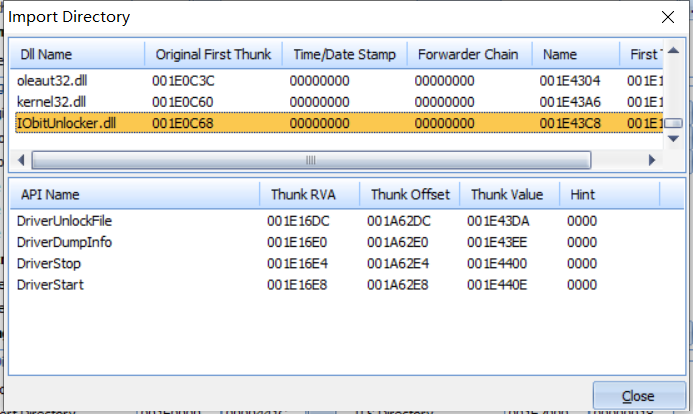

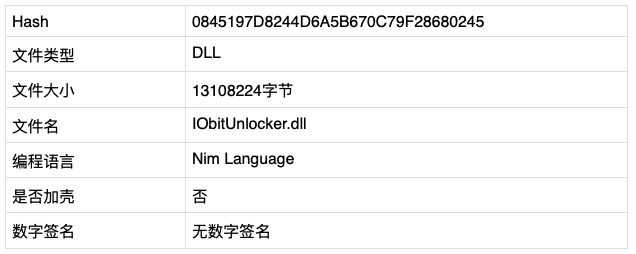

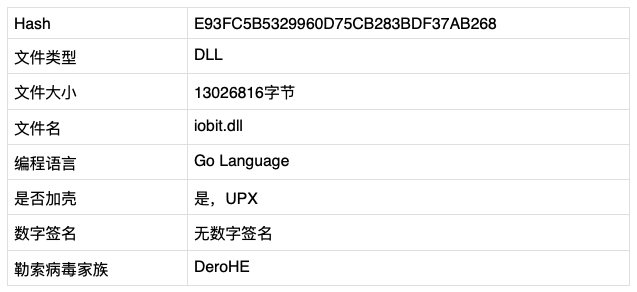

但“IObit Unlocker.dll”较为可疑,不仅体积较大,修改时间距离当前时间较为接近,而且没有有效的数字签名,而之前的主程序恰好需要使用到该DLL文件。

如上文所述,压缩包内的恶意DLL的主要功能只是释放另一个恶意DLL并执行,而真正的恶意行为则存在于释放出来的DLL内。

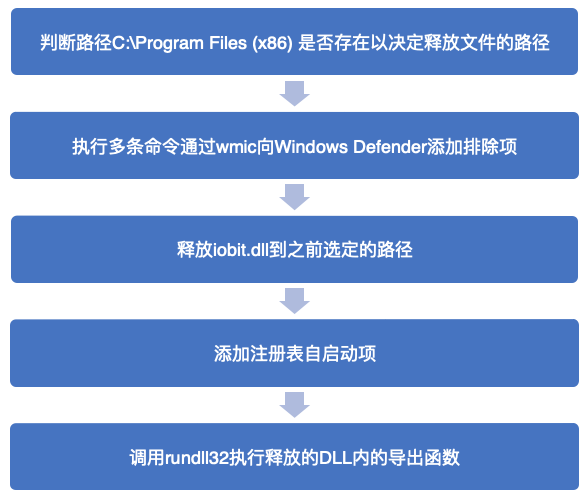

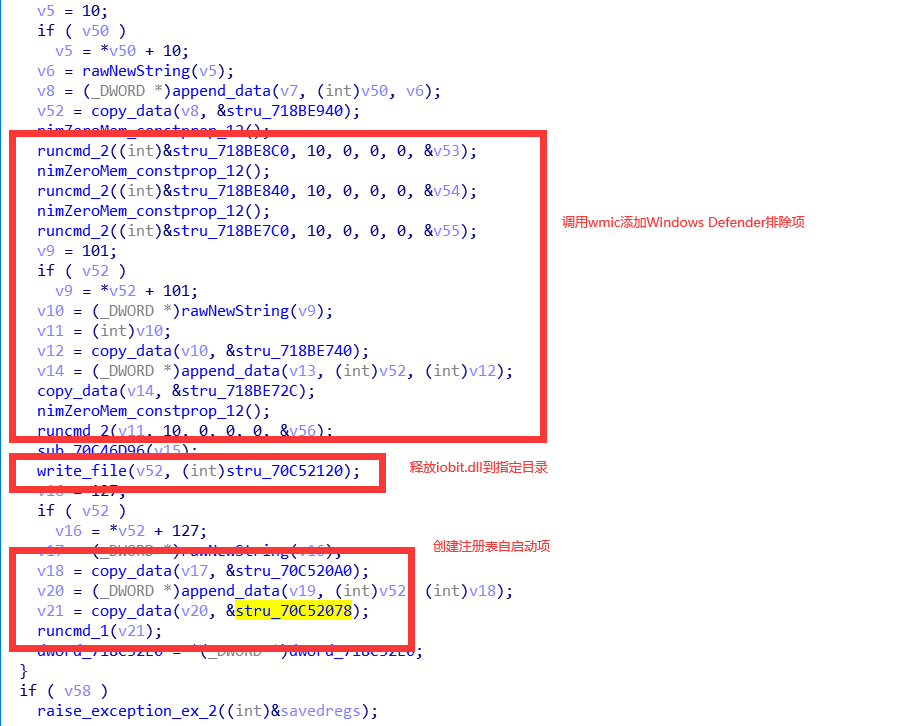

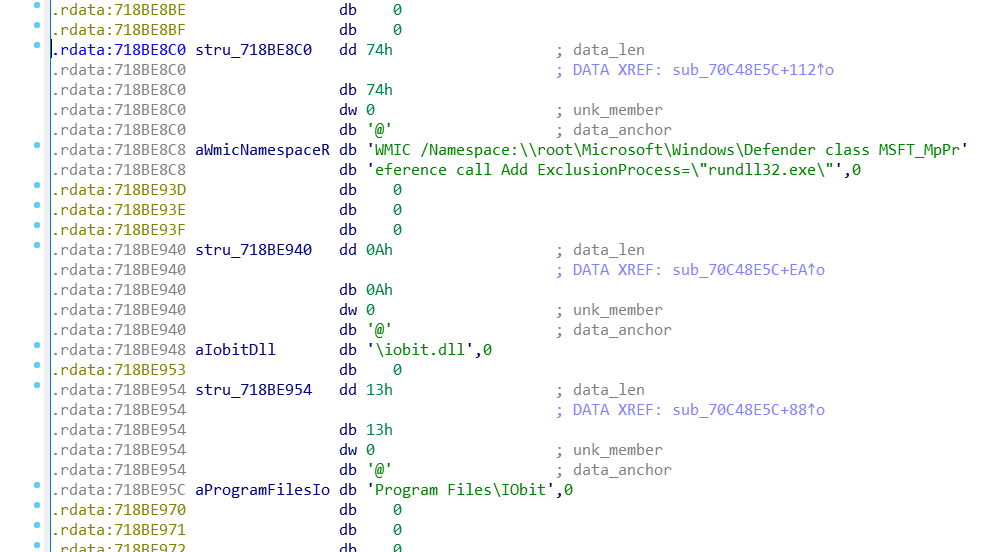

释放出来的DLL的工作流程:

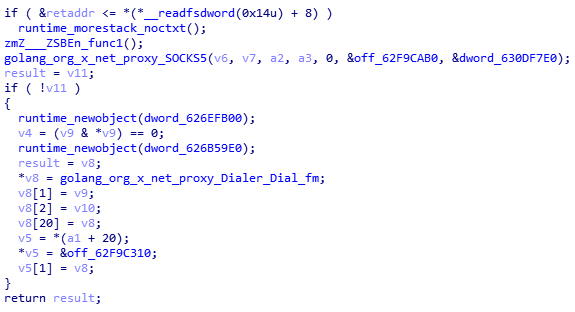

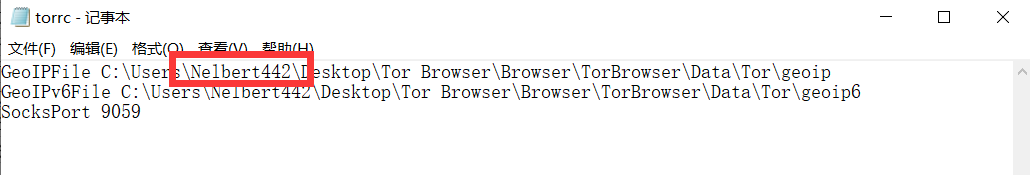

设置代理访问。

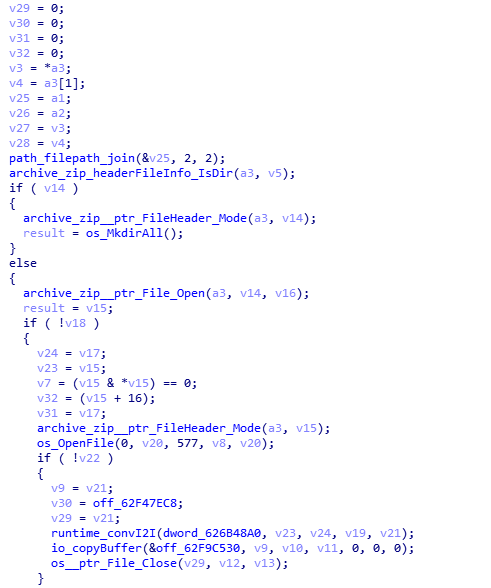

压缩包解压释放Tor浏览器。

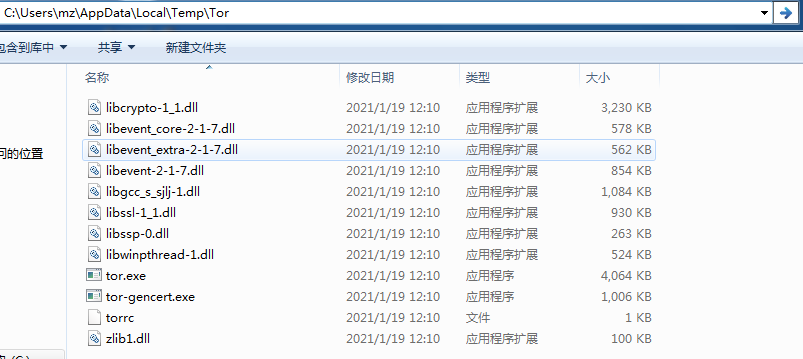

Tor被释放到本机Temp目录下, 随后启动tor连接验证。

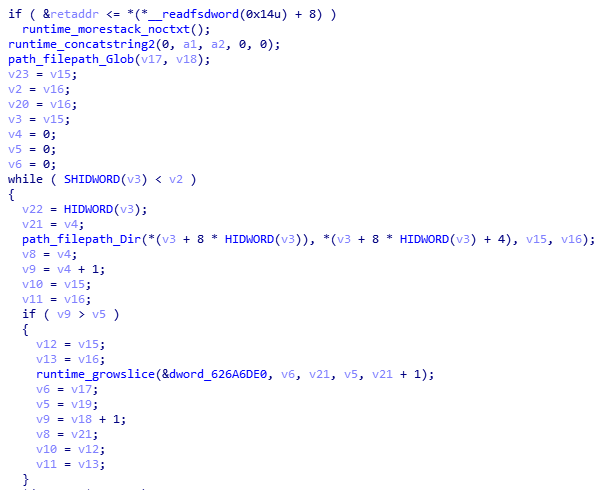

遍历磁盘文件路径加密文件。

加密后的文件后缀名被修改为DeroHE。

病毒会在桌面上释放名为FILES_ENCRYPTED.html和READ_TO_DECRYPT.html的两个网页文件,一个存放的是被加密的文件列表,另一个则是勒索信。

勒索信内提到,仅支持Dero币作为支付方式,并且获取解密密钥的方式有以下三种:

- 告知IObit.com站点要求他们发送10万个Dero币到指定钱包地址,到账后将为所有被加密的计算机进行解密;

- 主动向特定钱包地址发送200个Dero币,并且当Dero币的价格达到100美元/个的时候,攻击者将会返还500美元;

- 访问特定网站完成指定的任务(与社交网络活动相关);

此外病毒还会修改系统壁纸,相关壁纸存放在系统临时目录下。

攻击者溯源

在分析相关样本的时候,我们意外找到了一些内容:Tor配置文件内暴露了攻击者所使用的机器的用户名。

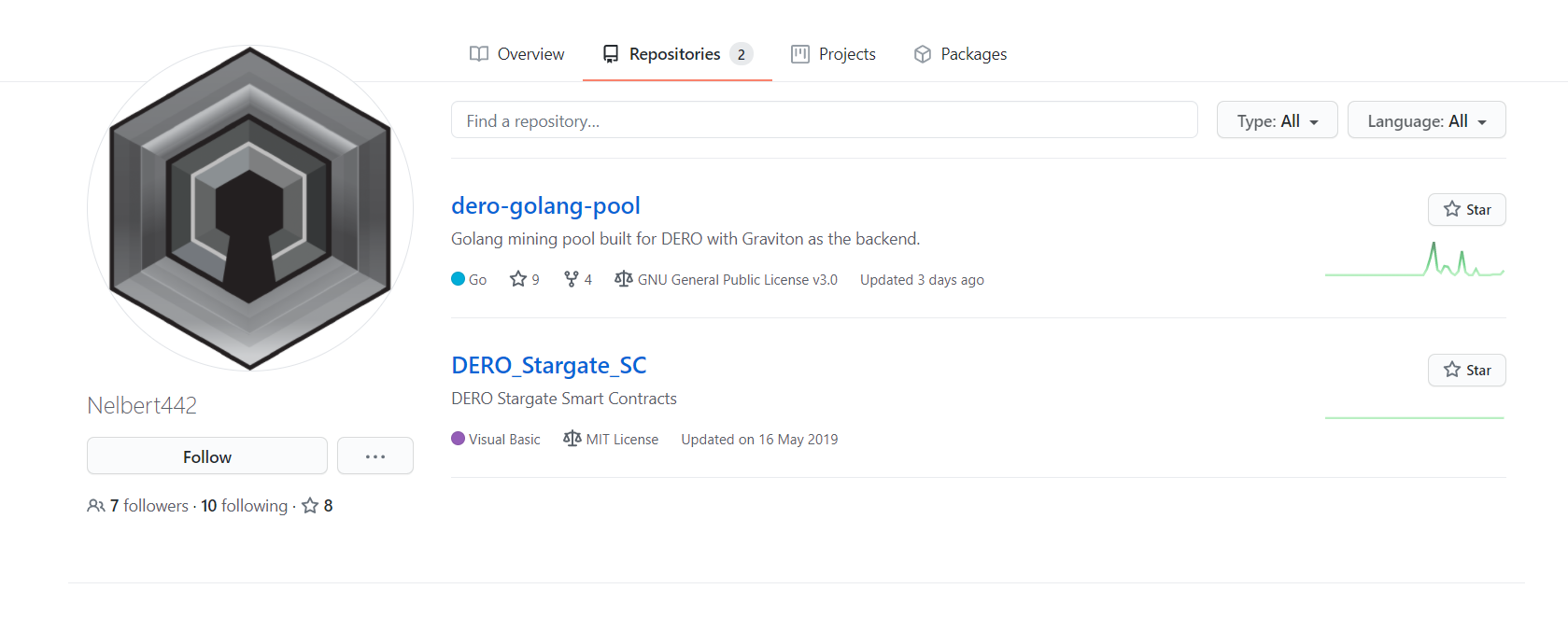

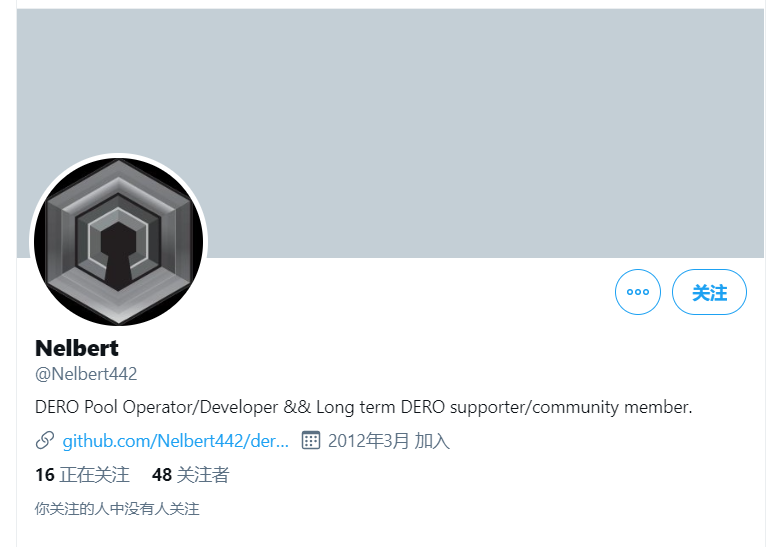

通过网上搜索,我们在Github上找到了同名用户的公开仓库信息。

值得留意的是,仅有的2个公开仓库均与一款名为Dero的加密货币相关。

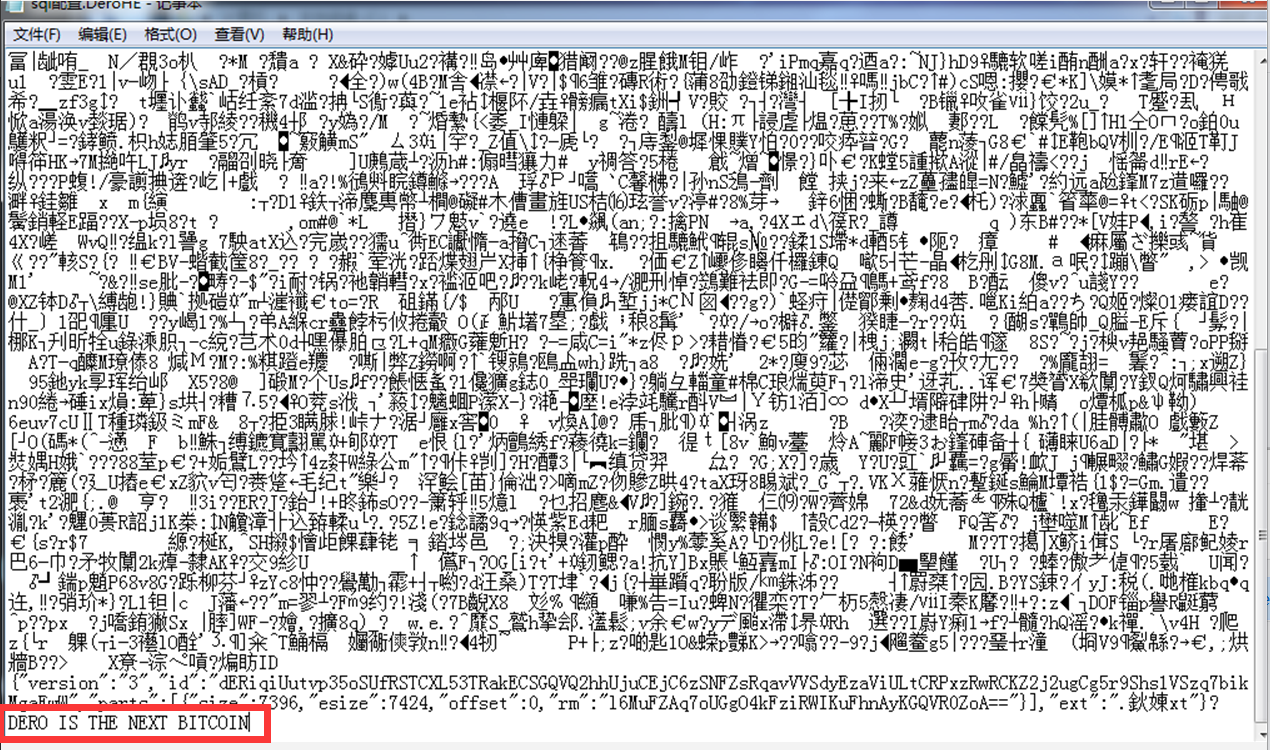

而在被加密的文件尾部,我们发现攻击者留下了一段话:“DERO IS THE NEXT BITCOIN”,再次提到了“Dero”这款加密货币。

我们同样也在某国外社交网站上找到了同名账户,账户内个人简介表明账户拥有者是“Dero”这款数字货币的开发者之一。

结合勒索信内的要求、被篡改的壁纸以及上述内容,我们怀疑,此次事件的攻击者有可能与“Dero”这款数字货币的开发者相关。

IOC

Hashes

ABB02749EC0EAEE60365D74AC1A6CEC6 0845197D8244D6A5B670C79F28680245 E93FC5B5329960D75CB283BDF37AB268

URLs

hxxp://email.email.iobit.com/c/eJw1zs0KwyAQBOCniUdx_anm4KGXvofrrkSaYDCSvn7T0sLcBuYbisog2yBq1EqDArhBcF4F6ZGSt2jAeVN81pNVvKW6ytqwDpnbJpYY5rlkyo5sSA4dQDE5WO8ZCjIZFmtcxtiPydwn_biy97a147fxav3J_ZDE57_6nBA9dk4r1YHpUpc2vu4lvgE9LzYf hxxps://forums.iobit.com/promo.html hxxps://forums.iobit.com/free-iobit-license-promo.zip