伪“违章查询”病毒分析报告

2016-03-10

该病毒伪装成正常的应用程序潜伏在安卓电子市场中诱导用户下载安装。安装后程序无法正常运行,直接闪退并隐藏自身启动图标,诱导用户激活设备管理器、私自后台发送短信到指定手机号码、遍历用户短信收件箱并窃取用户短信内容、拦截回执短信、通话记录、监听用户拨打电话。

一、病毒样本基本信息:

该病毒伪装成正常的应用程序潜伏在安卓电子市场中诱导用户下载安装。安装后程序无法正常运行,直接闪退并隐藏自身启动图标,诱导用户激活设备管理器、私自后台发送短信到指定手机号码、遍历用户短信收件箱并窃取用户短信内容、拦截回执短信、通话记录、监听用户拨打电话。手机一旦中毒,用户将面临隐私信息泄露及财产安全等风险。

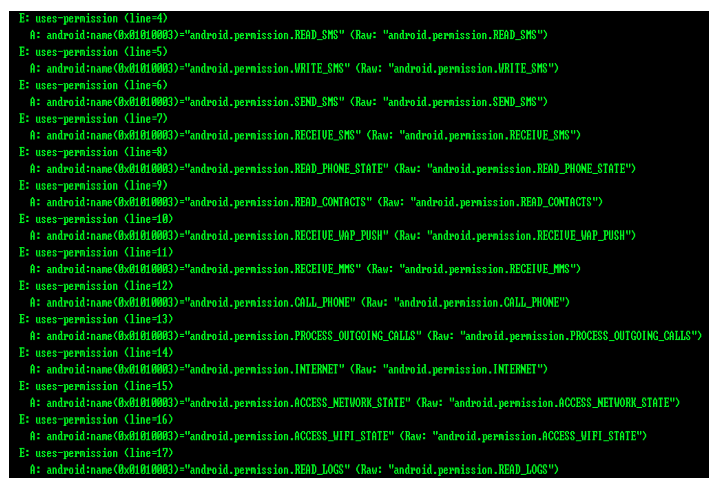

二、应用所需的敏感权限:

三、代码级恶意行为动静态分析:

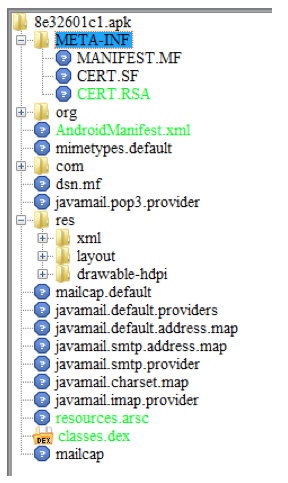

拿到该样本后,首先观察该程序整体的目录内容框架结构

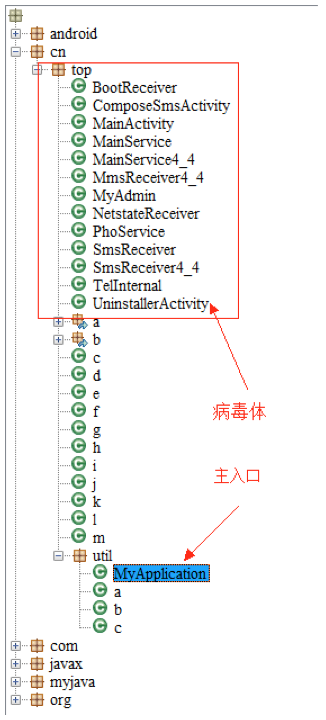

然后再看内部代码框架结构

从上图可以看出,整体框架结构做了代码混淆及加密保护措施,分析起来也不是很方便,但病毒体结构还是很清晰的。

接下来我们开始详细的分析一下这个病毒的主要恶意行为,首先我们先将该恶意程序安装到Android系统设备中:

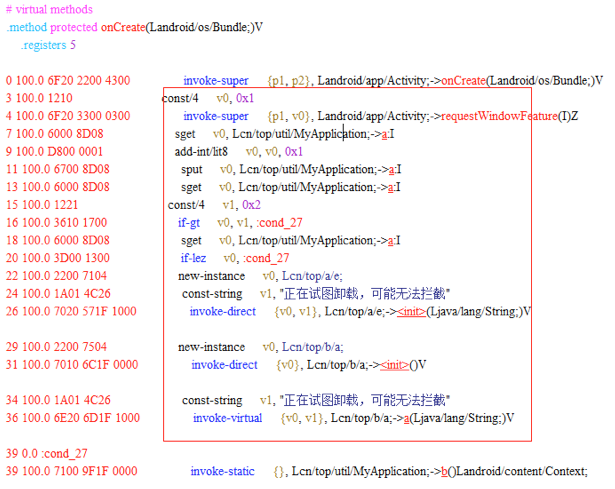

当安装运行时发现,该程序并没有组建任何有效合法的Activity界面,直接就闪退至Home页,然后自动隐藏程序启动图标(右上图),并弹出虚假提示信息“手机版本不兼容无法打开,正在自动卸载....”来告知用户程序自动卸载了,下图为隐藏启动图标的反汇编代码:

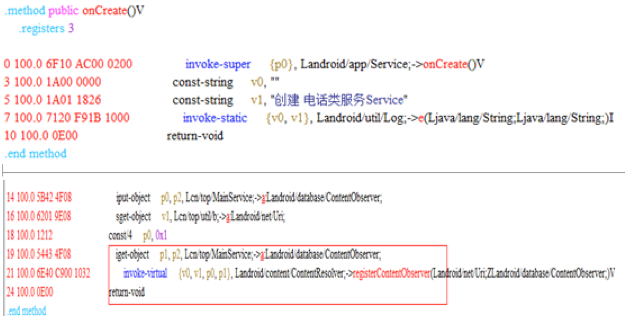

当完成上述操作的过程后,病毒开始自动释放自身MainService

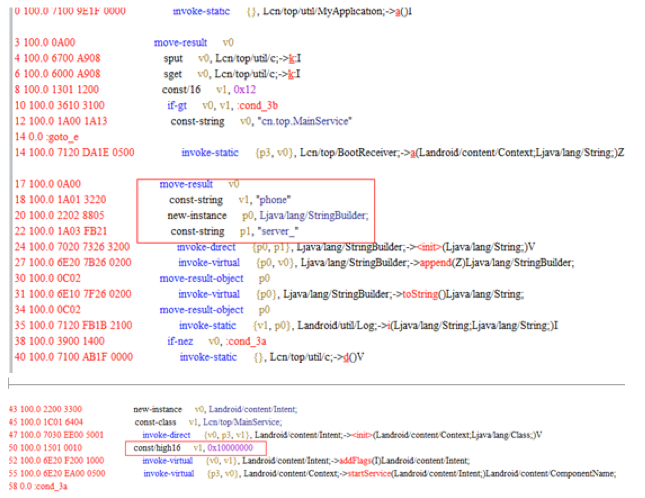

然后通过此MainService继续onCreate“MainService4_4和PhoService”来注册实现观察者模式监听

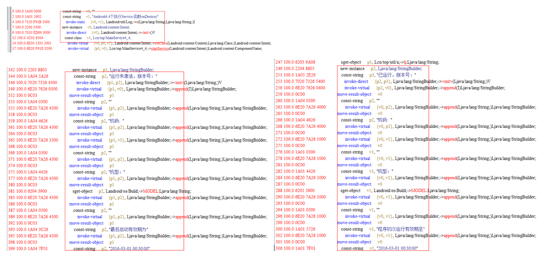

MainService4_4的主要作用是监听系统版本和发送系统广播

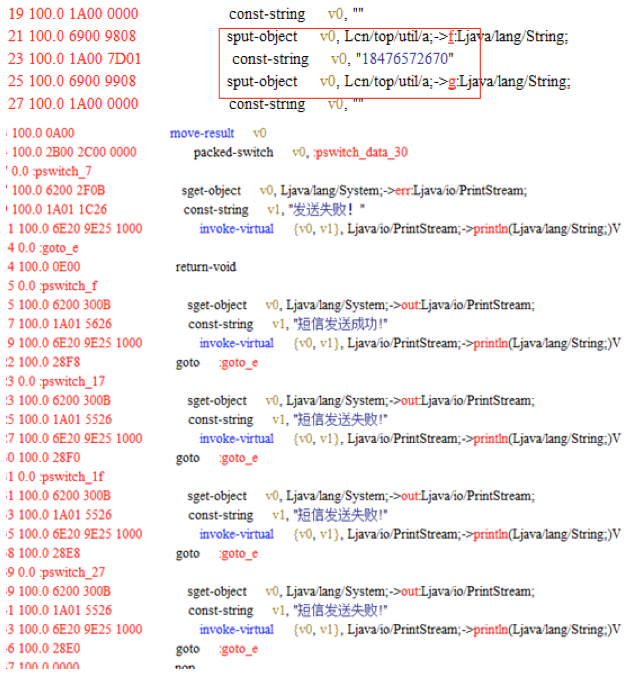

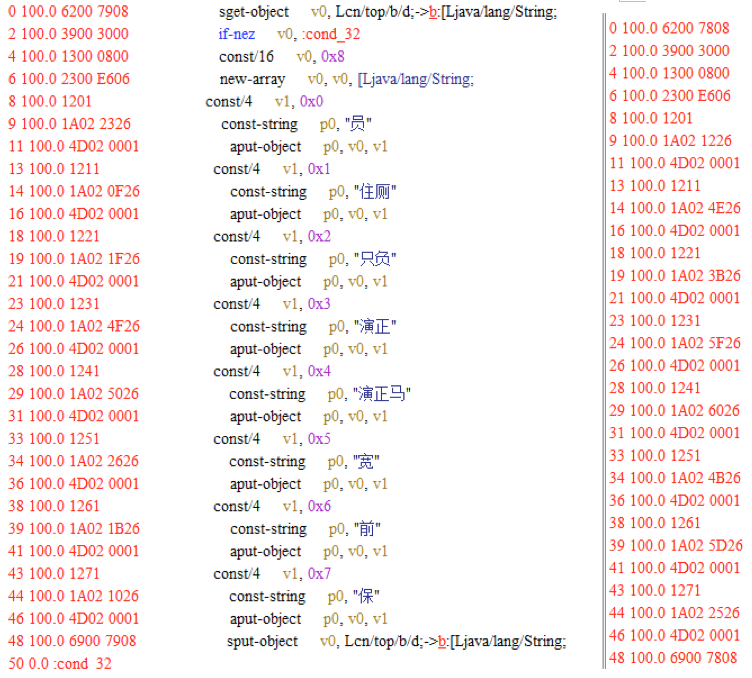

从上图代码中可以看出,该病毒只会感染Android4.4及以下的系统设备,还可以看到很多提示信息,这些信息在程序运行时是不会体现的,而是通过发送短信的方式发送给指定的手机号码“1847******* 广东 深圳 移动”

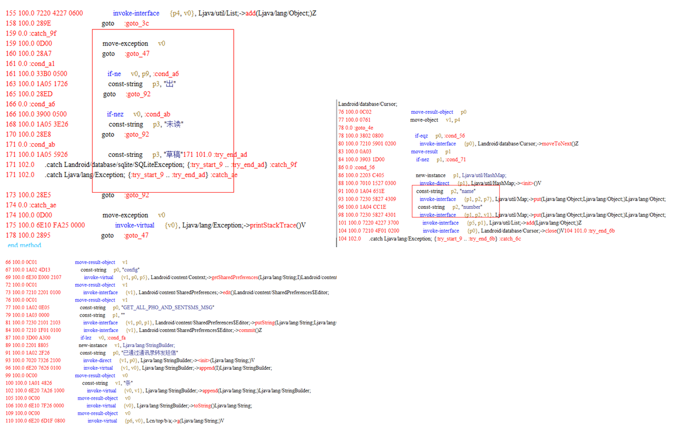

PhoService的主要行为是监听用户的行为操作和发送系统广播以及遍历用户短信收件箱和手机通讯录等

然后通过PhoService创建五个Receiver接收器“BootReceiver、MmsReceiver4_4、NetstateReceiver、SmsReceiver、SmsReceiver4_4”来实现整个系统的监听和拦截功能,监听内容包含通话记录列表

以及用户的短信收件箱列表、短信收件箱的sqlite数据库和用户的来去电录音

拦截运营商回执短信或指定内容的短信

通过BootReceiver来监听设备的启动操作,实现设备开机自启动后发送系统广播来开启后台服务进程并进入系统监听和拦截模式

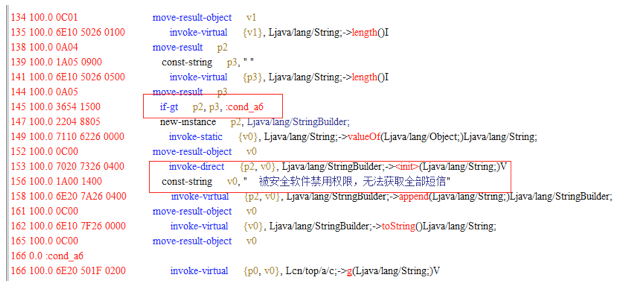

还会检测自身是否被安全软件禁用,发短信并获取短信的权限

当对该病毒进行卸载时发现,病毒还会通过组建UninstallerActivity来替换系统的卸载程序的组件,以此来欺骗用户

四、瑞星手机安全助手查杀截图:

目前,瑞星手机安全助手已可以全面查杀此病毒

五、建议:

目前,Android智能系统的碎片化愈加的严重混乱,安全管理方面也没有统一且强劲的管理制度,使得病毒木马越来越多。就目前来讲,几乎在所有的Android应用电子市场等领域里就没有让用户安装放心、使用放心的应用程序。病毒作者在设计及开发病毒的时候利用的技术手段也越来越精妙,使得用户防不胜防。

病毒作者最喜欢干的事情就是将自己写的病毒程序捆绑到较热门的app应用程序中,并在后台进行大范围的恶意推广传播,使得用户的隐私及经济受到严重的威胁及损害。

建议用户在安装和使用软件时如发现手机中不明原因的增加新应用,一定要警惕是否存在该类型恶意软件。并且用户在使用Android智能设备时,一定要在设备中安装一些官方认证版本的安全监测工具,实时防护用户的智能设备不受到恶意程序及病毒的侵害。另外,如需安装一些实用的且下载量较高的app,记住一定要到官方认证的电子市场或大型的且有官方认证Logo的网站上进行下载安装,切勿随便在不知名的网站或电子市场上下载。

作者:Kimbel

[责任编辑:瑞瑞]