“黑暗能量”渗透乌克兰 APT病毒详解

2016-02-23

2015年12月23日,乌克兰电力公司网络系统遭到黑客攻击,导致西部地区大规模停电。根据相关组织确认,本次停电是一次蓄谋已久的APT攻击,同时遭到攻击的还有乌克兰一些矿业公司的系统。本次攻击是由于电力系统感染了携带KillDisk组件的BlackEnergy木马所致。

样本MD5: 7361b64ddca90a1a1de43185bd509b64

病毒家族:Trojan.KillDisk-ICS#APT!1.A38B

木马目的:破坏计算机系统导致无法启动

传播途径:针对性攻击(APT),鱼叉攻击

影响平台:Win 2000、Win XP、Win2003、Vista、Win7 、Server 2003等

一、事件背景:

2015年12月23日,乌克兰电力公司网络系统遭到黑客攻击,导致西部地区大规模停电。根据相关组织确认,本次停电是一次蓄谋已久的APT攻击,同时遭到攻击的还有乌克兰一些矿业公司的系统。本次攻击是由于电力系统感染了携带KillDisk组件的BlackEnergy木马所致。

以往监测到的APT事件,黑客通常使用超级病毒(如:超级工厂、超级火焰等)对系统进行监控,多数都在潜伏期被捕获,未造成较大范围的影响。本次乌克兰大断电事件是目前已知的第一起使国家电力供应中断的黑客攻击,瑞星安全研究院对本次事件出现的KillDisk组件样本进行了详细分析。

二、技术分析:

该木马为BlackEnergy的KillDsik组件,主要功能:修改删除大量程序、文档资料,使计算机或计算机上的关键系统无法正常启动,进而影响该计算机关联的相关业务。主要行为如下:

1. 接受一个命令行参数设定时间延迟激活。

2. 删除Windows事件日志,应用程序、安全设置、启动项、系统。

3. 破坏计算机的主引导记录(MBR)。

4. 结束指定列表系统进程,并修改破坏这些文件。

5. 结束komut.exe(command)、sec_service.exe(工业控制软件)进程。

6. 破坏或删除多种指定的文件,包括sec_service.exe。

7. 强制重启计算机。

主要行为详细信息:

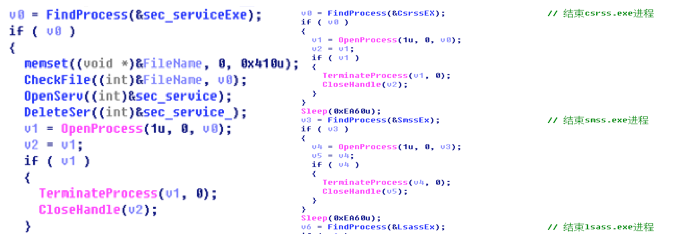

1、结束指定进程,破坏系统运作。

查找并以下列表中的进程,使Windows操作系统或业务系统不能正常工作。

audiodg.exe conhost.exe csrss.exe dwm.exe explorer.exe komut.exe lsass.exe lsm.exe services.exe shutdown.exe smss.exe spoolss.exe spoolsv.exe svchost.exe taskhost.exe wininit.exe winlogon.exe wuauclt.exe sec_service.exe

以下是部分相关的反编译代码展示:

2、破坏指定文件,彻底破坏系统运作。

针对性破坏sec_service.exe

该木马不仅会结束sec_service.exe进程,还会破坏或删除sec_service.exe文件。

根据Eset的报告显示,sec_service.exe 很可能为某种工控系统(ICS)程序,也可能是Eltima的串口到以太网连接器。下图是Eltima公司的sec_service.exe的相关信息:

破坏指定扩展名的文件,包括:文档、多媒体资料、安装包、程序等。

在本地及远程驱动器中查找扩展名在以下列表中且文件大小小于1,048,576的文件,覆盖这些文件的文件内容(文件头部)

.accdb .bin .bmp .boot .cfg .crt .db .dbf .djvu .doc .docx .exe .ini .iso .jar .jpeg .jpg .lib .mdb .mdf .msi .pdf .ppt .pptx .rar .rtf .sql .tib .tiff .txt .vhd .xls .xlsx .xml .zip

同时,还会在windows目录下查找以下扩展名的文件,也同样覆盖它们:

.dll .exe .xml .ttf .nfo .fon .ini .cfg .boot .jar

3、删除Windows事件日志:应用程序日志、安全日志、设置日志、系统日志。

通过执行wevtutil.exe来清除Windows事件日志,阻止事后审计Windows日志,切断此处线索,以下展示了相关的反编译代码。

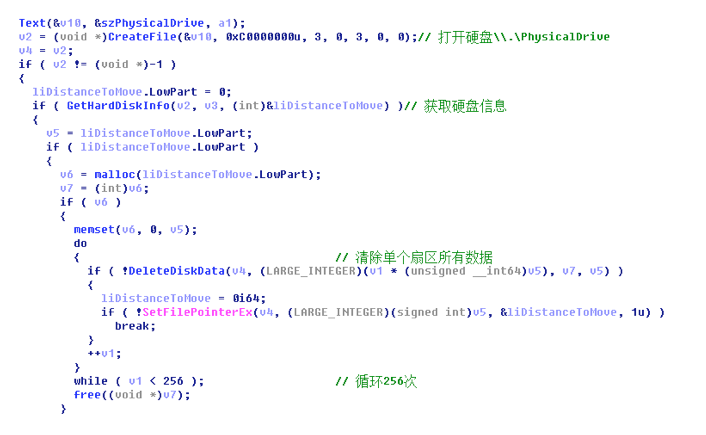

4、删除主引导记录(MBR)

枚举所有驱动器,执行删除前十驱动器数据。每个驱动器从MBR扇区开始,循环执行256次,清除256个扇区的数据。

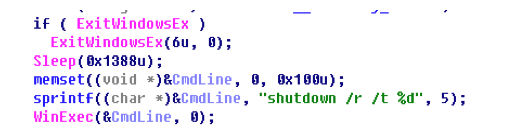

5、直接重启计算机。

经过之前的破坏行为之后,直接重启计算机,很可能的导致计算机无法再启动,进而影响该计算机控制的业务。

三、KillDisk总结

通过上述分析报告可以看出,KillDisk组件有着明确的破坏目标和粗暴的破坏手段,破坏目标包含了用于计算机启动的MBR,也包含Windows操作系统,还包含了数据采集与监控系统等工业控制系统软件等,其最终目的就是破坏攻击目标的正常业务系统,使相关业务进入瘫痪状态。

从BlackEnergy的历史来看,BlackEnergy主要的攻击目标应该是乌克兰,继乌克兰电网被攻击后,还陆续爆出乌克兰的矿业、铁路等系统,也同样遭受到了BlackEnergy/KillDisk的威胁。

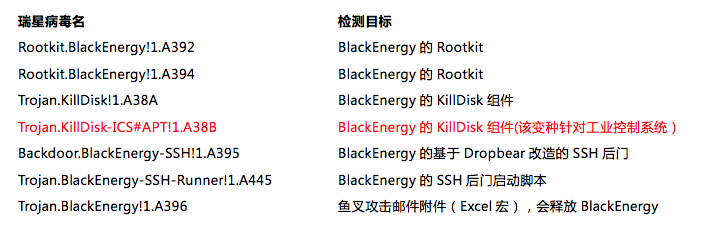

四、瑞星针对BlackEnergy和KillDisk的处理情况

目前为止,瑞星供截获BlackEnergy相关样本近40个,包含了BlackEnergy的多个组件,有释放器、Rootkit、KillDisk组件、修改过的DropbearSSH后门(包含启动器)以及鱼叉攻击使用的XLS文档。这些样本,瑞星均可检测,相关病毒名如下:

目前,所有具备完整反病毒功能的瑞星安全产品,均可以检测BlackEnergy系列木马,例如:ESM、网络版、防毒墙。

作者:DLer

[责任编辑:瑞瑞]