“死神宠物壁纸”病毒样本分析报告

2016-01-21

该病毒伪装成正常APP程序潜伏在安卓应用商店中诱导用户下载安装。病毒安装运行后,会私自获取用户位置信息、遍历手机通讯录信息、检索手机是否安装安全软件、设置自身为开机自启动、后台私自发送短信并屏蔽回执短信、上传手机信息等,给用户的隐私和财产造成了严重的安全性问题。

一、病毒样本基本信息:

样本名称 死神宠物壁纸

病毒名称 a.Trojan.Webstro.Bzq

包名 cn.com.lw.sdeath

Crc32 da1ec6bc

SHA1 b3f287dc3cf34e42946bca42c3816d3a32202527

SHA-256 b538937b401f88470115769d582e4f3af2194135ba5aef475d043f31343c1bad

文件大小 4.69 MB (4,922,286 字节)

SDK版本 7

最低运行环境 Android2.1

APP版本 4.6

签名证书 EMAILADDRESS=android@android.com, CN=Android, OU=Android, O=Android, ST=California, C=US

二、样本特征及传播方式:

该病毒伪装成正常APP程序潜伏在安卓应用商店中诱导用户下载安装。病毒安装运行后,会私自获取用户位置信息、遍历手机通讯录信息、检索手机是否安装安全软件、设置自身为开机自启动、后台私自发送短信并屏蔽回执短信、上传手机信息等,给用户的隐私和财产造成了严重的安全性问题。

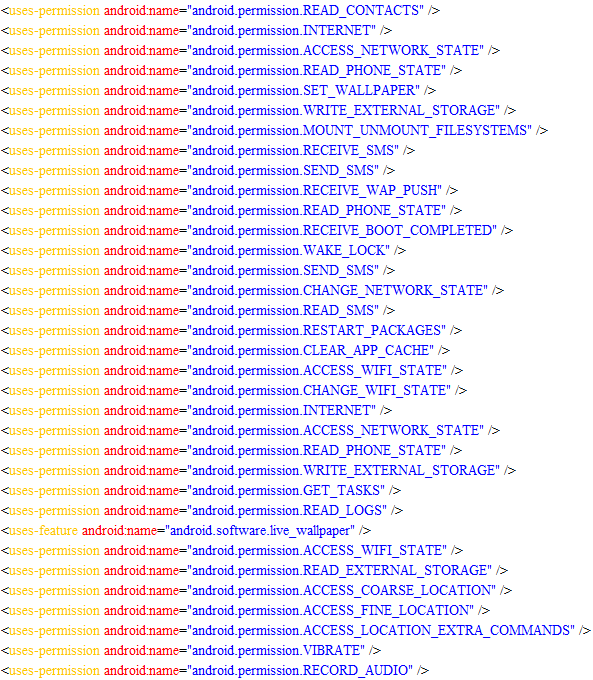

三、应用所需的敏感权限:

四、代码级恶意行为动静态分析:

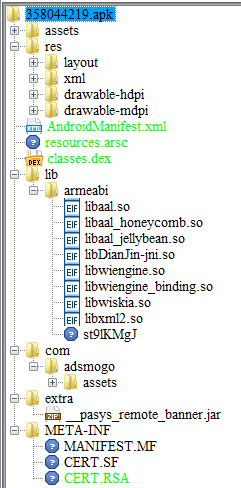

拿到该样本后,首先先来看下该程序整体的目录内容框架结构图。

然后再来看下内部代码框架结构图。

从上图逆出的代码框架结构图来看,整体代码类全部通过代码混淆技术及Java反射技术做了加密保护,包含了大量的无用的包结构文件。

分析完整体代码结构和框架后,详细的剖析这个病毒的主要恶意行为。首先,先将该恶意程序安装到Android系统设备中并运行:

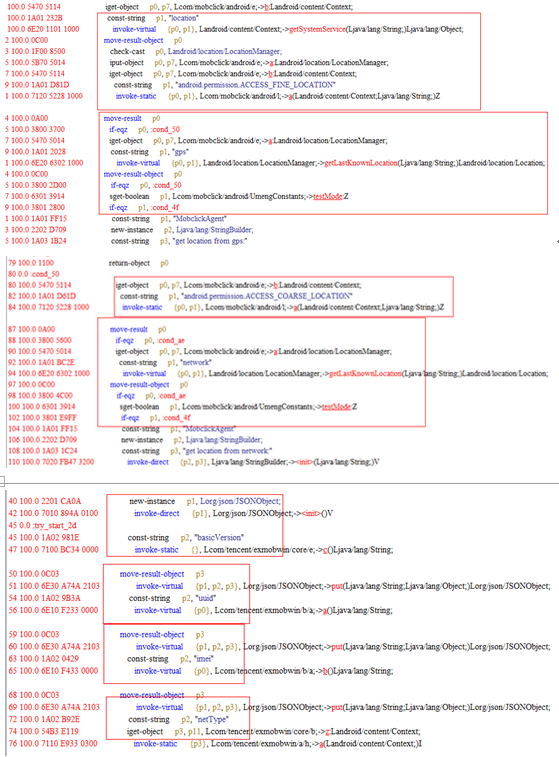

通过触发病毒后的动态行为监测和静态分析等方式可以看出,在运行该病毒程序的过程中,程序会通过GPS和NET连接的方式私自获取用户的地理位置信息以及手机固件等信息。

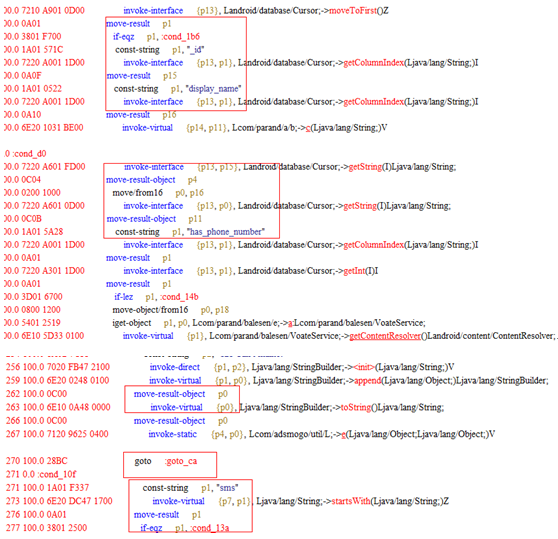

并私自窃取用户的短信收件箱、个人及通讯录联系人手机号。

私自发送短信到指定服务器。

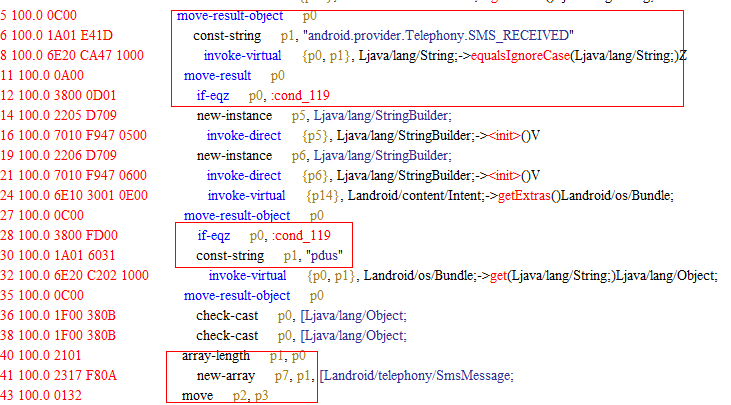

拦截指定内容的回执短信。

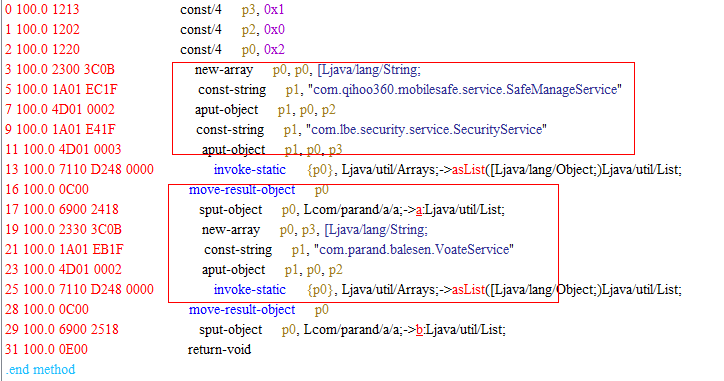

同时将释放自身的VoateService进程在后台持续运行,主要作用是监听设备启动事件、检测用户设备是否安装了安全软件以及上传监听到的各种信息到指定云服务器,该病毒只检测了设备是否安装了360和LBE。

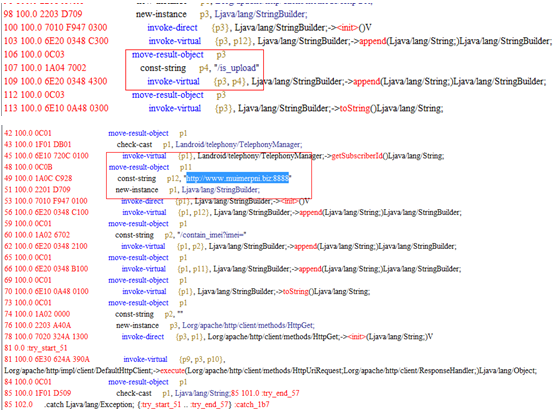

该病毒在代码中写入了很多服务器地址,针对这些混淆服务器地址通过IP及域名审计的方式,最终确定该病毒会将获取到的信息上传到以下伺服器中,并指定端口:href="http://www.muimerpni.biz:8888。目前,该服务器目前已经关闭。

五、瑞星手机安全助手查杀截图:

目前,瑞星手机安全助手已可全面查杀此病毒。

七、总结:

至此,这个手机病毒基本就分析完了,经过对该样本的分析,发现它是一款比较典型的隐私窃取类捆绑型的病毒,获取用户的个人隐私信息后上传到云端,还通过检测手机中是否安装了安全类软件才会释放自身的daemon进程,否则反之。病毒作者应该是对病毒免杀技术不是很了解,所以才用了此种手法来实现免杀。该病毒给用户的隐私安全造成外泄等问题。

八、建议:

现在,Android智能系统的碎片化越来越严重混乱,安全管理方面也没有统一的强劲的管理制度,使得病毒越来越多。就目前来讲,几乎在所有的Android应用电子市场等领域里就没有让用户安装放心、使用放心的应用程序。病毒作者在设计及开发病毒的时候利用的技术手段也越来越精妙,使得用户防不胜防。

病毒作者最喜欢的事情就是将自己写的病毒程序捆绑到较热门的app应用程序中,并在后台进行大范围的恶意推广传播,使得用户的隐私及经济受到严重的威胁及损害。

建议用户在安装和使用软件时如发现手机中不明原因的增加新应用,一定要警惕是否存在该类型恶意软件。并且用户在使用Android智能设备时,一定要在设备中安装一些官方认证版本的安全监测工具,实时防护用户的智能设备不受到恶意程序及病毒的侵害。另外,如需安装一些实用的且下载量较高的app,记住一定要到官方认证的电子市场或大型的且有官方认证Logo的网站上进行下载安装,切勿随便在不知名的网站或电子市场上下载。

作者:Kimbel

[责任编辑:瑞瑞]