瑞星捕获Saaiwc组织针对菲律宾政府发起的APT攻击

2023-08-29

近日,瑞星威胁情报平台捕获到Saaiwc组织针对菲律宾政府机构发起的APT攻击事件,在此次攻击中,该组织利用ISO文件(光盘镜像文件)作为恶意程序的载体,同时通过创建快捷方式来启动远控后门程序,以达到窃取受害者主机内所有隐私信息的目的。

近日,瑞星威胁情报平台捕获到Saaiwc组织针对菲律宾政府机构发起的APT攻击事件,在此次攻击中,该组织利用ISO文件(光盘镜像文件)作为恶意程序的载体,同时通过创建快捷方式来启动远控后门程序,以达到窃取受害者主机内所有隐私信息的目的。目前,瑞星ESM防病毒终端安全防护系统已可检测并查杀相关恶意程序,广大用户可安装使用,抵御该类风险。

图:瑞星ESM防病毒终端安全防护系统查杀攻击中的后门程序

瑞星安全专家介绍,Saaiwc组织也被称为DarkPink,是一个主要针对于东南亚地区进行攻击的APT组织,其攻击方向包括军事机构、政府、宗教组织和非盈利组织,主要目的是窃取机密文件,进行企业间谍活动。

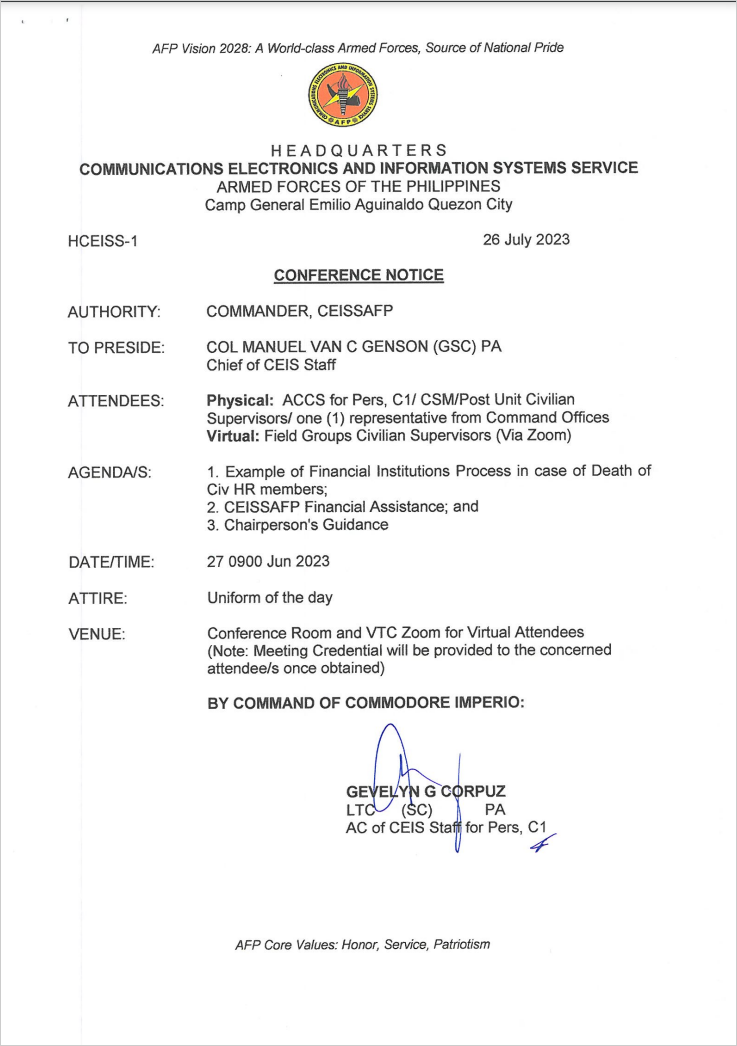

通过与以往感染链的对比分析发现,Saaiwc组织在此次攻击中,依然采用了钓鱼邮件的攻击方式,利用伪造的菲律宾武装部队会议通知迷惑其政府行政部门人员,诱导受害者点击邮件附件,而邮件附件则为ISO文件(光盘镜像文件),内含三个文件,以白加黑方式加载了恶意的DLL程序。

图:假冒菲律宾武装部队会议通知的钓鱼邮件

瑞星安全专家表示,Saaiwc组织之所以使用ISO文件作为恶意程序的载体,是因为部分安全防御系统会忽略对这类文件的检测,因此攻击组织可以利用这种方式躲避拦截或查杀,而受害者也会放松警惕,落入攻击者的圈套。

不仅如此,Saaiwc组织还通过创建隐藏属性的快捷方式,并设置相应的快捷键来触发远控后门程序,不仅会窃取受害者主机IP地址、系统版本及其他各类信息,还会将所有收集到的信息回传给攻击者,接收更多控制指令。

瑞星安全专家表示,利用ISO文件作为恶意程序载体,使用快捷键触发自启动的攻击手法独树一帜,且具有较强的隐蔽性,这意味着攻击者一直在不断探索新的攻击方式,谋求利益最大化,广大用户可通过以下几点防范措施,抵御这类风险的发生:

1. 不打开可疑文件。

不打开未知来源的可疑的文件和邮件,防止社会工程学和钓鱼攻击。

2. 部署EDR、NDR产品。

利用威胁情报追溯威胁行为轨迹,进行威胁行为分析,定位威胁源和目的,追溯攻击的手段和路径,从源头解决网络威胁,最大范围内发现被攻击的节点,以便更快响应和处理。

3. 安装有效的杀毒软件,拦截查杀恶意文档和恶意程序。

杀毒软件可拦截恶意文档和恶意程序,如果用户不小心下载了恶意文件,杀毒软件可拦截查杀,阻止病毒运行,保护用户的终端安全。

4. 及时修补系统补丁和重要软件的补丁。

许多恶意软件经常使用已知的系统漏洞、软件漏洞来进行传播,及时安装补丁将有效减少漏洞攻击带来的影响。