目标明确 手段新颖 说说2022年那些强劲的APT组织

2023-02-15

2022年,由于地缘政治的紧张关系以及局部冲突的加剧,导致以国家为背景的APT组织异常活跃,相关攻击事件呈现爆发趋势,尤其是利用俄乌战争为主题展开的攻击行动贯穿了整个2022年。

2022年,由于地缘政治的紧张关系以及局部冲突的加剧,导致以国家为背景的APT组织异常活跃,相关攻击事件呈现爆发趋势,尤其是利用俄乌战争为主题展开的攻击行动贯穿了整个2022年。近日,瑞星公司发布了《2022年中国网络安全报告》,针对2022年度具有代表性的一些APT组织及相关攻击事件进行了详细的解读,便于企业用户了解这些组织的攻击方式和危害程度,以规避相应风险,免受损失。

在《2022年中国网络安全报告》中,所提到的APT组织有APT-C-23、Lazarus Group、Patchwork、MuddyWater、Bitter、Kimsuky、SideWinder、BlueNoroff和APT37,这些攻击组织大多具有政治背景,以信息窃取和间谍活动为主要目的,攻击目标多为政府部门、军事、国防、航空等领域。

以臭名昭著的Lazarus Group组织来说,在2022年4月份就策划了一起专门针对军工行业的攻击行动。在此次攻击事件中,Lazarus组织通过伪造的国际知名军工企业洛克希德·马丁公司的高级职务招聘文件作为诱饵,向军工领域从业人员投放名为“LMCO_Senior Systems Engineer_BR09.doc ”的文档,以此诱骗目标用户点击查看。而该文档内容则显示为乱码,其目的就是为了诱导用户点击“启用内容”,从而触发宏代码,释放并执行内嵌于文档中的恶意程序,开启攻击行为。攻击的最终目的就是窃取军工行业机密信息,并对目标进行远程控制。

图:Lazarus Group组织投放的诱饵文档

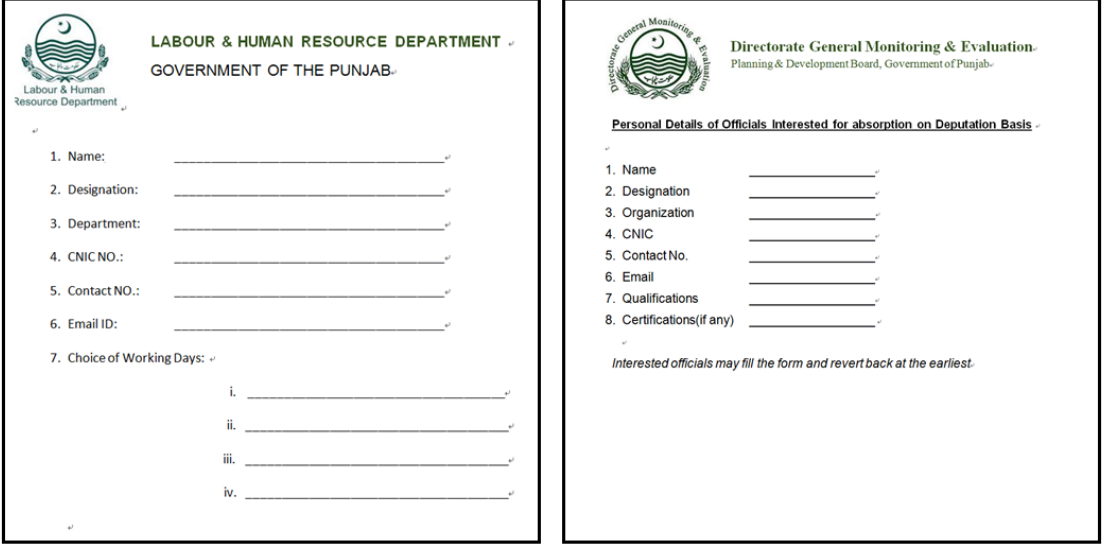

同样针对政府部门发起攻击的还有Patchwork组织,2022年6月份,该组织通过钓鱼邮件向巴基斯坦旁遮普政府劳动和人力资源部、规划与发展委员会发送假冒的登记表,表内不仅需要填写姓名、CNIC编号、邮箱以及联系方式等隐私信息,还带有CVE-2017-11882 Office远程代码执行漏洞。通过漏洞可执行并释放名为“OneDrive.exe”的窃密远控木马,以此收集受害者隐私信息,并进行截屏、执行cmd命令等远控操作。

图:Patchwork组织投放的诱饵文档

随着各个国家安全研究机构的不断努力,有越来越多的APT组织被披露,因此为了“与时俱进”,各个APT组织也在不断更新攻击手段和工具,进化攻击方式。

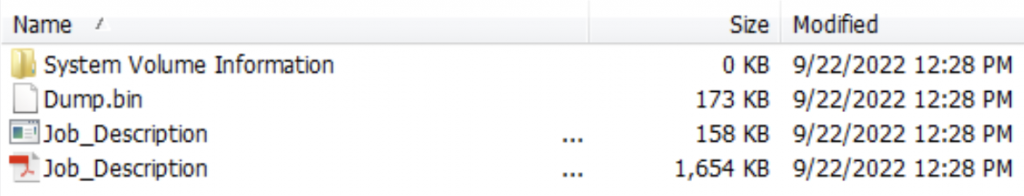

以BlueNoroff组织来说,在2022年12月份的攻击行动中,就采用了能够绕过Windows Mark of the Web(MotW)保护的新技术。MotW是指当用户试图打开从互联网下载的Office文件时,Windows系统会在受保护的视图中打开它,这会限制嵌入式宏的执行。但在此次攻击中,BlueNoroff组织通过使用光盘映像(.iso文件)和虚拟硬盘(.vhd文件)来规避这项安全机制,利用虚拟硬盘文件内嵌同名的.exe和.pdf文件,而exe可执行文件为恶意程序,启动后可实现下载和C2通信功能,以此来窃取受害者信息。

图:攻击行动使用的恶意文件

虽然这些年来APT组织的攻击活动和攻击武器已被人所熟知,但整合、部署自定义的恶意软件,或使用已知恶意软件的最新变种将成为新的发展趋势,政府和企业用户都不能忽视这方面的安全。在《2022年中国网络安全报告》中,瑞星还对其他APT攻击组织进行了详细的分析,广大用户可通过:https://www.wenjuan.com/s/FvYNrmw/ 获取完整报告,以便了解更加详细的APT组织攻击方式及危害。