2020年利用“新冠”“肺炎”为诱饵的网络攻击事件频发

——瑞星《2020中国网络安全报告》看点

2021-01-21

2020年2月,APT组织“OceanLotus”通过伪装成名为“冠状病毒实时更新:中国正在追踪来自湖北的旅行者.exe”的exe程序进行攻击。该文档内容以“中国湖北,主要关于新冠病毒的最新事件报道”为诱饵,其中恶意样本会执行同级目录下被隐藏的恶意dll并释放诱饵文档。

2020年2月,APT组织“OceanLotus”通过伪装成名为“冠状病毒实时更新:中国正在追踪来自湖北的旅行者.exe”的exe程序进行攻击。该文档内容以“中国湖北,主要关于新冠病毒的最新事件报道”为诱饵,其中恶意样本会执行同级目录下被隐藏的恶意dll并释放诱饵文档。

2020年4月,DTLMiner病毒作者利用COVID-19新冠病毒疫情为诱饵,发送钓鱼邮件传播病毒,一旦有受害者打开钓鱼邮件点击附件,就有可能中毒,从而导致计算机变成为黑客获利的“矿机”。

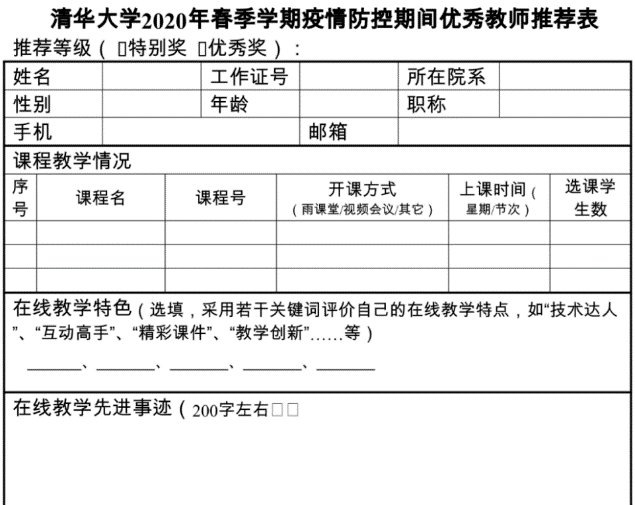

2020年6月,APT组织“Sidewinder”伪造“清华大学2020年春季学期疫情防控期间优秀教师推荐表”进行恶意攻击。这个伪造的docx文档目录word\_rels\webSettings.xml.rels中包含恶意链接,一旦点击就会在受害者计算机上释放和执行C#后门。

2020年6月,APT组织“摩诃草”利用含有“COVID19”字样的宏文档向巴基斯坦发起网络攻击,样本利用宏代码投递远控木马,诱饵内容为巴基斯坦政府关于疫情防卫的指导。

2020年,新型冠状病毒肺炎疫情在全球爆发,相关话题受到广泛关注,而不少黑客和APT组织也瞄准了这一热点,纷纷利用“新冠”“肺炎”等字眼进行网络攻击,上述这些攻击事件就收录在瑞星近日发布的《2020中国网络安全报告》中,同时该报告也为广大用户详细解读了瑞星捕获的一起利用“新冠”为诱饵传播病毒的攻击事件。

2020年2月,瑞星威胁态势感知平台捕获到一起利用“新冠病毒”进行网络攻击的事件。攻击者以“新冠”、“肺炎”等关键字为诱饵,通过钓鱼邮件等方式传播远程控制木马病毒。经瑞星安全专家分析,该病毒为ghost远控木马变种,具有窃取用户电脑内包括操作系统版本、杀毒软件、开放端口及用户QQ号等多重隐私信息,并下载执行任意文件,因此这为攻击者未来发起更进一步的针对性攻击提供了便利条件,同时该病毒可以使用浏览器访问URL,因此具有DDoS攻击的可能。

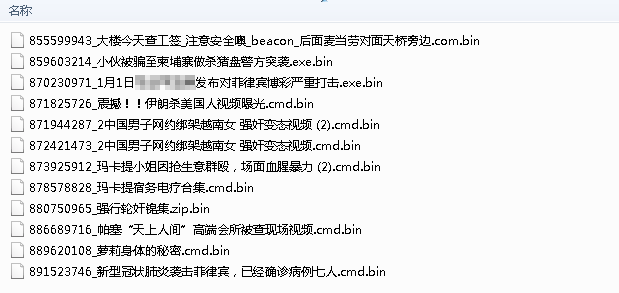

报告显示,瑞星安全研究院对该病毒样本分析后发现,此次事件幕后的攻击者早在2019年底就开始通过大量的热点事件、色情信息为诱饵投递病毒,其中就包含科比去世等热点事件。分析中发现,最早一个样本出现在2019年11月份,样本中出现的事件很多发生在东南亚的泰国、菲律宾和越南,可以看出攻击对象主要是东南亚的华人。

到目前为止,国内外新冠疫情问题依然严峻,相信还会有更多黑客或APT组织利用疫情相关信息大做文章,因此瑞星在《2020中国网络安全报告》中针对这类网络攻击问题给出以下安全建议:

- 不打开未知来源的可疑的文件和邮件,防止各类钓鱼攻击。

- 安装有效的杀毒软件,可拦截恶意文档和木马病毒,阻止病毒运行,保护用户的终端安全。

- 及时修补系统补丁和重要软件的补丁。

- 企业用户应部署网络安全态势感知、预警系统等网关安全产品。该类产品可利用威胁情报追溯威胁行为轨迹,帮助用户进行威胁行为分析、定位威胁源和目的,追溯攻击的手段和路径,从源头解决网络威胁,最大范围内发现被攻击的节点,帮助企业更快响应和处理。

广大用户可通过http://it.rising.com.cn/d/file/it/dongtai/20210113/2020.pdf下载完整版《2020年中国网络安全报告》,获取更加详细的网络安全数据、攻击事件详细分析及未来网络安全形势。