StalinLocker勒索病毒报告

2018-05-22

2018年5月,瑞星安全研究院发现了针对俄语用户的StalinLocker新型锁屏恶意软件,它可以通过远程桌面协议、电子邮件、垃圾邮件、恶意附件、欺诈下载,漏洞、网络注入、虚假更新、重新打包感染的安装程序等方式传播。

2018年5月,瑞星安全研究院发现了针对俄语用户的StalinLocker新型锁屏恶意软件,它可以通过远程桌面协议、电子邮件、垃圾邮件、恶意附件、欺诈下载,漏洞、网络注入、虚假更新、重新打包感染的安装程序等方式传播。

除非您在10分钟内输入正确的密码,否则将删除磁盘上的所有数据,包括MS Office文档,PDF,文本文件,数据库,照片,音乐,视频,图像文件,档案等。

在运行时,它会显示显示斯大林的屏幕,同时播放苏联国歌并显示倒计时,直到文件被删除。

当它启动后,StalinLocker将执行以下操作:

- 将“USSR_Anthem.mp3”文件解压缩到%UserProfile%\ AppData \ Local文件夹并播放。

- 它会将自己复制到%UserProfile%\ AppData \ Local \ stalin.exe并创建一个名为“Stalin”的自启动项。

- 它将创建%UserProfile%\ AppData \ Local \ fl.dat,并将当前剩余的秒数除以3。因此,每次启动程序时,倒计数都会大幅度减少。

- 尝试终止除Skype或Discord之外的进程。

- 终止Explorer.exe和taskmgr.exe。

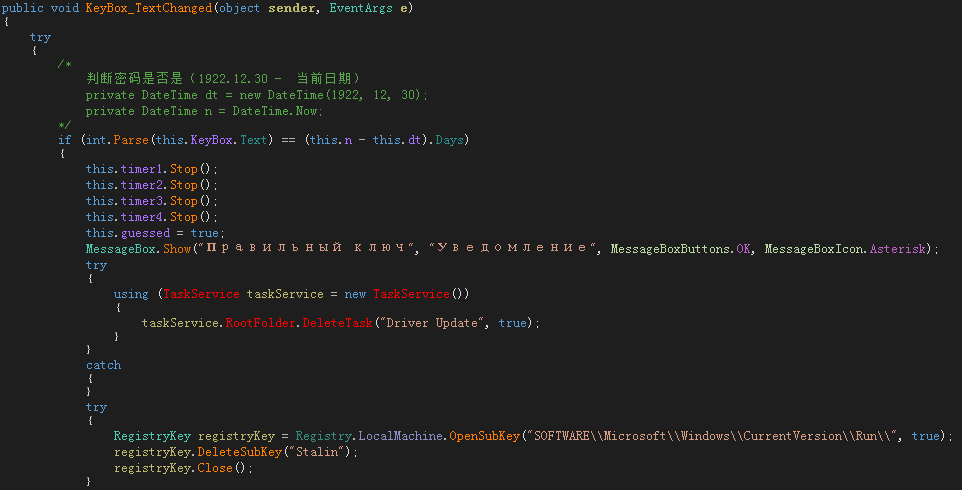

- 尝试创建名为“Driver Update”的计划任务以启动Stalin.exe。这部分密码目前是错误的。

然后StalinLocker将显示上述锁屏,其中包含10分钟倒计时,直到您的文件被删除或您输入密码。根据MalwareHunterTeam的说法,这个密码是通过在日期1922.12.30之前减去程序执行的当前日期而得出的。如果用户输入正确的密码,StalinLocker将退出并删除自动自启动。

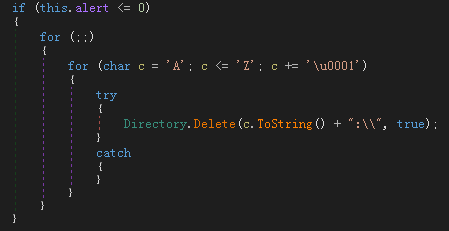

如果在倒计时到达0时没有输入正确密码,screenlocker将尝试删除计算机上可以找到的每个驱动器号上的所有文件。通过遍历从A到Z的所有驱动器号并删除任何可访问的文件,如下所示。

这种新型锁屏删除器目前正在开发中,不过很容易投入攻击活动。值得庆幸的是,大多数安全厂商都可以检测到该病毒,请确保安装防病毒软件并更新到最新版本。

IOCs

Hashes:

SHA256: 853177d9a42fab0d8d62a190894de5c27ec203240df0d9e70154a675823adf04

Associated Files:

%UserProfile%\AppData\Local\fl.dat %UserProfile%\AppData\Local\stalin.exe %UserProfile%\AppData\Local\USSR_Anthem.mp3

Associated Registry Entries:

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\Stalin %UserProfile%\AppData\Local\stalin.exe

编辑:瑞瑞 阅读: