瑞星ESM防病毒终端安全防护系统应用场景之漏洞管理

2022-05-07

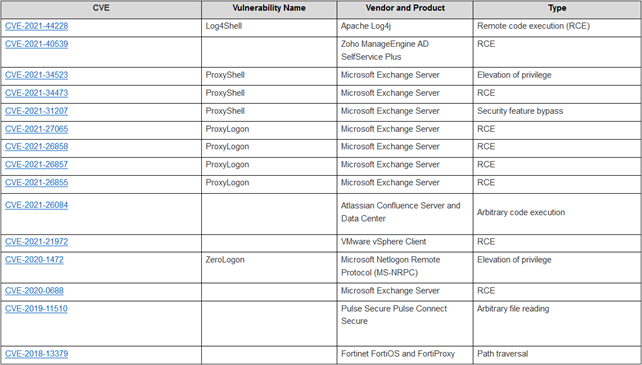

2022年4月,五眼联盟网络安全当局发布了2021年黑客利用最多的排名前15的网络安全漏洞列表。Log4Shell,ProxyShell,ProxyLogon,ZeroLogon以及Zoho ManageEngine AD SelfService Plus,Atlassian Confluence和VMware vSphere Client中的缺陷成为2021年被利用最多的安全漏洞之一。

背景

2022年4月,五眼联盟网络安全当局发布了2021年黑客利用最多的排名前15的网络安全漏洞列表。Log4Shell,ProxyShell,ProxyLogon,ZeroLogon以及Zoho ManageEngine AD SelfService Plus,Atlassian Confluence和VMware vSphere Client中的缺陷成为2021年被利用最多的安全漏洞之一。

在最常被利用的 15 个漏洞中,有 9 个是远程执行代码漏洞,其次是两个权限提升漏洞,以及安全功能绕过、任意代码执行、任意文件读取和路径遍历缺陷各一个。

目前在全球范围内,攻击者频繁利用最新漏洞发起针对性的攻击,并将攻击重点放在互联网系统上,这其中包括电子邮件和VPN服务器。

因此,企业内部及时更新系统漏洞,采取科学打补丁方法,进行有效的漏洞管理,无疑能够有效降低漏洞攻击带来的网络安全风险。

场景

1、 有些企业仅部署了防病毒软件,甚至部分中小企业从未部署安全防护软件,对计算机漏洞无有效的管理和应对策略,会导致企业安全完全暴露于互联网中。

2、 部分企业安装的系统相对老旧,因此部署了安全防护软件,也无法及时获取到最新的漏洞补丁,难以保障系统安全。

3、 针对企业不同操作系统的海量终端,有时候运维人员需要手动为计算机安装漏洞补丁,无法进行批量检测和部署,因此大大增加了运维人员的操作工序与成本。

4、 当企业网络环境中同时存在可连接外网主机与不可连接外网主机时,漏洞库与补丁的更新则需要在线更新与离线更新两种模式。

产品

瑞星ESM防病毒终端安全防护系统

解决方案

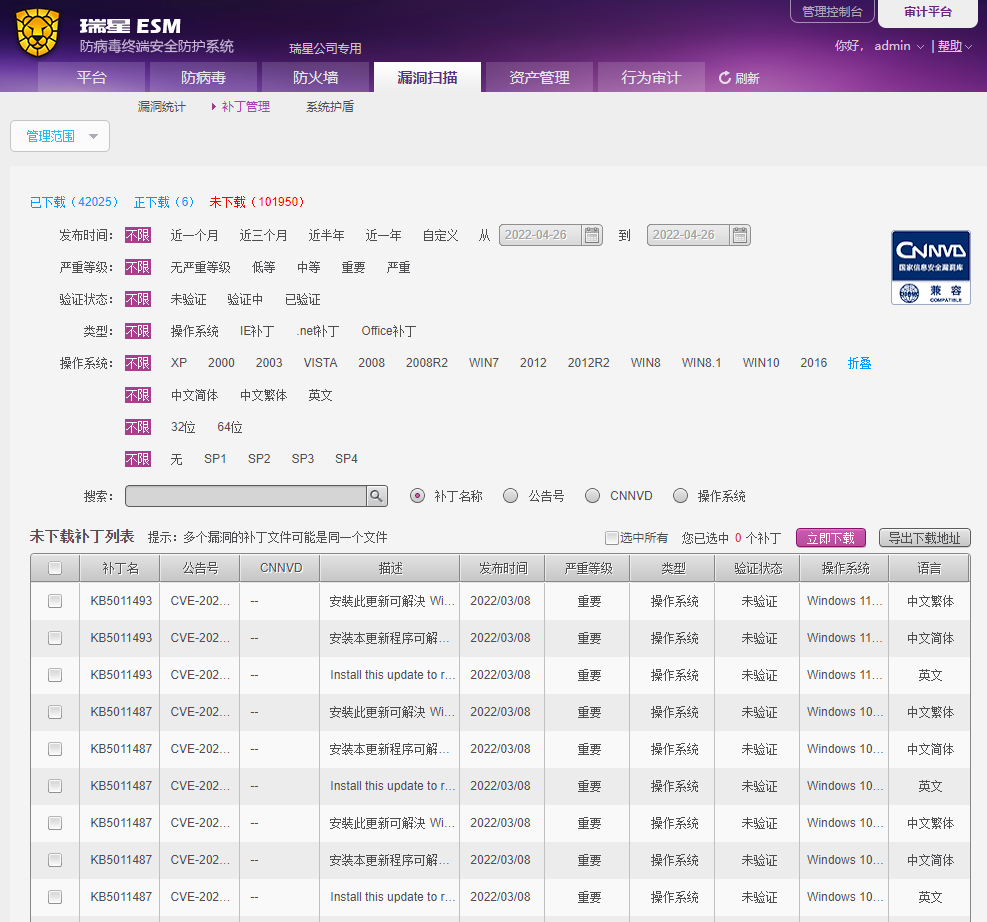

企业用户可以根据自身网络实际情况,部署瑞星ESM防病毒终端安全防护系统的漏洞扫描模块,从而搭建稳定有效的漏洞管理机制。

1. 客户端漏洞定期扫描

管理员可根据情况自定义设置扫描时间。可以设定为每天、每周或每次开机,对网络内的计算机进行漏洞扫描。

2. 客户端补丁灵活性更新

管理员可以根据客户端实际情况自定义更新补丁。可以设定是否只扫描而不自动修复漏洞补丁;可以选择修复指定级别的漏洞补丁;也可以只处理漏洞补丁为操作系统以及其他第三方的产品等。

3. 灵活的下载方式

更新的补丁支持客户端使用P2P、HTTP协议自动下载补丁,并且支持管理员设置策略,从瑞星补丁分发服务器上下载漏洞补丁。

4. 客户端自动打补丁

客户端自动检测系统漏洞功能,自动更新系统所需补丁,不需人为干预,大大增加了管理员的工作效率。

操作方法

一、 策略设置

漏洞扫描策略设置,可设置扫描的时机、处理方式、修复漏洞级别、修复产品范围等,同时还可根据实际需求对补丁及补丁服务器进行设置。

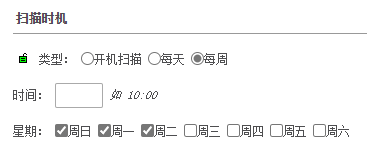

1. 扫描时机:

类型:设置扫描频次,选项分别为每次开机扫描、每天扫描(可设置具体时刻)及每周扫描(可设置每周具体日期、时刻)。

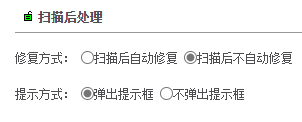

2. 扫描后处理(定时扫描后处理):

修复方式:设置定时扫描后是否自动修复。选项分别为自动修复和手动修复。

提示方式:设置定时扫描后的提示方式。选项分别为弹出提示框和不弹出提示框。

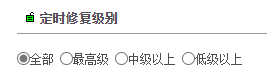

3. 定时修复级别:

设置定时修复的漏洞级别(仅当开启扫描后自动修复时生效)。

4. 定时修复范围:

设置终端定时修复功能漏洞的范围,可选择系统、微软和第三方产品。

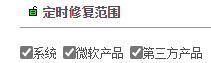

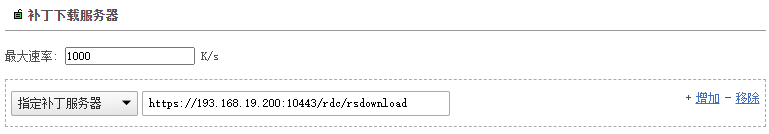

5. 补丁下载服务器:

设置补丁来源和传输速率上限,分为原始地址和自定义地址的补丁服务器。

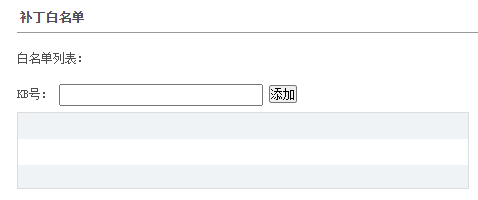

6. 补丁白名单:

通过KB号将补丁加入白名单,防止该漏洞被加入忽略列表,以强制扫描该漏洞。

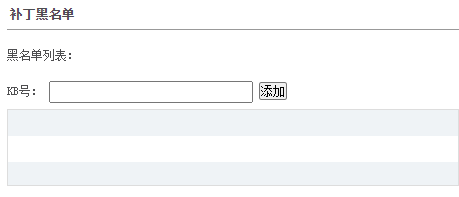

7. 补丁黑名单:

通过KB号将补丁加入黑名单,以强制忽略该漏洞

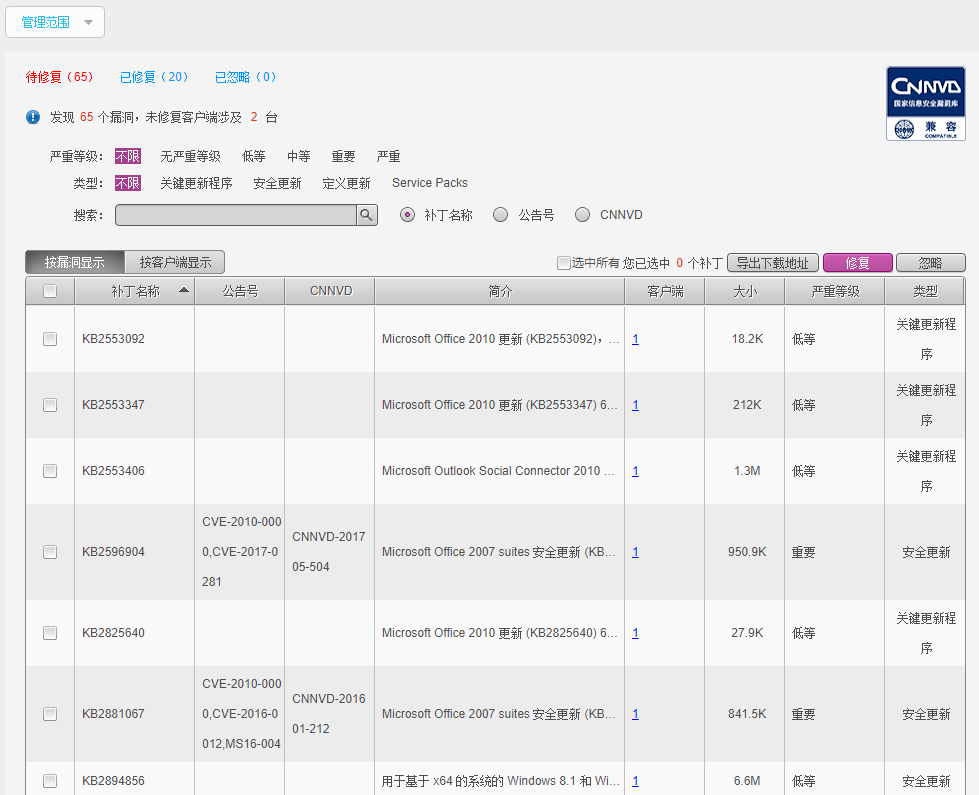

二、漏洞审计

可根据待修复、已修复、已忽略的漏洞进行归纳显示,以对其做出忽略、修复、筛选、搜索等操作。