Petya勒索病毒全球爆发 目前已影响到中国

2017-06-28

2017年6月28日,在“永恒之蓝”勒索病毒阴霾还未完全消散时,一个名为“Petya(中文音译彼佳)”的最新勒索病毒再度肆虐全球。

2017年6月28日,在“永恒之蓝”勒索病毒阴霾还未完全消散时,一个名为“Petya(中文音译彼佳)”的最新勒索病毒再度肆虐全球。目前,包括乌克兰首都国际机场、乌克兰国家储蓄银行、邮局、地铁、船舶公司、俄罗斯的石油和天然气巨头 Rosneft, 丹麦的航运巨头马士基公司,美国制药公司默克公司,还有美国律师事务所DLA Piper、乌克兰一些商业银行以及部分私人公司、零售企业和政府系统,甚至是核能工厂都遭到了攻击。目前影响的国家有英国、乌克兰、俄罗斯、印度、荷兰、西班牙、丹麦等。据瑞星反病毒监测网监测,目前在中国国内也出现用户遭到攻击的情况。

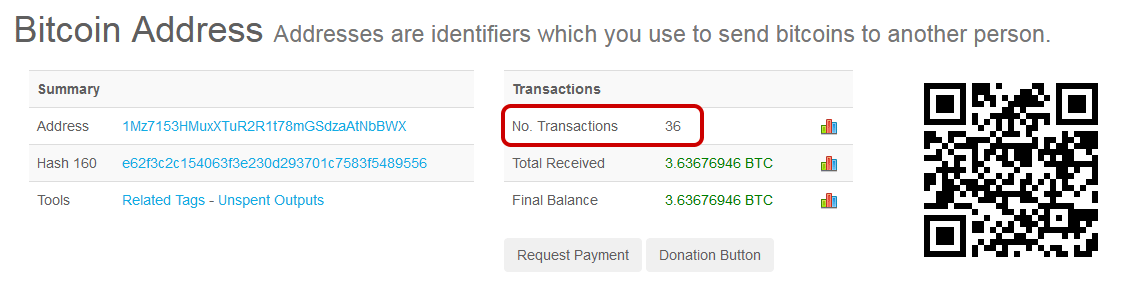

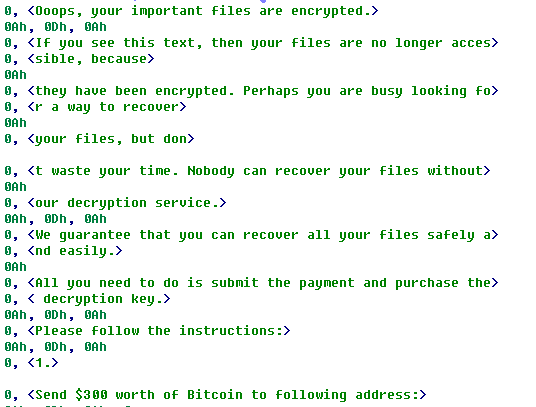

根据瑞星威胁情报数据平台显示,Petya勒索病毒目前在北京、上海、甘肃、江苏等地均有少量感染。截止发稿时全球范围内已有36人支付赎金。

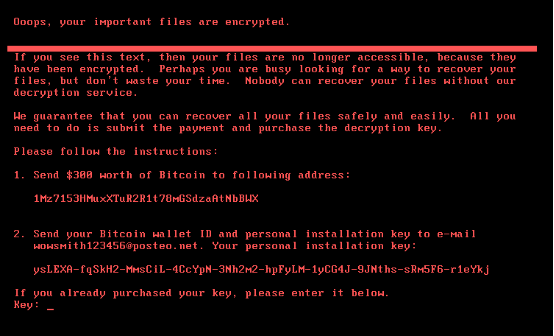

图:勒索病毒地址及交付赎金人数

据瑞星安全专家通过对本次事件分析发现,Petya勒索病毒釆用(CVE-2017-0199) RTF漏洞进行钓鱼攻击,通过EternalBlue(永恒之蓝)和EternalRomance(永恒浪漫)漏洞横向传播,用户一旦感染,病毒会修改系统的MBR引导扇区,当电脑重启时,病毒代码会在Windows操作系统之前接管电脑,执行加密等恶意操作。当加密完成后,病毒要求受害者支付价值300美元的比特币之后,才会回复解密密钥。

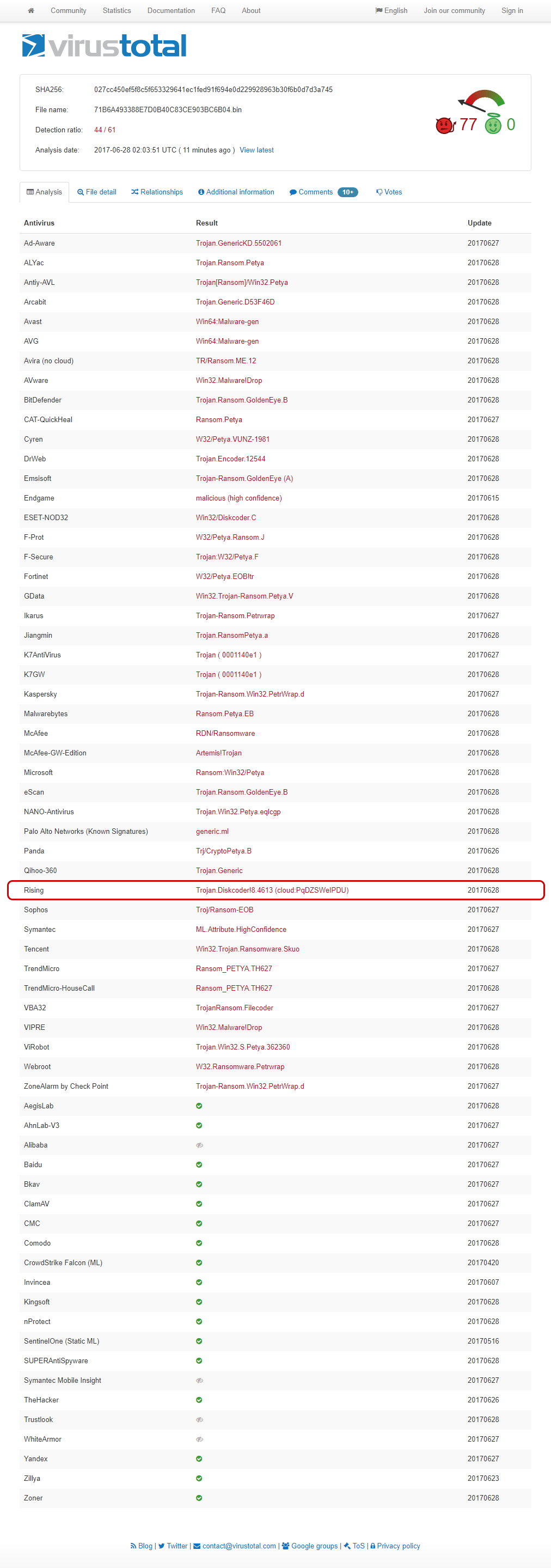

目前,瑞星所有企业级产品与个人级产品均可对该病毒进行拦截并查杀,希望广大瑞星用户将瑞星产品更新到最新版。

Virustotal网站扫描Petya勒索病毒 瑞星等杀毒软件成功查杀截图

瑞星防护建议

1、更新操作系统补丁(MS)

https://technet.microsoft.com/en-us/library/security/ms17-010.aspx

2、更新 Microsoft Office/WordPad 远程执行代码漏洞(CVE-2017-0199)补丁

https://technet.microsoft.com/zh-cn/office/mt465751.aspx

3、禁用 WMI 服务

https://zhidao.baidu.com/question/91063891.html

4、安装杀毒软件,并开启主动防御。

5、不要点击陌生邮件的附件。

病毒详细分析

一、背景介绍

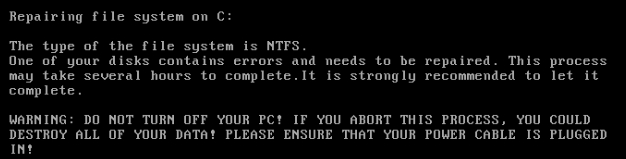

新勒索病毒petya袭击多国,通过EternalBlue(永恒之蓝)和EternalRomance(永恒浪漫)漏洞传播。与WannaCry相比,该病毒会加密NTFS分区、覆盖MBR、阻止机器正常启动,使计算机无法使用,影响更加严重。

加密时会伪装磁盘修复:

图:加密时伪装

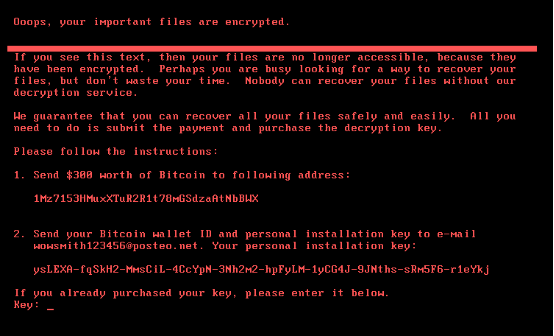

加密后会显示如下勒索界面:

图:勒索信息

二、详细分析

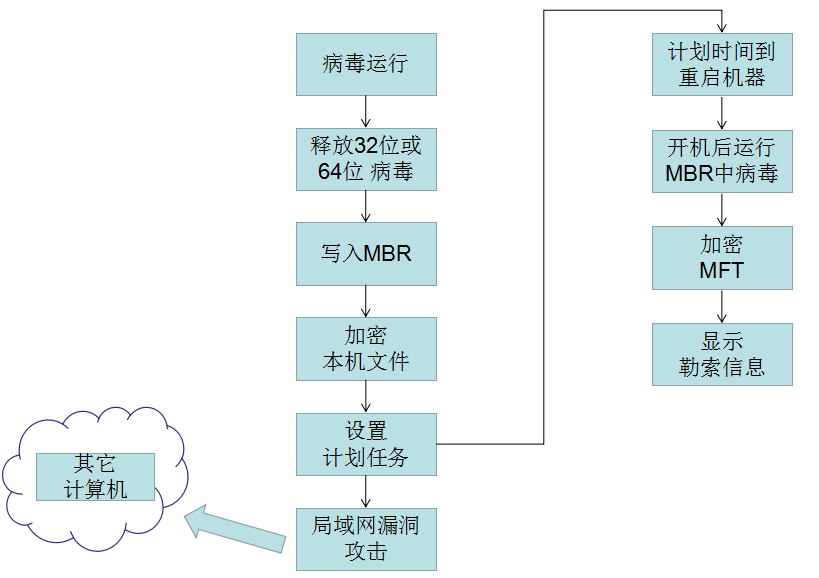

攻击流程:

图:攻击流程

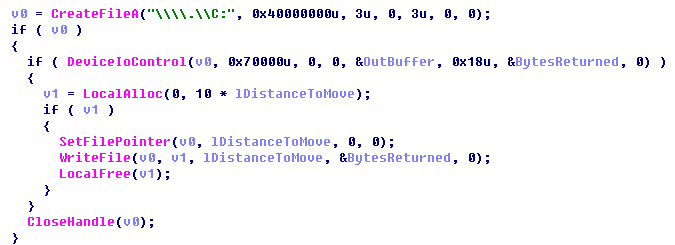

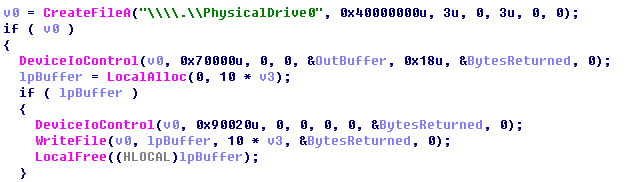

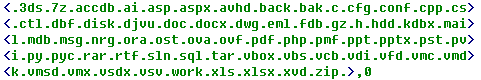

加密方式:

图:加密磁盘

启动后就会执行加密

图:重启机器

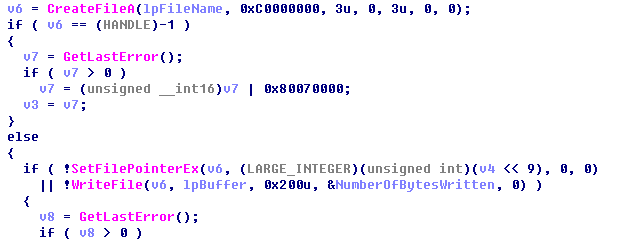

加密的文件类型

图:加密文件类型

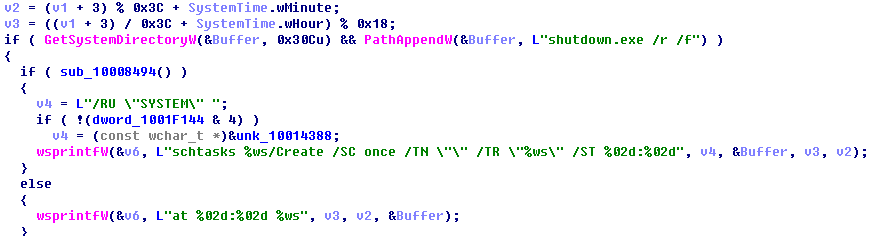

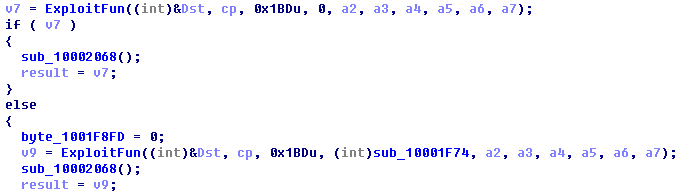

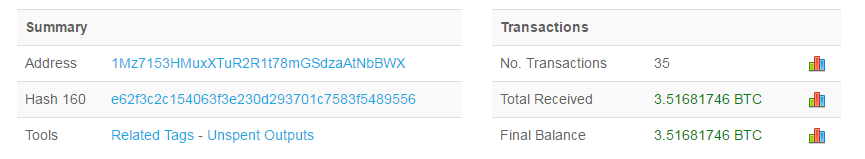

传播方式:

病毒采用多种感染方式,主要通过邮件投毒的方式进行定向攻击,利用EternalBlue(永恒之蓝)和EternalRomance(永恒浪漫)漏洞在内网横向渗透。

图:漏洞利用

图:局域网传播

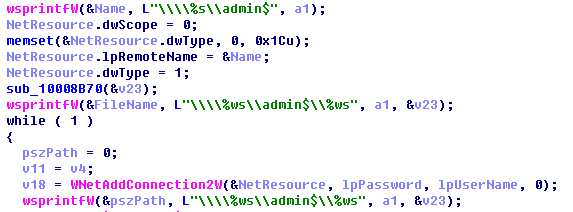

勒索信息:

作者邮箱和比特币钱包地址

图:作者邮箱和钱包地址

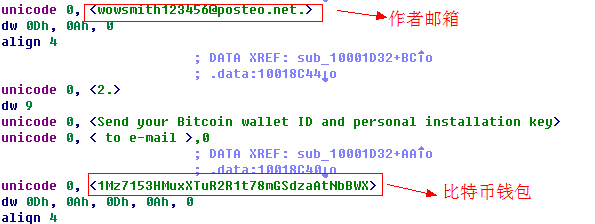

加密后的勒索信

图:勒索信

通过查看作者比特币钱包交易记录,发现已经有受害者向作者支付比特币

图:比特币钱包

[责任编辑:瑞瑞]