新“密锁”捆绑合法签名 瑞星V17首家查杀

2016-01-25

1月22日,瑞星安全研究院发布病毒预警,新一代“密锁”病毒(以下简称“密锁”四代)已开始潜伏,并采用了较为先进的手法逃避杀毒软件的查杀。瑞星安全专家解释,“密锁”四代通过盗取了合法的数字签名并改变了文件特征,以绕过杀软的安全机制。

1月22日,瑞星安全研究院发布病毒预警,新一代“密锁”病毒(以下简称“密锁”四代)已开始潜伏,并采用了较为先进的手法逃避杀毒软件的查杀。瑞星安全专家解释,“密锁”四代通过盗取了合法的数字签名并改变了文件特征,以绕过杀软的安全机制。此外,电脑一旦中毒,硬盘中的所有文档都会被加密,用户将无法打开这些文档,最终只能向黑客支付高额“赎金”赎回自己的文件。瑞星提醒,“密锁”四代的隐蔽性较强,中毒后整个硬盘数据都将报废。目前,瑞星杀毒软件V17(下载地址:http://antivirus.rising.com.cn/)是首款可对该病毒最新版本进行查杀的安全软件,广大网民需尽快做好防护措施。

1. “密锁”四代利用合法数字签名规避杀软

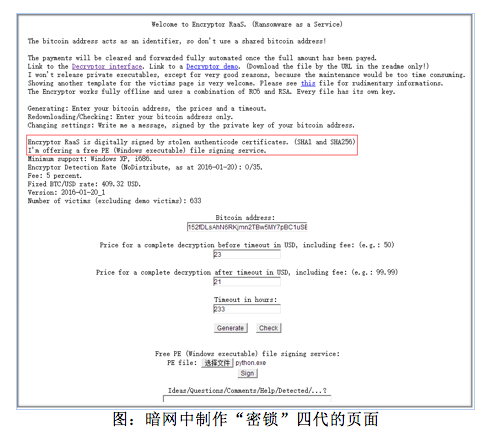

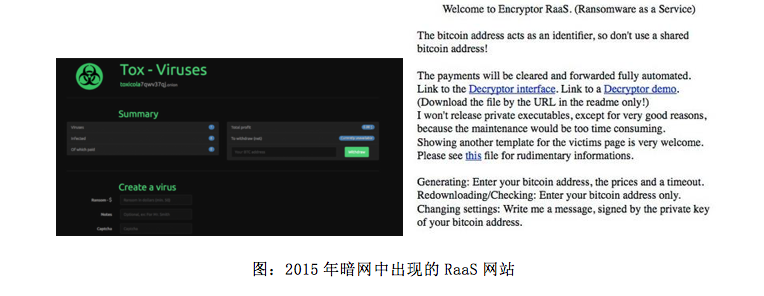

瑞星安全专家介绍,2015年起,提供RaaS服务的暗网网站(https://encryptor3awk6px.onion.to)开始“生产”带有合法数字签名的敲诈软件,由于“密锁”四代更新了自加密方式,因此使得过度依赖数字签名验证和文件特征识别的安全软件无法对其进行查杀。更值得注意的是,该RaaS网站还提供了免费的Windows PE文件签名服务,并且声称用于签名的Authenticode证书,均为偷盗所得。

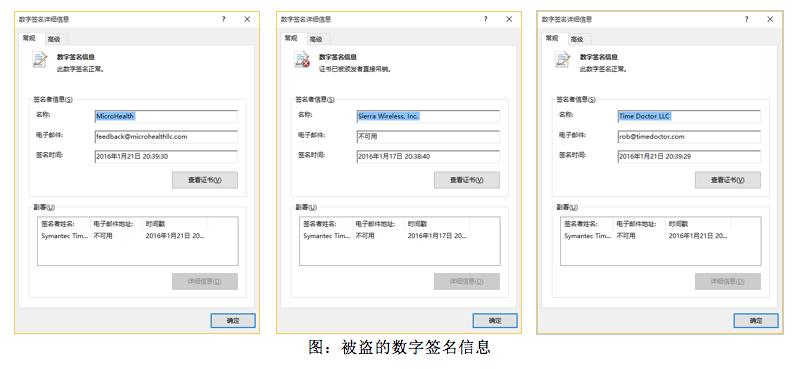

通过回溯瑞星样本库,在目前截获的样本中,发现有三张Authenticode证书被用于签署敲诈软件。它们的拥有者分别为:Time Doctor LLC,Sierra Wireless, Inc., MicroHealth,其中,Sierra Wireless已经被吊销,而Time Doctor LLC和MicroHealth正被使用中,瑞星提醒广大同行,应及时忽略这些Authenticode证书对应的签名。

2.“密锁”系列病毒的发展历史

以敲诈受害者为目的的恶意软件被称为敲诈软件,即Ransomware。该类软件的手段很多,例如:锁屏、文档加密。它们有着较为悠久的历史,在2009年前便有出现。然而由于技术上没有亮点,因此安全研究者通过逆向分析就可以解决锁屏和加密问题,例如那些使用了对称加密算法加密用户文件的敲诈软件。

随着互联网的发展,敲诈软件的作者们发现,他们可以通过网络来解决非对称秘钥的分发问题,即为每个受害者产生不同的公私密钥对,将公钥分发给受害者用于文件进行加密,将私钥留存服务器,勒索完成后交付给受害者对其文档进行解密。由于用户没有私钥便无法解密,这就构成了一个几乎完美的敲诈模型。

2010年之后,使用这个敲诈模型的恶意软件也逐渐增加,“密锁”系列是其中的典型代表。目前为止,该类病毒已经成为了敲诈软件的主要形式。

敲诈软件的“盈利”能力非常强,2013年就有CryptoLocker用几个月的时间便获利近50万美元的报道,连FBI都建议受害者支付“赎金”来解密文件。巨大的利益促使敲诈软件的飞速的发展,不仅出现了各种语言版本的敲诈提示,更是在反追踪、提高感染成功率上,下足了功夫。

3. 反追踪技术与隐匿幕后的敲诈者

“密锁”系列病毒最先的演变是支付渠道。最早通过PayPal等手段支付解密文档用的“赎金”。然而由于意外地“成功”,获利者称为了众矢之的。很快,病毒制作者引以为戒,支付方式便换成具有高度匿名性的比特币,这就基本切断了通过“赎金”来追查黑客的渠道。

接着,在2014年“密锁”系列病毒开始使用Tor网络(暗网)来提供网络服务,并从互联网上彻底隐藏了自己。例如:MD5值为41993003436B15C4D77AA306449FD1A1的“密锁”病毒,使用的http://kqd2eml2kjib53oe.onion.link。在之前的恶意软件中,很少有直接使用Tor网络进行通讯的,HackingTeam泄漏数据中表明,HT的RCS即使有类似隐匿传输需求,使用的也是利用自身技术构建的隐匿传输网络。

综上所述,通过切断付款渠道以及使用Tor网络,“密锁”系列敲诈病毒已完成最后的进化。电脑一旦中毒,用户及安全人员既无法解密文档,也无法追踪交易,只有支付高昂的“赎金”才可挽回硬盘上的数据。

4. 提高“钓鱼”成功率 钓鱼邮件更具欺骗性

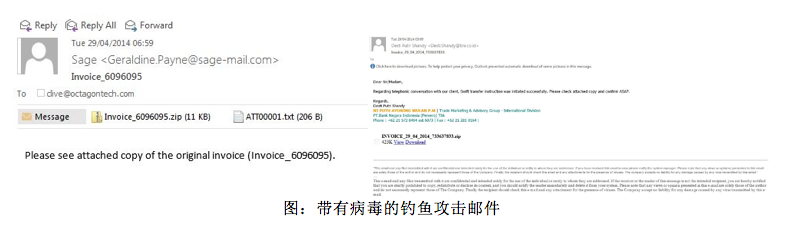

敲诈软件一直采用通过电子邮件的形式传播,这种大面积钓鱼的方式提供了最大范围的受众人群。2013年底,瑞星“云安全”系统就监测到在北京、福建、广州、浙江等对外贸易发达的地区有用户陆续收到带有“密锁”一类病毒的邮件,其中该类邮件在福建传播数量最多,大幅领先全国其他省份。

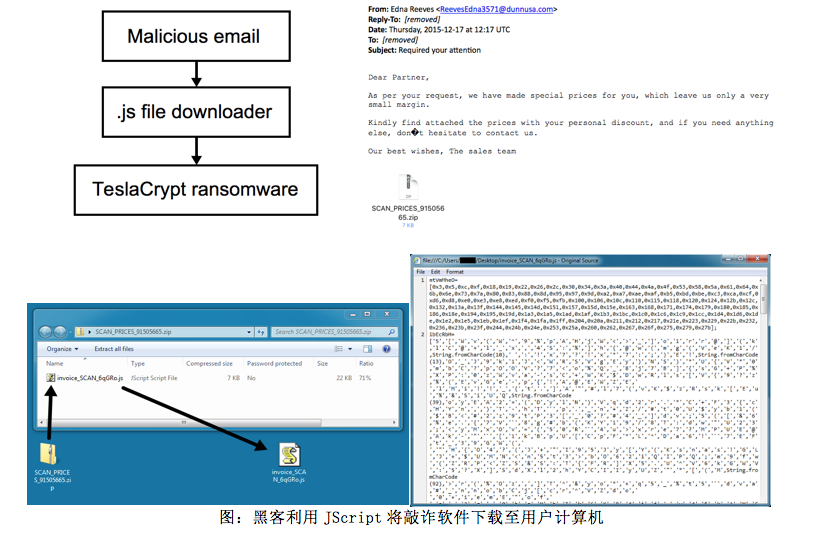

该类钓鱼邮件的附件通常为压缩包。最初,压缩包内便是敲诈软件的可执行程序,随着安全软件与病毒对抗的不断升温,同时,用户的警惕性也大幅提高,黑客使用“压缩包+可执行文件”的方法已经很难让病毒成功入侵用户电脑。2014年下半年,相继出现了间接下载敲诈软件再激活的方式,而充当这个下载者角色的,便是人们熟悉的JScript文件和Office文档。例如,2015年的某款“密锁”病毒使用的通过JScript编写的下载器。恶意邮件的附件为压缩包,压缩包中包含了一个经过混淆的js文件,点击js文件激活,便开始下载病毒本体并在电脑上运行它。

另外,较js文件更具欺骗性的是Office文档,也被大量用于下载敲诈软件。与鱼叉攻击不同,敲诈软件作者似乎并没有太多技术和金钱去挖掘和购买Office的0Day漏洞,他们选择了使用古老的宏病毒载体——Office VBA。虽然目前的Office都默认阻止了宏代码的直接运行,但由于收到邮件攻击的用户数量过于庞大,黑客总能找到一些关闭了该功能的电脑终端。该类方式大量出现,以至于今年反病毒厂商们都感受到“宏病毒又回来了!”。

5. RaaS出现 “密锁”将全面威胁企业和个人

除了在反追踪和钓鱼手段上的进步,制作“密锁”的作者开始着手扩大他们的“产业”——向没有敲诈软件开发技术和资源的人兜售全套的敲诈软件方案,不再参与直接的钓鱼邮件发送,而是成为敲诈行业的技术提供商,盈利方式也从直接敲诈受害者变为“服务费”和“分成”。

是的,这就是RaaS —— Ransom ware as a Service。它的出现,直接降低了实施加密敲诈的技术门槛,这似乎预示着未来更大规模的敲诈行为的出现。2015年,暗网中陆续出现了提供RaaS服务的网站。

本次,敲诈软件开始使用偷盗而来的Authenticode证书,并免费提供了任意Windows PE文件的签名服务,这会让更多的恶意软件携带合法的数字签名,从而使一些依赖数字签名的安全措施显得被动。再结合近几年来公开的APT攻击真实案例中合法数字签名的使用频率,不难看出企业数据安全措施的脆弱,很多企业根本无法感知到证书、私钥等数据被偷偷的取走,直到它们被公布的那天。

附:“密锁”系列病毒参考资料

瑞星率先预警“密锁”病毒 一旦发作72小时报废所有文件

http://www.rising.com.cn/about/news/rising/2013-10-09/14559.html

瑞星警告:“密锁二代”病毒入侵中国 勒索万元

http://www.rising.com.cn/about/news/rising/2015-01-21/16981.html

瑞星全面查杀“密锁三代”高危病毒 专家支招恢复被锁文件

http://www.rising.com.cn/about/news/rising/2015-04-23/17288.html

[责任编辑:瑞瑞]