XcodeGhost爆发 中国APP开发者正遭遇最严重水坑攻击

2015-09-23

9月18日,苹果iOS被曝出安全漏洞,黑客利用经过篡改的开发工具Xcode向300余款千万量级的热门APP注入了木马病毒,致使上亿用户的手机配置信息被第三方提取,并随时存在用户隐私信息泄漏、Apple ID账密泄漏、网银及第三方支付账户被盗等风险。然而,在苹果的安全神话被彻底粉碎之后4天,知名游戏引擎Unity及Cocos-2d也被曝出以同样的手法遭到篡改,瑞星安全研究院对该事件进行了重点关注和研究,并发现《愤怒的小鸟2》、《叫叫超级医生》等知名手游都已遭到XcodeGhost攻击。瑞星安全研究院院长刘思宇指出,本次攻击事件的发生绝非偶然,这是一次蓄谋已久的针对APP开发者的"水坑攻击",其危害之大、范围之广,史无前例,也很大程度上挑战了iOS以及苹果APP生态链的安全性。

9月18日,苹果iOS被曝出安全漏洞,黑客利用经过篡改的开发工具Xcode向300余款千万量级的热门APP注入了木马病毒,致使上亿用户的手机配置信息被第三方提取,并随时存在用户隐私信息泄漏、Apple ID账密泄漏、网银及第三方支付账户被盗等风险。然而,在苹果的安全神话被彻底粉碎之后4天,知名游戏引擎Unity及Cocos-2d也被曝出以同样的手法遭到篡改,瑞星安全研究院对该事件进行了重点关注和研究,并发现《愤怒的小鸟2》、《叫叫超级医生》等知名手游都已遭到XcodeGhost攻击。瑞星安全研究院院长刘思宇指出,本次攻击事件的发生绝非偶然,这是一次蓄谋已久的针对APP开发者的"水坑攻击",其危害之大、范围之广,史无前例,也很大程度上挑战了iOS以及苹果APP生态链的安全性。

XcodeGhost的投毒原理

XcodeGhost是篡改了Xcode编译环境的LD配置文件(Xcode.app/Contents/PlugIns/Xcode3Core.ideplugin/Contents/SharedSupport/Developer/Library/Xcode/Plug-ins/CoreBuildTasks.xcplugin/Contents/Resources/Ld.xcspec)的DefaultValue字段。该字段定义了执行ld时的默认参数,XcodeGhost在此值的末尾追加了-force_load $(PLATFORM_DEVELOPER_SDK_DIR)/Library/Frameworks/CoreServices.framework/CoreServices,使Xcode在进行ld时,强制link了包含恶意代码的CoreServices。在APP启动时,CoreFoundations.m中的UIWindow::didFinishLaunchingWithOptions函数得到执行,恶意代码被激活。

类似XcodeGhost的攻击手段,是一种面向编译器的攻击,该类攻击并非其第一次被使用。2009年就出现过一个被称为“Delphi梦魇” (Win32.Indcu.a)的病毒,它向人们展示了面向编译器攻击的威力。与XcodeGhost不同的是,它具有自我传播的能力,却没有疑似“间谍/后门”软件的功能,应该说,Win32.Indcu.a更像是纯粹的实验性的“游戏”, 而XcodeGhost更像是为了“未来某个时刻的收割”而进行的一次有预谋的恶意代码散播。

情况到底有多严重?

根据之前网上爆出的名单来看,受感染的应用已经数百个。瑞星安全研究人员在XY苹果助手的市场下载了17款应用,列表如下:

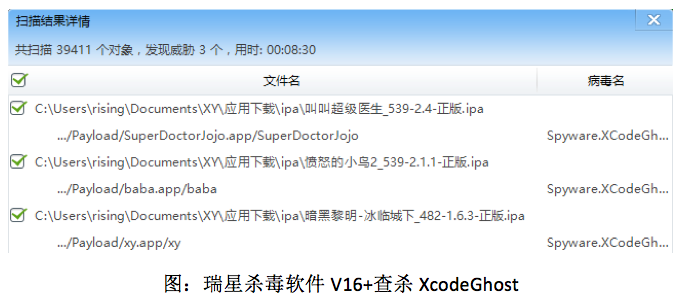

其中,有三款带有XcodeGhost,也就是说遭到恶意攻击的APP达到17.65%,情况非常不容乐观。按照这样的比例进行估算,感染量不但大大超过目前所有媒体报道的数量,也将超出人们的想象。

刘思宇指出,本次以XcodeGhost为导火索的海量APP木马病毒注入事件主要由两个原因引起,第一,海外网站连接不稳定,不能满足广大开发者的下载需求;第二,免费能为开发者节省成本,因此更多的开发者会选择非正规渠道的破解版开发工具和引擎。

结论及安全建议

“这是一次针对中国APP开发者的水坑攻击,其规模之大史无前例,此外,到底有多少APP开发的工具和引擎遭到恶意篡改目前尚无定论,可以肯定的是中招的绝不止Xcode、Unity和Cocos-2dx。此外,面向编译器的攻击是一种跨平台的攻击手段,Android系统虽然暂时没有发现该类攻击,并不代表未来不可能出现”。刘思宇表示,目前瑞星安全研究院正在对Android系统下的APP进行大规模扫描检测,并将第一时间通过官方网站、微博、微信等渠道公布结果。

目前,瑞星大数据平台(地址:http://data.rising.com.cn/index.aspx)和瑞星杀毒软件V16+(免费下载:http://pc.rising.com.cn/V16plus/)均能对染毒的APP进行检测。建议所有用户尽快在电脑中对APP进行备份,并将备份的程序上传至瑞星大数据平台检测,或使用瑞星杀毒软件V16+进行扫描。

此外,针对上述情况,刘思宇建议广大APP开发者,第一时间检查自己的APP是否遭到XcodeGhost的攻击,同时,无论是否被攻击都应禁用并卸载所有在第三方下载的开发工具及引擎。如APP已遭木马病毒注入,应立刻进行修复,并通过所有渠道发布最新版本,及时提醒用户进行更新。

同时,建议广大普通用户,应即刻对手机中的所有APP进行检测,立刻对可更新的APP进行修复,如检测有问题的APP无新版本可更新,应暂时卸载APP,并修改相应的账号密码。

*部分文字参考:

ClaudXiao:http://researchcenter.paloaltonetworks.com/2015/09/more-details-on-the-xcodeghost-malware-and-affected-ios-apps/ https://github.com/XcodeGhostSource/XcodeGhost

[责任编辑:瑞瑞]